70-73

реклама

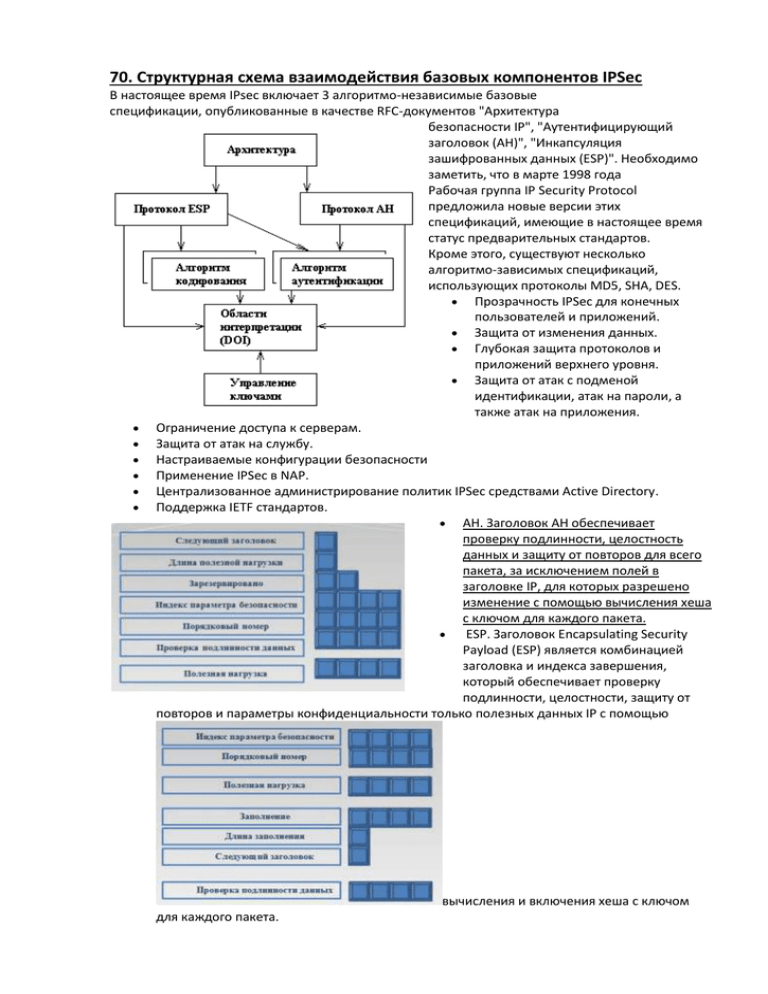

70. Структурная схема взаимодействия базовых компонентов IPSec В настоящее время IPsec включает 3 алгоритмо-независимые базовые спецификации, опубликованные в качестве RFC-документов "Архитектура безопасности IP", "Аутентифицирующий заголовок (AH)", "Инкапсуляция зашифрованных данных (ESP)". Необходимо заметить, что в марте 1998 года Рабочая группа IP Security Protocol предложила новые версии этих спецификаций, имеющие в настоящее время статус предварительных стандартов. Кроме этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы MD5, SHA, DES. Прозрачность IPSec для конечных пользователей и приложений. Защита от изменения данных. Глубокая защита протоколов и приложений верхнего уровня. Защита от атак с подменой идентификации, атак на пароли, а также атак на приложения. Ограничение доступа к серверам. Защита от атак на службу. Настраиваемые конфигурации безопасности Применение IPSec в NAP. Централизованное администрирование политик IPSec средствами Active Directory. Поддержка IETF стандартов. AH. Заголовок AH обеспечивает проверку подлинности, целостность данных и защиту от повторов для всего пакета, за исключением полей в заголовке IP, для которых разрешено изменение с помощью вычисления хеша с ключом для каждого пакета. ESP. Заголовок Encapsulating Security Payload (ESP) является комбинацией заголовка и индекса завершения, который обеспечивает проверку подлинности, целостности, защиту от повторов и параметры конфиденциальности только полезных данных IP с помощью вычисления и включения хеша с ключом для каждого пакета. 71. Компоненты политик IPsec и их функции. Политика переговоров и политика безопасности. Агент политики IPSec Данный компонент предназначен для загрузки сведений политик IPSec, их передачи в другие компоненты IPSec, а также для обеспечения работы служб безопасности которых необходимы данные сведения. По сути, агент политики IPSec представляет собой службу, которая расположена на каждом компьютере с операционной системой Windows и в соответствующей оснастке, отображается в списке служб как «Служба IPSec», и выполняет следующие действия: Загружает назначенную политику IPSec из Active Directory в том случае, если данный компьютер является членом домена или, в том случае, если компьютер не является членом домена – из локального системного реестра; Опрашивает о наличии изменений в конфигурации самой политики; Отправляет сведения назначенной политики IPSec в драйвер IPSec. Политика переговоров (negotiation policy) Политика переговоров определяет службы безопасности, используемые во время связи. Можно выбрать услуги, включающие конфиденциальность (ESP) или не обеспечивающие конфиденциальность (АН), или можно определить, какой алгоритм нужно использовать для безопасности IP. Можно установить несколько методов безопасности для каждой политики переговоров. Если первый метод недопустим для ассоциации безопасности, служба ISAKMP/Oakley продолжит просмотр этого списка до тех пор, пока не будет найден тот алгоритм, который безопасность IP сможет использовать для установления ассоциации. Если переговоры не увенчались успехом, устанавливается соединение без безопасности IP. Политика безопасности (security policy) Каждая конфигурация атрибутов безопасности IP называется политикой безопасности. Политика безопасности базируется на политиках установления соединений и IP-фильтрах. Политика безопасности связана с политикой контроллера домена. Политика безопасности IP может быть приписана к заданной по умолчанию политике домена, заданной по умолчанию локальной политике или созданной пользовательской политике домена. Во время регистрации компьютера в домене автоматически подбираются реквизиты заданной по умолчанию политики домена и заданной по умолчанию локальной политики, включая политику безопасности IP, приписанную к этой политике домена. 72-73. Протоколы IPSec политики переговоров. SA и SPI / Протоколы Безопасности используемые службами IPSec В IPSec существует База Данных Безопасных Ассоциаций, в которой каждая запись определяет параметры, связанные с конкретной SA. Соответственно, каждая SA имеет запись в SAD. Для выходящей обработки записи ссылаются на записи в SPD. Для входящей обработки каждая запись в SAD индексируется IP адресом назначения, типом протокола IPSec и SPI. Рассмотрим минимально необходимые элементы данных, требуемые для поддержки SA в реализации IPSec. Для входящей обработки следующие поля пакета используются для поиска SA в SAD: а) IP адрес назначения внешнего заголовка: IPv4- или IPv6-адрес назначения. б) Протокол IPSec: AH или ESP, используемый в качестве индекса SA в данной БД. Определяет протокол IPSec, применяемый к трафику для данной SA. в) SPI: 32-битное значение, применяемое для идентификации различных SA, заканчивающихся одним и тем же адресом назначения и использующих один и тот же IPSec-протокол. Следующие поля SAD используются для IPSec-обработки: а) Sequence Number Counter: 32-битное значение, используемое для создания поля Sequence Number в AH или ESP заголовках (используется только для исходящего трафика). б) Sequence Number Overflow: флаг, указывающий, было ли переполнение Sequence Number Counter, должен вызывать событие аудита и предотвращать передачу дополнительных пакетов по данной SA (используется только для исходящего трафика). в) Anti-Replay Window: 32-битный счетчик или битовая карта (или некий эквивалент), используемые для проверки, является ли входящий AH- или ESP-пакет повтором. (Используется только для входящего трафика. Замечание: если anti-reply сервис не используется получателем, например, в случае ручных ключей SA, когда anti-reply window не используется.). д) Алгоритм аутентификации для AH, ключи и т.д. е) Алгоритм шифрования для ESP, ключи, режим, IV и т.д. ж) Алгоритм аутентификации для ESP, ключи и т.д. Если сервис аутентификации не выбран, данное поле будет нулевым. и) Время жизни данной SA: интервал времени, после которого SA должна быть заменена новой SA (и новым SPI) или завершение SA, а также определения того, какое из этих действий должно выполняться. Это может быть выражено в виде времени или количества байтов, или и того, и другого одновременно. Реализации должны поддерживать оба типа времени жизни и одновременное применение обоих типов. Если используется время и если IKE задействует сертификаты Х.509 для установления SA, то время жизни SA должно входить в допустимый интервал для сертификатов. В этом смысле как инициатор, так и получатель ответственны за установление корректного времени жизни SA. Должно быть два типа времени жизни: soft - время жизни, по истечении которого выдается предупреждение начать действия по замене SA, и hard - время жизни, по истечении которого текущая SA завершается. Режим IPSec-протокола: туннель или транспорт. Определяет применяемый режим AH или ESP к трафику для данной SA. Security Association (SA) — это соединение, которое предоставляет службы обеспечения безопасности трафика, который передаётся через него. Два компьютера на каждой стороне SA хранят режим, протокол, алгоритмы и ключи, используемые в SA. Каждый SA используется только в одном направлении. Для двунаправленной связи требуется два SA. Каждый SA реализует один режим и протокол; таким образом, если для одного пакета необходимо использовать два протокола (как например AH и ESP), то требуется два SA.