L25

реклама

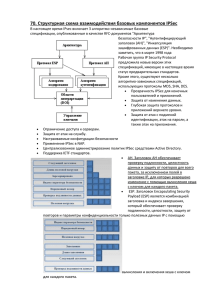

Технологии защищенного канала Основные функции защищенного канала взаимная аутентификация абонентов; защита передаваемых по каналу сообщений от несанкционированного доступа; подтверждение целостности поступающих по каналу сообщений Протоколы, формирующие защищенный канал на разных уровнях Прикладной HTTP/S, S/MIME Презентационный SSL Сеансовый Транспортный Сетевой IPSec, SKIP Канальный PPTP Физический Непрозрачны для приложений, не зависят от транспортной инфраструктуры Прозрачны для приложений, зависят от транспортной инфраструктуры Два способа образования защищенного канала 1. Средствами конечных узлов полная защищенность канала вдоль всего пути следования; возможность использования любых протоколов создания защищенных каналов; избыточность и децентрализованность решения; необходимость отдельного администрирования каждого сервера и каждого клиентского компьютера; 2. Средствами шлюзов, стоящих на границе между частной и публичной сетями Корпоративная сеть Удаленный пользователь ISP Телефонная сеть Internet Маршрутизатор или RAS RAS R Файл-сервер Защищенный канал (VPN) а) Удаленный пользователь Internet Телефонная сеть RAS Корпоративная сеть Защищенный канал (VPN) Сервер баз данных Файл-сервер R б) Internet Protocol Security (IPSec) система протоколов для защиты трафика IP-сетей ядро стандартизовано в конце 1998 года. Стандарт архитектуру - RFC2401 поддерживается IPv6 Решаемые задачи на Протокол Целостность Аутентификация ESP AH Шифрование Распределение секретных ключей IKE Симметричная схема шифрования Злоумышленник Злоумышленник пытается перехватить ключ Секретный ключ К Секретный ключ К Шифрование Дешифрирование X – исходное сообщение (открытый текст) Y – зашифрованный текст X – расшифрованное сообщение (открытый текст) Наиболее популярным симметричным алгоритмом шифрования данных в течение многих лет был алгоритм DES (Data Encryption Standard — стандарт шифрования данных), разработанный фирмой IBM в 1976 г. На смену DES в 2001 г. пришел новый более совершенный алгоритм AES (Advanced Encryption Standard — улучшенный стандарт шифрования), обладающий лучшим, чем DES, сочетанием показателей безопасности и быстродействия. Использование шифрования для обеспечения целостности и аутентичности данных X – исходное сообщение OWF Отправитель OWF Секретный ключ К Получатель X – исходное сообщение D – дайджест X D D’ – подсчитанный дайджест Сравнение D – полученный дайджест Секретный ключ К Вычислительно необратимая функция (One-Way Function, OWF), частными случаями которой являются хэш-функция. Протокол Autentication Header (AH) целостность аутентификация передаваемых данных защита от дубликатов (опционально) Данные IP-заголовок Протокол AH Данные Заголовок AH Дайджест Дайджест по всем неизменяемым полям пакета IP-заголовок Encapsulation Security Payload (ESP) целостность аутентификацию передаваемых данных защиту от дубликатов (опционально) шифрование трафика Целостность - дайджест для поля данных Шифрование - по симметричному принципу ESP-заг. IP заг. Internet Key Exchange (IKE) (протокол распределения ключей) Безопасная ассоциация (Security Association, SA) IPSec IPSec Установить SA (1) аутентифицировать стороны (2) согласовать параметры защиты SA - однонаправленное (симплексное) логическое соединение Между узлами устанавливается произвольное количество SA В рамках одной SA нельзя использовать одновременно AH и ESP Согласование параметров в протоколе ESP Безопасная ассоциация (Security Association, SA) IPSec Фирменные алгоритмы Triple DES RC5 Idea Cast Обязательный набор алгоритмов защиты DES SHA-1 MD5 IPSec SHA-1 DES MD5 Два режима работы протоколов AH и ESP Заголовок AH или ESP AH Данные IP- заг или Данные IP-заг. ESP (1) Транспортный режим Исходный пакет AH Данные IP- заг или Данные IP-заг. Заголовок AH или ESP IP-заг. внешний ESP (2) Туннельный режим Режим работы в одном направлении не зависит от режима работы в другом направлении 3 схемы установления SA Internet/intranet (1) хост-хост режимы: •транспортный SA IPSec IPSec •туннельный IP1 (2) шлюз-шлюз IP2 режим: туннельный IPSec IPSec IP3 (3) хост-шлюз IP4 IP1, IP2 IP3, IP4 Механизм распознавания пакетов, относящихся к разным безопасным ассоциациям на узле-отправителе - селектор на узле-получателе - SPI (Security Parameters Index) Механизм распознавания пакетов, относящихся к разным ассоциациям SA Security Polisy Database (SPD) Селектор IPадрес назнач ения IPадрес источн ика Политика DNSDNS- Тип Порт Протоимя имя протокола TCP, кол пользо узла UDP защиты вателя Режим Опция Указа дублей -тель на SA В каждом узле должно быть 2 SPD - для входящих и исходящих пакетов База данных параметров безопасных ассоциаций Security Association Database (SAD) Текущие параметры SA Ключ Номер пакета ... SA1 SA2 SA3 SA4 Защита данных с помощью протокола AH Проверка условий: пакет был отправлен стороной, с которой была установлена данная ассоциация, содержимое пакета не было искажено в процессе передачи его по сети, пакет не является дубликатом некоторого пакета, полученного ранее. Структура заголовка протокола AH 0 8 Next Header Payload Len 16 Зарезервировано Security Parameters Index (SPI) Sequence Number (SN) Authentication Data (переменная длина) 31 А) транспортный режим Заголовок AH Данные SPI Номер пакета (SN) IP-заголовок Дайджест исходного пакета Аутентифицируемая часть пакета Б) туннельный режим Данные IP-заголовок исходного пакета SPI Заголовок AH Номер Дайджест пакета (SN) Аутентифицируемая часть пакета IP-заг. внешний Протокол защиты данных ESP Структура заголовка 0 8 16 Security Parameters Index (SPI) Sequence Number (SN) Данные (переменная длина) Заполнитель (0-255 байт) Длина Next Header заполнителя Authentication Data (переменная длина) Заполнитель: (1) требования методов шифрации (2) формат заголовка ESP (3) частичная конфиденциальность трафика 31 ESP-заг Дайджест След. заг. Заполнитель Данные ESP-заг SPI SN IP-заг. Зашифрованная часть Аутентифицируемая часть А) транспортный режим ESP-заг Дайджест След. заг. Заполнитель Данные Зашифрованная часть Аутентифицируемая часть б) туннельный режим ESP-заг IP-заг. SPI SN IP-за Протокол PPTP (Point-to-Point-Tunneling Protocol) протокол создания защищенного канала при доступе удаленных пользователей через публичные сети к корпоративным сетям; разработан компанией Microsoft совместно с Ascend Communications, 3Com/Primary Access, ECI-Telematics и US Robotics; был представлен в IETF в качестве претендента на стандарт, однако не был утвержден; в качестве стандарта был принят L2TP (Layer 2 Tunneling Protocol), который объединяет черты протоколов PPTP и L2F (Layer 2 Forwarding); протокол инкапсуляции кадров канального уровня РРР в сетевой протокол IP многопротокольность прозрачность для протоколов прикладного и сетевого уровней Защищенный канал PPTP RAS корпоративной сети Клиент PPP (IP, IPX, NetBEUI) ... Телефонная сеть RAS ISP Internet PPTP-тунель (сессия TCP) шифруется по DES, ключ-дайджес от пароля — поддержка PPTP Корпоративная сеть (IP, IPX, NetBEUI) Схема инкапсуляции протокола PPTP Заголовок канального уровня, используемого внутри Internet (PPP, SLIP, Ethernet) Заголовок IP Заголовок GRE Исходный пакет PPP, включающий пакет IP, IPX, NetBEUI Реализация Microsoft Клиент PPP и PPTP (IP, IPX, NetBEUI) RAS корпоративной сети 1 Сессия PPP Телефонная сеть RAS ISP Internet 2 PPTP-тунель Корпоративная сеть (IP, IPX, NetBEUI) — поддержка PPTP Протокол Secure Socket Layer (SSL) разработан компанией Netscape Communications для защиты данных, передаваемых между Web-сервером и Web-браузером работает на представительном уровне создает защищенный канал между конечными узлами может использоваться для защиты данных любых приложений Взаимная аутентификация выполняется путем обмена сертификатами (стандарт Х.509) Секретность обеспечивается шифрацией с использованием симметричных сессионных ключей Целостность путем добавления дайджеста