Презентация по 8 семинару

реклама

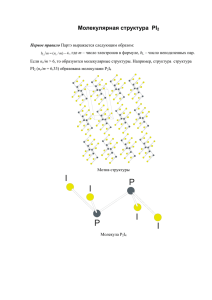

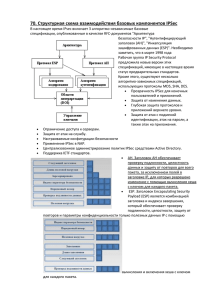

Семинар 8 Самохина Марина IPsec IP security IPsec • Набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP • Позволяет осуществлять подтверждение подлинности и/или шифрование IP-пакетов • Включает в себя протоколы для защищѐнного обмена ключами в сети Интернет IPsec • Является неотъемлемой частью IPv6 — интернет-протокола следующего поколения • Является необязательным расширением существующей версии интернет-протокола IPv4 • Большинство современных (2007 год) реализаций IPsec основано на RFC 24012412 OSI (ВОС) • Сетевая модель ВОС – модель взаимосвязи открытых систем — англ. Open Systems Interconnection Reference Model-OSI • абстрактная модель для сетевых коммуникаций и разработки сетевых протоколов • Представляет уровневый подход к сети • Каждый уровень обслуживает свою часть процесса взаимодействия OSI (ВОС) • В настоящее время основным используемым семейством протоколов является TCP/IP, разработка которого не была связана с моделью ВОС • За все время существования модели ВОС она не была реализована • Сегодня используется только некоторое подмножество модели ВОС. Считается, что модель слишком сложна, а её реализация займёт слишком много времени Уровни модели OSI Уровень OSI Данные Прикладной Блоки Пакеты Кадры Биты Протоколы HTTP, gopher, Telnet, DNS, SMTP, SNMP, CMIP, FTP, TFTP, SSH, IRC, NFS, NNTP, NTP, FTAM, APPC, X.400, X.500 и т.д. Представления ASN.1, XML-RPC, TDI, XDR, SNMP, FTP, Telnet, SMTP, NCP, AFP, ICA Сеансовый Транспортный Сетевой ASP, ADSP, DLC, Named Pipes, NBT, NetBIOS, NWLink, Printer Access Protocol, SSL, TLS, SOCKS, RPC, ICA и т.д. TCP, UDP, NetBEUI, AEP, ATP, IL, NBP, RTMP, SMB, SPX, SCTP, DCCP, RTP, TFTP IP, IPv6, ICMP, IGMP, IPX, NWLink, NetBEUI, DDP, IPSec, ARP, RARP, DHCP, BOOTP, SKIP, RIP, GRE STP, ARCnet, ATM, DTM, SLIP, SMDS, Ethernet, FDDI, Frame Канальный (Звена данных) Relay, L2F, L2TP, PPTP, PPP, PPPoE, PR и т.д. Физический RS-232, RS-422, RS-423, RS-449, RS-485, ITU-T, xDSL, ISDN (T1, E1), Ethernet, Fast Ethernet , Gigabit Ethernet IPsec • SSL и TLS, работают на транспортном уровне – слои OSI 4 — 7 • Протоколы IPsec работают на сетевом уровне слой 3 модели OSI - это делает IPsec более гибким, т.к. IPsec может использоваться для защиты любых протоколов базирующихся на TCP и UDP • Увеличивается его сложность из-за невозможности использовать протокол TCP (слой OSI 4) для обеспечения надёжной передачи данных IPsec • Два класса IPsec-протоколов: ▫ Протоколы отвечающие за защиту потока передаваемых пакетов и протоколы обмена криптографическими ключами. Протокол обмена криптографическими ключами — IKE (Internet Key Exchange) и два протокола обеспечивающие защиту передаваемого потока ▫ ESP (Encapsulating Security Payload — инкапсуляция зашифрованных данных) обеспечивает целостность и конфиденциальность передаваемых данных ▫ AH (Authentication Header — аутентифицирующий заголовок) гарантирует целостность потока передаваемые данные не шифруются. Архитектура IPSec Формат заголовка AH • Состоит из 96-битового заголовка и данных переменной длины, состоящих из 32-битовых слов • Поля: ▫ Next Header указывает на следующий заголовок, ▫ Payload Len представляет длину пакета, ▫ SPI является указателем на контекст безопасности и Sequence Number Field содержит последовательный номер пакета Заголовок ESP • Основная цель ESP – обеспечение конфиденциальности данных формат ESP может изменяться в зависимости от используемых криптографических алгоритмов • Обязательные поля: ▫ SPI – указывает на контекст безопасности ▫ Sequence Number Field – содержит последовательный номер пакета ▫ Поле "ESP Authentication Data" (контрольная сумма) – не обязательное IPsec • Протоколы защиты передаваемого потока могут работать в двух режимах — в транспортном режиме, и в режиме туннелирования • При работе в транспортном режиме IPsec работает только с информацией транспортного уровня, в режиме туннелирования — с целыми IP-пакетами IPsec • IPsec можно – граница между внутренней (защищённой) и внешней (незащищённой) сетью • Заголовок любого пакета, проходящего через границу, анализируется на соответствие политикам безопасности, то есть критериям, заданным администратором • Пакет может быть либо передан дальше без изменений, либо уничтожен, либо обработан с помощью протоколов защиты данных IPsec • Для защиты данных создаются SA (Security Associations) — безопасные соединения, представляющие собой виртуальные однонаправленные каналы для передачи данных • Для двунаправленной связи требуется два SA IPsec • Параметры политик безопасности и безопасных соединений хранятся в двух таблицах: ▫ База данных политик безопасности (SPD — Security Policy Database) ▫ База данных безопасных соединений (SAD — Security Association Database) IPsec • Записи в SPD определяют в каких случаях нужно включать шифрование или контроль целостности • В SAD хранятся криптографические ключи, которые будут использованы для шифрования или подписи передаваемых данных • Если согласно SPD передаваемый пакет должен быть зашифрован, но в SAD нет соответствующего SA, реализация IPsec по протоколу IKE согласовывает с другой стороной создание нового SA и его параметры Режимы работы Ipsec: транспортный режим • Шифруется (или подписывается) только информативная часть IP-пакета • Маршрутизация не затрагивается, так как заголовок IP пакета не изменяется (не шифруется) • Используется для установления соединения между хостами, может также использоваться между шлюзами, для защиты туннелей, организованных каким-нибудь другим способом (IP tunnel, GRE и др.). Режимы работы Ipsec: туннельный режим • IP-пакет шифруется целиком • Чтобы IP-пакет можно было передать по сети он помещается в другой IP-пакет • Это защищённый IP-туннель • Туннельный режим может использоваться для подключения удалённых компьютеров к виртуальной частной сети или для организации безопасной передачи данных через открытые каналы связи (например, Интернет) между шлюзами для объединения разных частей виртуальной частной сети Сравнение IPSec и SSL Особенности IPSec SSL Текущий статус Появляющийся стандарт Широко используется WWW браузерами, также используется некоторыми другими продуктами Код Не требуется изменений для приложений. Может потребовать доступ к исходному коду стека TCP/IP Требуются изменения в приложениях. Могут потребоваться новые DLL или доступ к исходному коду приложений Защита IP пакет целиком. Включает защиту для протоколов высших уровней Только уровень приложений Фильтрация пакетов Основана на аутентифицированных заголовках, адресах отправителя и получателя, и т.п. Простая и дешѐвая. Подходит для роутеров Основана на содержимом и семантике высокого уровня. Более интеллектуальная и более сложная Производительно сть Меньшее число переключений контекста и перемещения данных Большее число переключений контекста и перемещения данных. Большие блоки данных могут ускорить криптографические операции и обеспечить лучшее сжатие Платформы Любые системы, включая роутеры В основном, конечные системы (клиенты/серверы), также firewalls PGP Pretty Good Privacy PGP • Компьютерная программа, позволяющая выполнять операции шифрования (кодирования) и цифровой подписи сообщений, файлов и другой информации, представленной в электронном виде • Первоначально разработана Филиппом Циммерманном в 1991 году. PGP • Имеет множество реализаций, совместимых между собой и рядом других программ • Реализации имеют разный набор функциональных возможностей • Существуют реализации PGP для всех наиболее распространённых операционных систем • Кроме свободно распространяемых, есть коммерческие реализации: ▫ PGP Universal, PGP Corporate Desktop, PGP Workgroup Desktop, PGP Command Line,PGP Personal Desktop, PGP Whole Disk, PGP SDK, PGP Mobile ▫ GPG - свободная альтернатива коммерческой PGP PGP • Пользователь создаёт ключевую пару: открытый и закрытый ключ • При генерации ключей задаются их владелец (Имя и адрес электронной почты), тип ключа, длина ключа и срок его действия • PGP поддерживает три типа ключей RSA v4, RSA legacy (v3) и Diffie-Hellman/DSS (Elgamal в терминологии GnuPG) PGP • Для ключей RSA длина ключа может составлять от 1024 до 2048 бит, • Для ключей Diffie-Hellman/DSS и RSA — от 1024 до 4096 • Ключи RSA содержат одну ключевую пару, а ключи Diffie-Hellman/DSS и RSA могут содержать один главный ключ и дополнительные ключи для шифрования • Ключ электронной подписи в ключах DiffieHellman/DSS всегда имеет размер 1024 • секретная фраза PGP • Срок действия для каждого из типов ключей может быть определён как неограниченный или до конкретной даты • Для защиты ключевого контейнера используется PGP • Э.Ц.П формируется путём подписи дайджеста(хэш значения, свертки) сообщения (файла) закрытым ключом отправителя (автора) • Для формирования дайджеста могут использоваться алгоритмы MD5, SHA-1, RIPEMD-160, SHA-256, SHA-384, SHA-512 • В новых версиях PGP поддержка MD5 осуществляется для сохранения совместимости с ранними версиями. Для подписи используются алгоритмы RSA или DSA (в зависимости от типа ключа) PGP • Шифрование производится с использованием одного из пяти симметричных алгоритмов (AES, CAST5, TripleDES, IDEA, Twofish) на сеансовом ключе • Сеансовый ключ генерируется с использованием криптографически стойкого генератора псевдослучайных чисел • Сеансовый ключ зашифровывается открытым ключом получателя с использованием алгоритмов RSA или Elgamal (в зависимости от типа ключа получателя). PGP • В целях уменьшения объёма сообщений и файлов и, возможно, для затруднения криптоанализа PGP производит сжатие данных перед шифрованием • Сжатие производится по одному из алгоритмов ZIP, ZLIB, BZIP2. Для сжатых, коротких и слабосжимаемых файлов сжатие не выполняется