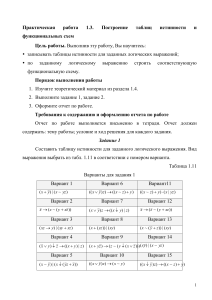

Задания для 1-4 лабораторных работ:

1)Смоделировать преобразователь кода и построить таблицу истинности;

2)Смоделировать десятичный счетчик;

3)Реализовать схему цифрового выбора источников света на базе

шифратора(дешифратора);

4)Реализовать модуль памяти на 8 бит с управлением чтение\запись.

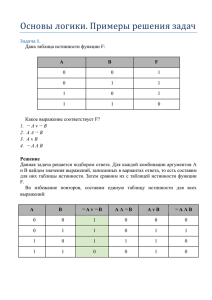

Задание 1

Рисунок 1.1 – Схема преобразователя кода на примере семисегментного

индикатора

Рисунок 1.2 –Таблица истинности для преобразователя кода на примере

семисегментного индикатора

Рисунок 1.3 – Принципиальная электрическая схема преобразователя кода на

примере семисегментного индикатора K176ИД2

Задание 2

На рисунке 2.1 последовательно включены 6 счетчиков с модулем 10

(двоично - десятичные). Информационные выходы Qi каждого каскада через

преобразователь BCD кода подключены к семисегментному индикатору.

B целом устройство может решать три задачи:

1)

Считать количество импульсов;

2)

измерять их частоту следования;

3)

длительность.

Рис.2.1 Измерительная схема

Перед любыми измерениями необходимо очистить счетчики, подав на

вход R импульс сброса.

1)

Для подсчета количества импульсов необходимо подать их на оба

входа схемы И (или только на один, а на другой 1). Пусть на эти входы

поступило N=1997 импульсов. Тогда на выходах младшего счетчика останется

код QQ0 = 1997 mod 10 = 7. На выход переноса пройдет CR0 =1997 / 10 = 199

импульсов, и далее QQ1 = (199 mod 10) = 9 и CR1 = 199 / 10 = 19. B конце счета

на выходах счетчиков будет зафиксирован BCD код = 0000 0000 0001 1001 1001

0111, а на индикаторах высветится число 001997. У счетчиков на схемах

младший разряд находится слева, а в числах - справа. B общем виде

десятичный эквивалент BCD кода на выходах будет иметь вид: N = QQ(n-1) *

10Л(п-1) + ... + QQ1 * 10л1 + QQ0 * 10л0. Из этого выражения следует, что N

находится в диапазоне: 1 < = N <= 999999.

2)

При измерении частоты входных импульсов, их необходимо подвести к

входу "а", а на вход "b" подать импульс калиброванной длительности T

равной 10Л{ (i =..-1,0,1,..), например T = 1сек, как на рисунке 2.2.

Рис.2.2. Измерение частоты и длительности импульсов

Частота повторения импульсов на входе "а" равна по определению: F =

1/dt. Из диаграмм "b" и "с" можно найти период повторения dt = T / N, с

погрешностью dt / T. Тогда F = N / T и при T = 1с частота F = N. Диапазон

измерения

находится

в

пределах:

(1...(10л6)-1)Гц.

Для

измерения

длительности импульса на вход "а" необходимо подать сигнал с частотой F =

10Лi (i=2,3,..), например F =10л6[Гц]. Длительность импульса Т = N * dt = N /

F и диапазон ее измерения равен (1..999999)мксек.

Задание 3

Шифратор (Ш) может быть неприоритетным, если допускается подача

только одного активного сигнала и может быть приоритетным, если

допускается подача одновременно нескольких активных сигналов на входы.

Неприоритетный Ш осуществляет преобразование десятичного номера

активного входа в двоичный эквивалент этого номера. Для неприоритетного

шифратора "4 в 2" таблица истинности имеет вид (табл. 1):

Таблица 1

B приоритетном Ш производится преобразование максимального

десятичного номера активного входа в двоичный эквивалент этого номера.

Для такого Ш входные сигналы, лежащие снизу от единичной диагонали, по

определению могут иметь любое значение ("х" может быть 0 или 1).

Комбинация 0000 на входах не определена.

Для синтеза схемы неприоритетного Ш для каждого выхода составим таблицу

Карно. Четыре входных переменных дают 24=16 комбинаций из которых по

определению заданы в таблице только 4. Остальные 12 неопределенных

(запрещенных) комбинаций в таблицах Карно отметим символом Ф. Так как

появление этих комбинаций на входах не предусмотрено (по определению), то

в соответствующие клетки т.Карно можно подставлять любые значения, в том

числе такие, которые позволяют наиболее полно минимизировать ЛФ. Ниже

приведена таблица Карно (рис.3.1) для выхода у0. Величины Ф доопределены

до 1.

Рис.3.1 Таблица Карно для выхода у0 шифратора

Аналогично заполняется ТК для выхода у1. Из полученных таблиц находим

у1 и у0:

у1 = ~х0*~х1 = ~(х0 + х1) и у0 = ~х0*~х2 = ~(х0 + х2).

Peaлизaция и ycлoвнoe обозначение неприоритетного Ш приведены на

рисунке 3.2.

Рис.3.2 Неприоритетный шифратор “4->2”

Переменная х3 оказалась "обделенной", но это произошло из-за того, что если

нет сигнала ни на одном из первых трех входов, то он неизбежно должен

присутствовать, по определению, на оставшемся, т.е. на третьем.

Переменная x3, вместе c остальными может быть использована для

формирования функции x0 + x1 + x2 + х3 равной 0, когда не активен ни один

из вxoдoв, что может сигнализировать, например о неисправности

источников сигналов.

Шифраторы применяются в кoнтpoллepax прерываний работы

микропроцессора внешними устройствами, в быстродействующем

параллельном преобразователе напряжения в код (АЦП) и для кодирования

номера клавиши. Последнее применение показано на рисунке. Если нажата

клавиша кл3, то на выходе ей будет соответствовать код 11(BIN) = 3(DEC).

ДEШИФPATOP

2)

Дешифратор (ДШ) преобразует двоичный код на входах в активный сигнал

на том выходе, номер которого равен десятичному эквиваленту двоичного

кода на входах. B полном дешифраторе количество выходов N = 2n, где n число входов. B неполном ДШ N < 2n. По другому определению, полный ДШ

имеющий n ВХОДОВ должен реализовывать 2n минтермов yi, определенных на

всех наборах из n - входных переменных. Большинство дешифраторов

снабжено одним или несколькими дополнительными входами разрешения

выходов (прямыми OE или инверсными ~OE). Если на таком входе активный

уровень, то ДШ работает в соответствии со своим определением, а если

пассивный, то на всех выходах также будут пассивные значения (для прямых

выходов - нули, а для инверсных - единицы).

Таблица 3

DEC

число

0

1

2

3

x

Входы

Выходы

a1 a0 OE 𝑂̅𝐸̅ у0 у1 у2 уЗ

0

0

1

1

x

0

1 1

0

1

x 0

0

1

1

0

0

0

0

0

1

0

0

0

0

0

1

0

0

ЛФ

0 у0=OЕ*~а1*~а0

0 yl=OE*~al* а0

0 у2=OЕ* а1*~а0

1 уЗ=OЕ* a1 *а0

0

yi=0 (~yi=l)

Рассмотрим ДШ с n=2 и N=4, называемый также дешифратором "2 в 4" или

"2 -> 4". Активным уровнем сигнала на прямых входах/выходах будет 1, а на

инверсных - 0. По этому определению заполним таблицу истинности (табл.

3), где величина х может принимать любые значения. На рис.16 приведена

таблица Kapiio (рис.16) для выхода у0 и 3-х входных переменных.

Рис.16. Таблица Карно для выхода у0 дешифратора

Прямоугольник, составленный из 1-ных клеток содержит только одну такую

клетку, поэтому логическая функция выхода у0 будет иметь вид: у0 =

OE*~a1*~a0.

Рис.17. Дешифратор “2->4”

Аналогично получены остальные три уравнения. Преобразуем полученные

для yi уравнения с помощью аксиомы двойного отрицания к базису И-HE: у0

= ~(~(ОЕ*~а1*~а0)). Решению соответствует схема, приведенная на рисунке

17. Вместо инвертора OE, может применяться более сложная схема,

показанная на рисунке 18. Здесь OE=1 в случае, когда ~OE1 = ~OE2 = 0 и

OE3 = 1.

Рис.18. Дешифратор “3->8”

Такая схема применяется в дешифраторе "3 в 8" типа 1533ИД7 с инверсными

выходами, условное обозначение которого приведено на рисунке.

Дешифраторы широко применяются в вычислительной технике, как часть

больших интегральных схем, для выбора одного из нескольких внешних

устройств (ВУ) при обмене данными между ним и микропроцессором (CPU)

см. рис. 19. B этом случае на входы Ai дешифратора микропроцессор (МП) по

шине адреса (ШЛ) помещает адрес ВУ, поэтому такие входы называются

адресными. Активный сигнал ~Yi=0 с одного из выходов ДШ поступает на

инверсный вход ~CSi "выбор микросхемы - СЫр Select" адресуемого ВУ,

подключая его к шине данных (ШД). Вслед за этим МП производит обмен

данными с выбранным ВУ по шине данных. Все остальные ВУ пассивны, т.к.

на их входах ~CSj=1 и их информационные выводы, подключенные к ШД,

находятся в третьем состоянии и не препятствуют обмену данными между

адресованным ВУ и МП. Шина - группа проводников, имеющих одинаковое

функциональное назначение.

Рис.19. Применение дешифратора в МП технике

Схема преобразователя:

A | B | C | D | Выход

---|---|---|---|---|

0 | 0 | 0 | 0 | 0000

0 | 0 | 0 | 1 | 0001

0 | 0 | 1 | 0 | 0010

0 | 0 | 1 | 1 | 0011

0 | 1 | 0 | 0 | 0100

0 | 1 | 0 | 1 | 0101

0 | 1 | 1 | 0 | 0110

0 | 1 | 1 | 1 | 0111

1 | 0 | 0 | 0 | 1000

1 | 0 | 0 | 1 | 1001

1 | 0 | 1 | 0 | 1010

1 | 0 | 1 | 1 | 1011

1 | 1 | 0 | 0 | 1100

1 | 1 | 0 | 1 | 1101

1 | 1 | 1 | 0 | 1110

1 | 1 | 1 | 1 | 1111

Таблица истинности

BCD Двоичный код

0000 0000

0001 0001

0010 0010

0011 0011

0100 0100

0101 0101

0110 0110

0111 0111

1000 1000

1001 1001

1010 1010

1011 1011

1100 1100

1101 1101

1110 1110

1111 1111

Схема десятичного счетчика:

Q0 |

---

Q1

|

Q2

|

Q3

|

Выход

|

|

---

|

---

|

---

|

---

0|

0

|

0

|

0

|

0

0

|

0

|

0

|

1

|

1

0

|

0

|

1

|

0

|

2

0

|

0

|

1

|

1

|

3

0

|

1

|

0

|

0

|

4

0

|

1

|

0

|

1

|

5

0

|

1

|

1

|

0

|

6

0

|

1

|

1

|

1

|

7

1

|

0

|

0

|

0

|

8

1

|

0

|

0

|

1

|

9

Таблица истинности:

Q3 Q2 Q1 Q0 Выход

0 0 0 0 0

Q3 Q2 Q1 Q0 Выход

0 0 0 1 1

0 0 1 0 2

0 0 1 1 3

0 1 0 0 4

0 1 0 1 5

0 1 1 0 6

0 1 1 1 7

1 0 0 0 8

1 0 0 1 9

Принцип работы:

Счетчик начинается с состояния 0000 (выход 0). При каждом тактовом

импульсе счетчик переходит в следующее состояние в соответствии с

таблицей истинности. После достижения состояния 1001 (выход 9)

счетчик сбрасывается в состояние 0000.

Схема цифрового выбора источников света на базе дешифратора:

Дешифратор:

Copy

A|

B

|

Выход 1

|

---|

---

|

---

|

---

0|

0

|

1

|

0

Выход 2

|

Выход 3

|

---

|

---

|

|

0

|

0

|

|

Выход 4

|

0|

1

|

0

|

1

|

0

|

0

|

1|

0

|

0

|

0

|

1

|

0

|

1|

1

|

0

|

0

|

0

|

1

|

Схема выбора источников света:

Copy

A|

B

|

Выход 1

|

---

|

---

|

---

0|

0

|

1

|

0

|

1

|

0

1

|

0

|

1

|

1

|

---

|

Выход 2

|

Выход 3

|

---

|

---

|

0

|

0

|

0

|

Источник 1

|

1

|

0

|

0

|

Источник 2

0

|

0

|

1

|

0

|

Источник 3

0

|

0

|

0

|

1

|

Источник 4

Таблица истинности:

A B Источник света

0 0 Источник 1

0 1 Источник 2

1 0 Источник 3

1 1 Источник 4

|

Выход 4

|

Источник света

Принцип работы:

На входы дешифратора подаются значения A и B. Дешифратор

активирует соответствующий выход в зависимости от этих значений.

Активный выход подключается к источнику света, включая его.

Например, если A = 0 и B = 1, то активируется выход 2, и загорается

источник света 2.

схема модуля памяти на 8 бит с управлением чтение/запись:

Регистр памяти:

Copy

D0 |

D1

|

D2

|

D3

|

D4

|

D5

|

D6

|

D7

|

|

D2

|

D3

|

D4

|

D5

Схема управления:

Copy

Read |

0

Write

D0

|

D1

|

D6

|

D7

---

|

---

|

---

|

---

|

---

|

---

|

---

|

---

|

---

|

0|

0

|

X

|

X

|

X

|

X

|

X

|

X

|

X

|

X

|

|

1

|

Данные

Данные

|

Данные

|

Данные

|

Данные

|

Данные

D4

|

D5

|

D6

D7

|

X

|

X

|

|

0

Данные

|

D0

|

|

|

Без изменений

|

1

|

X

|

D1

X

|

Запись данных в регистр

|

D2

|

D3

|

X

|

|

|

данных из регистра

1

|

---|

Данные

1

|

|

(недопустимое состояние)

Таблица истинности:

X

X

|

X

|

|

Запрещено

Считывание

Read Write

Операция

0

0

Без изменений

0

1

Запись данных

1

0

Считывание данных

1

1

Запрещено

Принцип работы:

Запись данных: Когда Write = 1, а Read = 0, данные на входах D0-D7

записываются в регистр памяти.

Считывание данных: Когда Read = 1, а Write = 0, данные из

регистра памяти выводятся на выходы D0-D7.

Без изменений: Когда Read = 0 и Write = 0, данные в регистре

памяти остаются без изменений.

Запрещено: Состояние, когда Read = 1 и Write = 1, запрещено и не

должно происходить.