Безопасность систем баз данных Лабораторная работа ИССЛЕДОВАНИЕ МОДЕЛИ БЕЛЛА–ЛАПАДУЛЫ

реклама

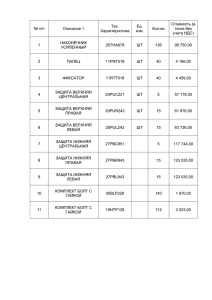

Федеральное государственное бюджетное образовательное учреждение высшего образования «Уфимский государственный авиационный технический университет» Кафедра вычислительной техники и защиты информации Лабораторная работа №1 ИССЛЕДОВАНИЕ МОДЕЛИ БЕЛЛА–ЛАПАДУЛЫ по дисциплине «Безопасность систем баз данных» Выполнил: Студент группы БПС-414 Тахаутдинов А.Р Проверил: Ст. преподаватель кафедры ВТиЗИ Белков Н. В. Уфа 2022 СОДЕРЖАНИЕ 1. ЦЕЛЬ РАБОТЫ..................................................................................................... 3 2. ХОД РАБОТЫ ....................................................................................................... 3 2.1 Построение Субъектов ...................................................................................... 3 2.2 Передача и отзыв права доступа ...................................................................... 3 2.3 Построение дерева объектов ............................................................................ 4 2.4 Результаты доступа ............................................................................................ 4 3. ВЫВОД.................................................................................................................... 6 1. Цель работы: Целью работы является исследование особенностей реализации широко применяемой модели разграничения доступа Белла–Лападулы обеспечения секретности информации. 2. Ход работы Вариант 3. 2.1 Построение Субъектов Параметры субъектов: Имя субъекта1 Базовый уровень защиты Категория Имя субъекта2 Вариант заданий №3 Маша СС В Павел Базовый уровень защиты Категория Д СС А В 2.2 Передача и отзыв права доступа Вариант Передача права на доступ Маша ->Павел к О9 по “w” 3 Маша ->Павел к О10 по “r” Отзыв права на доступ Маша <- Павел право “r” к О9 Маша <- Павел право “e” к О10 2.3 Построение дерева объектов Вар Парамет иан ры т объекта O1 №3 Имя объекта O2 O3 O4 O5 O6 O7 O8 O9 O10 Имя отцаобъекта Кор ень O1 O1 O1 O1 O2 O3 O3 O8 O8 Уровень защиты CC C C С К НС C К К НС В АВ АД АВД Д ВД B В Д Категория Д Рис. 1 – дерево объектов защиты 2.4 Результаты доступа Параметры объектов O1 Параметры субъекта К УЗ O2 К УЗ O3 К УЗ O4 К УЗ O5 К УЗ O6 К УЗ O7 К УЗ O8 К УЗ O9 К УЗ O10 К УЗ Маша - ВД/СС ec wra ea ec wa rwa rc wa rwec rec w w a r e r e a w e Прямой доступ (результат) - + - - - - - - - + Верхняя грань IТ ВД/СС ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С Текущая метка защиты IТ(s) ВД/НС В/С В/С В/С В/С В/С В/С В/С В/С Д/НС Нижняя грань IТ ВД/НС ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С ВД/С Причина отказа в доступе М К М М ОУ М ОУ ОУ Обратный доступ (результат) - - - - - - - + + + Верхняя грань IТ ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/СС Текущая метка защиты IТ(s) В/К В/К В/К В/К В/К В/К В/К В/К В/К Д/НС Нижняя грань IТ ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/К ВД/НС Причина отказа в доступе М ОУ К М М ОУ М O1 O2 O3 O4 O5 O6 O7 O8 O9 O10 К УЗ Параметры субъекта Павел К УЗ К УЗ К УЗ К УЗ К УЗ К УЗ К УЗ К УЗ К УЗ К УЗ re rwa wa ea ec ra re wac ra We e r w a w a e w r e Прямой доступ (результат) - + + - - - - - + - Верхняя грань IТ АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С Текущая метка защиты IТ(s) АВ/НС В/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С В/К В/К Нижняя грань IТ АВ/НС АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С АВ/С Причина отказа в доступе К. ПУ К М К К ОУ Обратный доступ (результат) - - - - - - - + + - Верхняя грань IТ АВ/К АВ/К АВ/К АВ/К АВ/К АВ/К АВ/К АВ/К АВ/С АВ/С Текущая метка защиты IТ(s) В/К В/К В/К В/К В/К В/К В/К В/К В/К АВ/НС К УЗ К Нижняя грань IТ АВ/К АВ/К АВ/К АВ/К АВ/К АВ/К АВ/К Причина отказа в доступе К.ПУ ОУ ОУ К М К К АВ/К АВ/К АВ/НС К 3. Вывод В ходе проделанной лабораторной работы исследовали особенности реализации модели разграничения доступа Белла–Лападулы.