Удаленный доступ RAS

реклама

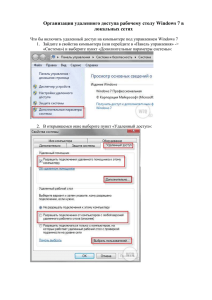

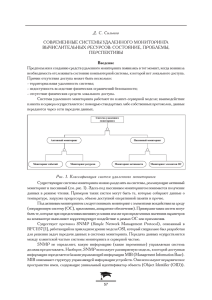

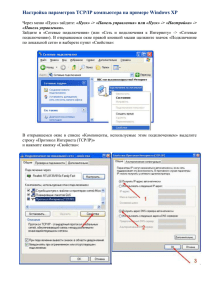

Удаленный терминальный доступ Удаленный доступ в компьютерную сеть. Удаленная работа с компьютерной системой. Виртуальные машины. Удаленный доступ УДАЛЕННЫЙ ДОСТУП Удаленный доступ RAS Системы удаленного доступа (Remote Access) – это ряд технических решений, обеспечивающих «прозрачное» подключение к сети для удаленных клиентов или малых сетевых сегментов, как правило, расположенных за пределами локальной сети организации. Удаленный доступ используется для подключения к сети организации мобильных или домашних компьютеров сотрудников. Технологии удаленного доступа используют поставщики услуг Интернет, для подключения к сети Интернет клиентов. Задача системы удаленного доступа – обеспечить удаленному клиенту безопасную работу в локальной сети использованием требуемых протоколов сетевого и прикладного уровня (IPX, TCP/IP, AppleTalk и NetBEUI). Routing and Remote Access Service (RRAS) Удаленный доступ RAS С помощью клиентского приложения для удаленного доступа (Remote Access Client), пользователи инициируют подключение к серверу удаленного доступа (Remote Access Server, RAS). RAS выполняет проверку подлинности пользователей и обслуживает сеанс связи на протяжении всего времени подключения, пока оно не будет завершено. Через удаленное подключение клиенту доступны те же сетевые службы, которые доступны пользователям локальной сети (IPадресация, DNS, DHCP, ActiveDirectory, файловые серверы, сетевые принтеры, веб-сервер, email, Интернет и т.д.). Скорость работы через удаленное соединение, как правило, ниже локальной. Удаленный доступ RAS Средства защиты системы удаленного доступа •Проверка подлинности и авторизация •Протокол расширенной проверки подлинности EAP (Extensible Authentication Protocol) •Шифрование данных •Код вызова •Блокировка учетной записи при удаленном доступе Удаленный доступ RAS Проверка подлинности и авторизация Проверка подлинности – это проверка учетных данных попытки подключения. В процессе проверки подлинности клиент удаленного доступа посылает свои учетные данные серверу удаленного доступа, используя протокол проверки подлинности. Авторизация (Права доступа)– это подтверждение того, что попытка подключения разрешена данному пользователю, в данное время и данным способом. Авторизация происходит после успешной проверки подлинности. Сервер удаленного доступа может требовать использования определенных методов безопасной проверки подлинности. Если клиент удаленного доступа не может использовать требуемые методы проверки подлинности, подключение отклоняется. Протокол EAP (Extensible Authentication Protocol) Протокол EAP является стандартом, позволяющим использовать для проверки PPP-подключений дополнительные механизмы проверки подлинности. Протокол проверки подлинности представляет собой серию сообщений, посылаемых в определенном порядке. Windows поддерживают два типа EAP для клиентов удаленного доступа – EAP-MD5 и EAP-TLS. Служба маршрутизации и удаленного доступа (Routing and Remote Access service) для Windows Server обеспечивает поддержку EAP-MD5, EAP-TLS и отправку EAP-сообщений RADIUS-серверу. PAP (Password Authentication Protocol) - протокол простой проверки подлинности, предусматривающий отправку имени пользователя и пароля на сервер удаленного доступа открытым текстом (без шифрования). CHAP (Challenge Handshake Authentication Protocol) - протокол, предусматривающий передачу не самого пароля пользователя, а хеш-кода MD5 (Message Digest-5), вычисленного на основе пароля. Удаленный доступ RAS Взаимная проверка подлинности Взаимная проверка подлинности выполняется путем проверки подлинности обеих сторон подключения, выполняющих шифрованный обмен учетными данными. Для PPP-подключений возможно использование протоколов проверки подлинности EAP-TLS или MS-CHAP v2. В процессе взаимной проверки подлинности клиент удаленного доступа предоставляет свои учетные данные серверу удаленного доступа для проверки, и наоборот. Шифрование данных Механизмы шифрования обеспечивают шифрование данных, передаваемых между клиентом и сервером удаленного доступа. С помощью этих механизмов шифруются только данные в канале между клиентом и сервером удаленного доступа. Код вызова Код вызова (Caller-ID) может использоваться для проверки того, что входящий вызов поступил с определенного телефонного номера. Код вызова является одним из параметров свойств удаленного подключения учетной записи пользователя. Если код (ID) вызова входящего подключения, производимого определенным пользователем, не совпадает с указанным для этого пользователя кодом вызова, попытка подключения отклоняется. Блокировка учетной записи при удаленном доступе Функция блокировки учетной записи при удаленном доступе используется для того, чтобы задать количество неудачных попыток подключения, не прошедших проверку подлинности, после которых пользователю будет отказано в удаленном доступе. Удаленный доступ и удаленная работа в сети Удаленный доступ и удаленная работа Удаленный доступ RAS Поддержка клиентов RADIUS Служба удаленного доступа протокол службы удаленной проверки подлинности RADIUS (Remote Authentication Dial-In User Service) в качестве поставщиков служб проверки подлинности и учета. Поддержка протокола DHCP Протокол динамической конфигурации узла (Dynamic Host Configuration Protocol, DHCP) используется для автоматического назначения IP-адресов и сетевых настроек TCP/IP удаленных клиентов. Удаленный доступ RAS Многоканальные подключения и протокол распределения пропускной способности Для физических каналов связи удаленных подключений могут использоваться многоканальные подключения и протокол распределения пропускной способности (Bandwidth Allocation Protocol, BAP). При использовании многоканальных подключений несколько физических каналов связи объединяются в один логический канал, по которому отправляются и принимаются данные. Многоканальные подключения должны поддерживаться обеими сторонами подключения. BAP позволяет динамически управлять многоканальным соединением в зависимости от нагрузки и характеристик каналов. Ответный вызов При использовании коммутируемого соединения сервер удаленного доступа может производить ответный вызов. Этот способ используется для повышения безопасности и снижения затрат мобильных абонентов на оплату телефонных услуг. УДАЛЕННАЯ РАБОТА доступ к виртуальному компьютеру доступ к приложению Терминал Terminalserver Terminalclient UNIX – текстовые Shell и X-Windows терминалы Windows Server - удаленный рабочий стол, RDP (Remote Desktop Protokol) Citrix Metaframe - технология Independent Computing Architecture (ICA) Применение терминальных технологий - Удаленное управление сервером (компьютером, сетевым устройством) - Работа на клиентском оборудовании с ограниченной функциональностью (устаревшее, несовместимое). - Работа в условиях низкой скорости передачи (удаленный доступ, устаревшие сегменты). Применение терминальных технологий Сервер терминалов Windows Terminal Server Remote Desktop Citrix MetaFrame Unix (NX Server) RDP server Лицензирование терминалов Для лицензирования работы в терминальном режиме необходимо: Лицензия на ОС MS Windows Server 2000/2003/2008. Клиентские лицензии доступа к серверу (CAL) по числу пользователей. Клиентские лицензии терминального доступа по числу пользователей (на пользователя или на устройство). Лицензии на совместно используемое приложение по числу пользователей, + 1 для сервера. RDP client RDP client RDP client MS HyperTerminal Удаленный доступ и терминальные технологии Удаленная загрузка Рабочая станция «Тонкий клиент» Порядок работы: 1. Загрузка бездисковой станции с BootROM сетевой карты. 2. Загрузка образа операционной системы из сетевой папки сервера. 3. Загрузка приложений. BootROM: PXE Pre-boot (или Pre-OS) eXecution Environment (среда предзагрузочного выполнения) — спецификация Intel. Etherboot — оpensource проект. Применение технологий “тонкий клиент” - Использование клиентского оборудования минимальной конфигурации. - Уменьшение затрат на настройку клиентского оборудования (+/-). - Полный контроль работы клиента. Тонкий клиент HP Удаленное управление УДАЛЕННОЕ УПРАВЛЕНИЕ Протоколы и средства удаленного управления Технологии удаленного управления: Remote Desktop Protocol (RDP), tcp 3389, 1503 Telnet (rfc 854), tcp 23 Ssh (rfc 4251), tcp 22 Http, https (rfc 2616, rfc 2818), tcp 80, tcp 443 SNMP (rfc 1157), udp 161 WMI (Windows Management Instrumentation), tcp 135 Independent Computing Architecture (ICA) Citrix Virtual Network Computing (VNC), Remote FrameBuffer (RFB) протокол, tcp 5900 - 5906 Программное обеспечение удаленного управления: HyperTerminal, RDP, Pytty, OpenSSH, … pcAnywhere, Radmin, UltraVNC, RealVNC, NetOP … Протоколы и средства удаленного управления Telnet (TErminaL NETwork) - позволяет пользователю установить TCP-соединение (порт 23) с сервером и затем передавать коды нажатия клавиш так, как если бы работа проводилась на консоли сервера (аналогично текстовому терминалу). NVT - Netvork Virtual Terminal - Принцип виртуальных терминалов. После установления соединения каждый участник работает как «Виртуальный сетевой терминал» - мнимое устройство, выполняющее стандартные сетевые промежуточные функции обычного терминала. NVT - устройство для ввода/вывода 7-и битных ASCII символов: 10 LF Перенос курсора на след. строку с сохр. позиции. 13 CR Перенос курсора на начало текущей строки. 8 BS Перенос курсора на одну позицию влево 9 HT Перенос курсора на следующую позицию горизонтальной табуляции 11 VT Перенос курсора на следующую позицию вертикальной табуляции 12 FF Перенос курсора на начало след страницы с сохранением позиции в строке …. Протоколы и средства удаленного управления SSH (Secure Shell) - сетевой протокол сеансового уровня, позволяющий производить удалённое управление операционной системой. Позволяет пользователю установить безопасное TCP-соединение (порт 22), использует шифрование, производит аутентификацию ПК и формирование коммуникационного канала с шифрованием передаваемых данных. Применим для шифрования различных TCP/IP сессий (FTP, HTTP). Протоколы и средства удаленного управления SNMP (Simple Network Management Protocol) .1.3.6.1.4.1.23.2.28.1.3.0 Протоколы и средства удаленного управления WMI (Windows Management Instrumentation) WMI - технология централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. Через WMI можно получать данные о состоянии основных параметров (загрузка ЦП, ОЗУ, свободное пространство на дисках и т.д.) , работе служб и сервисов компьютера под управлением Windows. Для управления компьютером через WMI используется 135 порт TCP. Протоколы и средства удаленного управления ICA Citrix • Cетевой транспорт: TCP/IP, IPX, SPX, NetBIOS, прямое асинхронное соединение. • Возможность настройки ответного вызова. • Теневые сеансы (shadowing) - наблюдение за сеансом с другого устройства. • Переназначение локальных устройств (принтеров). Протоколы и средства удаленного управления pcAnywhere Radmin RealVNC NetOP Удаленное управление и виртуализация ВИРТУАЛЬНЫЕ МАШИНЫ Удаленное управление и виртуализация Терминальные технологии Удаленное управление и виртуализация Виртуализация Виртуализация Гостевая операционная система №1 (Windows) MAC_1 IP_1, IPX_1 Name_1 Гостевая операционная система №2 (Linux) MAC_2 IP_2 Name_2 Гостевая операционная система №3 (MacOS) MAC_3 IP_3 Name_3 Эмуляция аппаратного обеспечения ВМ №1 Эмуляция аппаратного обеспечения ВМ №2 Эмуляция аппаратного обеспечения ВМ №3 Основная операционная система MAC_0, IP_0, Name_0 Реальное аппаратное обеспечение компьютера лвс Средства виртуализации Средства виртуализации Программная виртуализация VMware ESX Server VMware ESXi VMware Workstation VMware Server VMware vSphere 5 MS Virtual PC MS Hyper-V Citrix XenServer Средства виртуализации Аппаратная виртуализация HyperThreading - Symmetric Multi Processing (SMP). Набор дополнительных инструкций Virtual Machine Extensions (VMX) для предоставления прямого доступа к ресурсам процессора из гостевых систем: • Intel Virtualization Technology (Intel VT-x), требуется соответствующий чипсет. • AMD Virtualization (AMD-V). Средства виртуализации Средства виртуализации Oracle VM VirtualBox Oracle VM VirtualBox Oracle VM VirtualBox Oracle VM VirtualBox Oracle VM VirtualBox Oracle VM VirtualBox Oracle VM VirtualBox Удаленный терминальный доступ