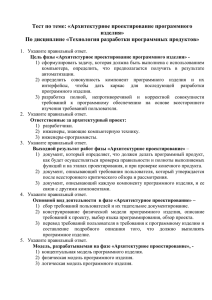

Контрольная_работа_№1_по_ Информационной Безорасности

реклама

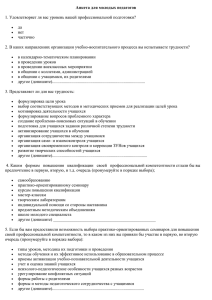

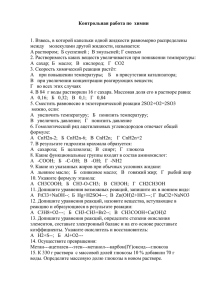

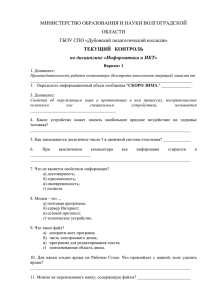

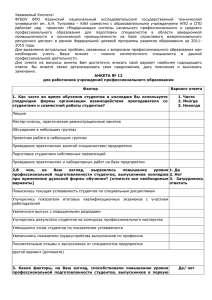

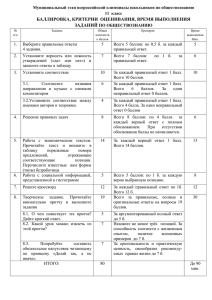

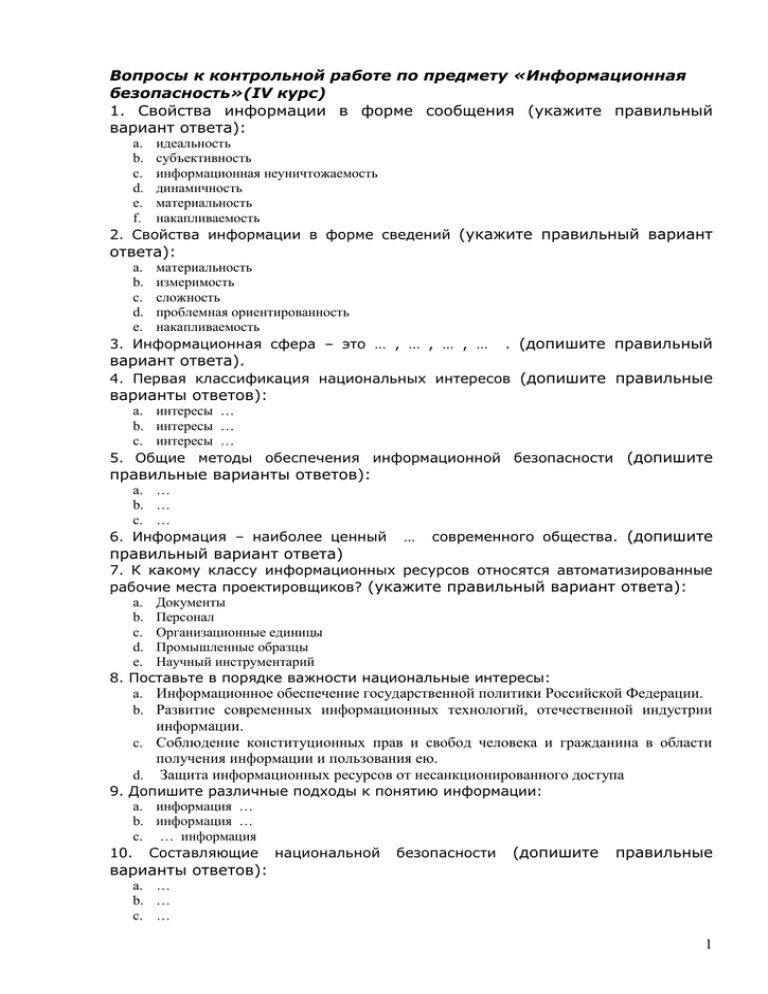

Вопросы к контрольной работе по предмету «Информационная безопасность»(IV курс) 1. Свойства информации в форме сообщения (укажите правильный вариант ответа): a. идеальность b. субъективность c. информационная неуничтожаемость d. динамичность e. материальность f. накапливаемость 2. Свойства информации в форме сведений (укажите правильный вариант ответа): a. материальность b. измеримость c. сложность d. проблемная ориентированность e. накапливаемость 3. Информационная сфера – это … , … , … , … . (допишите правильный вариант ответа). 4. Первая классификация национальных интересов (допишите правильные варианты ответов): a. интересы … b. интересы … c. интересы … 5. Общие методы обеспечения информационной безопасности (допишите правильные варианты ответов): a. … b. … c. … 6. Информация – наиболее ценный правильный вариант ответа) … современного общества. (допишите 7. К какому классу информационных ресурсов относятся автоматизированные рабочие места проектировщиков? (укажите правильный вариант ответа): a. Документы b. Персонал c. Организационные единицы d. Промышленные образцы e. Научный инструментарий 8. Поставьте в порядке важности национальные интересы: a. Информационное обеспечение государственной политики Российской Федерации. b. Развитие современных информационных технологий, отечественной индустрии информации. c. Соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею. d. Защита информационных ресурсов от несанкционированного доступа 9. Допишите различные подходы к понятию информации: a. информация … b. информация … c. … информация 10. Составляющие национальной безопасности (допишите варианты ответов): правильные a. … b. … c. … 1 d. e. f. g. h. 11. … … … … … Общие методы обеспечения национальной правильные варианты ответов): безопасности (допишите a. … b. … c. … 12. Основные объекты воздействия в информационной войне? (допишите правильные варианты ответов): a. … b. … c. … d. … e. … 13. Перечислите информационное оружие (допишите правильные варианты ответов): … … средства … генераторы средства … средства … 14. Война, есть продолжение a. b. c. d. e. … другими, насильственными средствами. (допишите правильный вариант ответа): 15. В Концепции национальной безопасности введено понятие национальных интересов, как совокупности сбалансированных интересов … , … , … . (допишите правильные варианты ответов). 16. Свойства информации в форме сообщения: (укажите правильный вариант ответа) а. идеальность c. динамичность b. субъективность d. накапливаемость e. информационная неуничтожаемость f. измеримость 17. Свойства информации в форме сведений: (укажите правильный вариант) f. материальность g. динамичность c. проблемная ориентированность d. измеримость e. сложность 18. Информационная сфера – являясь системообразующим фактором жизни общества, активно влияет на сосояние … , … , … и др. составляющих безопасности Российской Федерации (допишите правильные варианты ответов). 19. Автономная информация – информация, существующая … от какого-либо субъекта (допишите правильный вариант ответа). 20. Информация воздействия - … знания, … модели окружающего мира (допишите правильные варианты ответов). 2 21. Информация взаимодействия - … одного субъекта на другого, имеющее целью …, моделей внешней среды двух субъектов или коллектива (допишите правильные варианты ответов). 22. Информационная безопасность … защищенности национальных интересов РФ в информационной сфере, определяющихся совокупностью … интересов личности, общества и государства (допишите правильные варианты ответов). 23. Составляющие национальной безопасности варианты ответов): (допишите правильные e. соблюдение … Российской Федерации. f. Правовое … всех участников процесса информационного взаимодействия. g. Соблюдение … прав и свобод человека и гражданина в области получения информации и пользования ею. d. Приоритетное … отечественных современных информационных и телекоммуникационных nnnnnnтехнологий 24. Вторая классификация национальных интересов (укажите правильный вариант ответа): d. по принадлежности интересов e. по важности интересов f. по национальным признакам g. по экономическим признакам 25. Общая схема национальной безопасности (допишите правильные варианты ответов): i. Формулировка … j. Формирование перчня … k. Оценка … и … l. Разработка … m. Принятие … 26. Для информационной войны обычно четко определена правильный вариант) 27. Классификация информации правильные варианты ответов): f. … информация g. информация… h. информация… как объекта … … . (допишите исследования (допишите 28. Программные продукты являются следующей составляющей информационных ресурсов ( укажите правильный вариант ответа): a. документы b. персонал c. организационные интересы d. промышленные e. научный образцы инструментарий 29. Какой метод обеспечения информационной безопасности отсутствует в перечне ( укажите правильный вариант ответа): f. Организационный g. Правовой h. Технический i. Экономический j. Идеологический 30. Совокупность информации, информационной инфраструктуры, субъектов и системы регулирования общественных отношений являются составляющими частями … … . (допишите правильный вариант ответа): 3 31. Преобразовательный процесс, при котором исходный (открытый) текст заменяется шифрованным текстом, носит название (укажите правильный вариант): a. шифрование b. замена c. преобразование d. дешифрование 32. Преобразовательный процесс, при котором на основании ключа шифрованный текст преобразуется в исходный, называется (укажите правильный вариант ответа): a. шифрование b. замена c. преобразование d. дешифрование 32. Характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа, называется (укажите правильный вариант ответа): a. криптографность b. криптоанализ c. криптостойкость d. симметричность 33. Поиском и исследованием математических методов преобразования информации занимается (укажите правильный вариант ответа): a. математика b. математическая статистика c. криптография d. криптоанализ 34. Присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другими пользователями проверить авторство и подлинность сообщения, называется (укажите правильный вариант ответа): a. идентификация b. аутентификация c. электронно-цифровая подпись d. ключ 35. Присвоение какому-либо объекту или субъекту, реализующему доступ к системе, уникального имени (логина), образа или числового значения (укажите правильный вариант ответа): a. Аутентификация b. Электронно-цифровая подпись c. Идентификация d. Шифрация 36. Установление подлинности, проверка, является ли данный объект (субъект) в самом деле тем, за кого себя выдает (укажите правильный вариант ответа): a. Электронно-цифровая подпись b. Аутентификация c. Идентификация d. Дешифрация 37. Какие разделы не включает в себя современная криптография? a. Симметричные криптосистемы b. Криптосистемы с открытым ключом c. Криптосистемы с закрытым ключом d. Системы электронной подписи 4 e. Управление ключами 38.Криптосистемы разделяются на (Укажите правильный вариант ответа): a. Симметричные b. Несимметричные c. Открытые d. Закрытые e. Распределенные 39. Что такое ключ для шифрации и дешифрации текста? a. число b. текст c. запись d. алгоритм e. информация 40. Какие методы шифрования не относятся к методам замены? a. Простая подстановка b. Одноалфавитная подстановка c. Многоалфавитная подстановка d. Монофоническая подстановка e. перестановка 41. Какие методы криптографического закрытия информации не относятся к кодированию? a. Сжатие-расширение b. Рассечение разнесение c. Гаммирование d. Символьное e. Смысловое 42. Как называется метод, при котором некоторые элементы защищаемых данных заменяются заранее выбранными кодами? a. шифрование b. замена c. преобразование d. дешифрование e. кодирование 43. Метод, при котором первая буква алфавита заменяется на последнюю, вторая – на предпоследнюю и т.д.,относится к a. шифрованию заменой b. шифрованию перестановкой c. гаммированию d. кодированию 44. Где был найден самый древний шифротекст? a. В Греции b. В Индии c. В Месопотамии d. В Риме e. В Афинах 45. Кокое устройство, реализующее шифр перестановки, использовали древние греки? a. Сотэ 5 b. Скат c. Скиталь d. Квадрат e. Циркуль 46. Какой шифр использовал Юлий Цезарь во время войны с галлами (два варианта ответа)? a. Подстановки b. Перестановки c. Замены d. Аналитические преобразования e. кодирование 47. Какой шифр не относится к греческим шифрам? a. Шифр атбаш b. Шифр цезаря c. Шифр Полибия d. Шифр замены e. Шифр перестановки f. Шифр подстановки 48. Кому принадлежит идея взлома древнего шифра, полученного с помощью шифровального приспособления скитала? a. Цезарь b. Полибий c. Аристотель d. Сократ e. Плутарх 49. К какой категории антивирусных программ относится Aidstest? a. b. c. d. Программа-фильтр Антивирус-ревизор Детектор-доктор Программа-полифаг 50. К какой категории антивирусных программ относится Dr.Web®? e. Программа-фильтр f. Антивирус -ревизор g. Детектор-доктор h. Программа-полифаг 51. К Pro? a. b. c. d. какой категории антивирусных программ относится Antivirual Toolkit Программа-фильтр Антивирус-ревизор Детектор-доктор Программа-полифаг 52. К какой категории антивирусных программ относится Adinf? a. b. c. d. Программа-фильтр Антивирус-ревизор Детектор-доктор Программа-полифаг 6