Инструкция Компании

реклама

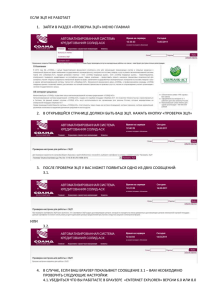

M-15.01.06-01 УТВЕРЖДЕНО (должность) (подпись) (ФИО) «___»___________________2013 г. ОАО "Газпром нефть" Методический документ Инструкция пользователя Удостоверяющего центра Компании Сведения об Инструкции 1 РАЗРАБОТАНА Управлением по режиму и защите информации 2 ВЛАДЕЛЕЦ ПРОЦЕССА Начальник Департамента информационных технологий, автоматизации и телекоммуникаций 3 ВЕРСИЯ ВЗАМЕН М-15.04.06-01 (версия 1.00) «Инструкция пользователя Удостоверяющего центра ОАО «Газпром нефть», утвержденной Приказом №248-П от 25.12.2009г. Введение С целью обеспечения защиты информационных ресурсов Компании от их незаконного использования, утечки конфиденциальной информации, умышленного или неосторожного нарушения достоверности, целостности, доступности информации и других угроз информационной безопасности настоящей инструкцией устанавливаются единые для всех подразделений Компании требования по использованию сертификатов ключей проверки электронной подписи, ключевой информации и ключевых носителей, а также определяется ответственность работников Компании за выполнение данной инструкции. 1 M-15.01.06-01 Содержание Область применения ..................................................................................................... 3 Нормативные ссылки.................................................................................................... 3 Термины и сокращения ................................................................................................ 3 Регистрация пользователей и получение сертификата ключа проверки электронной подписи ................................................................................ 5 5 Требования по работе с ключевым носителем .................................................. 5 6 Работа с сертификатами ключей проверки электронных подписей .......... 6 7 Шифрование и наложение ЭП ................................................................................... 6 8 Проверка статуса сертификата пользователей УЦ-ГПН .................................. 6 9 Установка и настройка аппаратно-программных средств криптографической защиты ....................................................................................... 6 9.1 Установка и настройка устройства чтения смарт-карт AseDrive IIIe ............. 7 9.2 Установка и настройка eToken PKI Client ............................................................. 7 9.3 Установка и настройка СКЗИ «КриптоПро CSP» версии 3.6 ......................... 12 10 Порядок смены PIN-кода ............................................................................................ 12 11 Порядок установки и работы с сертификатами ключей проверки электронных подписей ............................................................................................... 14 12 Работа с почтовыми клиентами .............................................................................. 15 12.1 Шифрование и формирование ЭП в Microsoft Office Outlook 2010 .............. 15 13 Порядок работы с программным продуктом Блокхост ЭЦП. ...................... 18 13.1 1.Формирование ЭЦП. ............................................................................................. 18 13.2 Проверка ЭЦП ........................................................................................................... 19 13.3 Шифрование файлов............................................................................................... 20 13.4 Расшифрование файлов ........................................................................................ 20 13.5 Формирование ЭЦП и шифрование. ................................................................... 21 13.6 Расшифровка и верификация. .............................................................................. 21 13.7 Работа с сертификатами. ....................................................................................... 21 1 2 3 4 2 M-15.01.06-01 1 Область применения 1.1 Настоящий методический документ является составной частью СК-15.01.06 «Регламента Удостоверяющего центра Компании» (далее – Регламент), который определяет порядок функционирования УЦ-ГПН, условия предоставления и правила пользования услугами УЦ-ГПН, включая права, обязанности, ответственность УЦ-ГПН и пользователей, форматы данных, основные организационно-технические мероприятия, направленные на обеспечение работы УЦ-ГПН. Пользователи обязаны соблюдать требования Регламента, в части относящейся к ним. 1.2 Настоящая инструкция определяет условия и правила регистрации пользователей УЦ-ГПН, требования к действиям пользователей УЦ-ГПН при регистрации, получении и использовании ключевых носителей с ключевой информацией с учетом принятых в Компании требований режима информационной безопасности, а также ответственность пользователей УЦ-ГПН за выполнение данной инструкции. 1.3 Регистрация и выдача ключевых носителей с ключевой информацией пользователям УЦ-ГПН осуществляется для обеспечения защиты информации от перехвата, искажения и модификации при её передаче по открытым каналам связи путем использования шифрования и электронной подписи электронных документов, подтверждения (определения) авторства электронных документов. Для работников Компании эти действия должны производиться для выполнения ими служебных обязанностей, предусмотренных договором с Компанией. Вся информация, хранящаяся на ключевых носителях, считается собственностью Компании. 1.4 Для обеспечения системных и регламентных работ, а также учёта ключевой информации и ключевых носителей в целях контроля состояния информационной безопасности, доступ работников подразделения информационной безопасности к ключевым носителям должен быть предоставлен пользователем УЦ-ГПН немедленно по требованию. 1.5 Требования настоящей инструкции распространяются на всех работников Компании, дочерних обществ, а также всех прочих лиц (подрядчики, аудиторы и т.п.), зарегистрированных в УЦ-ГПН в порядке, установленном стандартом. Все категории лиц, перечисленные в данном пункте, далее именуются пользователями УЦ-ГПН. 1.6 По всем вопросам и предложениям, связанным с регистрацией в УЦ-ГПН и применением ключевой информации, пользователи должны обращаться в Управление защиты информации Дирекции по режиму и защите информации. 2 Нормативные ссылки* КТ-004 Термины и сокращения 3 Термины и сокращения В методическом документе используются термины и сокращения, определенные в каталоге КТ-04, а также следующие термины и сокращения: * Примечание – при пользовании настоящим методическим документом целесообразно проверить действие документов, приведенных в разделе «Нормативные ссылки» и «Библиография». Если ссылочный документ заменен (изменен), то при пользовании настоящим методическим документом следует руководствоваться замененным (измененным) документом. Если ссылочный документ отменен без замены, то положение, в котором дана ссылка на него, применяется в части, не затрагивающей эту ссылку 3 M-15.01.06-01 ключ электронной подписи: криптографический ключ, использующийся для формирования электронной подписи, расшифрования данных и в процессе аутентификации, сохранность которого обеспечивается пользователем Удостоверяющего центра. конфиденциальная информация: любая информация ограниченного доступа, не содержащая сведений, относящихся к государственной тайне. инфраструктура открытых ключей (ИОК): технологическая инфраструктура и сервисы, обеспечивающие безопасность информационных и коммуникационных систем на основе использования криптографических алгоритмов и сертификатов ключей проверки электронных подписей. ключевой носитель (USB-ключ/смарт-карта eToken): носитель информации, содержащий один или несколько ключей электронных подписей. ключ проверки электронной подписи: уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи. Примечание – ключ проверки электронной подписи известен другим пользователям системы и предназначен для проверки электронной подписи и шифрования. При этом ключ проверки электронной подписи не позволяет вычислить ключ электронной подписи. пользователь Удостоверяющего центра (пользователь): работник Компании, филиала, представительства Компании, его дочернего общества или организации, зарегистрированный в реестре удостоверяющего центра, которому изготовлен сертификат ключа проверки электронной подписи. регистрация пользователя: внесение регистрационной информации о пользователях в реестр Удостоверяющего центра. сертификат ключа проверки электронной подписи (СКП): электронный документ или документ на бумажном носителе, выданные Удостоверяющим и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи. средства электронной подписи: шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций - создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи. уполномоченное лицо Удостоверяющего центра: работник Удостоверяющего центра, наделенный полномочиями по заверению сертификатов ключей проверки электронных подписей и списков отозванных сертификатов, принятию решений о регистрации пользователей, изготовлении, отзыве/приостановлении действия сертификатов ключей проверки электронных подписей, на имя (псевдоним) которого выдан сертификат ключа проверки электронной подписи Удостоверяющего центра. электронная подпись (ЭП): информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию. Удостоверяющий центр – юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные Федеральным законом Российской Федерации от 6 апреля 2011 г. N 63-ФЗ "Об электронной подписи". УЦ-ГПН: Удостоверяющий центр Компании. 4 M-15.01.06-01 4 Регистрация пользователей и получение сертификата ключа проверки электронной подписи Для регистрации, получения ключей и СКП пользователь УЦ должен обратиться в УЦ. Для регистрации пользователь УЦ должен при личном прибытии, либо с доверенным лицом по Доверенности на регистрацию в УЦ (Ш-15.04.06-03) предоставить оператору УЦ заявление на регистрацию пользователя, генерацию ключей и выпуск сертификата на бумажном носителе (Ш-15.04.06-01). После принятия УЦ положительного решения и выполнения регистрационных действий, а также изготовления ключей и СКП пользователь УЦ должен получить: - - ключевой носитель, содержащий ключ ЭП и ключ проверки ЭП, сертификат ключа проверки электронной подписи пользователя УЦ в электронной форме в виде файла; СКП пользователя УЦ на бумажном носителе; копию заявления пользователя УЦ на регистрацию пользователя УЦ, генерацию ключей и выпуск сертификата с резолюцией уполномоченного лица УЦ (лица, временно его замещающего) и отметкой о произведенной регистрации пользователя УЦ, генерации ключей и сертификата и их передаче заявителю; - распечатанный на бумаге адрес в формате URL страницы WEB-сервера УЦ, на которой пользователь УЦ может получить электронные версии действующих сертификатов Корпоративного (корневого) Удостоверяющего центра и УЦ, а также последние изданные версии списков отозванных сертификатов указанных удостоверяющих центров. Факт выдачи сертификата и ключей фиксируется в заявлении на регистрацию пользователя УЦ, генерацию ключей и выпуск сертификата и удостоверяется личной подписью владельца или его доверенного лица. Плановая смена ключей и сертификата ключа проверки ЭПГ владельца сертификата может осуществляться в централизованном и распределенном режимах. При централизованном режиме порядок плановой смены ключей и сертификата ключа проверки ЭПГ аналогичен порядку, установленному для регистрации владельца сертификата УЦ и осуществляется на основании заявления Ш-15.04.06-02, которое владелец сертификата УЦ должен направить в УЦ не позднее, чем за 10 дней до окончания срока действия ключа ЭПГ. При распределенном режиме генерация ключей и формирование заявления на создание сертификата ключа проверки ЭПГ осуществляется на автоматизированном рабочем месте владельца сертификата УЦ посредством webинтерфейса (https://cr.gazprom-neft.ru/ui/), предоставляемого УЦ. Заявление на создание сертификата ключа проверки ЭПГ в электронной форме представляет собой электронный документ в формате PKCS#10, подписанный ЭПГ владельца сертификата УЦ. Формы заявлений на выполнение действий в отношении пользователя УЦ, а также права и обязанности пользователя УЦ определены в Регламенте. На АРМ пользователя должны быть выполнены работы по настройке аппаратнопрограммных средств АРМ пользователя для работы со средствами шифрования и ЭП. Информацию о необходимом для работы программном обеспечении можно получить на интернет-сайтах компаний разработчиков (http://www.aladdin-rd.ru, www.cryptopro.ru). Порядок установки и настройки аппаратно-программных средств криптографической защиты приведен в разделе 9. - 5 Требования по работе с ключевым носителем СКП в электронной форме и ключ ЭП хранятся на ключевом носителе (USBключ/смарт-карта eToken), выданном пользователю. 5 M-15.01.06-01 Для получения доступа к защищённым данным, хранящимся в памяти ключевого носителя, требуется ввести PIN-код (Personal Identification Number), являющегося аналогом пароля. Пользователь должен выполнять следующие требования: - обеспечить сохранность ключевого носителя. Не передавать его другим лицам; - изменить PIN-код сразу после получения ключевого носителя (USB-ключ/смарткарту eToken). PIN-код необходимо хранить в тайне; - соблюдать требования к ПИН-коду ключевого носителя, к его периодической смене; сдавать в УЦ выданный ключевой носитель в случае увольнения или отсутствия необходимости его использования. Порядок смены пользователем PIN-кода приведен в разделе 10 . При последовательном вводе более пяти неправильных PIN-кодов ключевой носитель блокируется. Для разблокировки ключевого носителя необходимо обратиться в УЦ. По решению УЦ может быть предоставлен индивидуальный административный пароль для возможности самостоятельной разблокировки ключевого носителя. В случае утраты ключевого носителя (USB-ключ/смарт-карты eToken) ключ ЭП восстановить невозможно. Зашифрованная с помощью утерянного ключа ЭП информация восстановлению не подлежит! При повторном получении СКП информация, зашифрованная с использованием старого ключа ЭП в случае его уничтожения, восстановлению не подлежит! - 6 Работа с сертификатами ключей проверки электронных подписей Для пользователей порядок установки и работы с СКП приведен в разделе 11. С репозитория УЦ (http://gazprom-neft.ru/ca/) пользователи имеют возможность получения: - сертификата уполномоченного лица корпоративного ОАО «Газпром» (Root Gazprom CA) в электронной форме; сертификата уполномоченного лица УЦ в электронной форме; - списков отозванных сертификатов корпоративного УЦ ОАО «Газпром»; - списков отозванных сертификатов УЦ; - УЦ - сертификатов других зарегистрированных пользователей УЦ. Аналогичные сервисы можно получить в репозитории СУЦ ОАО «Газпром» (http://ca.gazprom.ru/). 7 Шифрование и наложение ЭП Для обеспечения защиты информации при организации электронной почтовой переписки (e-mail) могут использоваться функции по шифрованию и электронной подписи, встроенные в почтовые клиенты. Порядок работы пользователей при шифровании и наложении ЭП в Microsoft Office Outlook 2010 приведен в разделе 12. 8 Проверка статуса сертификата пользователей УЦ-ГПН Получить статус сертификата можно при помощи Сервиса поиска сертификатов, расположенного по адресу: https://caweb.gazprom.ru/search/%23search#search. 9 Установка и настройка криптографической защиты Порядок установки программного аппаратно-программных обеспечения, необходимого для средств работы с 6 M-15.01.06-01 сертификатом ключа подписи и ключевым носителем USB-ключ/смарт-карта eToken: - установить и настроить устройство чтения смарт-карт AseDrive IIIe (для USB-ключа не нужно); - установить и настроить ПО eToken PKI Client; - установить и настроить СКЗИ «КриптоПро CSP» версии 3.0 (3.6); - установить и настроить модули поддержки считывателей USB-ключей/смарт-карт eToken и ключевых носителей для СКЗИ «КриптоПро CSP» версии 3.0 (3.6). 9.1 Установка и настройка устройства чтения смарт-карт AseDrive IIIe а) Устройство чтения смарт-карт AseDrive IIIe Устройство чтения смарт-карт AseDrive IIIe поддерживает все основные стандарты смарт-карт: PC/SC, ISO7816(T=0, T=1), EMV, JIS X6303/6304. Для функционирования устройства необходимо его подключение к свободному разъему USB компьютера пользователя. б) Программное обеспечение для устройств чтения смарт-карт AseDrive IIIe Для функционирования устройств чтения смарт-карт AseDrive IIIe необходимо установить драйвер устройства. в) Предупреждение Запрещается подсоединять устройство чтения смарт-карт до установки и во время установки драйвера устройства. г) Установка Для установки и удаления драйвера устройства чтения смарт-карт AseDrive IIIe необходимы полномочия локального администратора. Для того, чтобы установить драйверы устройства чтения смарт-карт AseDrive IIIe требуется выполнить следующие действия: - распаковать архив с драйвером устройства в папку на жестком диске компьютера; запустить из папки программу установки ASEDrive2500x86.msi; - в окне Мастера установки Welcome to the InstallShield Wizard for Athena ASEDrive нажать кнопку Next; в окне Ready to Install the Program нажать кнопку Install. Установка драйвера займет некоторое время; - - в окне InstallShield Wizard complete нажать кнопку Finish. По завершении установки вставьте разъём устройства чтения смарт-карт AseDrive IIIe в свободный разъём USB компьютера. Устройство будет опознано и установлено в системе автоматически. Процесс установки займёт некоторое время и будет отображаться информационными сообщениями на панели задач. 9.2 Установка и настройка eToken PKI Client а) USB-ключ/cмарт-карта eToken USB-ключ/cмарт-карта eToken – персональное средство аутентификации и хранения данных, аппаратно поддерживающее работу с цифровыми сертификатами и ЭП. В Компании eToken используется в форм-факторе USB ключа или SmartCard. Для использования смарт-карты на рабочем месте, необходимо установить устройство чтения смарт-карт. Для использования USB ключа ничего дополнительно устанавливать не надо. USB-ключ/cмарт-карта eToken обладает защищенной энергонезависимой памятью и используется в качестве гарантированного хранилища закрытых ключей и сертификатов ключей подписи. б) Программное обеспечение для USB-ключей/смарт-карт eToken 7 M-15.01.06-01 eToken PKI Client 5.1 SP1 (eToken PKI Client) — это среда функционирования USBключей/смарт-карт eToken, включающая все необходимые драйверы. в) Предупреждения Запрещается подсоединять USB-ключ/смарт-карту до установки и во время установки драйверов eToken PKI Client. г) Установка 1. Войдите в систему с полномочиями администратора. 2. Закройте все приложения. 3. Двойным щелчком запустите мастер установки из файла .msp (выберите 32- или 64-битную версию в зависимости от вашей операционной системы). На экране появится приветственное окно мастера установки. 4. Нажмите кнопку Next. На экране появится окно, где вам будет предложено выбрать язык интерфейса. 8 M-15.01.06-01 5. В списке доступных языков интерфейса выберите Russian (Русский). Если в этом окне вам будет предложено сохранить настройки, оставшиеся от предыдущей версии, вы можете оставить или снять флажок, тем самым сохранив эти настройки или удалив их. 6. Нажмите кнопку Next. На экране появится окно с текстом лицензионного соглашения (на английском). 7. Прочтите внимательно лицензионное соглашение и, если вы согласны со всеми его условиями, отметьте пункт I accept the license agreement нажмите кнопку Next. 9 M-15.01.06-01 Если вы не понимаете или не согласны с каким-либо из положений документа, откажитесь от установки, нажав кнопку Cancel. Если в предыдущем пункте вы приняли соглашение, на экране появится следующее окно: 8. Укажите путь для установки, щелкнув кнопку Browse, или оставьте его таким, как он указан по умолчанию. Для запуска установки нажмите кнопку Next. Процесс установки отображается в виде шкалы с комментариями. После того как eToken PKI Client будет установлен, на экране появится окно с соответствующим подтверждающим сообщением. 10 M-15.01.06-01 9. Закройте окно, нажав кнопку Finish. На этом установка eToken PKI Client завершена. 11 M-15.01.06-01 9.3 Установка и настройка СКЗИ «КриптоПро CSP» версии 3.6 Установка дистрибутива КриптоПро CSP должна производиться пользователем, имеющим права локального администратора. Для установки требуются: - программа установки "КриптоПро CSP" версии 3.6; - установочные файлы поддержки устройств pcsc.msp и носителей etoken.msp. Перед установкой дистрибутива удалите все ранее существующие версии устанавливаемого программного обеспечения. Если модуль криптографической поддержки не удален, новая версия не будет установлена. Для этого используйте пункты основного меню Windows Пуск -> Настройка -> Панель управления -> Установка и удаление программ. Для установки программного обеспечения запустите программу установки с дистрибутивного диска или из дистрибутивного комплекта. Последующая установка производится в интерактивном режиме. После завершения установки дистрибутива необходимо произвести перезагрузку компьютера. При установке программного обеспечения КриптоПро CSP без ввода лицензии пользователю предоставляется лицензия с ограниченным сроком действия. Для использования КриптоПро CSP после окончания этого срока пользователь должен ввести серийный номер с бланка Лицензии, полученной у организации-разработчика или организации, имеющей права распространения продукта (Дилера). Для ввода лицензии в меню выполните Пуск > Настройка > Панель управления > КриптоПро CSP > Общие. В панели настройки СКЗИ КриптоПро CSP нажмите кнопку Ввод лицензии. Система отобразит окно «Сведения о пользователе», в котором необходимо указать сведения о пользователе, организации, а также ввести серийный номер с бланка Лицензии в соответствующие поля ввода. После завершения программы установки рекомендуется зарегистрировать установленное программное обеспечение КриптоПро CSP у организации-разработчика. 10 Порядок смены PIN-кода а) Cмена PIN-кода пользователем Каждое устройство eToken выпускается со стандартным паролем – 1234567890. В целях безопасности необходимо изменить стандартный пароль сразу после получения eToken. Ответственность за сохранность пароля всецело лежит на владельце eToken. При смене пароля, новое значение должно соответствовать требованиям к качеству паролей, указанным в пункте Б (см. ниже). Для того чтобы сменить PIN-код, необходимо выполнить следующие действия: 1. Запустите утилиту «Свойства eToken» и в правой части окна нажмите кнопку Сменить пароль. 2. В открывшемся окне введите текущее значение PIN-кода в поле Текущий пароль для eToken. 12 M-15.01.06-01 3. Введите новое значение PIN-кода в полях Новый пароль для eToken и Подтверждение. Примечание: По мере того, как вы вводите символы в поле для нового пароля, справа вы увидите шкалу, которая показывает, насколько введенный пароль соответствует установленным критериям качества. 4. Нажмите OK. После этого пароль пользователя eToken будет обновлен. 13 M-15.01.06-01 б) Требования к PIN-коду При назначении PIN-кода пользователь должен выполнять следующие требования: - PIN-код должен состоять не менее чем из шести символов. - В PIN-коде должны присутствовать символы из категорий: - - строчные буквы английского алфавита от a до z; - прописные буквы английского алфавита от A до Z, - десятичные цифры от 0 до 9, - символы, не принадлежащие к алфавитно-цифровому набору. Использование трёх и более подряд идущих на клавиатуре символов, набранных в одном регистре, недопустимо. Использование трёх и более подряд идущих символов английского алфавита, набранных в одном регистре, недопустимо. - Использование двух и более подряд идущих одинаковых символов недопустимо; - Задание PIN-кода, совпадающего с любым из последних трёх PIN-кодов, недопустимо. - PIN-код не должен содержать букв русского алфавита. 11 Порядок установки и работы с сертификатами ключей проверки электронных подписей а) Установка личного СКП Установку личного СКП необходимо осуществлять, зарегистрировавшись в системе под личной учетной записью. Последовательность установки: - Установить выданный УЦ персональный ключевой носитель (USB-ключ/смарткарта eToken) в устройство чтения смарт-карт. - Из панели управления запустить приложение КриптоПро CSP. Во вкладке Сервис нажать кнопку Просмотреть сертификаты в контейнере. Для выбора имени ключевого контейнера нажать Обзор. - Выбрать ключевой контейнер, находящийся на считывателе AKS ifdh 0/Athena ASEDrve IIIe USB 0, нажать ОК. Нажать Далее. Нажать кнопку Свойства. - Нажать кнопку Установить сертификат. - В окне приветствия мастера импорта сертификатов нажать Далее. Выбрать Поместить все сертификаты в следующее хранилище, нажать Обзор. - В списке хранилищ сертификатов выбрать Личные, нажать ОК. - Нажать Далее. - В окне завершения мастера импорта сертификатов нажать Готово. - Закрыть приложение КриптоПро CSP. Для корректного построения цепочки доверия до личного СКП необходимо установить сертификаты корневого и подчиненного Удостоверяющих центров. б) Установка сертификата корневого УЦ Последовательность установки: - Перейти по ссылке http://gazprom-neft.ru/AIA/Root_Gazprom_CA.crt. При этом появится диалоговое окно: - Нажать кнопку Открыть. При этом откроется сертификат. 14 M-15.01.06-01 - Нажать кнопку Установить сертификат. - В окне приветствия мастера установки сертификатов нажать Далее. - Выбрать Поместить все сертификаты в следующее хранилище, нажать Обзор. - Выбрать хранилище Доверенные корневые центры сертификации и нажать ОК. - Нажать Далее. - В окне завершения мастера импорта сертификатов нажать Готово. в) Установка сертификата подчиненного УЦ Процедура аналогична процедуре установки сертификата корневого удостоверяющего центра (http://www.gazprom-neft.ru/AIA/Root_Gazprom_neft_CA_2.crt), но на шаге 1 необходимо перейти по ссылке сертификата подчиненного УЦ, а на шаге 4 выбрать хранилище Промежуточные центры сертификации. 12 Работа с почтовыми клиентами Для шифрования и формирования ЭП почтовые клиенты должны быть предварительно настроены для работы с СКП. Порядок настройки приводится в документации на соответствующее программное обеспечение. Отправка сообщений может производиться с использованием следующих функций: - формирование ЭП сообщения; - шифрование сообщения; - формирование ЭП и шифрование сообщения. В случае использования функций формирования ЭП, а также функции одновременного использования формирования ЭП и шифрования, необходимо использование ключевого носителя. 12.1 Шифрование и формирование ЭП в Microsoft Office Outlook 2010 а) Отправка сообщений с электронной подписью Для отправки сообщений с ЭП необходимо выполнить следующие действия: - Нажмите кнопку Создать сообщение для создания нового сообщения. В поле Кому введите адрес электронной почты предполагаемого получателя. - Заполните поле Тема и наберите текст в окне сообщения. - Перейдите на вкладку Параметры и нажмите кнопку Подписать. Рисунок 4.1 15 M-15.01.06-01 - - Вставьте выданный ключевой носитель в свободный USB порт компьютера (в случае использования ключевого носителя в форме смарт-карты, необходимо вставить его в считыватель). Нажмите кнопку Отправить, чтобы отправить подписанное сообщение. При запросе PIN-кода наберите PIN-код и затем нажмите ОК. б) Отправка шифрованных сообщений Для отправки шифрованного сообщения Вы должны иметь копию ключа проверки ЭП или СКП предполагаемого получателя (сертификат содержит копию ключа проверки ЭП). СКП другого пользователя УЦ можно получить из репозитория Сети удостоверяющих центров ОАО «Газпром» по адресу http://gazprom-neft.ru/ca/Search. Для отправки шифрованных сообщений необходимо выполнить следующие действия: - Открыть адресную книгу нажатием соответствующей кнопки, находящейся в правой части вкладки главная. - Выбрать в адресной книге получателя сообщения и открыть карточку контакта двойным щелчком мыши по фамилии выбранного получателя. - Нажать кнопку Добавить в контакты. - На открывшейся карточке контакта на вкладке Контакт нажать кнопку Показать. 16 M-15.01.06-01 - В открывшемся меню нажать кнопку Сертификаты. - Далее нажать кнопку Импорт и в открывшемся окне выбрать ранее загруженный из репозитория файл сертификата предполагаемого получателя. - Нажать кнопку Открыть. Таким образом файл сертификата будет добавлен в список. Нажать кнопку Сохранить и закрыть. - Нажмите кнопку Создать сообщение для создания нового сообщения. - В поле Кому введите адрес электронной почты предполагаемого получателя. - Заполните поле Тема и наберите текст в окне сообщения. - Перейдите на вкладку Параметры и нажмите кнопку Шифровать. 17 M-15.01.06-01 Рисунок 4.2 - Нажмите кнопку Отправить, чтобы отправить шифрованное сообщение. Ключ ЭП для отправки шифрованного сообщения не требуется, поскольку шифрование происходит с использованием ключа проверки ЭП получателя. Для прочтения полученного шифрованного сообщения необходим ключ ЭП. 13 Порядок работы с программным продуктом Блокхост ЭЦП. Перед работой с программным продуктом Блокхост ЭЦП следует ознакомиться с документом «Блокхост ЭЦП. Руководство пользователя». 13.1 1.Формирование ЭЦП. Открыть приложение Проводник Windows. Щелкнуть правой кнопкой по подписываемому файлу. Выбрать во всплывающем окне АРМ ЭЦП – Создать ЭЦП. В открывшемся окне Формирование ЭЦП в панели Выбор сертификата щелкнуть по кнопке Выбрать. При необходимости можно указать папку, в которую сохраняется файл после подписывания. Для этого необходимо щелкнуть по кнопке Выбрать в панели Куда сохранить файл после подписывания и выбрать необходимую папку. Кроме этого ЭЦП может быть отделена от подписываемого документа. Для этого необходимо установить опцию Цифровая подпись отделена от файла в панели Режим создания ЭЦП. В открывшемся окне Выберите сертификат выбрать личный сертификат и щелкнуть по кнопке ОК. Если проверка выбранного сертификата, по одной из следующих причин будет неуспешной: не удалось построить цепочку доверия от выбранного сертификата до сертификата корневого доверенного центра сертификации; 18 M-15.01.06-01 просрочен список отзыва или отсутствует доступ к списку отзыва по сети появится предупреждающее сообщение. При этом, если Вы желаете продолжить подписание, то необходимо нажать кнопку Да, в противном случае - кнопку Нет (при этом Вам будет снова предложено выбрать сертификат). Если нажата кнопка Да, то в панели Выбор сертификата окна Формирование ЭЦП появится сообщение Статус: сертификат выбран, нет доверия. Если проверка выбранного сертификата будет успешной, то в окне Формирование ЭЦП в панели Выбор сертификата появится сообщение Статус: сертификат выбран, есть доверие. Щелкнуть по кнопке Подписать. В окне Формирование ЭЦП в панели Результат подписания появится сообщение – Подпись создана успешно (использован сертификат с именем….). Щелкнуть по кнопке Выход. В случае выбора неподдерживаемого алгоритма будет выдано сообщение: Ошибка при создании подписи. Указан неверный алгоритм. Передать подписанный файл и ЭЦП (в случае с отделенной от файла ЭЦП) любым доступным способом получателю. 13.2 Проверка ЭЦП На рабочей станции получателя загрузив Проводник Windows, щелкнуть правой кнопкой по подписанному файлу. Выбрать во всплывающем окне АРМ ЭЦП – Проверить ЭЦП. В открывшемся окне Проверка неотделенной ЭЦП щелкнуть по кнопке Проверить. При необходимости можно указать папку, в которую сохраняется файл после снятия ЭЦП. Для этого необходимо щелкнуть по кнопке Выбрать в панели Куда сохранить файл после снятия ЭЦП и выбрать необходимую папку. Если проверка сертификатов ЭЦП, с помощью которых был подписан файл, будет успешной, появится таблица с расшифровкой каждой подписи и сообщение - Есть доверие напротив каждой из них. В случае, если нет доверия сертификату подписавшего лица, в колонке Результат проверки появится сообщение Нет доверия. При клике на такую строчку появится расшифровка причины в окне под таблицей. В случае необходимости можно сгенерировать отчет с результатами проверки подписей. Для этого нажмите кнопку Сгенерировать файл с результатами. Если проверка хотя бы одного из сертификатов будет неуспешной, появится сообщение Подпись не проверена. Подпись под документом считается успешной если: Построена цепочка доверия проверяемого сертификата; 19 M-15.01.06-01 Есть доступ к действующему списку отзыва сертификатов (установлен в соответствующее системное хранилище, либо есть доступ к списку отзыва через Интернет) и проверяемый сертификат не отозван; Проверяемый сертификат установлен в системное хранилище сертификатов Другие пользователи. Для выхода из программы следует нажать кнопку Выход. 13.3 Шифрование файлов. Открыть приложение Проводник Windows. Щелкнуть правой кнопкой по шифруемому файлу. Выбрать во всплывающем окне АРМ ЭЦП – Шифрование. В открывшемся окне Шифрование в панели Выбор сертификата щелкнуть по кнопке Выбрать. При необходимости можно указать папку, в которую сохраняется файл после шифрования. Для этого необходимо щелкнуть по кнопке Выбрать в панели Куда сохранить файл после шифрования и выбрать необходимую папку. В открывшемся окне Выберите сертификат выбрать сертификат пользователя, для которого предназначается шифрованный файл и щелкнуть по кнопке ОК. В окне Шифрование в панели Выбор сертификата появится сообщение Статус: сертификат выбран, есть доверие. Щелкнуть по кнопке Выполнить. В окне Шифрование в панели Результат шифрования появится сообщение – Файл зашифрован успешно (использован сертификат с именем….). В случае выбора неподдерживаемого алгоритма будет выдано сообщение: Ошибка при создании подписи. Плохие данные. Щелкнуть по кнопке Выход. Передать зашифрованный файл любым способом получателю. 13.4 Расшифрование файлов На рабочей станции получателя, загрузив Проводник Windows, щелкнуть правой кнопкой по зашифрованному файлу. Выбрать во всплывающем окне АРМ ЭЦП – Расшифрование. В открывшемся окне Расшифрование щелкнуть по кнопке Выполнить. При необходимости можно указать папку, в которую сохраняется файл после расшифрования. Для этого необходимо щелкнуть по кнопке Выбрать 20 M-15.01.06-01 в панели Куда сохранить файл после расшифрования и выбрать необходимую папку. Появится сообщение Файл расшифрован успешно…. Нажать кнопку Выход. 13.5 Формирование ЭЦП и шифрование. Открыть приложение Проводник Windows. Щелкнуть правой кнопкой по шифруемому файлу. Выбрать во всплывающем окне АРМ ЭЦП – Подписывание и шифрование. В открывшемся окне Подписывание и шифрование в панелях Выбор сертификата для подписывания шифрования щелкнуть по кнопке и Выбор Выбрать, сертификата выбрав для сертификаты, соответственно, для подписывания и шифрования. При необходимости можно указать папку, в которую сохраняется файл после шифрования. Для этого необходимо щелкнуть по кнопке Выбрать в панели Куда сохранить файл после шифрования и выбрать необходимую папку. После выбора сертификатов щелкнуть по кнопке Выполнить. В окне Шифрование в панели Результат подписывания и шифрования появится сообщение – Операция успешно завершена. Щелкнуть по кнопке Выход. Передать зашифрованный файл любым способом получателю. 13.6 Расшифровка и верификация. На рабочей станции получателя, загрузив Проводник Windows, щелкнуть правой кнопкой по подписанному и зашифрованному файлу. Выбрать во всплывающем окне АРМ ЭЦП – Расшифровка и верификация. В открывшемся окне Расшифровка и верификация щелкнуть по кнопке Выполнить. При необходимости можно указать папку, в которую сохраняется файл после расшифрования и верификации. Появится сообщение Файл расшифрован успешно……. Нажать кнопку Выход. 13.7 Работа с сертификатами. Управление сертификатами Открыть приложение Проводник Windows. 21 M-15.01.06-01 Щелкнуть правой кнопкой по любому файлу. Выбрать во всплывающем окне АРМ ЭЦП – Работа с сертификатами – Управление сертификатами. В появившимся окне можно управлять установленными в системе сертификатами – просматривать все хранилища, импортировать, экспортировать и удалять сертификаты. Получение списка отозванных сертификатов Открыть приложение Проводник Windows. Щелкнуть правой кнопкой по любому файлу. Выбрать во всплывающем окне АРМ ЭЦП – Работа с сертификатами – Обновление CRL. В появившемся окне выбрать сертификат, для которого требуется принудительно скачать списки отозванных сертификатов. Нажать ОК. Дождаться диагностического сообщения о выполненных действиях. Нажать ОК. 22 M-15.01.06-01 Библиография [1] [2] [3] [4] [5] Федеральный закон от 06.04.2011 № 63-ФЗ «Об электронной подписи» КриптоПро УЦ Общее описание КриптоПро УЦ Руководство пользователя eToken PKI Client 5.1 SP1. Руководство администратора eToken PKI Client 5.1 SP1. Руководство пользователя 23