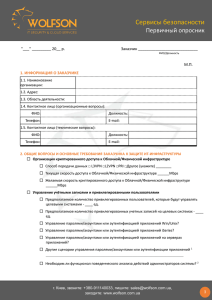

Сервисы безопасности Первичный опросник "

реклама

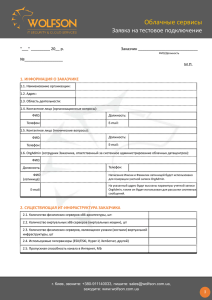

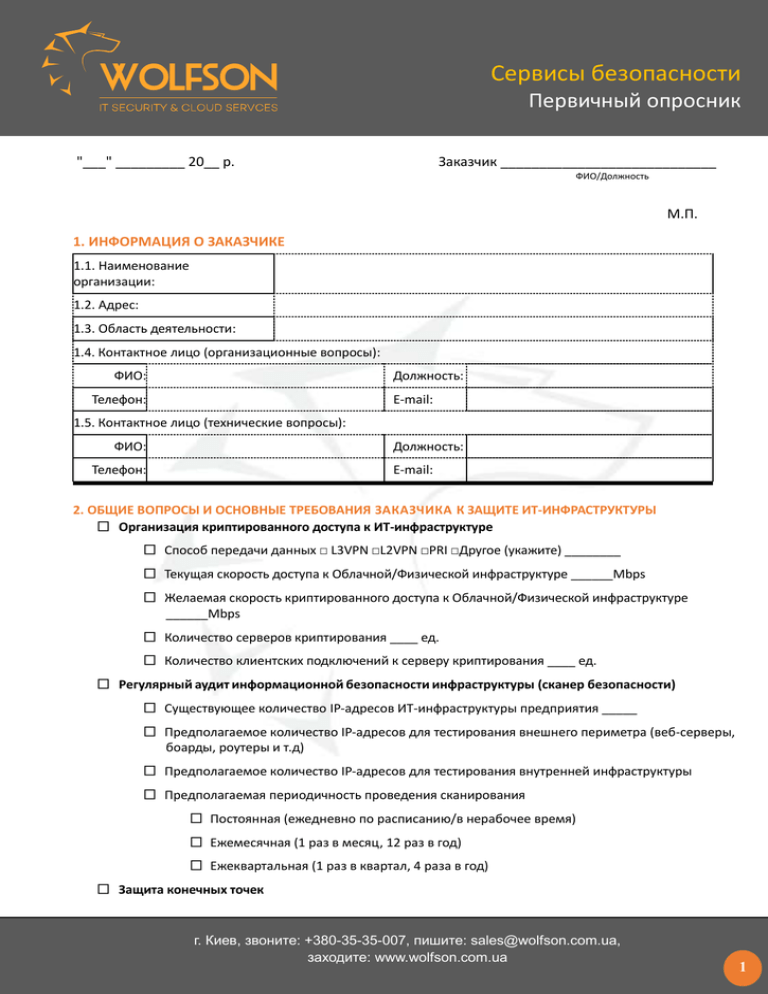

Сервисы безопасности Первичный опросник "___" _________ 20__ р. Заказчик ____________________________ ФИО/Должность М.П. 1. ИНФОРМАЦИЯ О ЗАКАЗЧИКЕ 1.1. Наименование организации: 1.2. Адрес: 1.3. Область деятельности: 1.4. Контактное лицо (организационные вопросы): ФИО: Должность: Телефон: E-mail: 1.5. Контактное лицо (технические вопросы): ФИО: Должность: Телефон: E-mail: 2. ОБЩИЕ ВОПРОСЫ И ОСНОВНЫЕ ТРЕБОВАНИЯ ЗАКАЗЧИКА К ЗАЩИТЕ ИТ-ИНФРАСТРУКТУРЫ □ Организация криптированного доступа к ИТ-инфраструктуре □ Способ передачи данных □ L3VPN □L2VPN □PRI □Другое (укажите) ________ □ Текущая скорость доступа к Облачной/Физической инфраструктуре ______Mbps □ Желаемая скорость криптированного доступа к Облачной/Физической инфраструктуре ______Mbps □ Количество серверов криптирования ____ ед. □ Количество клиентских подключений к серверу криптирования ____ ед. □ Регулярный аудит информационной безопасности инфраструктуры (сканер безопасности) □ Существующее количество IP-адресов ИТ-инфраструктуры предприятия _____ □ Предполагаемое количество IP-адресов для тестирования внешнего периметра (веб-серверы, боарды, роутеры и т.д) □ Предполагаемое количество IP-адресов для тестирования внутренней инфраструктуры □ Предполагаемая периодичность проведения сканирования □ Постоянная (ежедневно по расписанию/в нерабочее время) □ Ежемесячная (1 раз в месяц, 12 раз в год) □ Ежеквартальная (1 раз в квартал, 4 раза в год) □ Защита конечных точек г. Киев, звоните: +380-35-35-007, пишите: sales@wolfson.com.ua, заходите: www.wolfson.com.ua 1 Сервисы безопасности Первичный опросник □ Вам нужен антивирус, брандмауэр и веб-фильтрация? ________ □ Нужен ли вам функционал контроля подключаемых устройств? ________ □ Нужно ли контролировать какие документы копируются на USB? ________ □ Есть ли потребность управлять шифрованием Microsoft либо Apple? ________ □ Вы хотели бы контролировать iOS и Android устройства сотрудников? ________ □ Вам нужно управление из локально установленной консоли? ________ □ Вам нужно управление из облачной консоли (не требует ресурсов)? ________ □ Защита корпоративной почты □ Нужно ли осуществлять проверку входящей почты на вирусы и спам? ________ □ Нужно ли осуществлять проверку исходящей почты на вирусы и спам? ________ □ Нужно ли проверять URL (ссылки) в теле сообщений? ________ □ Нужна ли функция архивирования старой переписки в облако? ________ □ Нужна ли функция отказоустойчивого кэширования входящей почты? 1 ________ □ Нужна ли функция шифрования писем? ________ □ Допускается ли фильтрация почтового трафика за пределами зоны UA/IX – □ДА□НЕТ □ Защита веб-приложений □ Защита сервиса HTTP (DDoS, Session Tamper, File, Auth, XSS, SQL Injections attacks, JSON Violations, Protocol Violations, Limits Violation и других) □ Защита сервиса HTTPS (DDoS, Session Tamper, File, Auth, XSS, SQL Injections attacks, JSON Violations, Protocol Violations, Limits Violation и других) □ Защита сервиса FTP (DDoS, Session Tamper, File, Auth, XSS, SQL Injections attacks, JSON Violations, Protocol Violations, Limits Violation и других) □ Защита сервиса FTPS (DDoS, Session Tamper, File, Auth, XSS, SQL Injections attacks, JSON Violations, Protocol Violations, Limits Violation и других) □ Защита от DDoS (до 1,5 Tbps) + WAF + CDN +LB □ Защита DNS. Количество защищаемых зон _____ед. □ Защита HTTP/HTTPS. Количество защищаемых сайтов _____ед. □ BGP-защита сервисов UDP/TCP, SMTP, FTP, SSH, VoIP. GRE-туннелирование. Количество защищаемых узлов _____ед. □ Текущая пропускная способность каналов к защищаемым ресурсам ______Mbps г. Киев, звоните: +380-35-35-007, пишите: sales@wolfson.com.ua, заходите: www.wolfson.com.ua 2 Сервисы безопасности Первичный опросник □ Желаемая пропускная способность каналов после очищения и атак ______Mbps □ Необходимость балансировки нагрузки (LB) □ Допускается ли фильтрация трафика за пределами зоны UA/IX – □ДА □НЕТ □ Оценка рисков и поведенческий анализ □ Контроль работы с приложениями (время использования приложения, определение приложения) □ Контроль выгрузки данных на сменные незащищенные носители и облачные хранилища □ Контроль использования ПО, запрещенного в организации □ Контроль передачи критически важных данных третьим лицам □ Определение вероятности ухода сотрудника из компании □ Выявление изменения поведения сотрудников □ Отслеживание использования лицензионного ПО □ Отслеживание кол-ва пользователей, использующих определенное ПО, требующего лицензирования □ Определение времени использования ПО в течение суток □ Контроль выполнения KPI сотрудником /отделом (есть возможность интеграции с практически всеми известными 3rd party SIEM/DLP) □ Необходимость (наличие) Acceptable Use Policy в масштабе предприятия Примечания: 1 - данный функционал позволяет в случае сбоя почтового сервера предоставить пользователям доступ к поступающей почте через web интерфейс, таким образом обеспечивается непрерывность бизнеса 3. ДЛЯ ФОРМИРОВАНИЯ КОММЕРЧЕСКОГО ПРЕДЛОЖЕНИЯ СКАН-КОПИЮ ЗАПОЛНЕННОГО И ПОДПИСАННОГО ОПРОСНИКА НЕОБХОДИМО ВЫСЛАТЬ ПО АДРЕСУ: support_security@wolfson.com.ua г. Киев, звоните: +380-35-35-007, пишите: sales@wolfson.com.ua, заходите: www.wolfson.com.ua 3