Политика запуска программ в Windows

реклама

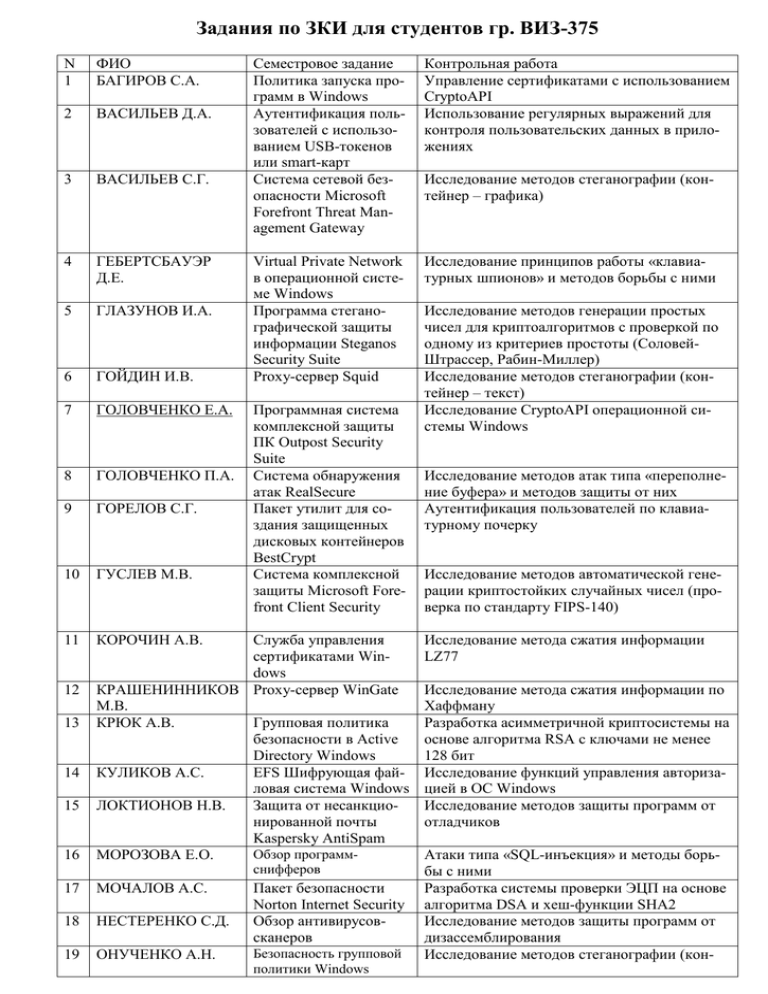

Задания по ЗКИ для студентов гр. ВИЗ-375 N 1 ФИО БАГИРОВ С.А. 2 ВАСИЛЬЕВ Д.А. 3 ВАСИЛЬЕВ С.Г. 4 ГЕБЕРТСБАУЭР Д.Е. 5 ГЛАЗУНОВ И.А. 6 ГОЙДИН И.В. 7 ГОЛОВЧЕНКО Е.А. 8 ГОЛОВЧЕНКО П.А. 9 ГОРЕЛОВ С.Г. 10 ГУСЛЕВ М.В. 11 КОРОЧИН А.В. Семестровое задание Политика запуска программ в Windows Аутентификация пользователей с использованием USB-токенов или smart-карт Система сетевой безопасности Microsoft Forefront Threat Management Gateway Контрольная работа Управление сертификатами с использованием CryptoAPI Использование регулярных выражений для контроля пользовательских данных в приложениях Virtual Private Network в операционной системе Windows Программа стеганографической защиты информации Steganos Security Suite Proxy-сервер Squid Исследование принципов работы «клавиатурных шпионов» и методов борьбы с ними Программная система комплексной защиты ПК Outpost Security Suite Система обнаружения атак RealSecure Пакет утилит для создания защищенных дисковых контейнеров BestCrypt Система комплексной защиты Microsoft Forefront Client Security 16 Служба управления сертификатами Windows КРАШЕНИННИКОВ Proxy-сервер WinGate М.В. КРЮК А.В. Групповая политика безопасности в Active Directory Windows КУЛИКОВ А.С. EFS Шифрующая файловая система Windows ЛОКТИОНОВ Н.В. Защита от несанкционированной почты Kaspersky AntiSpam Обзор программМОРОЗОВА Е.О. 17 МОЧАЛОВ А.С. 18 НЕСТЕРЕНКО С.Д. 19 ОНУЧЕНКО А.Н. 12 13 14 15 снифферов Пакет безопасности Norton Internet Security Обзор антивирусовсканеров Безопасность групповой политики Windows Исследование методов стеганографии (контейнер – графика) Исследование методов генерации простых чисел для криптоалгоритмов с проверкой по одному из критериев простоты (СоловейШтрассер, Рабин-Миллер) Исследование методов стеганографии (контейнер – текст) Исследование CryptoAPI операционной системы Windows Исследование методов атак типа «переполнение буфера» и методов защиты от них Аутентификация пользователей по клавиатурному почерку Исследование методов автоматической генерации криптостойких случайных чисел (проверка по стандарту FIPS-140) Исследование метода сжатия информации LZ77 Исследование метода сжатия информации по Хаффману Разработка асимметричной криптосистемы на основе алгоритма RSA с ключами не менее 128 бит Исследование функций управления авторизацией в ОС Windows Исследование методов защиты программ от отладчиков Атаки типа «SQL-инъекция» и методы борьбы с ними Разработка системы проверки ЭЦП на основе алгоритма DSA и хеш-функции SHA2 Исследование методов защиты программ от дизассемблирования Исследование методов стеганографии (кон- тейнер – аудио) Атаки типа “межсайтовый скриптинг” (XSS) и методы борьбы с ними 20 ПАРОВОЙ А.Н. Шифрование дисковых разделов с использованием DiscCryptor 21 ПАРТЫКА Е.Р. Исследование методов привязки программного обеспечения к ПК с запретом запуска на других компьютерах 22 ПЫШНЕНКО С.М. Пакет утилит для создания защищенных дисковых контейнеров BestCrypt Система обнаружения атак IDS Snort 23 РАДИОНОВ С.А. 24 САВКО С.С. Исследование алгоритма симметричного шифрования AES Исследование принципов работы антивирусов-ревизоров 25 САНТАЛОВ И.В. 26 СЕВОСТЬЯНОВ А.А. 27 СЕРГЕЕВ Е.Е. 28 СЕРГИЕНКО А.А. 29 30 СЛЮСАРЕНКО М.А. УСТИНОВ Д.В. 31 ФЕРАФОНТОВ В.В. 32 ХАПАЛОВА Т.Ю. Пакет безопасности Norton Internet Security Система сетевой безопасности Microsoft Forefront Threat Management Gateway Система шифрования и цифровой подписи PGP Групповая политика безопасности Active Directory ОС Windows Virtual Private Network в операционной системе Windows Защита от несанкционированной почты Kaspersky AntiSpam Пакет безопасности Norton Internet Security Обзор антивирусовсканеров Программная система комплексной защиты ПК Outpost Security Suite Proxy-сервер Squid Аутентификация пользователей с защитой от повторного воспроизведения Исследование методов защиты программ от несанкционированного запуска Исследование методов автоматизированной генерации криптостойких случайных чисел. Исследование метода блочного симметричного шифрования ГОСТ 28147-89 Исследование методов внедрения цифровых водяных знаков в аудиоконтент Исследование методов внедрения цифровых водяных знаков в видеоконтент Атаки типа «PHP-инъекция» и методы борьбы с ними Исследование метода сжатия информации LZ78 Исследование методов асимметричного шифрования данных рюкзачного типа Аутентификация пользователей с использованием USB-токенов или smart-карт 34 ЮРЬЕВ А.Н. Политика запуска про- Исследование методов криптоанализа блочграмм в Windows ных шифров 35 ЮСУПОВ Е.С. Система шифрования и Исследование методов арифметического сжацифровой подписи PGP тия информации 36 ЧЕКРЫЖОВ Р.Ю. Политика запуска про- Атаки типа «SQL-инъекция» и методы борьграмм в Windows бы с ними Семестровое задание предполагает изучение студентом программы, связанной с обеспечением информационной безопасности. При выполнении этого задания необходимо получить практический навык работы с программой и оформить реферата, в котором описать возможности, преимущества и недостатки данной программы. (5-6 стр) Контрольная работа предполагает изучение студентом некоторого метода обеспечения информационной безопасности. Задача студента – изучить данный метод и реализовать его в программном виде. Отчет по семестровому заданию должен включать в себя описание исследованного метода (область применения, возможные алгоритмы реализации, достоинства и недостатки), а также текст программы, реализующей данный метод. Язык программирования – любой. (10-20 стр) 33 ШИЛИН С.А. Алгоритм поточного симметричного шифрования A5