051319 - Томский государственный университет систем

реклама

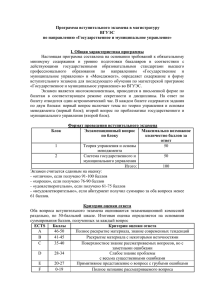

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР) ПОСЛЕВУЗОВСКОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАНИЕ (АСПИРАНТУРА) УТВЕРЖДАЮ Проректор по научной работе _____________ Шелупанов А.А. «___»________________2014 г. ПРОГРАММА Вступительного экзамена по направлению 10.06.01 – ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ по специальности 05.13.19 – МЕТОДЫ И СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ, ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ (по техническим наукам) Томск 2014 Программа составлена на основании паспорта научной специальности 05.13.19 – Методы и системы защиты информации, информационная безопасность, в соответствии с Программой-минимум кандидатского экзамена по специальности 05.13.19 – Методы и системы защиты информации, информационная безопасность по техническим наукам, утвержденной Минобразования РФ приказом № 274 от 8 октября 2007 г. В основу программы положены следующие разделы вузовских дисциплин учебного плана для специалистов ВПО по специальности «090105 – Комплексное обеспечение информационной безопасности автоматизированных систем» ОБЩИЕ ПОЛОЖЕНИЯ Программа вступительного экзамена по специальности 05.13.19 – Методы и системы защиты информации, информационная безопасность предназначена для поступающих в аспирантуру в качестве руководящего учебно-методического документа для целенаправленной подготовки к сдаче вступительного экзамена. Программа включает содержание профилирующих учебных дисциплин, входящих в Основную образовательную программу высшего профессионального образования, по которой осуществляется подготовка студентов, в соответствии с требованиями государственного образовательного стандарта. Поступающий в аспирантуру должен продемонстрировать высокий уровень практического и теоретического владения материалом вузовского курса. Данная программа представляет собой базовую часть вступительного экзамена по специальности. Дополнительная часть вступительного экзамена по специальности разрабатывается индивидуально для каждого поступающего с учетом будущей области его научных исследований и предполагаемой темы диссертационной работы. От экзаменующихся требуется знание материала, предусмотренного в общей части и соответствующем специальном разделе, а также умение применять теоретический материал для решения типовых задач. Для проведения экзамена приказом ректора (проректора по науке) создается экзаменационная комиссия, которая формируется из высококвалифицированных научнопедагогических и научных кадров, включая научных руководителей аспирантов по представлению заведующих кафедрами. Комиссия правомочна принимать вступительный экзамен, если в ее заседании участвуют не менее двух специалистов по профилю принимаемого экзамена, в том числе один доктор наук. При приеме экзамена могут присутствовать члены соответствующего диссертационного совета организации, где принимается экзамен, ректор, проректор, декан, представители министерства или ведомства, которому подчинена организация. Вступительный экзамен проводится по усмотрению экзаменационной комиссии по билетам или без билетов. Для подготовки ответа поступающий в аспирантуру использует экзаменационные листы, которые сохраняются после приема экзамена в течение года по месту сдачи экзамена. На каждого поступающего заполняется протокол приема вступительного экзамена, в который вносятся вопросы билетов и вопросы, заданные членами комиссии. Уровень знаний поступающего оценивается на «отлично», «хорошо», «удовлетворительно», «неудовлетворительно». Протокол приема вступительного экзамена подписывается членами комиссии с указанием их ученой степени, ученого звания, занимаемой должности и специальности согласно номенклатуре специальностей научных работников. Протоколы заседаний экзаменационных комиссий после утверждения ректором (проректором по научной работе) ТУСУРа хранятся в отделе аспирантуры и докторантуры. СОДЕРЖАНИЕ ПРОГРАММЫ 1. Законодательные акты Российской федерации в области информационной безопасности. 2. Система защиты информации, составляющей государственную тайну в Российской Федерации. 3. Нормативно-правовое обеспечение лицензирования и сертификации в области защиты информации в Российской Федерации. 4. Политика безопасности. «Адекватная политика безопасности». Какое отношение имеет модель системы к адекватной политике безопасности. 5. Этапы защиты операционных систем. 6. Политика безопасности. Категории и требования безопасности. 7. Проблемы информационной безопасности при распределенной обработке данных и тиражировании. 8. Организация аудита событий в базе данных и средства контроля целостности информации в них. 9. Технические каналы утечки информации, технические средства приема, обработки, хранения и передачи информации, вспомогательные технические средства и системы. Характеристики каналов утечки информации и указанные средства. 10. Средства перехвата акустических сигналов по воздушным и виброакустическим каналам. 11. Способы перехвата акустических сигналов по электроакустическим и оптикоэлектронным каналам утечки информации. 12. Физическая природа паразитных связей между проводными линиями передачи информации. Виды паразитных связей в реальной электронной аппаратуре. 13. Демаскирующие признаки объектов технической разведки в видимом и инфракрасном диапазонах электромагнитного спектра. 14. Инженерно-технические средства обеспечения безопасности объектов. 15. Методы и средства защиты электронных устройств и объектов от побочных электромагнитных излучений. 16. Способы защиты информации от утечки при передаче ее по слаботочным линиям. 17. Демаскирующие признаки радиоэлектронных средств обработки и передачи информации. 18. Способы контроля и прослушивания телефонных каналов связи. 19. Демаскирующие признаки радиоэлектронные средства и акустические закладки. 20. Понятие «монитор безопасности объектов» и «монитор безопасности субъектов». 21. Понятие «изолированная программная среда». 22. Стадии и этапы проектирования Комплексной системы обеспечения информационной безопасности. 23. Основы игровых моделей принятия решений системы информационной безопасности, анализ информированности в них. 24. Организационное управление защитой информации. Организационнофункциональные задачи службы безопасности. 25. Жизненный цикл автоматизированной системы. Среда безопасности продукта информационных технологий. Область действия функции безопасности объекта оценки. 26. Функции заказчиков и разработчиков. Содержание профиля защиты изделия информационных технологий. Базовая стойкость функций безопасности. 27. Архитектура защищенных систем. Источники требований безопасности изделия информационных технологий. Стойкость функции безопасности. 28. Функциональная и обеспечивающая часть сложной системы. Функциональные компоненты безопасности изделия информационных технологий. Средняя стойкость функции безопасности. 29. Архитектура защищенных систем. Структура функциональных компонент безопасности изделия информационных технологий. Атрибут безопасности. 30. Ядро безопасности. Структура класса функционального компонента безопасности автоматизированной системы. Понятие секрет. 31. Методы реализации моделей безопасности. Структура семейства функционального компонента безопасности автоматизированной системы. Понятие «функция безопасности». 32. Реализация систем контроля доступа. Ранжирование компонентов. Ресурс объекта оценки. 33. Технологический цикл реализации защищенной системы обработки и хранения информации. Классы и семейства класса функциональных компонент безопасности. 34. Криптографические методы защиты информации. Шифрование, хэширование, электронно-цифровая подпись. 35. Криптографические протоколы. 36. Межсетевые экраны. 37. Виртуальные частные сети. 38. Служба безопасности организации. Организационное обеспечение информационной безопасности предприятия. 39. Усиленная аутентификация. 40. Защита от несанкционированного доступа. РЕКОМЕНДУЕМАЯ ЛИТЕРАТУРА 1. Основы информационной безопасности. Учебное пособие для ВУЗов. - / Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. – М.: Горячая линия – Телеком, 2006. – 540с. (80 экз.) 2. ГОСТ Р ИСО/МЭК 15408-1-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Ведение и общая модель. Госстандарт России, 2002. – 48 с. (1 экз.) 3. ГОСТ Р ИСО/МЭК 15408-2-2002. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. Госстандарт России, 2002. – 276 с. (1 экз.) 4. Шумский А.А., Шелупанов А.А. Системный анализ в защите информации. Москва «Гелиос АРВ», 2005. – 224 с. (33 экз.) 5. Хоффман Л.Дж. Современные методы защиты информации / Пер. с англ. – М.: Советское радио, 1980. – 262 с. (15 экз.) 6. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации: Руководящий документ Гостехкомиссии России. М.: ГТК РФ, 1992. (1 экз.) 7. Раводин О.М., Раводин В.О. Безопасность операционных систем. – Томск: ТМЦДО, 2005. – 226 с. (88 экз.) 8. Давыдова Е.М. Новгородова Н.А. Базы данных. Учебное пособие. – Томск: ТУСУР, 2005. – 127 с. (135 экз.) 9. А.П. Зайцев, А.А. Шелупанов. Технические средства и методы защиты информации. Учебное пособие. – Томск: Изд-во «В-Спектр», 2006. – 384 с. (61 экз.) 10. Зайцев А.П. Программно-аппаратные средства обеспечения информационной безопасности. Раздел 1. Учебное пособие. – Томск: Изд. ТМЦДО, 2004. – 144 с. (16 экз.) 11. Зайцев А.П. Программно-аппаратные средства обеспечения информационной безопасности. Раздел 2. Учебное пособие. – Томск: Изд. ТМЦДО, 2004. – 118 с. (22 экз.) 12. Бармен С. Разработка правил информационной безопасности. Пер. с англ. – М.: Издательский Дом «Вильямс», 2002. – 208 с. (1 экз.) 13. Мельников В.П. Информационная безопасность и защита информации: Учебное пособие. – М.: Академия, 2009. – 348 с. (21 экз.)