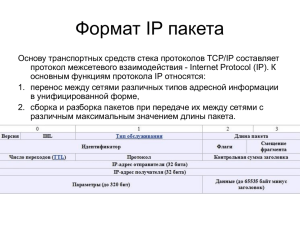

Учреждение образования «Белорусский государственный университет информатики и радиоэлектроники» Кафедра инфокоммуникационных технологий Мультисервисные сети Лабораторная работа №3 «Мониторинг и анализ сетевого трафика» Выполнили: студенты группы №063102 Колтович Т.Д. Юдчиц П.А. Проверил: Саломатин С. Б. Минск, 2023 Цель работы: ознакомиться с принципами мониторинга и анализа сетевого трафика; научиться использовать сетевой анализатор (сниффер Wireshark); научиться анализировать сетевой трафик на примере основных сетевых протоколов. Ход работы: 1) Запустили процесс перехвата пакетов протокола ICMP анализатором Wireshark (используйте простой фильтр отображения). 2) Запустили процесс Ping (эхо-запрос) в командной строке интерфейса CLI. Для этого в интерфейсе командной строки (меню Пуск->Выполнить>cmd) отправьте эхо-запрос с помощью команды ping на следующие три URL-адреса веб-сайтов Рисунок 1 – Процесс ping на www.google.com Рисунок 2 – Процесс ping на www.cisco.com Рисунок 3 – Процесс ping на www.yahoo.com 3) Остановили захват данных анализатором Wireshark, нажав на кнопку Stop Capture (Остановить захват). Рисунок 4 – Захваченный трафик протокола ICMP www.google.com Рисунок 5 – Захваченный трафик протокола ICMP www.cisco.com Рисунок 6 – Захваченный трафик протокола ICMP www.yahoo.com www.yahoo.com www.cisco.com www.google.com IP-адрес 87.248.100.216 104.81.122.73 172.217.16.36 MAC-адрес 4с:cc:6a:e0:e1:47 4с:cc:6a:e0:e1:47 4с:cc:6a:e0:e1:47 4) Посмотрели общую статистику (пункт «Statistics->Summary») по захваченному трафику 5) Посмотрели и проанализировали диаграмму взаимодействия (порядок обмена пакетами ICMP) между вашим компьютером и удаленными узлами Рисунок 7 – Диаграмма взаимодействия Индивидуальное задание Вариант 2. DNS 1) очистить кэш DNS с помощью ipconfig (в командной строке): ipconfig /flushdns Рисунок 8 – Чистка кэша DNS 2) очистить кэш браузера; 3) запустить Wireshark; 4) настроить фильтр: ip.addr == ваш_IP_адрес; 5) запустить процесс захвата трафика; 6) в браузере введите любой URL: например, http://www.ietf.org/; 7) остановите захват трафика. Рисунок 9 – Захваченный DNS трафик 1) UDP - User Datagram Protocol — протокол пользовательских датаграмм 2) Порт источника: 50834, порт назначения: 53 (запрос) Порт источника: 53, порт назначения: 50834 (ответ) 3) DNS-запрос отправлен на адрес: fe80::1 (IPv6) Рисунок 10 – Команда ipconfig /all в командной строке 4) Тип DNS-запроса: Opcode (4 бита) — с помощью данного кода можно указать тип запроса: 0 — стандартный запрос. 5) NAME — Каждая запись запроса и ответа начинается с NAME. Это доменное имя, к которому привязана или которому “принадлежит” данная запись. TYPE — тип ресурсной записи. Определяет формат и назначение данной ресурсной записи. CLASS — класс ресурсной записи; теоретически считается, что DNS может использоваться не только с TCP/IP, но и с другими типами сетей, код в поле класс определяет тип сети. В основном IN для Internet (Код 0x0001). TTL — (Time To Live) — допустимое время хранения данной ресурсной записи в кэше неответственного DNS-сервера. RDLENGTH — длина поля данных (RDATA). ADDRESS – соответствующий доменному имени ip-адрес. Рисунок 11 – Последующий TCP пакет Вывод: в ходе выполнения лабораторной работы были изучены принципы мониторинга и анализа сетевого трафика. Для анализа использовали сетевой анализатор ( Wireshark), где мы захватывали трафик протокола ICMP для трех сайтов. Позже мы рассматривали статистику захвата, где было показано время захвата, кто захватил, какой тип связи, сколько пакетов было потеряно и захвачено и т.д. Ну и также рассмотрели диаграмму взаимодействия, где наблюдали в достаточно наглядной форме процесс взаимодействия на уровне протоколов. Потом сделали DNS запрос, который будет содержать информацию о запрашиваемом доменном имени (например, www.ietf.org), а DNS ответ будет содержать соответствующий IP-адрес этого домена. Результатом этого процесса будет видно, какой IP-адрес был получен в ответ на DNS запрос. И когда DNS запрос был успешным и DNS сервер правильно разрешил запрошенное доменное имя, то в ответе был указан правильный IP-адрес сервера, к которому нужно обратиться для получения запрашиваемой страницы. Поэтому, в списке захваченных пакетов увидели пару DNS сообщений (запрос-ответ) и в ответе был правильный IP-адрес. И можно сделать вывод, что DNS сервер успешно разрешил доменное имя и можно подключиться к соответствующему серверу для получения страницы.