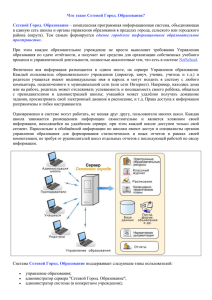

Содержание: ВВЕДЕНИЕ Сетевая инфраструктура предприятия представляет собой сложный комплекс технических средств, обеспечивающих системную автоматизированную работу всей организации. В состав сетевой инфраструктуры входят как аппаратные, так и программные компоненты, следовательно, увеличивается число возможных угроз информационной безопасности всей компании. Это связано с тем, что потенциальный вред может быть нанесен как физическим способом посредством влияния на аппаратуру, так и логическим – через программное обеспечение. Эта проблема сегодня актуальна как никогда – информационная безопасность предприятий представляет собой сложный и многогранный вопрос, который необходимо решать комплексно и осторожно. Это же касается и многих других сфер жизни общества – личной, профессиональной деятельности, науки, образования и т.д. Тем не менее, в коммерческой сфере вопрос информационной безопасности стоит особенно остро ввиду размера потенциальных потерь – иногда суммы доходят до миллиардов рублей. Следовательно, цель данной работы – рассмотрение проблемы защиты сетевой инфраструктуры предприятия. Для достижения данной цели необходимо выполнить следующие задачи: 1. охарактеризовать понятия сетевой инфраструктуры предприятия и информационной безопасности; 2. рассмотреть основы безопасности сетевой инфраструктуры предприятия; 3. проанализировать подходы к защите сетевой инфраструктуры предприятия. Таким образом, объект работы – сетевая инфраструктура предприятия, а предмет – подходы к защите сетевой инфраструктуре предприятия. Теоретическая база работы состоит из литературных источников – актуальных трудов известных российских и зарубежных исследователей проблемы информационной безопасности как таковой и информационной безопасности предприятия. Структура работы содержит две главы, по два параграфа в каждой. Общий объем данной курсовой работы составляет 24 страницы. 1. Сетевая инфраструктура предприятия и информационная безопасность 1.1. Понятие сетевой инфраструктуры предприятия Сетевая инфраструктура – совокупность специального оборудования и программного обеспечения, создающего основу для эффективного обмена информацией и работы с коммерческими приложениями. Любая современная компания должна иметь функциональную и хорошо управляемую структуру. Добиться этого можно только за счет обеспечения качественного сбора, обработки и хранения корпоративных данных. Отсутствие четко работающей информационной системы, базирующейся именно на сетевой инфраструктуре, не позволит решить стоящие перед организацией задачи из–за наличия множества проблем: 1. невозможность оперативного поиска и передачи данных; 2. отсутствие возможности использовать нужную информацию вне офиса; 3. невозможность коллективной работы с документацией; 4. плохая защищенность подключения к интернету и т.д. [12] Создание и правильная организация сетевой инфраструктуры позволяет решить все перечисленные и многие другие трудности, что просто необходимо принимать во внимание руководителям предприятий. Составляющие сетевой инфраструктуры: 1. локальная сеть; 2. активное оборудование (коммутаторы, конверторы интерфейсов, маршрутизаторы); 3. пассивное оборудование (монтажные шкафы, кабельные каналы, коммутационные панели и др.); 4. компьютеры и периферийные устройства (принтеры, копиры, рабочие станции) [4]. Наиболее важным компонентом сетевой инфраструктуры является локальная вычислительная сеть (ЛВС), отвечающая за объединение и обеспечивающая раздельный пользовательский доступ к вычислительным ресурсам. Преимущества внедрения ЛВС сложно переоценить. Она позволяет использовать нужную информацию в режиме реального времени, а также подсоединиться к сети интернет, функционирующей в компании [4]. Профессиональное построение сетевой инфраструктуры – гарантия не только эффективного, но и безопасного использования данных. Системы характеризуются присутствием полезных сервисов и коммуникаций, обеспечивающих работу голосовой, видеосвязи. Первостепенное внимание уделяется вопросам защиты сетевой инфраструктура и корпоративной информации одновременно. Внедрение специальных программ позволяет восстановить работоспособность систем, застраховав тем самым предприятие от катастрофических последствий. Установка запасного оборудования обеспечивает создание резервных копий данных и дает возможность продолжать работу при выходе основных устройств из строя. За надлежащие функционирование сетевой инфраструктуры отвечает сетевой администратор, который ежедневно должен выполнять: 1. проверку работоспособности серверов, подключения к интернету, электронной почты, других приложений, а также оргтехники; 2. побочное подключение к серверам; 3. проверку свободного пространства на жестких дисках, оперативной памяти и иных мощностей; 4. проверку осуществления резервного копирования данных [9]. Непрекращающаяся деятельность направлена на своевременное обнаружение ошибок в работе программного обеспечения и оборудования, что минимизирует риск возникновения критических проблем. Альтернативой сетевому администратору являются системы автоматического мониторинга, способные выполнять проверку: 1. рабочих станций; 2. серверов; 3. доступности сайтов; 4. клиентских, серверных приложений и служб; 5. принтеров, сканеров и иного сетевого оборудования. По результатам анализа осуществляется отправка уведомлений и отчетов по электронной почте или SMS, строятся графики и т.д. [9] Необходимо уделять внимание вопросам технической поддержки и модернизации сетевой инфраструктуры. Это позволяет адекватно реагировать на увеличение объема обрабатываемой корпоративной информации и обеспечивать бесперебойную работу и соответствие системы изменяющимся реалиям. Одним из действенных способов поддержания работоспособности сетевой инфраструктуры на конкретном предприятии является ее аутсорсинг. Профессиональное внешнее обслуживание сетевой инфраструктуры гарантирует: 1. уменьшение затрат на сопровождение; 2. снижение рисков при реализации профильных проектов; 3. более высокое качество обслуживания. Всевозрастающая популярность аутсорсинга связана с тем, что сетевая инфраструктура становится все более сложной. Она включает огромное количество программного обеспечения и оборудования, обслуживать которое должен внушительный штат квалифицированных специалистов, а это требует серьезных финансовых затрат [12]. 1.2. Понятие информационной безопасности Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты [18]. Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц. Защита информационных ресурсов должна быть: 1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют. 2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных. 3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных. 4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно. 5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания. 6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки. 7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных [3]. Информация считается защищенной, если соблюдаются три главных свойства. Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО. Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты. Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации [6]. Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным. 1.3 Угрозы информационной безопасности организации 1. Неблагоприятная для предприятия экономическая политика государства. Регулирование экономики государством с помощью манипуляций (определение валютного курса, учетная ставка, таможенные тарифы и налоги) является причиной многих противоречий на предприятиях в сфере производства, финансов и коммерции. Большую опасность для обеспечения безопасности информации предприятия несут административные обязательства выхода на рынок, что приводит к насильственному сужению товарно–денежных отношений, нарушению законов со стороны государства и ограничению деятельности предприятия. Часто государство преувеличивает свою компетентность в финансовой и коммерческой сфере деятельности предприятия и необоснованно вмешивается в пространство информации этих сфер, а также посягает на собственность предприятия в различных формах. Серьезную угрозу для обеспечения безопасности информации предприятия несут политические действия, направленные на ограничение или прекращение экономических связей. Санкции в экономике вызывают у обеих сторон недоверие к дальнейшей деятельности и подрывают коммерческие взаимоотношения. Все это ведет к дестабилизации экономических отношений, и не только на уровне государства [14]. 2. Действия иных хозяйствующих субъектов. В данном случае риск обеспечению безопасности информации несет нездоровая конкуренция. Нездоровая или недобросовестная конкуренция имеет несколько понятий и по нормам международного права разделяется на три вида: 1. когда деятельность одной коммерческой структуры пытаются представить потребителю под видом другой; 2. дискредитирование репутации коммерческого предприятия путем распространения ложной информации; 3. неправомерное и некорректное использование торговых обозначений, вводящих потребителя в заблуждение. В западных странах существуют законодательные акты по ведению недобросовестной конкуренции, фирменным наименованиям, товарным обозначениям и препятствованию обеспечению безопасности информации, нарушение которых ведет к определенной юридической ответственности. Также к ответственности приводят следующие неправомерные действия: 1. подкуп или переманивание потребителей со стороны конкурента; 2. порядок обеспечения информационной безопасности организации нарушается путем разглашения коммерческих тайн, а также выяснения информации с помощью шпионажа, подкупа; 3. установление неравноправных и дискредитирующих условий, влияющих на обеспечение безопасности информации; 4. тайное создание картелей, сговор во время торгов с предоставлением коммерческой информации; 5. создание условий, ограничивающих возможность обеспечения безопасности информации; 6. преднамеренное снижение цен для подавления конкуренции; 7. копирование товаров, рекламы, услуг и других форм коммерческой деятельности и информации конкурента. Имеются и другие аспекты, выявляющие недобросовестную конкуренцию. К ним относится экономическое подавление, которое выражается в разных формах – шантаж персонала, руководителей, компрометирующая информация, парализация деятельности предприятия и срыв сделок с помощью медиаканалов, коррупционных связей в госорганах. Коммерческий и промышленный шпионаж, подрывающий основы обеспечения информационной безопасности организации, также входит под правовую юридическую ответственность, поскольку он подразумевает незаконное завладение секретной информацией конкурента с целью извлечения личной выгоды. Та информация, которая предоставляется для широких масс по легальным каналам, не дает руководству предприятия полного ответа на интересующие вопросы о конкурентах. Поэтому, многие крупные предприятия, даже считая действия шпионажа неэтичными и неправомерными, все равно прибегают к мерам, противодействующим обеспечению безопасности информации. Шпионы, работающие на конкурирующем предприятии, часто прибегают к таким действиям, как прямое предложение служащему о предоставлении секретной информации, кража, подкуп и другие разные уловки. Многие действия по подрыву обеспечения безопасности информации облегчаются за счет появления на рынке различных подслушивающих устройств и других современных технических разработок, которые позволяют максимально качественно осуществлять коммерческий и промышленный шпионаж [14]. Для многих служащих конкурентной компании сумма, предложенная за шпионаж, предоставление секретной информации и нарушение обеспечения безопасности информации, в несколько раз превышает их ежемесячный доход, что является очень соблазнительным для обычного сотрудника. Поэтому, можно считать, что подписка о неразглашении не является полной гарантией обеспечения безопасности коммерческой информации. Следующей формой недобросовестной конкуренции, направленной на препятствование обеспечению безопасности информации, считается физическое подавление в виде посягательства на жизнь и здоровье служащего компании. В эту категорию входит: 1. организация разбойных нападений на производственные, складские помещения и офисы с целью ограбления; 2. уничтожение, порча имущества и материальных ценностей путем взрыва, поджога или разрушения; 3. захват сотрудников в заложники или физическое устранение [14]. 3. Кризисные явления в мировой экономике. Кризисы имеют особенность перетекать из одной страны в другую, используя каналы внешних экономических связей. Они также наносят ущерб обеспечению безопасности информации. Это следует учесть, определяя методы и средства обеспечения информационной безопасности организации. Поэтапное интегрирование России в международную экономику способствует зависимости коммерческих предприятий страны от различных процессов, происходящих в мировой экономике (падение и рост цен на энергоносители, структурная перестройка и другие факторы). По степени внедрения национальной экономики в мировую экономическую структуру усиливается ее подверженность внешним факторам. Поэтому, современное производство в стремлении к увеличению прибыли, улучшению деятельности путем модернизации, повышению уровня обеспечения безопасности информации, стабильности обязательно должно обращать внимание на динамику потребительского спроса, политику государства и центральных банков, развитие научно–технического прогресса, на отношение конкурентов, мировую политику и хозяйственную деятельность. Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами [14]. Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи: 1. Статья 272 «Неправомерный доступ к компьютерной информации»; 2. Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»; 3. Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно–телекоммуникационных сетей» [1]. 2. Защита сетевой инфраструктуры предприятия 2.1. Безопасность сетевой инфраструктуры предприятия В наше время, когда информационные технологии уже крепко связаны с бизнес–процессами большинства компаний, а способы и методы сетевых атак постоянно совершенствуются и развиваются, все еще бытует мнение что установка обычного сетевого экрана на границе сети достаточно для защиты внутренних корпоративных ресурсов. Это, к сожалению, не совсем так, а, вернее, совсем не так. Как пример малой эффективности обычного межсетевого экрана, пользователь системы может самостоятельно нажать на ссылку, полученную от хорошо знакомого друга в социальной сети либо по почте, скачать и запустить вирус, который, используя известный эксплоит не обновлённой операционной системы или программы, получит права администратора и будет выполнять злонамеренную задачу изнутри корпоративной сети. При этом копии вируса будут активно рассылаться по контакт листу пораженной системы. В Интернете доступны онлайн системы для тестирования подозрительных файлов разными антивирусными программами, но ими в первую очередь пользуются те же злоумышленники для написания новых «незаметных» вирусов. В связи с этим в наше время существует такое огромное количество бот–нет сетей, достаточно просто купить номера ворованных кредитных карточек и все больше взлом компьютеров стает обычным методом зарабатывания денег. Поэтому задача обеспечения безопасности требует комплексного подхода на всех уровнях сетевой инфраструктуры и компьютерных ресурсов [8]. Общие подходы и технологии для построения безопасной сети Процесс построения безопасной сетевой инфраструктуры начинается с планирования. На этом этапе перечисляются сервисы, которые будут использоваться в сети, связанные с ними риски, определяются необходимые шаги и механизмы для снижения этих рисков. На основании данных, полученных на этапе планирования, разрабатывается соответствующий дизайн сетевой инфраструктуры и создается набор политик безопасности. После этого идет этап непосредственного внедрения. Поскольку безопасность это не конечный результат, а процесс, внедрением и первоначальной настройкой какой–либо системы защиты ничего не заканчивается. Решения безопасности требуют постоянного «внимания»: отслеживания событий безопасности, их анализа и оптимизации соответствующих политик. От написания эффективных политик безопасности и их строгого соблюдения очень зависит работа всего комплекса защиты. Правильные политики должны быть зафиксированы документально, не иметь большого количества исключений. На все оборудование должны регулярно устанавливаться обновления. Также большую угрозу для безопасности составляют простые пользовательские пароли, ошибки в конфигурации устройств, использование настроек по умолчанию, незащищенных протоколов и технологий [2]. Для обеспечения полной безопасности всей IT инфраструктуры необходимо внедрять механизмы защиты на всех уровнях сети от границы до коммутаторов доступа. На уровне доступа крайне рекомендуется использовать управляемые коммутаторы с поддержкой функционала защиты протоколов ARP, DHCP, STP. Авторизовать пользователей при подключении с помощью технологии 802.1x. Подключать сотрудников в разные VLAN в зависимости от их функциональных обязанностей и задавать правила взаимодействия и доступа к разным ресурсам на уровне распределения. При подключении к сети WAN и Интернет важно помимо межсетевого экрана иметь возможность сканировать трафик на уровне приложений, проверять наличие угроз с помощью IPS систем. Пограничное оборудование должно быть стойким к DoS и DDoS атакам. Крайне рекомендуется для выхода пользователей в Интернет использовать прокси сервера с дополнительной проверкой на вирусы, нежелательное, вредоносное и шпионские ПО. На прокси дополнительно можно организовать веб и контент фильтрацию. Также важно наличие решения для проверки почты на предмет спама и вирусов. Все корпоративные ресурсы, к которым нужно обеспечить доступ извне в целях безопасности должны быть вынесены в отдельную демилитаризированную зону DMZ. Для удаленного доступа использовать технологию VPN с шифрованием передаваемых данных [11]. Для управления всем сетевым оборудованием должны использоваться защищенные протоколы SSH, HTTPS, SNMPv3. Для возможности анализа логов время на устройствах должно быть синхронизировано. Для понимания, какой трафик ходит в сети, насколько загружено оборудование, какие события на нем происходят, использовать протоколы Syslog, RMON, sFlow, NetFlow. Очень важно вести учет, кто, когда и какие изменения вносит в конфигурацию оборудования. Полный перечень технологий, которые используются для обеспечения безопасности сетевой инфраструктуры, указаны на схеме и на рис.1 [15]. Рисунок 1. Перечень технологий для обеспечения безопасности сетевой инфраструктуры Очень серьезные решения в области сетевой безопасности предлагает компания Check Point Software Technologies, которая является признанным лидером в сфере разработки продуктов для защиты корпоративных сетей. Компания предлагает программно–аппаратные комплексы безопасности в виде интернет шлюзов. При этом такие решения не стоит рассматривать, как элементарный фаервол. Продукты стоит рассматривать, как мощное масштабируемое решение, собираемое из так называемых программных блэйдов. Таким образом в зависимости от потребностей организации в данный момент можно задействовать те или иные компоненты защиты и при этом еще и выбрать уровень производительности системы. Интересной особенностью является то, что в целом вся система управляется централизованно с единой консоли управления, что позволяет, серьезно масштабировать систему и упростить ее конфигурирование и обслуживание. Комплекс так же обладает гибко настраиваемой центральной системой сбора событий безопасности и построения отчетов [7]. Некоторые возможности комплекса: 1. межсетевой экран с контролем соединений (патент Check Point Software Technologies, которым на сегодня пользуются практически все разработчики МСЭ); 2. шлюз подключения к Интернету с возможностью кластеризации и балансировки нагрузки и применения трансляции сетевых адресов; 3. терминатор VPN соединений с возможностью формирования различных топологий; 4. динамическая инспекция трафика с возможностью разбора SSL сессий; 5. контроль утечек данных; 6. защита от подмены ip адресов; 7. сканер предотвращения вторжений; 8. сборщик логов с контролем объемов, источников и получателей трафика и идентификацией пользователей; 9. система построения отчетов по событиям безопасности [7]. 2.2. Подходы к защите сетевой инфраструктуры предприятия Рассмотрим подходы к защите сетевой инфраструктуры на примерах предприятий различных размеров – от небольшого офиса до крупной организации. Реализация защищенной сети для небольшого офиса Для небольших офисов с количеством сотрудников до 25 человек рекомендуется использовать UTM решение, которое в одном устройстве объединяет полный функционал безопасности, включающий межсетевой экран, антивирус, анти–спам, IPS, защита от атак DoS и DDoS, веб и контент фильтрация, различные способы построения VPN. Такие продукты производят компании Fortinet и SonicWall, лидеры на рынке в данной области. Устройства имеют полноценный веб интерфейс управления, что упрощает задачу конфигурации для администратора, который зачастую в маленьких компаниях только один. Наличие в оборудовании достаточного количества проводных и беспроводных интерфейсов, поддержка удаленного доступа к корпоративным ресурсам, интеграция с различными службами каталогов делает эти устройства идеальным решениям для небольшого офиса. Для подключения проводных пользователей в решение рекомендуется добавить управляемый коммутатор второго уровня с настроенной защитой от атак из локальной сети. Логическая схема решения изображена на рис.2 [11]. Рисунок 2. Логическая схема реализации безопасной инфраструктуры в небольшом офисе Примеры решений безопасной инфраструктуры для среднего офиса Для средних офисов рекомендуется модульная организация сети, где каждое устройство отвечает за определенный круг задач. На таких предприятиях локальную сеть необходимо строить с обязательным разделением уровней ядра и доступа пользователей. При большом количестве серверов отдельно выносить коммутаторы агрегации дата центра. Рекомендуется разграничить функции пограничного маршрутизатора и межсетевого экрана, разделив их на два разных устройства. Сервера, к которым необходим доступ извне, перенести в отдельную зону DMZ [7]. Резервирование модуля подключения к Интернет можно достичь путем дублирования всего оборудования и настройки на них соответствующих протоколов отказоустойчивости. При наличии в компании филиалов, надомных и мобильных сотрудником, подключения к корпоративным ресурсам необходимо обеспечить по технологии VPN. Также одним из важных составляющих решения безопасности есть программное обеспечение для мониторинга сети, наличие которого существенно облегчит работу сетевых администраторов и позволит вовремя реагировать на угрозы, обеспечивая этим непрерывность работы всех сетевых сервисов. Пример реализации отказоустойчивой сетевой инфраструктуры для предприятия средних размеров изображено на рис.3 [11]. Рисунок 3. Логическая схема реализации безопасной инфраструктуры для среднего офиса Для построения такого рода решения рекомендуется использовать оборудование производителей Cisco, HP, Huawei, Fortinet, SonicWall, PaloAlto, у каждого из которых есть свои сильные стороны и уникальные особенности, которые в сумме позволяют получить безопасную и в то же время прозрачную для управления и мониторинга сеть. Сетевая безопасность в большой распределенной сети предприятия Сеть большого распределенного предприятия по принципу реализации подобна к среднему и отличается большим распределением функций между устройствами, высшим требованием к отказоустойчивости, наличием выделенной WAN сети для передачи данных между филиалами. Модуль подключения к WAN в целях безопасности реализуется отдельно от модуля подключения к Интернет. Пример реализации сетевой инфраструктуры указан на логической схеме на рис.4 [11]. Для построения такой сети используется оборудование тех же производителей, которые были перечислены для среднего предприятия. Рис. 4. Логическая схема реализации безопасной инфраструктуры на большом распределенном предприятии ЗАКЛЮЧЕНИЕ При выполнении работы достигнута поставленная цель – рассмотрена проблема защиты сетевой инфраструктуры предприятия. Для достижения цели были выполнены следующие задачи: 1. охарактеризовано понятия сетевой инфраструктуры предприятия и информационной безопасности; 2. рассмотрены основы безопасности сетевой инфраструктуры предприятия; 3. проанализированы подходы к защите сетевой инфраструктуры предприятия. Можно сказать, что сетевая инфраструктура действительно является сложной, многогранной и многоаспектной системой, включающей в себя локальную сеть, активное оборудование, пассивное оборудование, аппаратные и программные средства обработки информации. В ходе проведения исследования определилось, что наиболее уязвимыми в ключе именно информационной безопасности являются такие компоненты как локальная сеть, аппаратное и программное обеспечение. И теперь мы можем сказать, что именно эти компоненты нуждаются в наиболее активной защите. Как известно, лучшая защита – это нападение, и в контексте данной работы можно сказать, что лучшая защита сетевой инфраструктуры предприятия – это первоначально грамотное построение этой инфраструктуры. При чем важно учитывать, что для малых и для крупных предприятий меры будут различаться – во второй главе это подробно рассмотрено. СПИСОК ИСПОЛЬЗОВАННОЙ ЛИТЕРАТУРЫ 1. Уголовный кодекс Российской Федерации от 13.06.1996 N 63-ФЗ (ред. от 27.12.2019) [Электронный источник]: http://www.consultant.ru/document/cons_doc_LAW_10699/ 2. Баринов, А. Безопасность сетевой инфраструктуры предприятия / А. Баринов. – М.: LAP Lambert Academic Publishing, 2016. – 513 c. 3. Епанешников, А. М. Локальные вычислительные сети / А. М. Епанешников. – М.: Диалог–Мифи, 2017. – 793 c. 4. Корячко, В. П. Анализ и проектирование маршрутов передачи данных в корпоративных сетях: моногр. / В. П. Корячко. – М.: Горячая линия – Телеком, 2017. – 388 c. 5. Кузьменко, Н. Г. Компьютерные сети и сетевые технологии / Н. Г. Кузьменко. – М.: Наука и техника, 2015. – 564 c. 6. Малыгин, И. Широкополосные системы связи / И. Малыгин. – М.: LAP Lambert Academic Publishing, 2018. – 200 c. 7. Найэл, Р. М. IPv6. Администрирование сетей / Р. М. Найэл, Д. Мэлоун. – М.: КУДИЦ–Пресс, 2017. – 320 c. 8. Орлов, С. А. Организация ЭВМ и систем / С. А. Орлов, Б. Я. Цилькер. – М.: Книга по Требованию, 2018. – 688 c. 9. Партыка, Т. Л. Информационная безопасность / Т. Л. Партыка, И. И. Попов. – М.: ИНФРА–М, 2015. – 368 c. 10. Петров, С. В. Информационная Безопасность / С. В, Петров, П. А, Кисляков. – Москва: СПб. [и др.] : Питер, 2018. – 329 c. 11. Семенов, А. Б. Волоконно–оптические подсистемы современных СКС / А. Б. Семенов. – М.: ДМК Пресс, Компания АйТи, 2017. – 632 c. 12. Степанов, Е. А. Информационная безопасность и защита информации. Учебное пособие / Е. А. Степанов, И. К. Корнеев. – М.: ИНФРА–М, 2017. – 304 c. 13. Таненбаум, Э. С. Компьютерные сети / Э. С. Таненбаум. – М.: Питер, 2017. – 608 c. 14. Федоров, А. В. Информационная безопасность в мировом политическом процессе / А. В. Федоров. – М.: МГИМО–Университет, 2017. – 220 c. 15. Чипига, А. Ф. Информационная безопасность автоматизированных систем / А. Ф. Чипига. – М.: Гелиос АРВ, 2017. – 336 c. 16. Шаньгин, В .Ф. Информационная безопасность и защита информации / В. Ф. Шаньгин. – М.: ДМК Пресс, 2017. – 249 c. 17. Шаньгин, В. Ф. Информационная безопасность компьютерных систем и сетей / В. Ф. Шаньгин. – М.: Форум, Инфра–М, 2017. – 416 c. 18. Ярочкин, В. Безопасность информационных систем / В. Ярочкин. – М.: Ось–89, 2016. – 320 c.