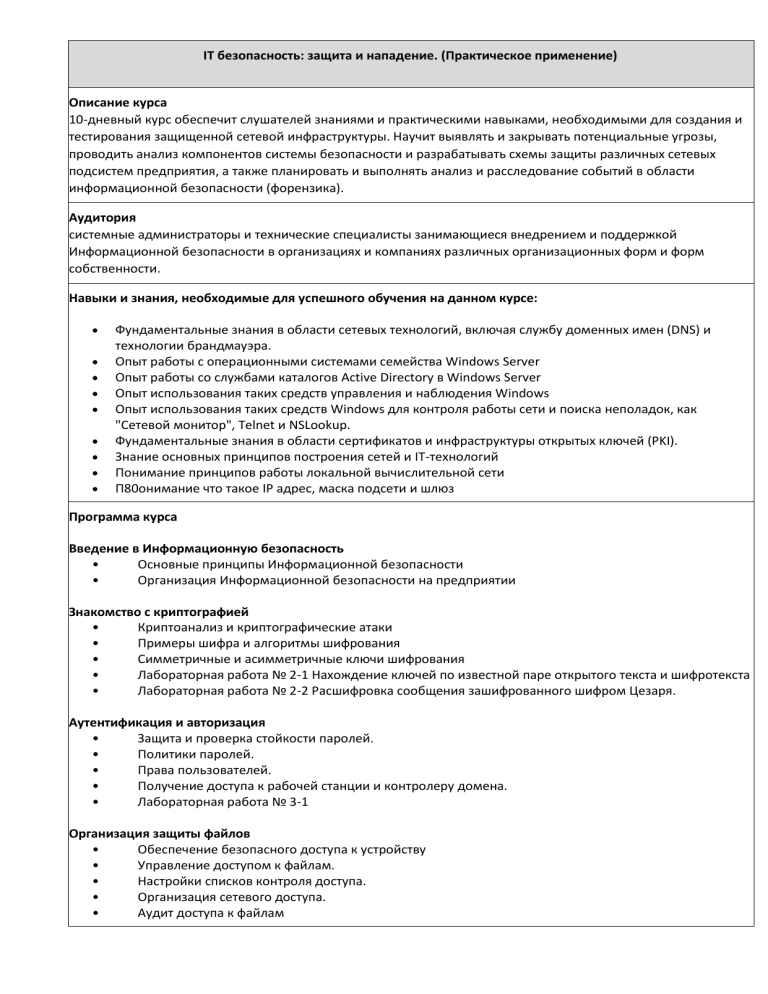

IT безопасность: защита и нападение. (Практическое применение) Описание курса 10-дневный курс обеспечит слушателей знаниями и практическими навыками, необходимыми для создания и тестирования защищенной сетевой инфраструктуры. Научит выявлять и закрывать потенциальные угрозы, проводить анализ компонентов системы безопасности и разрабатывать схемы защиты различных сетевых подсистем предприятия, а также планировать и выполнять анализ и расследование событий в области информационной безопасности (форензика). Аудитория системные администраторы и технические специалисты занимающиеся внедрением и поддержкой Информационной безопасности в организациях и компаниях различных организационных форм и форм собственности. Навыки и знания, необходимые для успешного обучения на данном курсе: Фундаментальные знания в области сетевых технологий, включая службу доменных имен (DNS) и технологии брандмауэра. Опыт работы с операционными системами семейства Windows Server Опыт работы со службами каталогов Active Directory в Windows Server Опыт использования таких средств управления и наблюдения Windows Опыт использования таких средств Windows для контроля работы сети и поиска неполадок, как "Сетевой монитор", Telnet и NSLookup. Фундаментальные знания в области сертификатов и инфраструктуры открытых ключей (PKI). Знание основных принципов построения сетей и IT-технологий Понимание принципов работы локальной вычислительной сети П80онимание что такое IP адрес, маска подсети и шлюз Программа курса Введение в Информационную безопасность • Основные принципы Информационной безопасности • Организация Информационной безопасности на предприятии Знакомство с криптографией • Криптоанализ и криптографические атаки • Примеры шифра и алгоритмы шифрования • Симметричные и асимметричные ключи шифрования • Лабораторная работа № 2-1 Нахождение ключей по известной паре открытого текста и шифротекста • Лабораторная работа № 2-2 Расшифровка сообщения зашифрованного шифром Цезаря. Аутентификация и авторизация • Защита и проверка стойкости паролей. • Политики паролей. • Права пользователей. • Получение доступа к рабочей станции и контролеру домена. • Лабораторная работа № 3-1 Организация защиты файлов • Обеспечение безопасного доступа к устройству • Управление доступом к файлам. • Настройки списков контроля доступа. • Организация сетевого доступа. • Аудит доступа к файлам • • • • • Получение несанкционированного доступа к данным. Защита и получение доступа к RAR, PDF, DOC Шифрование Bitlocker. Организация резервного копирования. Лабораторная работа № 4-1 Контроль работы приложений • Настройка Applocker • Аудит запуска приложений • Лабораторная работа № 5-1 Центр сертификации и цифровые ключи • Установка и настройка центра сертификации • Настройка проверки цифровых ключей • Создание, распространение и использование сертификатов • Лабораторная работа № 6-1 Безопасность удаленного доступа • Организация удаленного доступа. • Настройка VPN. • Настройка RDP. • Лабораторная работа № 7-1 Работа с WireShark • Установка и настройка интерфейса программы • Использование фильтров • Анализ перехваченного трафика • Лабораторная работа № 8-1 Организация защиты сети • Сканирование сети • Сниффинг сетевого трафика • Отказ в обслуживании • Системы обнаружения вторжении. • Фильтрация трафика (брандмауэр) • Применение виртуальных локальных сетей VLAN • Шифрование сетевого трафика ipsec. • Лабораторная работа № 9-1 Знакомство с операционной системой Kali Linux • Загрузка в Kali Linux • Работа с командной строкой и файловой системой • Работа с инструментами этичного хакера Kali Linux • Лабораторная работа № 10-1 Тестирование Wi-Fi сетей на устойчивость к несанкционированному доступу • Методы аутентификации в WiFi сетях • Использование Kali Linux для тестирования аутентификации в Wi-Fi сети • Лабораторная работа № 11-1