сетевая безопасность: поле боя или отлаженный

реклама

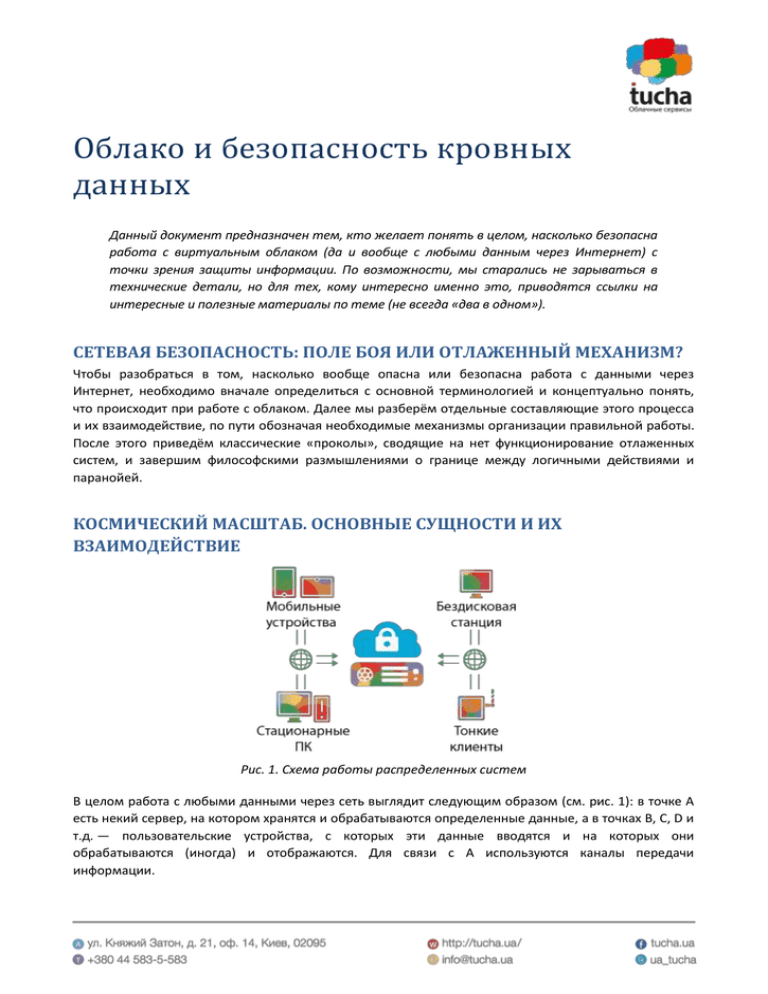

Облако и безопасность кровных данных Данный документ предназначен тем, кто желает понять в целом, насколько безопасна работа с виртуальным облаком (да и вообще с любыми данным через Интернет) с точки зрения защиты информации. По возможности, мы старались не зарываться в технические детали, но для тех, кому интересно именно это, приводятся ссылки на интересные и полезные материалы по теме (не всегда «два в одном»). СЕТЕВАЯ БЕЗОПАСНОСТЬ: ПОЛЕ БОЯ ИЛИ ОТЛАЖЕННЫЙ МЕХАНИЗМ? Чтобы разобраться в том, насколько вообще опасна или безопасна работа с данными через Интернет, необходимо вначале определиться с основной терминологией и концептуально понять, что происходит при работе с облаком. Далее мы разберём отдельные составляющие этого процесса и их взаимодействие, по пути обозначая необходимые механизмы организации правильной работы. После этого приведём классические «проколы», сводящие на нет функционирование отлаженных систем, и завершим философскими размышлениями о границе между логичными действиями и паранойей. КОСМИЧЕСКИЙ МАСШТАБ. ОСНОВНЫЕ СУЩНОСТИ И ИХ ВЗАИМОДЕЙСТВИЕ Рис. 1. Схема работы распределенных систем В целом работа с любыми данными через сеть выглядит следующим образом (см. рис. 1): в точке А есть некий сервер, на котором хранятся и обрабатываются определенные данные, а в точках B, C, D и т.д. — пользовательские устройства, с которых эти данные вводятся и на которых они обрабатываются (иногда) и отображаются. Для связи с A используются каналы передачи информации. УРОВНЕМ НИЖЕ: РАЗБИРАЕМ БЛОКИ ДАТА-ЦЕНТР Пожалуй, самым защищённым является блок, наиболее удалённый от пользователя, — виртуальная машина в дата-центре (п.1 на рис. 2). Почему? Во-первых, сам бизнес дата-центров построен на использовании высоконадёжного оборудования (отказоустойчивость, резервирование и т.д.), а специалисты дата-центров — это профессионалы, заточенные под выполнение конкретных задач. Добиться такого же уровня функционирования в «домашних» условиях практически невозможно. Вовторых, сами данные защищены как от вмешательства сотрудников дата-центров (см. ниже сведения о виртуализации и шифровании дисков), так и от кражи/изъятия со стороны, скажем так, недобросовестных конкурентов, поскольку периметр и сам дата-центр защищены не хуже (а иногда и лучше) солидных банков. Рис. 2. Серверы в дата-центре (1) через сеть (2) связаны с бездисковыми (3) или дисковыми (4) рабочими местами Кстати, если задуматься, то у банков и дата-центров, на самом деле, довольно много общего: например, на заре банковской отрасли считалось странным отдавать свои деньги на хранение в непонятную структуру вместо того, чтобы оставить их в квартире в условном чулке. Ничего не напоминает? Сейчас информация является вполне твёрдой валютой и для её защиты принимаются такие же меры, как и для защиты других активов. Для хранения используются виртуальные машины (сейфы) в датацентре (банке), открываемые персональным ключом. В качестве инкассаторских машин выступают защищённые каналы передачи данных, а в качестве «охранников» — специалисты по компьютерной безопасности. К рекомендациям по использованию устройств доступа к данным (компьютеры, смартфоны, тонкие клиенты) можно легко найти «аналогичные» рекомендации из сферы использования банковских карт. «Не разглашайте свой пароль (даже сотрудникам провайдера)» = «Держите в тайне свой PIN-код (даже от сотрудников банка)». «Не пользуйтесь халявным вай-фаем» = «Проверьте банкомат на наличие считывающих устройств». «Если что-то пошло не так или есть сомнения — звоните провайдеру» = «Запомните телефон горячей линии банка» и т.д. ИНТЕРНЕТ Следующий блок — каналы передачи данных (п.2 на рис. 2). Если брать аналогию с банковской сферой — то именно здесь определяется, как будут перевозиться деньги: с помощью защищенной инкассаторской машины или на общественном транспорте. В терминологии Интернет-безопасности защищенным транспортом (протоколом) является IPSec, общественным транспортом — обычный IP. В банковской сфере, помимо защищенной машины желательно также использовать секретный маршрут передвижения. Его ИТ-аналог — виртуальная частная сеть (VPN). Что это означает? Это означает, что даже если злоумышленник каким-то образом перехватит информацию («инкассаторскую машину»), то он обнаружит, что данные зашифрованы («находятся в сейфе»), причём ключ для расшифровки находится не здесь, а у владельца данных. БЕЗДИСКОВОЕ ПОЛЬЗОВАТЕЛЬСКОЕ УСТРОЙСТВО И, наконец, пользовательские устройства. Здесь возможны варианты в зависимости от того, какие требования ставятся к вычислительной мощности (например, анализ больших массивов данных, просчёт программ и т.д. логичнее выполнять на сервере, а для веб-сёрфинга и набора документов часто достаточно мощности слабенького смартфона/планшета) и хранению данных (хранить корпоративную базу данных на компьютере всех работников, пожалуй, нецелесообразно). Очень часто (особенно в корпоративной среде) пользовательские устройства вообще не имеют собственно жесткого диска (п.3 на рис. 2), а используются только для ввода, обработки и отображения информации. В таких случаях отключение устройства от источника питания разрывает канал связи с сервером, а следовательно, и доступ к информации. УСТРОЙСТВА С ДИСКОВЫМИ НАКОПИТЕЛЯМИ Если же пользовательское устройство имеет собственный накопитель (карту памяти, жесткий диск, другое), обязательно необходимо его шифровать (см. ниже), доступ к нему — закрывать паролем, а на само устройство (п.4 на рис. 2) — ставить маячки и различные программы защиты от кражи (в качестве примеров можно привести аппаратные средства, которыми снабжены некоторые бизнесноутбуки, а также распространенные программные средства защиты от кражи для смартфонов). Также стоит упомянуть и о процессе включения устройства и доступе к информации. Учитывайте, что ваше устройство можете включать не вы, и если предусмотрена такая возможность — затрудните злоумышленнику доступ в систему (сложные пароли, отпечатки пальцев или сетчатки, токены и другие средства идентификации пользователей). ДЬЯВОЛ В ДЕТАЛЯХ, ИЛИ КАК НЕ ПОГОРЕТЬ НЕ МЕЛОЧАХ — У кого дешевле: у производителя или у дилера? — У сторожа! Вроде бы все об этом знают, но всё равно основные проколы случаются не на аппаратном, а на человеческом уровне. Не важно, насколько хороша схема шифрования, если пароль доступа записан на бумажке, рядом с рабочим местом, или если его реально извлечь из сотрудника/секретаря/админа. Рис. 3. Разница между миром чистой математики и «чисто-бизнес-миром» Если вы не знаете, что такое социальная инженерия, то рекомендуем ознакомиться. Если знаете, но почему-то забыли, то советуем применять распределенные двух- и более уровневые системы, когда доступ к одному источнику закрытой информации (ноутбуку, человеку, паролю) не означает автоматического доступа ко всей информации в удобочитаемом виде. ЗАЩИТА ИНФОРМАЦИИ? А ЧТО ЭТО? — Владимир Петрович, добрый день! Это вас из ФСБ беспокоят. — Я знаю. — Откуда? — Вы мне на выключенный мобильник дозвонились. Наращивая уровни защиты, внедряя криптостойкие алгоритмы, сложные пароли и запутанные политики безопасности, главное — вовремя остановиться (см. рекомендуемую литературу), разумеется, если ваш бизнес не состоит именно из внедрения подобных систем. Почему? Потому что взломать можно всё. Вопрос только в возможностях взломщика. Если внешняя разведка одного из соседних государств захочет узнать количество бананов на виртуальной ферме вашей секретарши — она это сделает. Но это не означает, что о безопасности и шифровании нужно забыть вообще. Совсем нет! Ведь кроме разведок, есть недоброжелатели пониже рангом, обладающие соображаловкой попроще и возможностями пожиже. А вот от них описанные выше базовые методы являются очень даже адекватной защитой. Если вы помешаны на теориях заговора, а меры по обеспечению безопасности на всех уровнях занимают большую часть рабочего времени, категорически рекомендуем следующие публикации. После их прочтения возможны два варианта: или вы утвердитесь в мысли, что все следят за всеми (и мы вас, увы, в этом не переубедим), либо вы решите, что разумные меры безопасности — это разумное доверие профессионалам и спокойно перейдёте в облака (если ещё не сделали это). Итак, внимание: размещённые далее ссылки могут нанести непоправимый ущерб вашей психике, бизнесу и отношениям с окружающими. Мы вас предупредили. Для начала — статья. Осилили? Теперь вот этот раздел блога (свежая статья, например, посвящена восстановлению ключа по звукам набора на клавиатуре). Если этого оказалось мало, то категорически рекомендуем к чтению весь блог. Кстати, из нашего опыта участия в профильных мероприятиях и общения с клиентами: раньше скептики говорили, что облака не приживутся, поскольку наши люди привыкли держать всю информацию при себе. Но, как оказалось, нашим людям нужен доступ к информации. Постоянный, удобный, из любого места. А вот держать её при себе — как раз чревато. Се ля ви! ЛИТЕРАТУРА В данный материал мы специально не включили сведения о конкретных техниках и алгоритмах шифрования, поскольку о них очень подробно расписано в Википедии по приведённым ниже ссылкам. Если вам потребуется более подробная техническая или математическая консультация — обращайтесь +380 44 583-5-583 или http://tucha.ua/contact-us/. BitLocker Программа для шифрования дисков (может применяться как на пользовательских устройствах, так и на серверах с виртуальными машинами) IPsec Защищенный протокол передачи данных