Слайды презентации (PPT, 822 Kb)

реклама

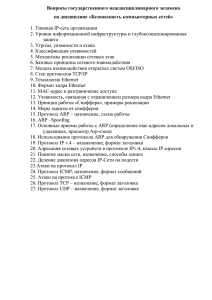

Cеть предприятия, подключение к Интернет, сетевая безопасность Темы семинара • • • • • • • • Ethernet, Ethernet Switch, ARP Безопасность Ethernet VLAN (802.1Q) dot1x (802.1x) Internet Protocol, IP машрутизация NAT Firewall (фильтрация пакетов) Прокси сервер Сеть предприятия Internet Ethernet Для 100Base-TX рабочие пары 1-2 и 3-6 FF:FF:FF:FF:FF:FF - Broadcast MAC address HUB (повторитель) 00:00:00::BB:BB:BB 00:00:00:CC:CC:CC 00:00:00:BB:BB:BB 00:00:00:AA:AA:AA Switch (коммутатор) Ethernet 00:00:00:BB:BB:BB 00:00:00:CC:CC:CC L2 forward table MAC Port 00:00:00:BB:BB:BB 2 00:00:00:AA:AA:AA 1 ... 2 ... 3 4 00:00:00:11:11:11 4 00:00:00:EE:EE:EE 4 1 dst 00:00:00:BB:BB:BB src 00:00:00:AA:AA:AA 00:00:00:AA:AA:AA Максимальное кол-во: 8000 Время устаревания: 300 секунд Broadcast Flood Unknown Unicast Flood Атаки и защита на уровне коммутатора • • • • Ethernet Loop MAC Spoofing MAC Flooding Нелегитимное подключение к порту Ethernet Loop Проблема: Бесконечный Flood Решение: • Spanning Tree (STP) • Loopback Detect Bridge Protocol Data Unit Spanning Tree (STP) • • • • • • STP - Spanning Tree (802.1D) RSTP - Rapid Spanning Tree (802.1w) PVST+/VSTP - Per VLAN Spanning Tree Rapid-PVST MSTP - Multiple Spanning Tree (802.1s) STP - 30 сек, RSTP/MSTP - 5 сек • Другие протоколы • • REP - Cisco Resilient Ethernet Protocol EAPS - Ethernet Automatic Protection Switching MAC Spoofing 00:00:00:BB:BB:BB 00:00:00:CC:CC:CC L2 forward table MAC dst 00:00:00:BB:BB:BB src 00:00:00:CC:CC:CC 2 1 3 00:00:00:BB:BB:BB 2 00:00:00:AA:AA:AA 1 00:00:00:CC:CC:CC 1 dst 00:00:00:BB:BB:BB src 00:00:00:CC:CC:CC 00:00:00:AA:AA:AA Port Защита: • Static Forward Table • Port Security Port Security • • • • • Привязывает несколько MAC адресов к порту. Может запомнить новый адрес навсегда, либо разрешить устаревание по timeout`у. При нарушении. Отправить сообщение, выключить порт, ничего не делать. Cisco(config-if)# switchport port-security maximum 3 D-Link# config port_security ports 1-2 admin_state enable max_learning_addr 3 lock_address_mode DeleteOnTimeout MAC Flooding 00:00:00:BB:BB:BB 00:00:00:CC:CC:CC L2 forward table MAC Unknown Unicast Flood DoS 2 1 3 dst 00:00:00:BB:BB:BB src 00:00:00:00:XX:XX 00:00:00:AA:AA:AA Port 00:00:00:00:00:01 1 00:00:00:00:00:02 1 00:00:00:00:...:... 1 00:00:00:00:FF:FF 1 Забиваем все 8000 записей Защита: • Static Forward Table • Port Security Virtual Local Area Network (VLAN) Сегментация на уровне Ethernet + Объединение пользователей в LAN по функциональной необходимости, а не по территории Один кабель IEEE 802.1Q + Уязвимости Ethernet локализованы VLAN`ом - Для передачи трафика меду VLAN необходим маршрутизатор VLAN 802.1Q 802.1Q увеличивает размер карда на 4 байта. Диапазон VLAN 1-4094 (12 бит) Коммутатор с 802.1Q, принимая пакет, всегда вставляет VLAN тег cisco (config-if)# switchport access vlan 10 cisco (config-if)# switchport trunk allowed vlan 10,30,2,3 d-link$ config vlan vlanid 10 add untagged 1-2 d-link$ config vlan vlanid 10,30 add tagged 24-25 Dinamic Host Configuring Protocol (DHCP) DHCP серверов может быть несколько • • • Нелигитимные DHCP сервера Защита: DHCP Snooping DHCP Snooping • • • • DHCP ответы только с доверенных портов cisco(config)# dhcp-snooping cisco(config)# dhcp-snooping vlan 25 cisco(config-if)#ip dhcp snooping trust Address Resolution Protocol (ARP) MAC 00:00:00:BB:BB:BB IP 192.168.0.11 MAC 00:00:00:CC:CC:CC IP 192.168.0.12 1. 2. 3. 4. 5. ping 192.168.0.11 MAC ? MAC 00:00:00:AA:AA:AA IP 192.168.0.10 Компьютер A формирует broadcast запрос WHO HAS 192.168.0.11 Принимают все Отвечает только компьютер B Теперь комьютер A знает MAC для 192.168.0.11 Ответ кешируется на 300 сек Можно посылать ответы без запроса! ARP frame format Wireshark dump ARP Spoofing (Poisoning) MAC 00:00:00:BB:BB:BB IP 192.168.0.11 Ping 192.168.0.12 Уйдёт на MAC A Ethernet MAC A -> MAC B ARP Reply (MAC A, IP 192.168.0.12) MAC 00:00:00:CC:CC:CC IP 192.168.0.12 Ping 192.168.0.11 Уйдёт на MAC A Ethernet MAC A -> MAC C ARP Reply (MAC A, IP 192.168.0.11) MAC 00:00:00:AA:AA:AA IP 192.168.0.10 ARP Spoofing (Poisoning) Обнаружение: • arpwatch Защита: • cтатический ARP • фильтрация на управляемых коммутаторах • IPv6 • IPsec • DHCP Snooping + ARP Inspection Port Security не защитит ! ARP Inspection • Если порт ненадёжный: • Коммутатор перехватывает все ARP-запросы и ARP-ответы на • • • • • ненадёжных портах прежде чем перенаправлять их; Коммутатор проверяет соответствие MAC-адреса IP-адресу на ненадёжных портах. Включение cisco(config)# ip arp inspection vlan 1 Настройка доверенного порта: cisco(config)# interface gigabitethernet1/0/1 cisco(config-if)# ip arp inspection trust 802.1X (dot1x) Suplicant - устройство которое запрашивает доступ к сети у аутентификатора. На клиенте должно быть ПО реализующее 802.1X Audenticator - устройство контролирующее физический доступ к сети. Proxy между клиентом и сервером аутентификации. Authentication server - аутентификация клиента. Cообщает аутентификатору разрешен ли клиенту доступ к сети. 802.1X Indentity Store 802.1X Supplicant 802.1X PC Supplicant 802.1X (dot1x) • • • Режимы: port-based, MAC-based VLAN клиента через RADIUS в 802.1X cisco(config)# radius-server host 192.168.1.3 cisco(config)# radius-server key radiuskey cisco(config)# aaa new-model cisco(config)# aaa authentication dot1x default group radius cisco(config)# dot1x system-auth-control cisco(config)#interface FastEthernet0/1 cisco(config-if)# dot1x port-control auto Internet Protocol (IP) •IP адрес - 32 битное число •[raul@linux ~]$ ping 134744072 •PING 134744072 (8.8.8.8) 56(84) bytes of •64 bytes from 8.8.8.8: icmp_seq=1 ttl=51 •64 bytes from 8.8.8.8: icmp_seq=2 ttl=51 data. time=96.4 ms time=95.9 ms •Разделяются на "белые" глобально маршрутизируемые и глобально не маршрутизируемые. "серые" IP routing Если IP значит IP Routing Table 192.168.0.11 172.16.0.2 Компьютеры Subnet 172.16.0.1 Interface next-hop 192.168.0.0/24 eth0 - 0.0.0.0/0 eth0 192.168.0.1 Interface next-hop 192.168.0.0/24 eth0 - 172.16.0.0/24 eth1 - Маршрутизатор 192.168.0.1 Subnet 192.168.0.10 Маршрутизация по Destination IP Address! IP Spoofing • • • • • • • • • IP Spoofing - подмена Source IP Address в заголовке IP Подвержен протокол UDP. TCP за счёт двух сторонней направленности практически не поддвержен. Пример вредоносного кода в одном IP пакете: Вирус Helkern, UDP 376 байт. Microsoft SQL Server 2000, 2003 год Защита: - Фильтрация пакетов (Firewall) - DHCP Snooping + IP SourceGuard - Reverse Path Filtering Reverse Path Filtering Есть ли маршрут на адрес IP Source, чтобы доставить пакет обратно? Cisco cisco(config-if)# ip verify unicast source reachable <rx|any> [allowdefault] Linux echo 0 > /proc/sys/net/ipv4/conf/all/rp_filter Domain Name System (DNS) Зоны: - Прямая - Обратная ya.ru. IN A 93.158.134.203 203.134.158.93.in-addr.arpa. IN PTR Обратная и прямая зона независимы! www.yandex.ru. Firewall Фильтрация по IP, TCP / UDP, протоколам уровня приложения, ... StateFull Firewall Рекомендуемая политика всё запрещено, разрешено что нужно. Microsoft ISA, Linux netfilter, Cisco ASA, Cisco Router, FreeBSD ipfw, FreeBSD NetGraph Network Address Translation (NAT) Internet Aplication Inspection (FTP, SIP, H.323) Ограничение входящих соединений Один белый IP NAT не Firewall ! Переполнение таблицы трансляций 20-30 torrent+uTP = ~1000 трансляций Серые IP адреса Прокси сервер Microsoft ISA, Squid, Cisco cache engine Возможности: - Прозрачное проксирование - Логирование - Аудентификация - Content Inspection Спасибо xgu.ru wikipedia.org Cisco Certification Guide Cisco Live Presentation Прошу вопросы