Изменение конфигурации аппаратно

реклама

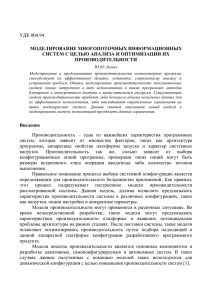

Защита уровня приложений Безмалый Владимир MVP Consumer Security Microsoft Security Trusted Advisor vladb@windowslive.com http://vladbez.spaces.live.com Создание учетной записи пользователя с минимальными полномочиями для запуска программ • 90% уязвимостей, обнаруженных в Windows 7 не могут быть реализованы, если пользователь работает без прав администратора • Наиболее распространенная ошибка – дать пользователю больше прав, чем реально нужно Создание учетной записи пользователя с минимальными полномочиями для запуска программ • Другие типичные ошибки: o установка приложений с непродуманными разрешениями NTFS o недостаточное внимание к защите конфиденциальных данных. Установка программ • Программу устанавливает администратор. • При установке необходимо продумать, куда записать файлы приложения в каталоге Program Files. • Если в приложении предусмотрена возможность выбора места хранения, то следует поместить файлы каждого типа в отдельный каталог. Установка программ • Иногда лучший выход - поместить файлы, доступные пользователям (но не самому приложению), в изолированный раздел диска. • При установке программы необходимо принять во внимание компоненты, которые предстоит установить. • Если необходимости в определенной функции нет, не стоит устанавливать ее заранее. Послеустановочные задачи • Сразу после установки приложения нужно исследовать файлы в его каталоге Program Files. • Последний этап - назначение паролей приложения. • Если в программе можно изменить имя пользователя, то следует избегать типовых и легко угадываемых имен • Не забудьте удалить все стандартные пользовательские и демонстрационные учетные записи в приложении. Минимальные полномочия • Самый надежный способ обезопасить приложение - дать ему только необходимые полномочия для выполнения соответствующей роли. • Следует ограничить доступ к файловой системе и реестру и запретить доступ к системным правам и полномочиям, таким как возможность входа через сеть. Минимальные полномочия • К сожалению, многие разработчики не принимают во внимание возможность запуска их программ пользователями, не имеющими административных полномочий. Минимальные полномочия • Программе необходимы определенные ресурсы. • Ключ к подготовке программы для работы с минимальными полномочиями - определить элементы, к которым требуется доступ. Служебная учетная запись • Чтобы сформировать служебную учетную запись, следует создать на сервере или в домене учетную запись пользователя и назначить ей надежный пароль. • Рекомендуется выбрать фразу длиной не менее 30 символов. • В данном случае придется вручную регулярно менять пароли. Минимальные полномочия • На вкладке Terminal Services Profile нужно установить флажок Deny this user permissions to log on to any Terminal Server. • Если на сервере работает несколько служб и требуется создать учетную запись для каждой из них. Доступ к файлам • Многие программы помещают файлы конфигурации в общие каталоги, такие как каталог Windows. • Некоторые приложения скрывают определенные файлы, относящиеся к лицензированию. • Необходимо обнаружить все эти файлы, чтобы обеспечить доступ к ним служебной учетной записи. Доступ к файлам • Чтобы идентифицировать файлы, необходимые служебной учетной записи, нужно настроить Windows на аудит доступа к файлам. • Данную задачу лучше выполнять на тестовом компьютере или виртуальной машине (VM). • После этого настроить политику безопасности для записи результатов аудита. Доступ к реестру • Большинство программ используют реестр не только для хранения данных о конфигурации, но и для поиска общесистемных настроек. • Чтобы выполнить аудит этого процесса, следует открыть regedit.exe и щелкнуть правой кнопкой мыши на кусте реестра HKEY_LOCAL_MACHINE. Выберите пункт Permissions и назначьте аудит для Everyone, точно так же, как для файловой системы. Подготовка списков доступа • Windows создает запись в журнале событий при каждом обращении программы к проверяемому файлу или разделу реестра. В данном случае это вся файловая система и весь куст реестра HKEY_LOCAL_MACHINE. • Использование реестра Windows таким способом может привести к появлению тысяч записей в журнале событий, поэтому предпочтительно использовать бесплатный инструмент Log Parser компании Microsoft (см. http://www.microsoft.com/downloads/details.aspx ?FamilyID=890cd06b-abf8-4c25-91b2f8d975cf8c07&DisplayLang=en). Права пользователя • Для работы некоторых приложений требуются специальные права пользователей. • Чтобы затруднить злоупотребления служебной учетной записью, можно специально отменить некоторые права этой учетной записи, например Deny access to this computer from the network, Deny log on as a batch job, Deny log on locally и Deny log on through Terminal Services. Заключение • После того, как будут настроены полномочия и права, следует запустить приложение в контексте созданной служебной учетной записи. • Большинство приложений успешно запускается после незначительной настройки разрешений доступа к файлам и реестру. Инструменты для диагностики служб Инструмент Ссылка Application Verifier http://www.microsoft.com/downloads/details.aspx?Fami lyID=bd02c19c-1250-433c-8c1b2619bd93b3a2&DisplayLang=en Standard User Analyzer http://www.microsoft.com/downloads/details.aspx?Fami lyID=df59b474-c0b7-4422-8c70b0d9d3d2f575&DisplayLang=en Filemon http://www.sysinternals.com/Utilities/Filemon.html Regmon http://www.sysinternals.com/Utilities/Regmon.html Tokenmon http://www.sysinternals.com/Utilities/Tokenmon.html Создание паспортов программного обеспечения Документы, регламентирующие порядок изменения конфигурации аппаратнопрограммных средств АС • Аппаратно-программная конфигурация автоматизированных рабочих мест, на которых обрабатывается защищаемая информация, должна соответствовать кругу возложенных на сотрудников - пользователей данного АРМ функциональных обязанностей. Документы, регламентирующие порядок изменения конфигурации аппаратнопрограммных средств АС • В соответствии с принципом «минимизации полномочий» все неиспользуемые в работе устройства ввода-вывода информации на таких АРМ должны быть отключены, ненужные для работы программные средства и данные с дисков АРМ также должны быть удалены. Документы, регламентирующие порядок изменения конфигурации аппаратнопрограммных средств АС • Все программное обеспечение должно установленным порядком проходить испытания и передаваться в фонд алгоритмов и программ. • В подсистемах должны устанавливаться и использоваться только полученные установленным порядком из него программные средства. Документы, регламентирующие порядок изменения конфигурации аппаратнопрограммных средств АС • На всех АРМ, подлежащих защите, должны быть установлены необходимые технические средства защиты. • Для упрощения сопровождения, обслуживания и организации защиты АРМ должны оснащаться программными средствами и конфигурироваться унифицировано (в соответствии с установленными правилами). Обеспечение и контроль физической целостности и неизменности конфигурации аппаратных ресурсов • Физическая охрана компонентов компьютерных систем включает: o организацию системы охранно-пропускного режима и системы контроля допуска на объект; o введение дополнительных ограничений по доступу в помещения, предназначенные для хранения закрытой информации; Обеспечение и контроль физической целостности и неизменности конфигурации аппаратных ресурсов • Физическая охрана компонентов компьютерных систем включает: o визуальный и технический контроль контролируемой зоны объекта защиты; o применение систем охранной и пожарной сигнализации. Регламентация процессов обслуживания и осуществления модификации аппаратных и программных ресурсов АС • Ввод в эксплуатацию новых АРМ и все изменения в конфигурации технических и программных средств существующих АРМ в АС должны осуществляться только установленным порядком согласно "Инструкции по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств АРМ АС". Регламентация процессов обслуживания и осуществления модификации аппаратных и программных ресурсов АС • Инструкция призвана регламентировать функции и взаимодействия подразделений организации по обеспечению безопасности при проведении модификаций и обслуживании программного обеспечения и технических средств АС. Регламентация процессов обслуживания и осуществления модификации аппаратных и программных ресурсов АС • Все изменения конфигурации технических и программных средств защищенных рабочих станций и серверов должны производиться только на основании заявок начальников структурных подразделений организации. Право внесения изменений в конфигурацию аппаратно-программных средств защищенных рабочих станций и серверов АС • в отношении системных и прикладных программных средств, а также в отношении аппаратных средств уполномоченным сотрудникам ИТ; • в отношении программно-аппаратных средств защиты – уполномоченным сотрудникам службы СЗИ; • в отношении программно-аппаратных средств телекоммуникации уполномоченным сотрудникам службы связи и телекоммуникации. Право внесения изменений в конфигурацию аппаратно-программных средств защищенных рабочих станций и серверов АС • Изменение конфигурации аппаратнопрограммных средств защищенных рабочих станций и серверов кем-либо, кроме уполномоченных сотрудников перечисленных подразделений, должно быть ЗАПРЕЩЕНО. • Право внесения изменений в конфигурацию аппаратно-программных средств PC организации, не требующих защиты, может быть предоставлено сотрудникам отдела автоматизации (на основании заявок). Процедура внесения изменений в конфигурацию аппаратных и программных средств защищенных серверов и рабочих станций • Может инициироваться либо заявкой начальника данного подразделения, либо заявкой начальника ИТ. • Заявка руководителя подразделения, в котором требуется произвести изменения конфигурации PC, оформляется на имя начальника ИТ. • Производственная необходимость проведения указанных в заявке изменений может подтверждаться подписью вышестоящего руководителя. Процедура внесения изменений в конфигурацию аппаратных и программных средств защищенных серверов и рабочих станций • В заявках могут указываться следующие виды необходимых изменений в составе аппаратных и программных средств рабочих станций и серверов подразделения: o установка в подразделении новой ПЭВМ (развертывание новой PC или сервера); o замена ПЭВМ (PC или сервера подразделения); o изъятие ПЭВМ; o добавление устройства (узла, блока) в состав конкретной PC или сервера подразделения; Процедура внесения изменений в конфигурацию аппаратных и программных средств защищенных серверов и рабочих станций • В заявках могут указываться следующие виды необходимых изменений в составе аппаратных и программных средств рабочих станций и серверов подразделения: o замена устройства в составе конкретной PC или сервера; o изъятие устройства из состава конкретной PC или сервера; o установка (развертывание) на конкретной PC или сервера программных средств, необходимых для решения определенной задачи (добавление возможности решения данной задачи на данной PC или сервере); Процедура внесения изменений в конфигурацию аппаратных и программных средств защищенных серверов и рабочих станций • В заявках могут указываться следующие виды необходимых изменений : o обновление (замена) на конкретной PC или сервере программных средств, необходимых для решения определенной задачи (обновление версий используемых для решения определенной задачи программ); o удаление с конкретной PC или сервера программных средств, использовавшихся для решения определенной задачи (исключение возможности решения данной задачи на данной PC). Экстренная модификация (обстоятельства форс-мажор) • В исключительных случаях (перечень которых должен определяться руководством организации), требующих безотлагательного изменения ПО и модификации ТС, сотрудник ИТ ставит в известность руководство ИТ и службы СЗИ о необходимости такого изменения для получения соответствующего разрешения (перечень лиц, которым предоставлено право разрешать выполнение форс-мажорных работ также должен определяться руководством организации). Экстренная модификация (обстоятельства форс-мажор) • Факт внесения изменений в ПО и ТС защищенных рабочих станций и серверов фиксируется актом за подписями ответственного за информационную безопасность в подразделении и пользователя данной PC, сотрудников ОА и службы СЗИ. • В акте указывается причина модификации, перечисляются файлы, подвергшиеся изменению, и указывается лица, принявшие решение на проведение работ и лиц, проводивших эти работы. • Факт модификации ПО и корректировки настроек системы защиты фиксируется в «Журнале учета нештатных ситуаций...» того подразделения, в котором установлены PC (сервера). Аудит ПО Инвентаризация и аудит программного обеспечения • Аудит программного обеспечения (ПО) предприятия представляет собой ревизию установленных программ. • Аудит позволяет определить эффективность использования ПО, а также дать рекомендации по вопросам закупки, поддержки, развития и управлению жизненным циклом ПО. Когда (в каких случаях) эта услуга востребована? • Руководство не располагает точной информацией о лицензионной чистоте установленного в организации программного обеспечения. • Необходимо не только выявить установленное ПО, но и дать рекомендации по закупке лицензий либо замене на другие продукты. Когда (в каких случаях) эта услуга востребована? • На компьютерах компании установлено большое количество неучтенного программного обеспечения («зоопарк»). • Продукты разных производителей конфликтуют друг с другом, часто возникают ошибки, сотрудники вынуждены постоянно обращаться к системным администраторам за технической поддержкой. Когда (в каких случаях) эта услуга востребована? • Программное обеспечение, используемое в компании, редко либо никогда не обновляется, в связи с чем содержит мужество уязвимостей. • Это ПО является прямой угрозой безопасности корпоративной сети. • Необходимо выявить устаревшие версии ПО и дать рекомендации по его обновлению или замене. Какие задачи решает? • Определение лицензионной чистоты используемого ПО. • Инвентаризация ПО позволяет выявлять вероятные риски и оценивать их последствия. Какие задачи решает? • Определение соответствия возможностей ПО и потребностей бизнеса. • Аудит позволяет понять, насколько эффективно используется ПО, и какие есть возможности для увеличения этой эффективности. Какие задачи решает? • Определение целесообразности дальнейшего использования ПО, его развития или же замены на новый продукт. • Стандартизация используемого ПО. Сотрудники компании получают набор программ, необходимый и достаточный для их эффективной работы Оптимизация расходов на программное обеспечение • Повышение безопасности корпоративной сети за счет отказа от практики использования непроверенного и небезопасного ПО. Какие преимущества дает эта услуга? • Сознательное или случайное нарушение лицензионных соглашений может привести к наложению на организацию крупных штрафов. • Имея точные данные о закупленном ПО, можно точнее планировать дальнейшие затраты и извлечь максимальную выгоду из лицензионных соглашений, воспользовавшись программами корпоративного лицензирования. Какие преимущества дает эта услуга? • Имея на руках информацию об использовании той или иной программы, можно принять управленческое решение: следует ли в дальнейшем продолжать закупки данного продукта или лучше избавиться от него по истечении срока лицензионного договора. Какие преимущества дает эта услуга? • Инвентаризация позволяет определить, какие установленные программные продукты требуют замены версий или установки обновлений. • Учет программного обеспечения как актива компании повышает её рыночную стоимость, что влечет рост её инвестиционной привлекательности. Три основных этапа аудита • Постановка задачи и уточнение границ работ • Сбор данных • Анализ данных и оформление результатов Постановка задачи и уточнение границ работ • На данном этапе проводятся организационные мероприятия по подготовке проведения аудита: • Уточняются цели и задачи аудита • Подготавливается и согласовывается техническое задание (ТЗ) на проведение аудита Сбор данных • Интервьюирование персонала заказчика • Инвентаризация программного обеспечения • Анализ представленных документов Интервьюирование персонала • К интервьюированию обязательно привлекаются сотрудники: o Непосредственно использующие ПО для решения своих задач o Специалисты, оказывающие техническую поддержку пользователям. Анализ данных и оформление результатов • Сводится вместе и анализируется: o инвентаризационные данные об установленном ПО o информация о закупленных лицензиях на ПО o информация об обнаруженных проблемах o конфигурационная информация Результат • Результатом аудита является создание пакета документов, содержащего детализированные данные об установленном на компьютерах компании программном обеспечении. Результат • Стандартный комплект включает в себя следующие документы: o Перечень установленного программного обеспечения o Перечень закупленного программного обеспечения . Результат • Стандартный комплект включает в себя следующие документы: o Аналитический отчет, в который входят: • перечень обнаруженных проблем; • оценку последствий этих проблем; • предлагаемые меры по устранению проблем с выделением первоочередных мер и оценкой длительности и стоимости их реализации. Атаки на MS Office • 71,2% атак связаны с одной-единственной уязвимостью, обновление безопасности для которой (MS06-027) было выпущено три года назад. Статистика атак на MS Office (первое полугодие 2009 года) • Большинство атак против Office в первом полугодии 2009 г. (55,5%) нанесли ущерб приложениям Office, которые в последний раз обновлялись между июлем 2003 г. и июнем 2004 г. Статистика атак на MS Office (первое полугодие 2009 года) • Большая часть этих атак нанесла ущерб пользователям Office 2003, которые не установили ни одного пакета обновления или обновления для системы безопасности со времени выхода первоначальной версии Office 2003 в октябре 2003 года. Использование обновлений и уровень пиратства (по сравнению с США) 4 3.5 3 2.5 2 1.5 1 0.5 0 Использование службы обновления Уровень пиратства Вопросы? Безмалый Владимир MVP Consumer Security Microsoft Security Trusted Advisor vladb@windowslive.com http://vladbez.spaces.live.com