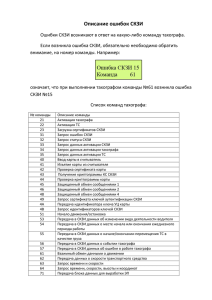

СКЗИ

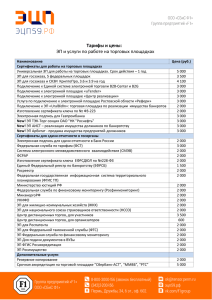

реклама

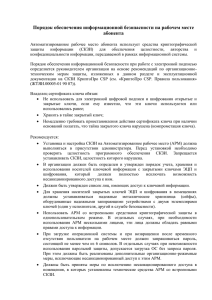

Лекция № 5. Криптографические методы защиты от несанкционированного доступа к информации Учебные вопросы: 1. Способы реализации криптографических подсистем 2. Особенности реализации систем с симметричными и не-симметричными ключами. Вопрос №1 К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно-аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью: • защиты информации при ее обработке, хранении и передаче по транспортной среде АС; • обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов цифровой подписи) при ее обработке, хранении и передаче по транспортной среде АС; • выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств; • выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при их выработке, хранении, обработке и передаче. Особенности криптографического преобразования: • в СКЗИ реализован некоторый алгоритм преобразования информации (шифрование, электронная цифровая подпись, контроль целостности и д.р.); • входные и выходные аргументы криптографического преобразования присутствуют в АС в некоторой материальной форме (объекты АС); • СКЗИ для работы использует некоторую конфиденциальную информацию (ключи); • алгоритм криптографического преобразования реализован в виде некоторого материального объекта, взаимодействующего с окружающей средой (в том числе с субъектами и объектами защищенной АС). Таким образом, роль СКЗИ в защищенной АС – преобразование объектов. В каждом конкретном случае указанное преобразование имеет особенности: Процедура зашифрования использует как входные параметры объектоткрытый текст и объект-ключ, результатом преобразования является объект-шифрованный текст; Процедура расшифрования использует как входные параметры шифрованный текст и ключ; Процедура простановки цифровой подписи использует как входные параметры объект-сообщение и объект-секретный ключ подписи, результатом работы цифровой подписи является объект-подпись, как правило, интегрированный в объект-сообщение. СКЗИ в составе защищенных АС имеют конкретную реализацию – это может быть отдельное специализированное устройство, встраиваемое в компьютер, либо специализированная программа. Существенно важными являются следующие моменты: • СКЗИ обменивается информацией с внешней средой, а именно: в него вводятся ключи, открытый текст при шифровании; • СКЗИ в случае аппаратной реализации использует элементную базу ограниченной надежности (т.е. в деталях, составляющих СКЗИ, возможны неисправности или отказы); • СКЗИ в случае программной реализации выполняется на процессоре ограниченной надежности и в программной среде, содержащей посторонние программы, которые могут повлиять на различные этапы его работы; • СКЗИ хранится на материальном носителе (в случае программной реализации) и может быть при хранении преднамеренно или случайно искажено; • СКЗИ взаимодействует с внешней средой косвенным образом (питается от электросети, излучает электромагнитные поля и т.д.); • СКЗИ изготавливает или/и использует человек, могущий допустить ошибки (преднамеренные или случайные) при разработке и эксплуатации. Возможны два подхода к процессу криптографической защиты (в основном к шифрованию) объектов АС: предварительное и динамическое ("прозрачное") шифрование Предварительное шифрование состоит в зашифровании файла некой программой (субъектом), а затем расшифровании тем же или иным субъектом (для расшифрования может быть применена та же или другая (специально для расшифрования) программа). Далее расшифрованный массив непосредственно используется прикладной программой пользователя. Принципиальные недостатки метода предварительного шифрования: • необходимость дополнительного ресурса для работы с зашифрованным объектом (дискового пространства - в случае расшифрования в файл с другим именем, или времени); • потенциальная возможность доступа со стороны активных субъектов АС к расшифрованному файлу (во время его существования); • необходимость задачи гарантированного уничтожения расшифрованного файла после его использования. Сущность динамического шифрования объектов АС состоит в следующем. Происходит зашифрование всего файла (аналогично предварительному шифрованию). Затем с использованием специальных механизмов, обеспечивающих модификацию функций ПО АС, выполняющего обращения к объектам, ведется работа с зашифрованным объектом. При этом расшифрованию подвергается только та часть объекта, которая в текущий момент времени используется прикладной программой. При записи со стороны прикладной программы происходит зашифрование записываемой части объекта. Преимущества: 1) максимально экономично использовать вычислительные ресурсы АС, поскольку расшифровывается только та часть объекта, которая непосредственно нужна прикладной программе 2) на внешних носителях информация всегда хранится в зашифрованном виде, что исключительно ценно с точки зрения невозможности доступа к ней 3) применять для защиты разделяемых удаленных или распределенных объектов АС. Структура взаимодействия криптомодуля и ПО АС при файловом динамическом шифровании Рассмотрим два основных потенциальных злоумышленных действия: 1) обращение к файлу на файл-сервере с рабочего места, не имеющего ключа расшифрования; 2) перехват информации в канале связи "рабочая станция-сервер". Первое действие блокируется, поскольку шифрование информации происходит только в оперативной памяти рабочей станции АС и записьсчитывание информации с диска файл-сервера или рабочей станции ведется только в шифрованном виде. По той же причине блокируется второе действие - обмен по транспортной системе "рабочая станция-сервер" проходит на уровнях 3-5, когда зашифрование уже закончено или расшифрование еще не произведено. Рассмотрим два основных потенциальных злоумышленных действия: 1) обращение к файлу на файл-сервере с рабочего места, не имеющего ключа расшифрования; 2) перехват информации в канале связи "рабочая станция-сервер". Первое действие блокируется, поскольку шифрование информации происходит только в оперативной памяти рабочей станции АС и записьсчитывание информации с диска файл-сервера или рабочей станции ведется только в шифрованном виде. По той же причине блокируется второе действие - обмен по транспортной системе "рабочая станция-сервер" проходит на уровнях 3-5, когда зашифрование уже закончено или расшифрование еще не произведено. Требования к СКЗИ 1. 2. 3. 4. Криптографические требования Требования надежности Требования по защите от НСД для СКЗИ, реализованных в составе АС. Требования к средам разработки, изготовления и функционирования СКЗИ. Вопрос №2 Под симметричными криптографическими системами понимаются такие криптосистемы, в которых для шифрования и расшифрования используется один и тот же ключ. Для пользователей это означает, что прежде, чем начать использовать систему, необходимо получить общий секретный ключ так, чтобы исключить к нему доступ потенциального злоумышленника. Все многообразие симметричных криптосистем основывается на следующих базовых классах. Моно- и многоалфавитные подстановки Моноалфавитные подстановки - это наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу. В случае моноалфавитных подстановок каждый символ исходного текста преобразуется в символ шифрованного текста по одному и тому же закону. При многоалфавитной подстановке закон преобразования меняется от символа к символу. Для обеспечения высокой криптостойкости требуется использование больших ключей. Перестановки. Также несложный метод криптографического преобразования, заключающийся в перестановке местами символов исходного текста по некоторому правилу. Шифры перестановок в настоящее время не используются в чистом виде, так как их криптостойкость недостаточна. Гаммирование. Представляет собой преобразование исходного текста, при котором символы исходного текста складываются (по модулю, равному мощности алфавита) с символами псевдослучайной последовательности, вырабатываемой по некоторому правилу. Собственно говоря, гаммирование нельзя целиком выделить в отдельный класс криптографических преобразований, так как эта псевдослучайная последовательность может вырабатываться, например, с помощью блочного шифра. В случае, если последовательность является истинно случайной (например, снятой с физического датчика) и каждый ее фрагмент используется только один раз, мы получаем криптосистему с одноразовым ключом. Асимметричные или двухключевые системы. Эти системы характеризуются тем, что для шифрования и для расшифрования используются разные ключи, связанные между собой некоторой зависимостью. При этом данная зависимость такова, что установить один ключ, зная другой, с вычислительной точки зрения очень трудно. Поскольку в большинстве случаев один ключ из пары делается общедоступным, такие системы получили также название криптосистем с открытым ключом.