Информатика «Технологии геологической разведки» для направления130102 двухсеместровая программа: семестр 1)

реклама

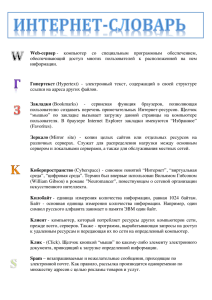

Информатика для направления130102 «Технологии геологической разведки» (двухсеместровая программа: семестр 1) 1 Автор-составитель: Хамухин Александр Анатольевич, 01.09.2010, aaxtpu@tpu.ru Роль информатики в геологии и разведке Геологическая съемка (картирование строения земной коры) Пример Геофизическая разведка (измерения естественных земных полей – гравитационного, магнитного и электрического) Пример Сейсморазведка (измерения отраженных акустических сигналов) Пример Каротаж (исследование скважин физическими и химическими методами) Пример Пример Пример Бурение скважин Пример Первые 4 этапа – чисто информационные, т.е. их результатом д.б. ИНФОРМАЦИЯ, от которой зависят все остальные этапы получения полезных ископаемых. При бурении важно снимать текущую И. 2 ФГОС по информатике 3-го поколения После изучения дисциплины студент должен знать: понятие информации; общие характеристики процессов сбора, передачи, обработки и накопления информации, технические и программные средства реализации информационных процессов, модели решения функциональных и вычислительных задач; алгоритмизацию и программирование, язык программирования высокого уровня уметь: работать в качестве пользователя ПК владеть: навыками в области информатики и современных информационных технологий для работы с технологической и геологической информацией; методами поиска и обмена информацией в глобальных и локальных компьютерных сетях. 3 Федеральный Интернет-экзамен модули ФЭПО (www.fepo.ru) 1. Теория информации, общие характеристики процессов сбора, передачи, обработки и накопления информации 2. Технические средства реализации информационных процессов 3. Программные средства реализации информационных процессов 4. Модели решения функциональных и вычислительных задач 5. Алгоритмизация и программирование на языке высокого уровня 6. Локальные и глобальные сети ЭВМ; основы и методы защиты информации 7. Базы данных 4 Европейский (Международный) стандарт компьютерной грамотности (www.ECDL.ru) Модуль 1 – Основы информационных технологий Модуль 2 – Работа на компьютере. Основные операции управления файловой системой Модуль 3 – Обработка текстов Модуль 4 – Электронные таблицы Модуль 5 – Базы данных Модуль 6 – Презентация Модуль 7 – Информация и коммуникация 5 Введение в теорию информации «Информатика – это наука об информационных процессах и связанных с ними явлениях в природе, обществе и человеческой деятельности» (Nygaard K. An Emergency Toolkit. Ciborra C. The Labirinths of Information. – Oxford University Press,2002) Данные – это отображенные на некотором носителе свойства объектов, которые могут быть измерены или сопоставлены с определенными эталонами. Информация – осознанные (понятые) субъектом (человеком) данные, которые он может использовать в своей (профессиональной) деятельности. Знания – систематически подтверждаемая опытным или логическим путем информация об объекте. 6 «Кибернетика, или управление и связь в животном и машине» (Норберт Винер, 1948). Информатика (первая часть кибернетики) – это наука об извлечении сведений субъектом об окружающем мире с целью управления текущим состоянием и улучшения будущего функционирования субъекта. Под субъектом будем понимать и отдельного человека, и группу людей, объединенных по определенным признакам (семья, фирма, государство), и человечество в целом. Сведения могут быть разного уровня: •текущее состояние наблюдаемого объекта; •закономерности поведения наблюдаемого объекта (группы объектов); •законы изменения состояния наблюдаемых 7 объектов. Основные характеристики информационных процессов Получение (сбор) данных состоит в измерении количественных или сопоставлении образцам качественных свойств некоторых объектов. Основная характеристика этого процесса – погрешность измерения. Переработка (обработка) состоит в преобразовании первичных измерений в вид, пригодный для передачи, хранения и использования. Главные характеристики – разрядность представления данных, тактовая частота. Передача (прием) данных. Главные характеристики – это помехоустойчивость, пропускная способность и реальная скорость ппд различных средств связи. Накопление (хранение) данных. С ним неразрывно связано понятие носителя данных (НД). НД подразделяются по физическим принципам записи на: электрические, магнитные, оптические. Основные характеристики– это ёмкость носителя (или связанная с ней плотность записи), скорость записи/чтения данных, а также срок хранения и кол-во циклов перезаписи. Использование данных заключается в извлечении информации из данных с помощью декодирования, 8 визуализации, систематизации, структурирования, статистической (математической) обработки (data mining) Знания Систематизация Уровни принятия высокий инженерных решений Информация Извлечение Данные низкий Измерение Свойства объекта Схема взаимодействия данных, информации и знаний при принятии инженерных решений 9 Основные свойства информации Информация достоверна, если она не искажает истинное состояние наблюдаемых объектов. Информация полна, если ее достаточно для понимания и принятия решений. Неполнота информации сдерживает принятие решений или может повлечь ошибки. Ценность информации зависит от того, какие задачи мы можем решить с ее помощью. При работе в постоянно изменяющихся условиях важно иметь актуальную, т. е. соответствующую текущему моменту, информацию. Информация становится понятной, если она выражена языком, доступным людям, для которых она предназначена. Информация становится полезной, если принимающий ее субъект считает, что может ее где-то использовать, в противном случае это 10 информационный шум или спам. Количество информации По Хартли (для равновероятных событий): I Log 2 N По Шеннону (для событий с разной вероятностью) N I p j Log 2 p j j 1 где pj – вероятности отдельных событий, N количество возможных событий, I – количество информации 11 Единицы измерения количества информации 1 бит = двум равновероятным состояниям объекта (РСО, 21) 1 байт=8 бит (28=256 РСО) 1 слово=2 байта (216=65536 РСО) 1 Кб=1024 байт (~103 байт) 1 Мб=1024 Кб (~106 байт) Затем: Гигабайт (~109 байт), Терабайт (~1012 байт), Петабайт (~1015 байт или ~106 Гб) 12 Кодировки информации Кодирование – это способ превращения информации в данные с целью ее сохранения, передачи и использования, в том числе – защиты от несанкционированного использования (шифрование) Кодировки, использующие 1 байт: Win1251, ISO, KOI8-R, KOI8-U (выбирать с дополнением «кириллица») Кодировки, использующие 2 байта: Unicode (UTF) включают все национальные алфавиты мира 13 Системы счисления Система счисления называется позиционной, если число в ней представлено в виде: A a k 1 p k 1 a k 2 p k 2 ... a 2 p a 1 p a 0 2 где A – само число в p-ичной системе счисления, a k 1 – базисный коэффициент k-ого разряда числа, p – основание системы счисления, k – кол-во разрядов числа 14 Двоичная: p=2, ai=0;1 Восьмеричная: p=8, ai=0;1;2;3;4;5;6;7 Шестнадцатеричная: p=16,ai=0;1;2;3;4;5;6;7;8;9;A(10);B(11), C(12);D(13);E(14);F(15) Инверсный двоичный код: все 0 заменяют на 1, а все 1 на 0 Дополнительный код для представления отрицательных чисел: перевести число в инверсный код и прибавить 1 к младшему разряду, а перед старшим дописать 1 с точкой. При сложении числа в дополнительном коде получается операция вычитания. 15 Сведения из алгебры логики В 1847 году Джордж Буль опубликовал «Математический анализ логики», в котором сопоставил логику, имеющую два варианта ответов: «Истина» и «Ложь» с алгеброй, имеющей два вида переменных: 1 и 0. Сегодня все цифровые устройства в мире работают на принципах булевой алгебры. Все арифметические операции в современных процессорах реализуются как последовательность логических операций 16 Полная таблица истинности логических функций для двух переменных X1 0 0 1 1 X2 0 1 0 1 F0(X1,X2) 0 0 0 0 Константа "0" F1(X1,X2) 0 0 0 1 Конъюнкция ("И") F2(X1,X2) 0 0 1 0 Разность Х1-Х2 F3(X1,X2) 0 0 1 1 Повторение Х1 F4(X1,X2) 0 1 0 0 Разность Х2-Х1 F5(X1,X2) 0 1 0 1 Повторение Х2 F6(X1,X2) 0 1 1 0 Исключительное "ИЛИ«(сумма по модулю F7(X1,X2) 0 1 1 1 Дизъюнкция ("ИЛИ") F8(X1,X2) 1 0 0 0 Стрелка Пирса F9(X1,X2) 1 0 0 1 Эквивалентность F10(X1,X2) 1 0 1 0 Инверсия Х2 F11(X1,X2) 1 0 1 1 Импликация Х2 в Х1 F12(X1,X2) 1 1 0 0 Инверсия Х1 F13(X1,X2) 1 1 0 1 Импликация Х1 в Х2 F14(X1,X2) 1 1 1 0 Штрих Шеффера F15(X1,X2) 1 1 1 1 Константа "1" 17 Изображение логических элементов на схемах 18 Триод и транзистор Триод – это устройство с тремя выводами, один из которых – сетка – управляющий. Если на него подан разрешающий сигнал, то ток между двумя другими выводами (анодом и катодом) идет (состояние «1»), в противном случае ток не идет (состояние «0). Сконструировал триод Ли де Форест в 1907г, США В полупроводниковом исполнении триод называется транзистором, а выводы: эмиттер, коллектор, база. Создатели: Бардин, Шокли, Браттейн 1947г, США Размер транзистора и потребление энергии служили предметом научных разработок всех последующих лет. В настоящее время переходят к технологическому размеру 30 нм. 19 Триггер и сумматор Триггер – это схема из двух транзисторов, один из которых находится в состоянии «0», другой – в состоянии «1». При поступлении входного сигнала их состояния меняются. Триггер предназначен для хранения 1 разряда двоичного кода и служит минимальной ячейкой оперативной памяти Сумматор – это схема состоящая из нескольких триггеров и логических элементов, их связывающих. Сумматор позволяет осуществлять арифметическое сложение чисел в двоичном коде любой разрядности. 20 15 февраля 1946 г. – состоялась демонстрация работы первой ЭВМ ENIAC, созданной под руководством Маучли и Эккерта в Баллистической лаборатории армии США. Она весила 30 т, потребляла 150 кВт/час и имела 18 тыс. электронных ламп (триодов). 1951г. – под руководством С.А.Лебедева была построена и пущена в эксплуатацию первая Советская ЭВМ МЭСМ. В отличие от американской ЭВМ она работала в двоичной системе с трехадресной системой команд, причем программа вычислений хранилась в запоминающем устройстве оперативного типа. 21 Архитектура ЭВМ фон Неймана Гарвардская архитектура отличается от архитектуры фон Неймана тем, 22 что программный код и данные хранятся в разной памяти. В такой архитектуре невозможны многие методы программирования. Магистрально-модульный принцип современных компьютеров ЦП ОЗУ ВЗУ (винчес тер) … Контр оллер ы Внешние устройст ва 23 Магистраль или системная шина – это набор подсоединенных ко всем устройствам электронных линий, по которым передаются двоичные данные, снабженные адресом устройства-получателя. Подключение различного оборудования к магистрали на физическом уровне осуществляется с помощью устройств, называемых контроллерами, а на программном – обеспечивается специальными программами, называемыми драйверами 24 Суперкомпьютерами называют компьютеры, состоящие из большого числа процессоров и имеющие высокую производительность. 500 самых мощных суперкомпьютеров в мире ежеквартально публикуются на сайте http://www.top500.org. Флопс (Flops) – это количество операций с плавающей точкой в секунду, которое может выполнить компьютер. Операция с плавающей точкой – это полноразрядная арифметическая операция над вещественными числами. При определении производительности компьютера обычно берется смесь четырех арифметических операций в определенных пропорциях. Производительность оценивается двумя цифрами: пиковая производительность Rpeak (теоретически возможная производительность компьютера) и максимальная реальная производительность Rmax (максимальная производительность компьютера, зафиксированная на реальных 25 тестовых задачах) Суперкомпьютеры Тонкие клиенты - «облегченные» персональные компьютеры, работающие в локальной сети целиком на ресурсах сервера. Рабочие станции - «усиленные» персональные компьютеры, работающие в локальной сети и обслуживаемые сервером, отличающиеся развитой графикой и повышенной производительностью для профессиональной деятельности. Серверы - компьютеры, предназначенные для обслуживания других компьютеров в сети. Они отличаются повышенной мощностью и ресурсами памяти, а также возможностью замены или увеличени ресурсов (масштабирование) в «горячем» режиме (без отключения электропитания). Кластеры - комплекс специальным образом соединенных однородных вычислительных машин, который воспринимается единым целым операционной системой. Мэйнфреймы - многопроцессорные системы с общей 26 памятью, связанных высокоскоростными магистралям передачи данных. Процессор (ЦПУ) вычислительное устройство, выполняющее логические и арифметические операции по заданной в оперативной памяти программе и обеспечивающее функционирование всего компьютера. Возможными вариантами архитектуры процессоров могут быть (по классификации Флинна): SISD – один поток команд, один поток данных; SIMD – один поток команд, много потоков данных; MISD – много потоков команд, один поток данных; MIMD – много потоков команд, много потоков данных. CISC-процессоры (Complex Instruction Set Compute) – процессоры со сложным набором команд (х86) RISC-процессоры (Reduced…) – с упрощенным набором команд (высокое быстродействие, меньшее энергопотребление). Еще есть MISC- (Minimum…), 27 VLIW- (Very Long Instruction Word), DSP- (Digital Signal) Чипсет – набор микросхем, для совместной работы с целью выполнения набора какихлибо функций. Так, в компьютерах чипсет, размещаемый на материнской плате, выполняет роль связующего компонента, обеспечивающего совместное функционирование подсистем памяти, центральн ого процессора (ЦПУ), вводавывода и других. Чипсеты встречаются и в других устройствах, например, в радиоблоках сотовых телефонов и др. 28 29 Линия связи – физическая среда, по которой передается информационный сигнал. По физической природе передаваемого сигнала линии связи подразделяют на электрические, оптические и радиочастотные. Канал связи (тракт) – совокупность линии связи и приемо-передающей аппаратуры: • симплексный – допускающей передачу данных только в одном направлении (радиотрансляция, телевидение); • полудуплексный – допускающей передачу данных в обоих направлениях поочерёдно (сотовый тел.); • дуплексным – допускающей передачу данных в обоих направлениях одновременно (стац. тел.) 30 31 Оптоволоконные линии связи Многомодовые со ступенчатым показателем преломления: до 1 км, до 100 Мбайт/с, рабочая длина волны 0,85 мкм, сердечник 50-62,5 мкм. Многомодовые с градиентным показателем преломления: до 5 км, до 100 Мбайт/с, рабочая длина волны 0,85 мкм и 1,35 мкм. Одномодовое: до 50 км, до 2,5 Гбит/с и выше без регенерации. Рабочие длины волн λ1 = 1,31 мкм и λ2 = 1,55 мкм, сердечник 8-10 мкм 32 33 Многомодовое оптоволокно со ступенчатым показателем преломления 34 Многомодовое оптоволокно с градиентным (плавным) показателем преломления 35 Одномодовое оптоволокно 36 Длины волн различных излучений 37 Создание нескольких каналов на одной линии связи • частотное разделение каналов (ЧРК, FDM) – разделение каналов по частоте, каждому каналу выделяется определённый диапазон частот; • временное разделение каналов (ВРК, TDM) – разделение каналов во времени, каждому каналу выделяется квант времени (таймслот); • кодовое разделение каналов (КРК, CDMA) – разделение каналов по кодам, каждый канал имеет свой код наложение которого на групповой сигнал позволяет выделить информацию конкретного канала; • спектральное разделение каналов (СРК, WDM) – разделение каналов по длине волны. 38 Принципы передачи данных в сетях Коммутация каналов – создание непрерывного составного физического канала из отдельных участков, последовательно соединенных, для прямой передачи данных между узлами. Коммутация пакетов – сообщение разбивается в исходном узле на небольшие части (пакеты). Каждый пакет снабжается заголовком, в котором указывается адресная информация и номер пакета, используемый узлом назначения для сборки сообщения. Пакеты передаются в сети как независимые блоки. Коммутаторы сети принимают пакеты и на основании адресной информации передают их друг другу, а в конечном итоге – узлу назначения. 39 Основные стандарты радиосвязи WAP (Wireless Application Protocol) – технология беспроводного доступа к информационным и сервисным ресурсам глобальной сети Интернет с помощью сотовой связи. WAP-сайты располагаются на webсерверах и представлены в специальном формате WML. Он специально адаптирован под возможности мобильного телефона: маленький экран и небольшую память. Недостаток – низкая пропускную способность и оплата за эфирное время. 40 GPRS (General Packet Radio Service) – технология пакетной передачи данных посредством сотовой связи. Суть заключается в организации связи через сотовый телефон, или отдельный GPRS модем к сети Интернет. Для работы в Сети можно использовать компьютер, ноутбук и тп. Теоретическая скорость передачи данных в GPRS сети составляет 172 Кбит/с. Реально зависит от нагрузки на базовую станцию, к которой подключился терминал. Достоинство: оплачивается не эфирное время, как при разговоре, а объем переданных данных. 41 i-Mode – технология, являющаяся развитием уже существующей технологии WAP, основанная на пакетной коммутации и compact html. Запатентована японской компанией NTT DoCoMo. Доступ со специальных телефонов через портал i-mode. Blue Tooth – технология беспроводного доступа к цифровым приборам на расстояние нескольких метров. 42 Wi-Fi (Wireless Fidelity) – технология, предназначенная для доступа обычно в пределах здания и, в то же время, на достаточно больших скоростях. Наиболее распространены три модификации: IEEE 802.11a, b и g. Они различаются максимальной скоростью и дальностью. Наиболее популярен IEEE 802.11b. Для передачи данных в нём используется диапазон частот от 2,4 до 2,4835 ГГц, максимальная скорость равна 11 Мбит/с, 43 WiMax – технология, или коммерческое название стандарта беспроводной связи, основанной на стандарте IEEE 802.16–2004. Дальность до 50 км, поддержка QoS, скорость до 70 Мбит/с. VSAT – технология спутниковой связи с небольшой антенной (до 2,5 м). Получение данных со скоростью до 4 Мбит/c (в режиме мультикаст – до 30 Мбит/c) и передачу информации до 1..2 Мбит в сек. Multicast – специальная форма широковещания, при которой копии пакетов направляются определённому подмножеству адресатов 44 Технология 3G – сети работают на частотах дециметрового диапазона в диапазоне около 2 ГГц, передавая данные со скоростью до 14 Мбит/с. Они позволяют организовывать видеотелефонную связь, смотреть на мобильном телефоне фильмы и телепрограммы и т. д. В основе лежит технология CDMA (Code Division Multiple Access – множественный доступ с кодовым разделением каналов). Согласно регламентам ITU (International Telecommunications Union – Международный Союз Электросвязи) сети 3G должны поддерживать следующие скорости передачи данных: для абонентов с высокой мобильностью (до 120 км/ч) – не менее 144 кбит/с; для абонентов с низкой мобильностью (до 3 км/ч) – 384 кбит/с; 45 для неподвижных объектов — 2048 Кбит/с. 4G – перспективное (четвёртое) поколение мобильной цифровой связи, характеризующееся высокой скоростью передачи данных и повышенным качеством голосовой связи. Устройства 4G позволяют осуществлять передачу данных со скоростью, превышающей 100 Мбит/с подвижным абонентам и 1Гбит/с стационарным. «4G» в названии коммуникаторов указывает на поддержку устройством технологии WiMAX 46 Программные средства реализации информационных процессов Операционные системы Инструментальные среды разработки программ Специализированные пакеты программ Прочее программное обеспечение (служебное, сервисное и др.) ПО подразделяют на серверное и клиентское 47 Программные средства в правовом аспекте подразделяются на: Коммерческое ПО: коробочные продукты с договором установки, обучения пользованию и сопровождением (гарантийным и постгарантийным) Условно-бесплатное ПО: С ограничением по времени использования С ограничением по функциональным возможностям С ограничением по количеству установок в сети Свободно распространяемое ПО для некоммерческого использования Свободно распространяемое ПО с отрытым кодом 48 Наиболее распространенные семейства ОС Windows (XP, Vista, 7, Mobile, Server, Cluster) Unix (Солярис) Linux (Ubuntu, Mandriva, АльтЛинукс,…) Mac OS (для ПК фирмы Apple) Прочие (OS2, NetWare , BeOS, Palm OS, Simbian, Cisco IOS и др.). 49 По функциональному признаку ОC: Встроенные (Embedded). Например, Palm OS и Symbian для КПК, Cisco IOS для коммуникационного оборудования. Встроенная операционная система должна отвечать жестким критериям: высокая надежность, сокращенный набор функций, минимальный размер и энергопотребление. Операционные системы для ПК. Эти ОС наиболее подвержены пиратскому копированию, поэтому очередные версии ОС от Microsoft – Windows Vista, 7 – содержат средства ограничения функциональности, если обнаружит, что копия нелицензионная. Операционные системы для серверов (Unix, Windows Server, Linux) ОС для кластеров (Windows Compute Cluster, 50 Unix, Linux) Инструментальные среды разработки программ (IDE) Microsoft Visual Studio (С#) Delphi (Паскаль, Си#, VB) C++ Builder (Borland) Java Builder (Borland) JDK (свободно распространяемое) Eclipse (свободно распространяемое) PHP (свободно распространяемое) Microsoft Office (VBA) … 51 Специализированные пакеты программ HYSYS (Aspentech, аппараты подготовки нефти) ANSYS, ABACUS (прочность трубопроводов) PipePhaze (Simscy, системы сбора нефти) Schlumberger: Eclipse, Geoframe …, разработка месторождений, геофизические расчеты) Landmark: бурение скважин PlanCAD (Autodesk, проектирование месторождений) Microstation (Bentley, САПР 3D) КУБ-1, ГазКондНефть Многие пакеты имеют встроенный язык программирования 52 OilCareer.Ru: требуется инженер-расчетчик (в СПб) Требования к кандидатам: инженеры-расчетчики ( или студенты‚ заканчивающие Университет в феврале 2011)‚ с навыками работы с Ansys или Abaqus. Возраст: до 30 лет Знание английского языка на уровне - от среднего хорошо или свободно‚ гибкий характер‚ командные навыки‚ целеустремленность‚ возможность выехать за границу на 1 год. Начальная зарплата 62 000 руб. в мес., работа в офисе. 53 54 Служебное и сервисное ПО Программы для работы с дисками Инсталляторы Архиваторы Файловые менеджеры Утилиты Средства мониторинга и диагностики Средства визуализации и воспроизведения Средства коммуникаций Средства обеспечения компьютерной безопасности 55 Технологии программирования Технология (от греч. τέχνη – искусство, мастерство, умение; λόγος – мысль, причина) — комплекс организационных мер, операций и приемов, направленных на изготовление, обслуживание, ремонт и/или эксплуатацию изделия с номинальным качеством и оптимальными затратами. Процедурное программирование Структурное программирование Объектно-ориентированное программирование: • наследование; • инкапсуляция; • полиморфизм. 56 Сloud Сomputing – Облачные (рассеяные) вычисления технология обработки данных, в которой компьютерные ресурсы и мощности предоставляются пользователю как Интернет-сервис. Пользователь имеет доступ к собственным данным, но не может управлять и не должен заботиться об инфраструктуре, операционной системе и собственно программном обеспечении, с которым он работает. Согласно документу IEEE, опубликованному в 2008 году, «Облачная обработка данных – это парадигма, в рамках которой информация постоянно хранится на серверах в Интернет и временно (по запросу пользователя) кэшируется на клиентской стороне, например, на персональных компьютерах, игровых приставках, ноутбуках, смартфонах и т. д.». 57 Аутсорсинг – передача организацией на основании договора определённых бизнес-процессов или производственных функций на обслуживание другой компании, специализирующейся в этой области Облачная обработка данных (аутсорсинг в сфере ИТ) включает в себя понятия: • Everything as a Service – все как услуга. • Infrastructure as a service – инфраструктура как услуга. • Platform as a service – платформа как услуга. • Software as a service – ПО как услуга • Hardware as a Service – аппаратура как услуга. • Workplace as a Service – рабочее место как услуга. • Data as a Service – данные как услуга. • Security as a Service – безопасность как сервис. 58 Алгоритмизация и программирование Алгоритмизация – это процесс составления порядка решения целой задачи на основе последовательности решений ее частей. Программирование – кодирование алгоритма на некотором формальном языке для последующего автоматического перевода (трансляции) из этой формы на язык машинных кодов. Термин алгоритм происходит от имени Аль-Хорезми – основателя алгебры, жившего в Средней Азии в начале 800 гг. 59 Алгоритм – заранее заданное понятное и точное предписание возможному исполнителю совершить определенную последовательность действий для получения решения задачи за конечное число шагов. Исполнитель алгоритма – это некоторая абстрактная или реальная (техническая, биологическая или биотехническая) система, способная выполнить действия, предписываемые алгоритмом. Система команд. Каждый исполнитель может выполнять команды только из некоторого строго заданного списка – системы команд исполнителя. Для каждой команды должны быть заданы условия применимости (в каких состояниях среды может быть выполнена команда) и описаны результаты выполнения команды. 60 Свойства алгоритмов Понятность для исполнителя – алгоритм должен содержать только те команды, которые входят в состав системы команд исполнителя Дискретность (прерывность, раздельность) – алгоритм должен представлять процесс решения задачи как последовательное выполнение простых (или ранее определенных) шагов Определенность – каждое правило алгоритма должно быть четким, однозначным и не оставлять места для произвола Результативность (или конечность) состоит в том, что за конечное число шагов алгоритм либо должен приводить к решению задачи, либо останавливаться из-за невозможности получить решение Массовость означает, что алгоритм решения задачи pазpабатывается в общем виде, т.е. он должен быть применим для некоторого класса задач 61 Блок-схемы алгоритмов 62 Языки программирования подразделяются По принципу трансляции – на интерпретаторы (построчная трансляция) и компиляторы (трансляция всей программы). По способу программирования – процедурные и непроцедурные (объектноориентированные). По уровню абстракции конструкций – ЯП высокого уровня (полностью независимы от системы команд процессора, на котором будут выполняться) и низкого уровня ( зависят от системы команд конкретного процессора). По принципу выполнения программы – однопоточные и многопоточные ЯП (с возможностью параллельного выполнения программ ) 63 Встроенный в Microsoft Office язык программирования VBA Методика программирования на объектноориентированном языке, в том числе VBA, состоит в следующем: создание объектов управления и контроля Windows (кнопки, формы, диалоговые окна, пиктограммы, меню); задание свойств созданных и используемых объектов; разработка новых или использование встроенных методов (процедур, функций); написание обработчика тех или иных событий (нажатие на кнопку и т.п.). 64 Зачем нужны типы данных? 1. Чтобы гарантировать осмысленность выполняемых операций; 2. Чтобы экономить память (ёмкость для хранения данных); 3. Чтобы ускорять обработку данных (целые обработать быстрее) 65 Типы данных VBA Boolean (2 байта) Принимает значения True или False Byte (1 байт) Целое число без знака. Пределы: от 0 до 255 Currency (8 байт) Денежная единица. Применяется в вычислениях с фиксированной точкой, когда важна высокая точность. Пределы: от -922 337 203 685 477,5808 до 922 337 203 685 477,5807 Date (8 байт) Дата и время. Пределы: от 1 января 100 года до 31 декабря 9999 года Double (8 байт) Действительное число двойной точности. Пределы отрицательных значений: от -1,79769313486232Е308 до -4,94065645841247Е-324. Пределы положительных значений: от 4,94065645841247Е-324 до 1,79769313486232Е308, а также ноль Integer (2 байта) Целое число. Пределы: от -32 768 до 32 767 Long (4 байта) Целое число. Пределы: от -2 147 483 648 до 2 147 483 647 Object (4 байта) Single (4 байта) String (по 1 байту на символ) Variant (16 байт) Объектная переменная для ссылки на любой объект Excel Действительное число простой (одинарной) точности. Пределы отрицательных значений: от -3,402823Е38 до -1,401298Е-45. Пределы положительных значений: от 1,401298Е-45 до 3,402823Е38, а также ноль Строка, содержащая от 0 до более чем 2 миллиарда символов Переменная любого типа (за исключением пользовательского). Используется по умолчанию 66 Топологии локальных и глобальных сетей ЭВМ Точка-точка Звезда Кольцо Общая шина Решетка Иерархия Полносвязная Смешанная 67 Смешанная топология (решетка, общая шина, звезда, точка-точка) 68 Модель ISO/OSI взаимодей ствия процессов на компьюте рах сети 69 Основы защиты информации и сведений, составляющих государственную тайну Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, – злоумышленником (хакером). Угроза является следствием наличия уязвимых мест в защите информационных систем (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении). Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности 70 Основные категории атак атаки доступа: кража паролей (направлены на нарушение конфиденциальности) атаки модификации (направлены на нарушение целостности информации) атаки на отказ в обслуживании (Denial-ofservice, DoS) – направлены на нарушение доступности: не дают возможности настоящему пользователю обратиться к информационной системе из-за множества фиктивных обращений, которые генерирует злоумышленник) атаки на отказ от обязательств (направлены против возможности идентификации информации, это попытка дать неверную информацию о реальном событии. Известны под терминами Phishing, Pharming). 71 Методы защиты информации Законодательные (законы, подзаконные акты, международные соглашения) Административно-организационные (приказы, распоряжения, физическая охрана территории) Технические (аппаратные межсетевые экраны, смарт-карты, ключи, биометрические сканеры ) Программные (антивирусное ПО, программные межсетевые экраны, средства администрирования доступа, аудит). Криптографические (методы шифрования, электронная цифровая подпись) 72 «Закон о государственной тайне» (от 06.10.1997 № 131-ФЗ) Закон «О правовой охране программ для электронных вычислительных машин и баз данных» (от 23.09.1992 № 3523-I). Закон об охране интеллектуальной собственности входит в часть IV Гражданского кодекса Российской Федерации. Уголовный Кодекс РФ содержит ряд статей, посвященных преступлениям в сфере компьютерной информации. Это: Статья 272. Неправомерный доступ к компьютерной информации, максимальное наказание – до 5 лет лишения свободы; Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ, максимальное наказание – до 7 лет лишения свободы; Стаья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети, максимальное наказание – до 4 лет лишения свободы. Статья 146. Нарушение авторских и смежных прав (плагиат), максимальное наказание – до 4 лет лишения 73 свободы. Пример простого плагиата 74 А это уже под статью 146 УК Угрозы компьютеру Небезопасная конфигурация операционной системы Распространение вирусов Неконтролируемый доступ Использование уязвимостей операционной системы Защита компьютеров Взаимная аутентификация пользователей, серверов и рабочих станций Защита операционной системы Установка обновлений безопасности Аудит успешных и неуспешных событий Отключение неиспользуемых сервисов Установка и обновление антивирусных систем Угрозы локальной сети Неавторизованный доступ к системам Перехват сетевых пакетов Некорректное использование Неавторизованный коммуникационных доступ к портов беспроводной сети Несанкционированный доступ ко всему сетевому трафику Защита локальной сети Взаимная аутентификация пользователей и сетевых ресурсов Сегментация локальной сети Шифрование сетевого трафика Блокировка неиспользуемых портов Контроль доступа к сетевым устройствам Цифровая подпись сетевых пакетов Настройки безопасности Win 7 Безопасность в MS Offiсe 2010 Безопасность Internet Explorer Безопасность Internet Explorer Классификация вредоносного ПО Классические компьютерные вирусы (дописываются в файлы типа exe, com, bat) Сетевые черви (Net Worm): EmailWorm, IM-Worm, IRC-Worm, P2PWorm Троянские программы, 3 типа: Email trojan, Back Door trojan, Key Logger Вирус подмены страниц: Phishing, Pharming Вирусы-вымогатели (через SMS) Антивирусное ПО 100 % защиты ни одно антивирусное ПО не обеспечивает. Это связано с тем, что любой разработчик антивирусного ПО может пополнить свою базу вирусов только после того, как кто-то из пострадавших пришлет файл с неопознанным (новым) вирусом. После этого требуется еще некоторое время для работы программистов над созданием обезвреживающего новый вирус ПО и время на обновление антивирусных баз пользователей. Онлайн проверка файлов Основные фирмы-производители антивирусного ПО Symantec MсAfee (куплена Intel) Doctor Web, Ltd Eset Software Microsoft Panda Security ALVIL (Avast!) Kaspersky Lab Криптографическая защита Защита данных шифрованием по ключу 89 Асимметричное шифрование • Резидент генерирует два ключа: закрытый (секретный), который никому не передает и хранит только у себя, и открытый (публичный), который передает респонденту, не опасаясь обнаружения злоумышленником. Респондент шифрует сообщения открытым ключом, а расшифровать их можно только закрытым ключом, хранящимся у резидента. Возможны и другие варианты использования пары ключей. • Основа метода – хеш-функции, которые обладают особым характерным свойством – высокой сложностью обратного преобразования 90 Электронная цифровая подпись позволяет на основе криптографических методов надежно установить целостность и подлинность электронного документа. Секретный (закрытый) ключ подписи используется для выработки электронной цифровой подписи (хеш). Открытый ключ используется для проверки подлинности документа, а также для предупреждения мошенничества со стороны подписанта в виде его отказа от подписанного им документа. Знание открытого ключа не дает возможности определить секретный ключ. Подлинность открытого ключа гарантируется Удостоверяющими центрами, http://www.ekey.ru/ 91 IF-THEN-ELSE Условие= true Условие= false IF УСЛОВИЕ THEN ELSE Группа операторов Группа операторов 2 End IF 1 Условие1=true Условие1=false If УСЛОВИЕ1 Then ElseIF =false Группа операторов =true УСЛОВИЕ2= Else Группа операторов 1 Then 2-2 Группа операторов 2-1 End IF Select Case N Case 12 Case 12 To 19 Case “Вася” ••• Case Else End Select Группа операторов 1 Группа операторов 2 Группа операторов 3 N ни с чем не совпала (из case) For-Next : заданное число раз For j = k To N Step h ‘начало цикла ‘любые операторы VBA ‘тело цикла Next j ‘конец цикла --------------------------------------j = 1 задается начальное значение счетчика цикла: k To N задается конечное значение счетчика цикла: N Step h задается шаг, прибавляемый к счетчику каждый раз: h (по умолчанию 1) While-Wend : пока условие Истина While условие‘начало цикла ‘любые операторы VBA ‘тело цикла Оператор, изменяющий условие на Ложь (иначе цикл бесконечный) Wend ‘конец цикла --------------------------------------Примеры условий: a<b 2*2=5 i<=kk i>=1 And i<=3 While-Wend : пока условие Истина i=1 While i<=10 ‘начало цикла ‘любые операторы VBA ‘тело цикла i=i+1 Оператор, изменяющий условие на Ложь (иначе цикл бесконечный) Wend ‘конец цикла --------------------------------------Это цикл от 1 до 10 с шагом 1 Do-Until-Loop : пока условие Ложь Do Until условие ‘начало цикла ‘любые операторы VBA ‘тело цикла Оператор, изменяющий условие на Истину (иначе цикл бесконечный) Loop ‘конец цикла --------------------------------------Do ‘начало цикла ‘любые операторы VBA ‘тело цикла Оператор, изменяющий условие на Истину (иначе цикл бесконечный) Loop Until условие ‘конец цикла Do-Until-Loop : пока условие Ложь i=1 Do Until i>10 ‘начало цикла ‘любые операторы VBA ‘тело цикла i=i+1 Оператор, изменяющий условие на Истину (иначе цикл бесконечный) Loop ‘конец цикла --------------------------------------Do ‘начало цикла ‘любые операторы VBA ‘тело цикла Оператор, изменяющий условие на Истину (иначе цикл бесконечный) Loop Until условие ‘конец цикла For-Each : для всех элементов массива For Each S In Mas ‘начало цикла ‘любые операторы VBA ‘тело цикла Next ‘конец цикла --------------------------------------S – любая переменная типа Variant Mas – любой массив любого типа, объявленный например, как: Dim Mas(23) As Double Dim S As Variant В этом случае цикл будет выполняться 23 раза. For-Each : для всех элементов массива i=1 For Each S In Mas ‘начало цикла ‘любые операторы VBA ‘тело цикла g=C(i) i=i+1 Next ‘конец цикла --------------------------------------Работа с другим массивом – С