Вирусы. Антивирусные программы

реклама

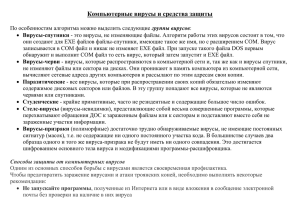

Вирусы, черви, троянские и хакерские программы (наиболее распространенные и опасные категории вредоносных программ). Шпионское, рекламное программное обеспечение (программы скрытого дозвона. Это потенциально опасное ПО, которое может причинить неудобство пользователю или нанести ему значительный вред). Потенциально опасное программное обеспечение (неопасное ПО, но при некотором стечении обстоятельств могут нанести вред вашему компьютеру). Вирусы – программы, способные к размножению, внедрению в файлы, загрузочные секторы дисков и документы. Их активизация может привести к уничтожению программ и данных. Вирусы классифицируются по: среде обитания способу заражения Загрузочные; Файловые; Макровирусы; Сетевые. масштабу воздействия особенностям алгоритма Неопасные; Опасные; Очень опасные . Резидентные; Нерезидентные. Простейшие; Вирусы-невидимки; Вирусы-черви; Квази-вирусы. Резидентные – оставляют свою резидентную часть в ОП и могут действовать до выключения или перезагрузки компьютера. Нерезидентные – не заражают память компьютера. Активны во время работы зараженного файла. Они заражают загрузочный сектор диска, подставляя свой код вместо программы , получающей управление при загрузке системы, и отдают управление не системному коду загрузчика, а коду вируса. Защитой от таких вирусов может служить установка в BIOS компьютера запрета записи в загрузочный сектор диска. Они внедряются в исполняемые файлы (с расширением .com, .exe, .sys) и обычно активизируются при их запуске. После запуска зараженного файла вирус находится в ОП и является активным (т.е. может заражать другие файлы) вплоть до момента выключения компьютера. Защита от ФВ состоит в том, что не рекомендуется запускать на исполнение файлы, полученные из сомнительных источников и предварительно не проверенные антивирусными программами. «Черви» - используют возможность добавить в архив файл, содержащий команды, которые будут выполнены сразу после распаковки данного архива. Таким образом, вполне можно создать вирус, написав некую программку, способную дописывать к имеющимся на диске архивам свои копии в виде com-программы и сопровождать их автоматически срабатывающими при разархивации командами запуска такой com-программы. Полиморфизм. Большинство вирусов, созданных в прежние годы, при саморазмножении никак не изменяются, так что «потомки» являются абсолютно точной копией «прародителя», что и позволяет легко их обнаруживать по характерной для каждого последовательности байтов. Однако в последнее время создатели вирусов реализовали идею шифровки тела вируса. Они меняют свою структуру и код по случайному закону и их очень трудно обнаружить. «Стелс» - вирус. Находясь в памяти компьютера, он перехватывает почти все векторы прерываний (то есть переписывает адреса вызова служебных подпрограмм операционной системы на свои). В результате при попытке контроля длины зараженного файла ОС выдает старую, «правильную» длину вместо истинной. «Логические бомбы». Такая программа добавляется к какой-либо полезной программе и «дремлет» в ней до определенного часа. Когда же показания системного счетчика времени данного компьютера станут равными установленному программистом значению часов, минут и секунд (или превысят их), производится какое-либо разрушающее действие, например, форматирование винчестера. Программы-вандалы. Самый простой способ напакостить всем и вся. Пишется программа-разрушитель (например, все тот же форматировщик винчестера), ей дается название, такое же, как у другой, полезной программы, и она размещается в качестве «обновленной версии». Пользователь «скачивает» ее на свой компьютер и запускает, а в результате - лишается всей информации на жестком диске. Подобная история случилась сравнительно недавно, когда форматировщик был «замаскирован» под новую версию популярного архиватора ZIP. Практически все загрузочные и файловые вирусы резидентны, т.е. они постоянно находятся в ОП и в процессе работы могут осуществлять опасные действия (стирать и искажать информацию, менять названия и другие атрибуты файлов и т.д.). Лечение резидентных вирусов затруднено, т.к. даже после удаления с дисков зараженных файлов, вирус остается в ОП и возможно дальнейшее заражение файлов. Макровирусы для приложения Microsoft Office являются макрокомандами , написанными на языке VBA, которые помещаются в документ. При работе c документами пользователь выполняет различные действия: открытие документа, сохранение, печать и др. При этом выполняются стандартные макросы. Макровирусы содержат эти стандартные макросы, вызываются вместо них и заражают документ. Макровирусы являются ограниченнорезидентными, т.е. находятся в ОП и заражают документы пока открыто приложение. Они могут заражать шаблоны документов и активизироваться уже при запуске приложения. Неопасные . Их влияние ограничивается уменьшением свободной памяти на диске, графическими, звуковыми и другими эффектами. Опасные. Могут привести к сбоям и зависаниям компьютера. Очень опасные. Могут привести к потере программ и данных, форматированию винчестера, краже личных данных пользователя и т.д. Web-черви, скрипты и апплеты («логические бомбы»); «Троянские кони»; Почтовые вирусы; Хакерские утилиты. Сначала червь проникает в компьютер-сервер и модифицирует Web-страницы, а при запросе информации с зараженной страницы проникает в другие компьютеры сети. Современные версии браузеров (программ для работы с WWW-страницами) поддерживают возможность размещать на Интернетстраницах небольшие программы, переправляемые пользователю в виде текстового листинга и исполняемые уже на пользовательском компьютере. Такие программы называются скриптами и пишутся на специальном языке программирования JavaScript и на основе VisualBASIC. В последнее время создатели некоторых сайтов (как правило, из разряда «только для взрослых») освоили любопытный вариант скриптов (на базе JavaScript), способных при открытии такой Web-страницы не только «прописать» адрес данного сайта в качестве «домашнего» (естественно, не спрашивая у посетителя разрешения), но и внести его непосредственно в системный реестр Windows в качестве «базового». Использование Web-антивирусных программ, включающих межсетевой экран (брандмауэр) и модуль проверки скриптов. Брандмауэр проверяет поступающую из сети информацию, а затем либо отклоняет её, либо пропускает, в зависимости от настроек. Запрет (в браузере) получения на компьютер активных элементов. Чаще всего заражение начинается с получения неизвестно от кого письма, содержащего исполняемую программу-«зародыш» (частенько очень хитро «замаскированную»: файл имеет, например, вид <имя>.jpg .exe, где перед завершающим и определяющим тип «исполняемая программа» указанием «.ехе» записано большое число пробелов; Windows отображает для таких длинных имен только начало, пользователь воспринимает присланное как обычный файл с JPEGкартинкой и активизирует его клавишей Enter или двойным щелчком мыши для просмотра, тем самым запуская программу). Когда ничего не подозревающий пользователь запустит такую программу на исполнение, содержащийся в ней вирус «прописывается» в системе и, обращаясь к содержимому адресной книги, начинает тайком от вас рассылать всем абонентам свои копии-зародыши в качестве вложений. Впрочем, сегодня Outlook Express позволяет принимать письма в формате HTML, в том числе содержащие скрипты и обращения к серверным программным компонентам, причем с возможностью автозапуска скрипта в момент просмотра полученного письма, так что налицо еще одна потенциальная «лазейка» для вирусописателей. Это модули, присоединяемые к каким-либо нормальным программам, распространяемым по сети, или «забрасываемые» в ваш компьютер несанкционированным способом. «Трояны» могут: Вести электронный шпионаж; Осуществлять удаленное управление компьютером; Встраивать рекламу в полезные программы. Защитой от троянов может быть восстановление системного реестра, который портится вирусами. Компонент восстановления реестра входит в состав современных ОС. Специальные программы (DoS-программы - отказ в обслуживании) осуществляют сетевые атаки на удаленные серверы, посылая на них многочисленные запросы, что приводит к зависанию сервера. При этом используются компьютеры-посредники, на которые эти утилиты рассылаются, а затем по команде хакера начинается атака на указанный сервер сети. Утилиты взлома удаленных компьютеров. Они используют уязвимости в ОС и приложениях, поэтому для защиты необходимо своевременно обновлять системы безопасности ОС и приложений. Руткиты - программы для скрытого взятия под контроль взломанной операционной системы. Они маскируют вредоносные программы, их трудно обнаружить антивирусными программами. Защита может осуществляться с помощью межсетевого экрана. Он позволяет: Блокировать DoS-атаки, не пропуская сетевые пакеты с определённых серверов; Не допускать проникновения сетевых червей: Препятствовать троянам отправлять конфиденциальную информацию о пользователе и компьютере. Прекращение работы или неисправность ранее успешно функционирующих программ. Медленная работа компьютера. Невозможность загрузки операционной системы. Исчезновение файлов и каталогов или некачественное их содержимое. Изменение даты и времени модификации файлов. Изменение размеров файлов. Неожиданное значительное увеличение файлов на диске. Существенное уменьшение свободной оперативной памяти. Вывод на экран не предусмотренных сообщении или изображений. Подача не предусмотренных звуковых сигналов. Частое зависание и сбои в работе компьютера. Резервное копирование всех программ, файлов и системных областей дисков на дискеты, чтобы можно было восстановить данные в случае вирусной атаки. Ограничение доступа к машине путем введения пароля, администратора, закрытых дисков. Включение антивирусного протектора от загрузочных вирусов в CMOS Setup машины. Использование только лицензионного программного обеспечения Проверка всей поступающей извне информации на вирусы, как на дискетах, CD-ROM, так и по сети. Применение антивирусных программ и обновление их версий. Периодическая проверка компьютера на наличие вирусов при помощи антивирусных программ. К ним относится программноаппаратный комплекс Sheriff - одна плата и несколько программ Главный компонент любого антивирусного ПО – резидентная (невидимая) защита, находящийся в ОП компьютера и сканирующий в режиме реального времени все файлы, с которыми осуществляется взаимодействие пользователя, операционной системы или других программ. Полифаги ( KAV, Dr.Web). Программы, способные обнаружить и уничтожить вирус (фаги) или несколько вирусов (полифаги). Современные версии полифагов, как правило, обладают возможностью проведения эвристического анализа файлов — они исследуют файлы на предмет наличия кода, характерного для вируса (внедрения части этой программы в другую, шифрования кода и т.п.). Ревизоры (Adinf). Их работа основана на подсчете контрольных сумм для присутствующих на диске файлов. Они сохраняются в БД антивируса и при последующем запуске файла его атрибуты контролируются. Но в новых файлах вирусов они обнаружить не могут. Блокировщики (сторожа). Программы, перехватывающие «вирусоопасные» ситуации и сообщающие об этом пользователю. К таким ситуациям относятся попытки записи в загрузочные сектора дисков, попытки запуска исполняемых файлов неизвестного происхождения и т.д. К их достоинствам относится способность останавливать вирус на самой ранней стадии размножения. Антивирус Касперского; Dr.Web; NOD32; Panda Antivirus; Avast!; Avira; Norton Internet Security; BitDefender Free; Outpost Antivirus Pro и др. Основными критериями оценки качества антивирусных пакетов обычно считают уровень выявления ими вирусов и других вредоносных программ, а также скорость реакции на новые вирусные угрозы. Кроме того, желательно, чтобы антивирус обладал приемлемой скоростью сканирования данных и был прост и удобен в работе.