Криптографические средства защиты информации

реклама

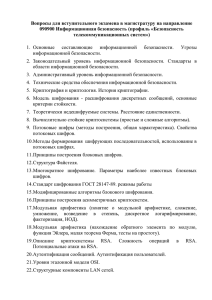

Криптографические средства защиты информации Информационная безопасность История развития криптографии I период - эра донаучной криптологии, являвшейся ремеслом — уделом узкого круга искусных умельцев II период - 1949 год, работа К. Шеннона «Теория связи в секретных системах», в которой проведено фундаментальное научное исследование шифров и важнейших вопросов их стойкости. Криптология оформилась как прикладная математическая дисциплина III период - 1976 году, работа У. Диффи, М. Хеллмана «Новые направления в криптографии», где показано, что секретная связь возможна без предварительной передачи секретного ключа. Криптология – самостоятельная наука. Основные понятия Криптология – это наука, занимающаяся проблемами защиты информации путем ее преобразования. Криптография занимается поиском и исследованием математических методов преобразования информации; это сокрытие смысла сообщения по средствам шифрования и раскрытие его по средствам расшифровки. Криптоанализ - это исследование возможности расшифровывания информации без знания ключей. Ключ - секретная информация, используемая для беспрепятственного шифрования и расшифровки информации. Шифрование - преобразовательный процесс, при котором исходный текст, который носит также название открытого текста, заменяется шифрованным текстом. Основные понятия Криптографическая система представляет собой семейство Т преобразований открытого текста. Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа (т. е. криптоанализу). Имеется несколько показателей криптостойкости, среди которых: • количество всех возможных ключей; • среднее время, необходимое для криптоанализа. Криптографические средства защиты данных Для обеспечения защиты информации в распределенных информационных системах активно применяются криптографические средства защиты информации. Сущность криптографических методов заключается в следующем: Отправитель Открытое сообщение Зашифрованное сообщение Ключ Получатель Зашифрованное сообщение Открытое сообщение Ключ Задачи криптографии Обеспечение конфиденциальности данных. Использование криптографических алгоритмов позволяет предотвратить утечку информации. Отсутствие ключа у «злоумышленника» не позволяет раскрыть зашифрованную информацию; Обеспечение целостности данных. Использование алгоритмов несимметричного шифрования и хэширования делает возможным создание способа контроля целостности информации. Электронная цифровая подпись. Позволяет решить задачу отказа от информации. Обеспечение аутентификации. Криптографические методы используются в различных схемах аутентификации в распределенных системах (Kerberos, S/Key и др.). Первая расшифровочная машина Техническая скорость работы этой машины - 100 карт в 1 минуту; емкость печатающего механизма 60 разрядов; количество печатаемых символов – 45; за один проход перфокарты печатается одна строка, всего на перфокарте может быть отпечатано 13 строк с каждой стороны. Шифратор Джефферсона Деревянный цилиндр разрезается на 36 дисков (в принципе, общее количество дисков может быть и иным). Эти диски насаживаются на одну общую ось таким образом, чтобы они могли независимо вращаться на ней. На боковых поверхностях каждого из дисков выписывались все буквы английского алфавита в произвольном порядке. Порядок следования букв на различных дисках - различный. На поверхности цилиндра выделялась линия, параллельная его оси. При шифровании открытый текст разбивался на группы по 36 знаков, затем первая буква группы фиксировалась положением первого диска по выделенной линии, вторая - положением второго диска и т. д. Шифрованный текст образовывался путем считывания последовательности букв с любой линии параллельной выделенной. Обратный процесс осуществлялся на аналогичном шифраторе: полученный шифртекст выписывался путем поворота дисков по выделенной линии, а открытый текст отыскивался среди параллельных ей линий путем прочтения осмысленного возможного варианта. Линейка Сен-Сира Линейка представляет собой длинный кусок картона с напечатанными на нем буквами алфавита. Эта последовательность букв называется "неподвижной шкалой". Снизу, под неподвижной шкалой, в линейке были сделаны вырезы, через которые легко перемещался "движок" - узкая полоска из картона с нанесенным на него (с двойным повторением) тем же самым алфавитом. Алгоритм шифрования заключался в следующем. Полоска (движок) перемещается в положение, когда буква ключа-лозунга окажется под буквой "А" неподвижной шкалы. Образуется простая замена первой буквы открытого текста (буквы движка образуют нижнюю строку подстановки-замены). При шифровании второй буквы открытого текста вторая буква ключа-лозунга путем передвижения движка встает под буквой "А" неподвижной шкалы и т. д. Лозунг повторяется периодически по шифруемым буквам открытого текста. Шифратор Уодсворта Основные элементы устройства - два шифровальных диска. На торце первого из них (2), реализующего алфавит открытого текста, в алфавитном порядке расположены 26 букв английского алфавита. На втором диске с алфавитом шифрованного текста в произвольном порядке располагались эти же буквы и цифры от 2 до 8. Таким образом, он содержал 33 знака. Литеры на диске - съемные, что позволяло менять алфавит шифрованного текста. Диски соединены между собой шестеренчатой передачей с числом зубьев 26x33. При перемещении первого диска (с помощью кнопки) на один шаг второй диск перемещается также на один шаг в другую сторону. Поскольку числа 26 и 33 взаимно просты, то при пошаговом вращении первого диска оба диска приходят в исходное состояние через 26x33 = 858 шагов. Диск открытого текста вращался только в одну сторону. Диски помещались в футляр, в котором были прорезаны окна (5). С помощью специальной кнопки (6) шестерни разъединялись, что позволяло независимо друг от друга перемещать диски в начальное для шифрования положение (с помощью кнопок 7 и 8). Долговременным ключом является алфавит шифрованного текста (их количество 33!); разовый ключ состоял из двух букв (верхнего и нижнего диска) и устанавливался в окнах при независимом повороте дисков. Количество разовых ключей: 26x33 = 858. Шифрование производилось следующим образом. Перед началом шифрования диски ставились в начальные условные положения (LB). Затем шестерни соединялись, и с помощью кнопки 2 диск поворачивался до тех пор, пока в верхнем окне не появлялась первая буква открытого текста. С окна под ним списывалась первая буква шифрованного текста. Остальные буквы шифровались аналогичным образом. Если буквы повторялись (например, АА), то диск совершал полный оборот, поэтому в шифртексте этой паре соответствовала пара из различных знаков. Устройство шифрования речевой информации «Кентрон» Устройство шифрования речевой информации (УШРИ) обеспечивает: 1. шифрование/дешифрование речевой информации передаваемой/принимаемой в телефонный канал связи, 2. работу на коммутируемые двухпроводные телефонные линии автоматических телефонных станций (АТС, ГТС, МТС), 3. полудуплексный режим работы, 4. “открытый” и “закрытый” режимы работы. Криптографические алгоритмы симметричные алгоритмы ассиметричные алгоритмы алгоритмы для подписи данных (электронная цифровая подпись - ЭЦП) алгоритмы управления ключами Симметричные алгоритмы шифрования Ассиметричные алгоритмы шифрования Электронной (цифровой) подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения. Термины «распределение ключей» и «управление ключами» относятся к процессам системы обработки информации, содержанием которых являются составление и распределение ключей между пользователями Методы шифрования Замена (подстановка) - наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу Перестановка - заключается в замене символов исходного текста на другие символы в пределах исходного текста Гаммирование - заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа Аналитическое преобразование – методы, основанные на использовании алгебры матриц и функциональной зависимости