Тема №6 Преобразование сообщений и сигналов

реклама

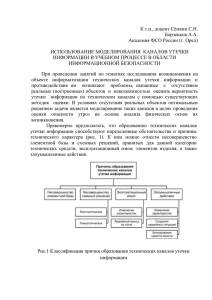

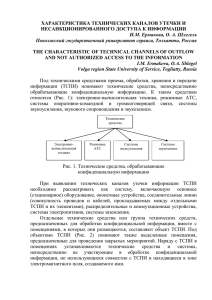

Тема Информация и обеспечение ее безопасности занятие № 1 Организация и обеспечение безопасности (Каналы утечки информации) Цели занятия: На базе знаний, полученных при изучении руководящих документов по организации и обеспечению безопасности информации, иметь представление и знать виды технических каналов утечки информации, а также функциональные каналы утечки информации и условия их образования. Вопросы: 1. 2. 3. Технические каналы утечки информации. Функциональные каналы утечки информации и условия их образования. Специальные каналы утечки информации и механизмы их возникновения. По физической природе сигналы Электрическими Электромагнитными Акустическими и т. д т.е. сигналами являются электромагнитные, механические и другие виды колебаний (волн), причем информация содержится в их изменяющихся параметрах. Под техническим каналом утечки информации (ТКУИ) понимают совокупность объекта разведки, технического средства разведки, с помощью которого добывается информация об этом объекте, и физической среды, в которой распространяется информационный сигнал. Технические средства, непосредственно обрабатывающие конфиденциальную, зашифрованную информацию, называются техническими средствами приема, обработки, хранения и передачи информации (ТСПИ). К таким средствам относятся: электронновычислительная техника, режимные АТС, системы оперативно-командной и громкоговорящей связи, системы звукоусиления, звукового сопровождения и звукозаписи и т.д. Под объектами ТСПИ понимают такие выделенные помещения, в которых проводятся закрытые мероприятия. Наряду с ТСПИ в помещениях устанавливаются технические системы не участвующие в обработке зашифрованной информации, но использующиеся совместно с ТСПИ и находящиеся в зоне электромагнитного поля, создаваемого ними. Такие системы называются вспомогательными средствами и системами (ВТСС). ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ЭЛЕКТРОМАГНИТНЫЕ Перехват побочных ЭМИ элементов ТСПИ ЭЛЕКТРИЧЕСКИЕ Перехват ЭМИ на частотах работы ВЧ-генераторов в ТСПИ и ВТСС Съем информационных сигналов путем электрического подключения к соединительным линиям с ТСПИ, ВТСС и с посторонних проводников Перехват ЭМИ на частотах самовозбуждения УНЧ ТСПИ Съем информационных сигналов с линий электропитания ТСПИ ПАРАМЕТРИЧЕСКИЕ Перехват информации путем высокочастотного облучения ТСПИ ВИБРОАКУСТИЧЕСКИЕ Воздушные Электроакустический Вибрационные Лазерный Съем информационных сигналов в цепях заземления ТСПИ и ВТСС Съем информации путем установки в ТСПИ электронных устройств перехвата, комплексированных с устройствами передачи по радиоканалу (аппаратных закладок) Потенциальные технические каналы утечки информации Разведка ПЭМИН Радиоразвед ка Перехват основных радиоизлучений, несущих информацию ПЭМИ ОТСС Объекты информатизации (ОТСС) АС Компьютерная разведка Несанкциониро ванный доступ к информации Несанкциониров анное воздействие на информацию Электромагнитные Передача по радиоканалу наводки ПЭМИ ОТСС акустической информации на ВТСС Средства радиосвязи Защищаемые помещения ВТСС Охранная пожарная сигнализация ПЭВМ ПЭВМ Система радиовещания, часофикации Средства оргтехники и др. Радиозакладн ое устройство Скрытое уство звукозаписи Контролируемая зона Фотографическая разведка Прослушивание с помощью направленного микрофона вибродатчик Охранные телесистемы КПП Информация, содержащаяся в изображениях Визуальная оптическая разведка Акустическая речевая разведка Сетевые и телефонные закладки УЧРЕЖДЕНИЕ (ПРЕДПРИЯТИЕ) Прием отраженного лазерного излучения, промодулированн ого речевым сигналом за счет вибрации стекол Визуальная оптикоТелевизионная электронная разведка разведка Оптико-электронная разведка Акустические преобразования, передача акустической информации по сетям электроснабжения и телефонным линиям Передача акустической информации по проводам или радиоканалу Каналы утечки информации из защищаемых помещений Ограждающие конструкции и инженерные коммуникации Стены, окна, двери и др. Системы вентиляции, трубы тепло и водоснабжения и др. Технические средства основные Системы звукоусиления Системы секретной связи Акустические и виброакустические сигналы Радиоизлучения и сигналы от «закладок» вспомогательные Городские телефоны Охранная и пожарная сигнализация Системы Системы электропитания радиотрансляци и заземления оповещения и д Побочные электромагнитные Электроакустическ излучения и наводки преобразования Паразитная генерация и модуляция Изменения тока потребления ВЧ навязывание Каналы утечки информации в средствах и системах информатизации Основные технические средства Средства и системы информатизации Средства передачи и обработки информации Системы электропитания и заземления ПЭВМ и др. СВТ копир. техника ср-ва передачи данных ИВК печат. машинки ТВ «сети» Побочные электромагнитные излучения Вспомогательные технические средства Изменения тока потребления Радиоизлучения и сигналы от «закладок» Линии телефонной связи Другие линии и проводники, выходящие за пределы КЗ Наводки Схема прослушивания с помощью электроакустического канала утечки. Портативный микрофон Микро передатчик Радио приемник Аппаратура прослушива ния и записи Схема канала утечки речевой информации с использованием стетоскопов - «контактных микрофонов» Радиозакладка с вибродатчиком Пункт сбора информации Помещение для конфиденциальных переговоров Схема применения лазерного детектора 1 – резонирующая перегородка (стекло); 2 – лазерный детектор Простейший вариант прослушивания телефонных переговоров Принципиальная схема телефонного адаптера R1 1M R3 20M R2 1M Линия K1.1 VT1 КП103М R5 470k R6 10k VT3 КТ814 K1 R4 30k VT2 КТ315 C4 1000,0 VD КЦ40 VD1 КД105 K1.3 K1.2 Магнитофон C1 0,1 Ко входу " " магнитофона C2 0,1 K1.4 ~220 B Схема адаптера с трансформатором Т1 Телефонный аппарат К диктофону Принципиальная схема бестрансформаторного адаптера R1 100k VD1 КЦ407 R2 10k С1 0,1 С2 1H R3 10k Линия К диктофону Схема прослушивания переговоров без гальванического подключения к линии. Схема прослушивания с помощью радиомикрофона с питанием от телефонной линии : 1 – микропередатчик; 2 – стационарный приемник и записывающая аппаратура; 3 – портативный приемник и записывающая аппаратура Прослушивание с помощью кодового микрофонного усилителя Съем информации по цепям электропитания (при токовой посылке с оконечного устройства). ПЕР ТГА Промышленная сеть 220В Розетка 220В 0 50 mA Т-208 Пер-к Прм-к Контролируемая зона Съем информации по цепям электропитания (при бестоковой посылке с оконечного устройства). ПЕР ТГА Промышленная сеть 220В Розетка 220В 0 50 mA Т-208 Пер-к Прм-к Контролируемая зона Способы перехвата информации с экрана компьютера: 1 – персональный компьютер; 2 – телевизионный приемник; 3 – специальный приемник излучений Перехват информации путем ВЧ облучения ТСПИ. 1 – генератор ВЧ-сигналов; 2 – амплитудный детектор; 3 – усилитель Схема прослушивания с помощью ВЧ- навязывания с использованием электрических часов или радиоточки 1 . 2 3 УОС 1 – система электрочасофикации; 2 – громкоговоритель или радиоточка; 3 – устройство обработки наведенного сигнала. Проблемы защиты информации в современных инфотелекоммуникационных системах 1 Модель структуры защиты информации в современных инфотелекоммуникационных системах Структура и составляющие информационной безопасности (источник: ISO 17799) 2 Вопросы обеспечения безопасности в инфотелекоммуникационных системах Какие источники нарушений безопасности были зафиксированы в 2006 году? Другие Зарубежные государств а Аппаратные сбои Программные сбои Быв шие служащие Компьютерные "хакеры" и террористы Неав торизов анные пользов атели При помощи технических средств Ав торизов анные пользов атели (сотрудники) 0 5 10 15 20 Источник: КомпьютерПресс №3'2007 25 30 % 3 Атаки на информационные системы МО США 13,300 БЛОК. (4%) РЕАГИРОВАНИЕ (65%) КОНТРОЛЬ ЛОГОВ МЕЖСЕТЕВЫЕ ЭКРАНЫ 38,000 АТАК 24,700 “УДАЧНО” 988 ОБНАРУЖ. 267 ЗАФИКСИР. (27%) 721 НЕ ЗАФИКСИР. (73%) 23,712 НЕ ОБНАРУЖЕНО (35%) (96%) Источник: US Defense Information Systems Agency 4 Для решения проблемы защиты информации в современных инфотелекоммуникационных системах необходимо определить: Виды воздействия на информацию Принципы построения систем защиты Проблемы защиты Какие существуют угрозы безопасности Меры противодействия угрозам безопасности 5 Рассмотрим виды воздействия на информацию на примере типовой схемы сегмента корпоративной сети Филиал Web сервер Сервера Роутер МСЭ Сеть Рабочие станции E-Mail сервер 1. Блокирование информации 6 Рассмотрим виды воздействия на информацию на примере типовой схемы сегмента корпоративной сети Филиал Web сервер Сервера Роутер МСЭ Сеть Рабочие станции E-Mail сервер 2. Нарушение целостности 7 Рассмотрим виды воздействия на информацию на примере типовой схемы сегмента корпоративной сети Филиал Web сервер Сервера Роутер МСЭ Сеть Рабочие станции E-Mail сервер Конфиденциальная информация Админ ************ Организация 3. Нарушение конфиденциальности 8 Рассмотрим виды воздействия на информацию на примере типовой схемы сегмента корпоративной сети Филиал Web сервер Сервера Роутер МСЭ Сеть Рабочие станции E-Mail сервер 4. Несанкционированное тиражирование 9 Управление рисками в инфотелекоммуникационной системе • Поддержка принятия решений • Управление безопасностью Управление рисками • Анализ политики • Поиск уязвимостей • Анализ уязвимостей •Устранение • Управление ресурсами Управление Управление уязвимостями угрозами • Обнаружение атак и реагирование • Злоупотребления •Уведомления • Активное реагирование • Контроль доступа • Шифрование • Аутентификация • Защита от вирусов ИНФРАСТРУКТУРА БЕЗОПАСНОСТИ 10 Управление рисками в обычной операционной системе Контроль доступа • Контроль доступа • Шифрование • Аутентификация • Защита от вирусов ИНФРАСТРУКТУРА БЕЗОПАСНОСТИ 11 Управление рисками в обычной операционной системе Аутентификация ID Администратор ************ Admin • Контроль доступа • Шифрование • Аутентификация • Защита от вирусов ИНФРАСТРУКТУРА БЕЗОПАСНОСТИ 12 Управление рисками в обычной операционной системе Шифрование memo • Контроль доступа • Шифрование • Аутентификация • Защита от вирусов ИНФРАСТРУКТУРА БЕЗОПАСНОСТИ 13 Классификация каналов проникновения в инфотелекоммуникационную систему По способу проникновения •прямой •косвенный По типу основного средства, которое реализуется для реализации угрозы По способу получения информации •человек •физическим путем •программа •с использованием электромагнитного излучения •аппаратура •с использованием информационных каналов 14 Меры противодействия угрозам в инфотелекоммуникационных системах Нормативно-правовое обеспечение 1. Соблюдение правовых норм законодательной базы 2. Надзор со стороны правоохранительных органов Организационно-техническое обеспечение 1. 2. 3. 4. 5. Организационное обеспечение Лицензирование деятельности Сертификация средств Физическая защита Техническое обеспечение Нормативно-правовое обеспечение 15 R is - 1 . d o c С Т Р У К Т У РА И Н Ф О Р М А Ц И О Н Н Ы Х П РА В О В Ы Е Н О Р М Ы Р Е С У Р С О В . И Н Ф О Р М А Ц И Я , И Н Ф О Р М А Ц И О Н Н Ы Е Р Е С У Р С Ы З а к о н Р Ф “ О б и н ф о р м ац и и , и н ф о р м а ти з ац и и и защ и те и н ф о р м ац и и ” О т к р ы т а я (о б щ е г о п о л ь зо в а н и я ) О х р а н я е м а я (о г р а н и ч е н н о г о и с п о л ь зо в а н и я ) З а к о н Р Ф “ О ср е д с тв а х м а сс о в о й и н ф о р м а ц и и ” У К Р Ф с т. 1 4 0 , 1 4 4, 2 3 7 , 2 4 2 К о н ф и д е н ц и а л ь н а я У К Р Ф ст . 1 83 , 1 3 8 У К Л и ч н о г о х а р а к т е р а (п е р с о н а л ь н ы е д а н н ы е) У К Р Ф С о д е р ж а щ а я Г о с у д а р с т в е н н у ю т а й н у З а к о н Р Ф “ О б ав т о р с к о м п р а в е и с м еж н ы х п р а в ах ” У К Р Ф О б ъ е к т ы п а т е н т н о г о п р а в а (п р о м ы ш л ен н о й со б ств ен н о сти ) П р и м е ч в е н н а я м о ж е т н о в л е н а н и е : и н ф о н а н е с и е м П О с о б о е р м а ц и я т и у щ е р р а в и т е л п о л о ж е н и е за н и м а о р га н о в ф е д е р а л ьн б и х н о р м а л ьн о м у ь с т в а Р Ф о т 3 н о я б е т и н ф о р м а ц и я о го го с у д а р с т в е ф у н к ц и о н и р о в а р я 1 9 9 4 го д а № “ О го с у д а р с тв е н н о й т ай н е” С о в е р ш е н н о с е к р е т н а я гл а в а 2 8 У К Р Ф с т. 1 8 3 ; Г К Р Ф с т . 1 3 9 п .1 У К Р Ф ст . 14 7 , 1 8 0 ; П а те н т н ы й зак о н Р Ф З а к о н Р Ф С е к р е т н а я К о м м е р ч е с к а я т а й н а Т о р г о в а я , б а н к о в с к а я , с т р а х о в а я и т .п . * с т. 2 7 5 , 2 76 2 8 3, 2 8 4 С в я за н н а я с п р о и зв о д с т в е н н о х о зя й с т в е н н о й д е я т е л ь н о с т ь ю с т. 1 5 5 , 1 3 7 О б ъ е к т ы а в т о р с к о г о п р а в а и с м е ж н ы х п р а в Р Ф О с о б о й в а ж н о с т и Д л я с л у ж е б н о г о п о л ь зо в а н и я * ) “ Н о у -Х а у ” (б есп а тен тн ы е тех н о л о ги и ) “Д н н н и 1 2 л я с л у ж е б н о го п о л ьзо в а н и я ” . В н а с т о я щ е е в р е м я - э т о с о б с т о го у п р а в л е н и я , н е к о н т р о л и р у е м о е р а с п р о с т р а н е н и е к о т о р о й ю . Р е ж и м и с п о л ьзо в а н и я э т о й и н ф о р м а ц и и о п р е д е л е н П о с т а 3 3 . 16 Организационное обеспечение Организация явного или скрытого контроля над работой пользователя Организация учета хранения, использования, уничтожения документов и носителей информации Организация охраны и надежного пропускного режима Мероприятия, осуществляемые при подборе и подготовке персонала Мероприятия по разработке правил доступа к информации Мероприятия при проектировании, разработке, модификации программного обеспечения и технических средств Лицензирование деятельности и сертификация средств 17 Основные правила лицензирования и сертификации Лицензирование в области защиты информации является обязательным 2. Деятельность без лицензии запрещена 3. Лицензии выдаются конкретным юридическим лицам, зарегистрированным на территории Российской Федерации 4. Лицензии выдаются только на основании результатов экспертизы сертифицированных средств 5. Передача лицензии запрещена 6. Сертификация средств осуществляется на платной основе 7. Отказ в выдаче лицензии и сертификата должен быть мотивирован 8. При ликвидации организации лицензия теряет силу 1. 18 Лицензирование деятельности Образцы лицензий ФСБ РФ и Гостехкомиссии России 19 Физическая защита Применение технических средств охраны и сооружений, предназначенных для создания физических препятствий на путях проникновения в систему Периметровые и объектовые средства обнаружения Средства сбора и отображения информации о проникновении Средства управления доступом Технические средства наблюдения и предупреждения Биометрические средства доступа 20 Техническое обеспечение Технический канал утечки информации – совокупность физических полей, несущих конфиденциальную информацию, конструктивных элементов взаимодействия систем и технических средств нарушителя для регистрации и снятия информации акустический, виброакустический по цепям заземления и за счет побочного ЭМИ и наводок электромагнитные, проводные и радиоканалы утечка информации при воздействии физических полей на вспомогательные технические средства и системы вторичные источники электропитания основных технических средств 23 Занятие окончено