Идентификаторы цифровых объектов (OID) Назначение, структура,

реклама

Идентификаторы цифровых

объектов

(OID)

Назначение, структура,

применение

Анатолий Кликич

ГУИКТ

Разнообразие и сложность данных, отсутствие

гибкой системы их представления

вызвали необходимость

появления нотации высокого уровня для их

описания.

Данная нотация должна была удовлетворить

ряд требований:

.

1.способность описать все существующие

типы данных;

2.обеспечить описание сложных

многоуровневых структур данных;

3.определять алгоритмы представления

значений (правила кодирования);

4.обеспечить открытость для дальнейшего

развития.

В качестве такой нотации Международный

Консультативный Комитет по Телефонии и

Телеграфии (МККТТ сегодня это ITU-T)

предложил использовать абстрактносинтаксическую нотацию версии 1.

ASN.1

ASN.1 (Abstract Syntax Notation One)

является ISO и ITU-T совместимым стандартом.

Первоначально был определён в 1984 году в

рамках CCITT X.409:1984.

Из-за широкого применения ASN.1 в 1988 году

перешёл в свой собственный стандарт X.208.

Начиная с 1995 года, существенно

пересмотренный ASN.1 описывается стандартом

X.680

ASN.1 была разработана для применения на

верхних уровнях семиуровневой модели стека

протоколов OSI.

Уровни стека протоколов OSI

Английское название

Русское название

Использование ASN.1

Application Layer

Уровень приложения

Собственно ASN.1 для

спецификации протокола (такого,

как, например EDIFACT)

Presentation Layer

Уровень представления

Правила кодирования (encoding

rules) ASN.1 определяют

передаваемую последовательность

битов

Session Layer

Сеансовый уровень

нет

Transport Layer

Транспортный уровень

нет

Network Layer

Сетевой уровень

нет

Data Link Layer

Уровень передачи данных

нет

Physical Layer

Физический уровень

нет

Курс лекций В.А.Капустин

Стек протоколов, используемых в Интернете, отличается от семиуровневой модели ISO (Таблица 2).

Таблица 2. Использование ASN.1 в стеке протоколов Интернета

Использование ASN.1 в стеке протоколов Интернета

Уровни стека протоколов Интернета

Уровень

Протокол

Использование ASN.1

Приложения

SSL, LDAP, Z39.50,

EDIFACT

Транспортный

TCP

нет

Межсетевой

IP

нет

Сетевой

Напр., EDGE

Физический

Собственно ASN.1 для спецификации

протокола и правила кодирования (encoding

rules) ASN.1 определяют передаваемую

последовательность битов

Собственно ASN.1 для спецификации

протокола для мобильных сетей

нет

Курс лекций В.А.Капустин

ITU в 2001 году в рамках ITU-T SG-17 открывает

проект содействия использованию ASN.1 в

широком спектре отраслей промышленности и

органов стандартизации, который также

охватывает идентификаторы объекта (OID)

ASN.1 проект создал хранилище, которое

собирает сведения о многих OID (в том числе

всех тех, которые определены в любой

рекомендации ITU-T)

Project Leader

Mr. Olivier DUBUISSON

France Telecom Orange

Orange Labs/DDEV

Сегодня в этом репозитории хранятся

107330 Идентификаторов.

Только в 2011 году зарегистрировано

более 6000

Основные типы объектов, которые могут

идентифицироваться с помощью OID

• страны, компании, проекты;

• построение сертификатов ключей подписей в

соответствии с Rec. ITU-T X.509, включая

политики применения сертификатов (certificate policy);

• алгоритмы шифрования (пример: АES);

• протокол оповещения (Common Alerting Protocol

(CAP) emergency message identification

([WMO-alerting-OIDs]);

• схема идентификации для применений tag-based

объектов (also [X.668]);

•определение имен атрибутов (distinguished name

attributes[X.509]);

• в ASN.1 модулях, к примеру: BioAPI (Biometrics)

Interworking Protocol;

• правила декодирования ASN.1 модулей, к примеру:

ASN.1 Basic Encoding Rules;

• MIB for SNMP network management, for example the

SNMP Notification MIB;

• применение в электронном здравоохранении, к

примеру: HL7 (international) tree of allocations;

• информационные объекты на основе ASN.1 (см. [X.681]);

•Сети авиационной электросвязи (ATN) с использованием

ISO/OSI стандартов и протоколов;

ETSI (European Telecommunication Standards Institute):

OIDs under {itu-t(0) identifiedorganization(4) etsi(0)

reserved(127) etsi-identified-organization(0)} even for nonETSI-members.

• Операторы сетей используют {itu-t(0) networkoperator(3)};

•International allocated OIDs for information systems:

TLS Web server authentication (1.3.6.5.5.7.3);

TLS Web client authentication (1.3.6.5.5.7.3.2);

Signing of downloadable executive code (1.3.6.5.5.7.3.3);

E-mail protection (1.3.6.5.5.7.3.4);

IP Security end system (1.3.6.5.5.7.3.5);

1.3.6.5.5.7.3.6 IP Security tunnel termination

1.3.6.5.5.7.3.7 IP Security user

1.3.6.5.5.7.3.8 Time Stamp Signing и т. д.

Cложно найти область, где не

использовались бы

идентификаторы объектов,

созданные в соответствии с

международными

рекомендациями.

Простой протокол управления сетью (SNMP) OID1.3.6.1.4.1.1768.

РЕЛЯЦИОННЫЕ СУБД ПО ПРОТОКОЛУ Z39.50

{ iso(1) identified-organization(3) icao(27) atn(0) objectIdentifiers(0) }

iso (1)

identified-organisation (3)

icao (27)

atn (0)

user-messageabstract-syntax (10)

atn-end-systemair (1)

atn-algorithms (9)

atn-end-systemground (2)

atn-amhs (8)

atn-directory (7)

atn-ac (3)

atn-certificateauthority (6)

atn-sm (4)

atn-securityrequirements (5)

Использование ЭЦП в медицине

Врачебная тайна при хранении

и пересылке информации

Электронные медицинские

карточки пациента

Электронная регистрация

пациентов

Медицинские

профессиональные карточки

правомочных лиц

Телемедицина

Выписка электронных

рецептов

Участие в электронных торгах

по закупкам

Медицинское страхование

Обмен данными при заказах

льготных лекарств

Электронный документооборот

OID в стандартизованных медицинских

документах

GRID

OID

1.2.840.113612.5

1.2.840.113612.5.1

1.2.840.113612.5.2

1.2.840.113612.5.4

1.2.840.113612.5.5

1.2.840.113612.5.99

OID

Description or reference

International Grid Trust Federation

Directory meta-data

Policies

Member authorities

Services

Testing

PKI

Инфраструктура открытых ключей

Технологии идентификации

•Штрих-кодовая идентификация

•Радиочастотная идентификация

•Биометрическая идентификация

•На основе карт с магнитной полосой

Технологии аутентификации

•Аутентификациия по многоразовым паролям

•Аутентификациия на основе одноразовых паролей

•Аутентификациия по предъявлению

цифрового сертификата

Области применения цифровых

сертификатов

Технология

Назначение технологии

Применение цифрового сертификата

SSL/TLS

Протоколы шифрования трафика

на уровне приложений

Цифровой сертификат применяется для аутентификации сервера.

Цифровые сертификаты также могут применяться и для

аутентификации клиентов.

Smart Cards

Регистрация в домене Active

Directory или на сервере

удаленного доступа

Цифровой сертификат, хранящийся на смарт-карте используется

для аутентификации пользователя вместо имени и пароля.

802. lx

Аутентификация клиентов для

разрешения доступа к порту

коммутатора или беспроводной

точке доступа

Цифровые сертификаты используются для аутентификации

клиентов по протоколу EAP-TLS.

VPN

Виртуальные частные сети

Цифровые сертификаты используются для аутентификации

клиентов по протоколу EAP-TLS.

IPSec

Протокол шифрования трафика

на уровне TCP/IP

Цифровые сертификаты могут использоваться для взаимной

аутентификации компьютеров, задействованных в процессе

обмена данными.

S/MIME

Шифрование электронной почты

Цифровые сертификаты используются для цифровой подписи и

шифрования электронного сообщения.

EFS

Шифрование файлов на жестком

диске

Цифровые сертификаты используются для шифрования файлов

на локальном жестком диске.

Основное требования к

политике PKI

соответствие общей

корпоративной политике

безопасности;

Многие организации, реализующие

функции PKI, сегодня работают не имея

даже формальной политики, потому что

никогда ранее не нуждались в ней.

PKI получает все большее

распространение, возрастает число

взаимодействий, поэтому работа без

определенного набора политик

становится практически невозможной.

МСЭ-Т X.509

Серия Х: сети передачи данных,

взаимосвязь открытых систем и безопасность

7 Открытые ключи и сертификаты открытых ключей

Идентификатор объекта, который определяет расширение, должен быть определен

в соответствии в Рек. МСЭ-Т X.660 | ИСО/МЭК 9834-1.

8.2 Расширения информации о ключах и политике

Идентификаторы объектов, используемые для определения целей ключа,

должны быть присвоены в соответствии с Рек. МСЭ-Т X.660 | ИСО/МЭК 9834-1.

8.2.2.6 Расширение политик сертификатов

Идентификаторы объектов, используемые для определения политик сертификатов

и типов квалификаторов политик сертификатов, должны быть присвоены в

соответствии с Рек. МСЭ-Т X.660 | ИСО/МЭК 9834-1.

Каким же образом

достигается уникальность

идентификации объектов в

мировом пространстве?

В основу решения данного вопроса на

международном уровне были положены

рекомендации X.208 "Abstract Syntax Notation

One (ASN.1)" (затем серия X.680),

разработанные совместно МСЭ-Т и ИСО/МЭК.

Впервые в этих документах был определены

правила создания иерархической древовидной

модели идентификации объектов на основе

построения дерева идентификаторов объектов

(OID-tree, Д-OID) и непосредственно

Object Identifier (OIDs).

Рекомендация

ITU-T X.660|ISO/ISO 9834-1 дает

определение идентификатора объекта

как значение, отличающееся от других

подобных значений, которое связывается с

информационным объектом и является

первичным списком целочисленных значений

от корня (Root) международного дерева до

узла, уникально определяющего этот объект.

Начиная с 2000 года разрешено использовать

ASCII символы.

При использовании Уникод-меток дерево сейчас

носит название "международное OID-tree".

Полный путь от главного корня до узла

описывается строкой из Уникод-меток для

каждого узла и называется OID-IRI формой

идентификации.

Таким образом, достигается соответствие между

метками Уникода (Unicode label) и описанием

ASN.1.

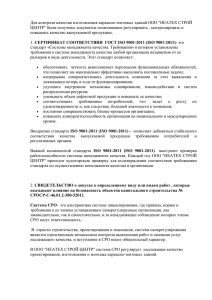

Top of the OID Tree

root

itu-t(0)

joint-iso-itu-t(2)

iso(1)

tag-based(27)

recommendation(0)

memberbody(2)

identified-organisation(3)

country(16)

dod(6)

mcode(1)

ISO 3166 country codes

ISO 3166 country codes

internet (1)

Example: {joint-iso-itu-t(2) tag-based(27) mcode(1)}

Note: The name of the 3 top-level arcs do not imply a hierarchical dependency to ISO or ITU-T.

Модель иерархического дерева

(OID-tree, Д-OID) предполагает

Ветка ITU-Т

itu-t(0)

находится под администрированием ITU-Т,

Ветка ISO

iso(1)

находится под администрированием ISO,

Ветка Joint-ISO-ITU-T

joint-iso-itu (2)

находится под совместным администрированием

ISO и ITU-Т.

Для ветки МСЭ-Т с индексом – 0 было

выделено 6 ветвей:

0 - "Recommendation",

1 - "Question",

2 - "Administration",

3 - "Network-Operator",

4 - "Identified-Organization",

5 - "R-Recommendation".

Для ветки ИСО с индексом – 1 было

выделено 4 ветки:

0 - "Standard",

1 - "Registration-Authority",

2 - "Member-Body",

3 - "Identified-Organization".

Ветка Joint-ISO-ITU-T с индексом 2

B настоящее время насчитывает 35 узлов.

Эти узлы назначаются в соответствии с

стандарттом X.662 | ISO/IEC 9834-3

Выделение и наименование узлов и веток

осуществляется в соответствии с номером

проекта ISO и номером стандарта ISO, а также в

соответствии с параметрами ITU-T Study Group,

Study Period, and Question, and the number of the

ITU-T (or CCITT) Recommendation.

Стандартом

X.660 | ISO/IEC 9834-1

определено международное дерево

идентификаторов(International Object

Identifier), которое поддерживает и

дерево идентификаторов в кодах ASN.1 и

международное описание

идентификаторов, а также связь между

ними.

Ветка под администрированием

ISO ?

Или ветка под совместным

администрированием

ITU-Т-ISO?

В международной практике встречаются оба

варианта.

В настоящее время OID выданные для стран

под веткой ISO сохраняются

Alvestrand Family

МСЭ-Т X.660

Серия Х: передача данных, система связи и безопасность.

Сеть OSI и системные аспекты - обозначение, адрес и регистрация

5.5 Область совместной регистрации в пределах страны была назначена (как

определено в МСЭ-T Rec. X.662 | ISO/IEC 9834-3) дуга, которая производит значение

ИДЕНТИФИКАТОРА ОБЪЕКТА ASN.1:

{joint-iso-itu-t (2) страна (16)}

и соответствующее значение OID-IRI:

"/Joint-ISO-ITU-T/Country"

Узлы могут использоваться, чтобы назначить зависимые дуги (и, следовательно,

ИДЕНТИФИКАТОР ОБЪЕКТА и значения OID-IRI) в пределах страны.

Рекомендуется, чтобы единственный национальный Регистрационный

орган был определен совместным решением государства-члена

Международного союза электросвязи и Национальным органом

Международной организации по стандартизации.

Какую ветку выбрать для

построения национального

дерева Украины?

Стандартами

X.660 | ISO/IEC 9834-1 X.662 | ISO/IEC 9834-3

рекомендуется строить национальные

OID-tree деревья под ветками

администрирования ITU-Т и ISO

(с индексом – 2, Unicode label " Joint-ISO-ITU-T").

Пример: {joint-iso-itu-t (2) country (16) ua (804)}.

OID-tree США

{joint-iso-itu-t(2) country(16) us(840)}

содержит два узла child OIDs:

organization(1) и

erroneous-gov(101).

В узел organization(1) входит 4 узла:

dod(2),

csor(3),

us-government-org(10),

100.

Вывод

В основном страны выделяют ветки для

создания

• дерева идентификации правительства и

• дерева идентификации бизнеса

(организаций).

Каждая ветка может иметь свои узлы (node)

и под ними соответствующие ветки и

подветки.

Правила и порядок

управления и

администрирования

деревом

идентификаторов

Управление всем деревом

регистрации осуществляется на

основе делегирования полномочий.

Неоднократное применение этого

процесса через создание иерархии

регистрирующих агентов

обеспечивает генерацию

глобально уникальных

идентификаторов.

Дуга 2.16 была выделена странам рекомендацией

ITU-T X.660 | ISO/IEC 9834-1.

Этой дугой совместно руководят ITU-T и ISO

Рекомендацией ITU-T X.662 | ISO/IEC 9834-3

определен «Порядок функционирования органов по

регистрации OSI: регистрация Дуг идентификатор

объекта для совместной работы ИСО и МСЭ Т».

Все запросы на регистрацию должны быть совместно

утверждены ITU-T SG17 и ISO/IEC ОТК 1/SC 6.

Стандартом

X.660 | ISO/IEC 9834-1

предусматривается, что

Национальный администратор OID-tree

должен быть определен совместным решением

Администрации (ITU) связи и Национальным

органом по стандартизации (ISO).

Государственный университет

информационнокомуникационных технологий

(ГУИКТ)

Выполняет функции

секретариата ТК 107

«Технічний захист інформації»

Establishment of a national OID Registration

Authority for Ukraine

Attached are two letters signed by the ISO National Body for Ukraine (State

Committee of Ukraine for Technical Regulation and Consumer Policy) and by the

ITU Ukraine Member State (State Administration of Communications) informing

that, in agreement with the provisions of Rec. ITU-T X.660 | ISO/IEC 9834-1, the

State University of Information and Communication Technologies applies

for operating as the Registration Authority for the OID country arc

{joint-iso-itu-t(2) country(16) ua(804)}.

This is issued to both ITU-T SG 17 and ISO/IEC JTC 1/SC 6 for their records.

The following contact information was also provided for the registration authority:

Mr. Anatoly Klikich

Head of "NAC-Telecom"

State University of Information and Communication Technologies (DUIKT)

Solomenskaya Str., 7

03110, Kiev Ukraine

Phone/fax number: +380 44 248 85 89

Email: raukraine@duikt.edu.ua

At its plenary meeting in December 2010, ITU-T SG 17 noted that, according to an agreement signed by the ISO National Body for Ukraine (State C

{iso(1) member-body(2) ua(804)}.

Ukraine also uses the country OID

At its plenary meeting in December 2010, ITU-T SG 17

noted that, according to an agreement signed by the ISO

National Body for Ukraine (State Committee of Ukraine for

Technical Regulation and Consumer Policy) and by the

ITU Ukraine Member State (State Administration of

Communications), the State University of Information and

Communication Technologies will be the Registration

Authority for this country OID for Ukraine. An equivalent

decision was taken by ISO/IEC JTC 1/SC 6 at its plenary

meeting in June 2011

{iso(1) member-body (2) ua (804)}.

Ukraine also uses the country OID

При построении национального дерева

необходимо:

• учитывать международную практику

применения, разработки и описания

информационных объектов;

• использовать стандартные международные OID

в отдельных областях применения;

• учитывать при разработке новых национальных

OID правила описания синтаксиса объектов;

• отслеживать непересекаемость с ранее

разработанными стандартными OID

Национальное дерево OID-tree Украины

должно начинаться с главного узла, значение

которому присвоено в соответствии с

международными рекомендациями.

OID-TREE

2.16.804

{joint-iso-itu-t (2) country (16) ua (804)}

/Joint-ISO-ITU-T/16/804

Для управления и администрирования

национальным деревом OID-tree Украины

предполагается создать узел с именем

{joint-iso-itu-t (2) country (16) ua (804) ra (1)}

Для регистрации объектов в сфере

государственного управления предполагается

создать ветку

{joint-iso-itu-t (2) country(16) ua (804) ra (1)gov(1)}.

Для регистрации объектов в сфере

бизнеса предполагается создать ветку

{joint-iso-itu-t (2) country (16) ua (804) ra (1) org (2)}

По поручению

Национальной комиссии,

осуществляющей государственное

регулирование в сфере связи и

информатизации

в настоящее время ГУИКТ готовит

предложения по формированию

пространства Украинского сегмента

Международного дерева

идентификаторов объектов (OID)

к IdM

От

OID

Подходы к идентификации объекта

Bar codes

– EPCs

– IP addresses

– OIDs

– URLs

– URNs

– UUIDs

– etc.

IdM дизайн модели

• Идентификаторы объектов являются

основными объектами IdM системы и

они формируют основу IdM структуры.

• Базовые модели IdM являются

неотъемлемыми компонентами,

которые строят структуру Мета IDM.

Мета означаРисунок 3. Дизайн

модели IdM

• ет то, что структура не зависит от

сетевого уровня, охраны окружающей

среды, применение сценариев и т.д.

• Система IdM зависит от окружения

сети и приложений, с настроенными

интерфейсами к другим функциям

безопасности / не безопасности для

обеспечения сопутствующих ID услуг.

• IdM сеть состоит из нескольких систем

IdM, между которыми применяются

коммуникационные протоколы и

механизмы, например, SAML, SSO.

IdM Сети

IdM Системы

Базовые модели IdM

/ Мета Структура

IdM

Объектные

идентификаторы

Рисунок 3. Дизайн модели IdM

Мета Структура IdM

• IdM Мета Структура включает в

себя основные компоненты IdM ,

концентрированные объектными

идентификаторами.

• Для объектных идентификаторов

они должны различить расширения

для обеих локальных id действий

идентификатора и сетевых

функций, основанных на IdM.

• Основные ID расширения дают

возможность изолированным

метаструктурам IdM.

• Расширения высшего уровня Id

включают IdM сеть для

безопасности / эффективности и

т.д.

Управление определением идентичности (IdM)

В виртуальном мире IdM имеет важнейшее значение для

поддержания надежного контроля за доступом к

информации

и

обменом

информацией

между

поставщиками данных, конечными пользователями и даже

подключенными к сети объектами (включая оконечные

устройства, смарт-чипы и исполняемое программное

обеспечение).

Цифровые сертификаты X.509 МСЭ уже служат основой

доверия и безопасности в онлайновом мире. Теперь новая

работа, проводимая при помощи Глобальной инициативы

МСЭ-Т

по

стандартам

управления

определением

идентичности, такая как работа над Рекомендацией X.1250,

касающейся всеобщего доверия к IdM и функциональной

совместимости, приведет к разработке структуры для

завтрашних инфраструктур и услуг сетей на базе IP.

СПАСИБО ЗА ВНИМАНИЕ