ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ

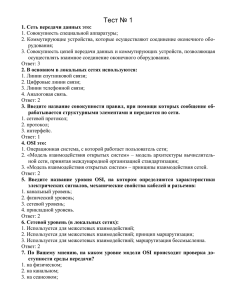

реклама

Учебный курс «Обеспечение безопасности информационных и сетевых ресурсов» Раздел «Основы технологии межсетевых экранов. Системы обнаружения вторжений» Преподаватель: к.в.н., доцент Бондарев Валерий Васильевич ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения Благодаря своей открытой архитектуре сеть Internet стала одним из самых удобных средств коммуникации. Вместе с тем открытость Internet породила множество проблем, связанных с безопасностью. Здесь как нельзя лучше подходит изречение: «Каждый — за себя, только Бог — за всех». Любой имеющий выход в Internet компьютер должен рассматриваться как потенциальный объект для атаки. Проблема особенно остро стоит в случае организаций, поскольку им необходимо контролировать работу в Internet большого количества компьютеров и сетевых устройств. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения Когда речь заходит о защите от атак, то первое, что приходит на ум большинству пользователей, - это межсетевые экраны (firewall). И это закономерно. Данная технология является одной из самых первых и поэтому самой известной. Итак, что же такое межсетевой экран? Говоря общими словами, - это средство, которое разграничивает доступ между двумя сетями (или, в частном случае, узлами) с различными требованиями по обеспечению безопасности. В самом распространенном случае межсетевой экран устанавливается между корпоративной сетью и Internet. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения Определение МЭ Гостехкомиссией (ФСТЭК России) Согласно «Руководящему документу. Межсетевые экраны» Межсетевым экраном называется локальное (однокомпонентное) или функциональнораспределенное средство (комплекс), которое реализует контроль за информацией, поступающей в автоматизированную систему и/или выходящей из нее, и обеспечивает защиту автоматизированной системы посредством фильтрации информации, т.е. анализа по совокупности критериев и принятия решения об ее распространении в (из) автоматизированной системы. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения Межсетевой экран, защищающий сразу множество (не менее двух) узлов, призван решить две задачи: - Ограничение доступа внешних (по отношению к защищаемой сети) пользователей к внутренним ресурсам корпоративной сети. К таким пользователям могут быть отнесены партнеры, удаленные пользователи, хакеры и даже сотрудники самой компании, пытающие получить доступ к серверам баз данных, защищаемых межсетевым экраном. - Разграничение доступа пользователей защищаемой сети к внешним ресурсам. Решение этой задачи позволяет, например, регулировать доступ к серверам, не требуемым для выполнения служебных обязанностей. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения Все межсетевые экраны используют в своей работе один из двух взаимоисключающих принципов: - "Разрешено все, что не запрещено". С одной стороны данный принцип облегчает администрирование межсетевого экрана, т.к. от администратора не требуется никакой предварительной настройки - межсетевой экран начинает работать сразу после включения в сеть электропитания. Любой сетевой пакет, пришедший на МСЭ, пропускается через него, если это не запрещено правилами. С другой стороны, в случае неправильной настройки данное правило делает межсетевой экран дырявым решетом, который не защищает от большинства несанкционированных действий. Поэтому в настоящий момент производители межсетевых экранов практически отказались от использования данного принципа. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения - "Запрещено все, что не разрешено". Этот принцип делает межсетевой экран практически неприступной стеной (если на время забыть на возможность подкопа этой стены, ее обхода и проникновения через незащищенные бойницы). Однако, как это обычно и бывает, повышая защищенность, мы тем самым нагружаем администратора безопасности дополнительными задачами по предварительной настройке базы правил межсетевого экрана. После включения такого МСЭ в сеть, она становится недоступной для любого вида трафика. Администратор должен на каждый тип разрешенного взаимодействия задавать одно и более правил. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Общие положения Классификация До сих пор не существует единой и общепризнанной классификации межсетевых экранов. Каждый производитель выбирает удобную для себя классификацию и приводит ее в соответствие с разработанным этим производителем межсетевым экраном. Однако, основываясь на приведенном выше неформальном определении МСЭ, можно выделить следующие их классы, учитывающие уровни OSI или стека TCP/IP: - коммутаторы, функционирующие на канальном уровне; - сетевые или пакетные фильтры, которые, как видно из названия, функционируют на сетевом уровне; - шлюзы сеансового уровня (circuit-level proxy); - посредники прикладного уровня (application proxy или application gateway); - инспекторы состояния (stateful inspection). ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Коммутаторы Данные устройства, функционирующие на канальном уровне, не принято причислять к классу межсетевых экранов, т.к. они разграничивают доступ в рамках локальной сети и не могут быть применены для ограничения трафика из Internet. Однако, основываясь на том факте, что межсетевой экран разделяет доступ между двумя сетями или узлами, такое причисление вполне закономерно. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Коммутаторы Многие производители коммутаторов, например, Cisco, Nortel, 3Com, позволяют осуществлять фильтрацию трафика на основе MACадресов, содержащихся во фреймах, пытающихся получить доступ к определенному порту коммутатора. Наиболее эффективно данная возможность реализована в решениях компании Cisco, в частности в семействе коммутаторов Catalyst, которые обладают механизмом Port Security. Однако надо заметить, что практически все современные сетевые карты позволяют программно изменять их MAC-адреса, что приводит к неэффективности такого метода фильтрации. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Модель OSI/ISO Уровен ь Наименование Функция 1 Физический Собственно кабель или физический носитель 2 Канальный Передача и прием пакетов, определение аппаратных адресов 3 Сетевой Маршрутизация и ведение учета 4 Транспортный Обеспечение корректной сквозной пересылки данных 5 Сеансовый Аутентификация и проверка полномочий 6 Представления данных Интерпретация и сжатие данных 7 Прикладной Предоставление услуг на уровне конечного пользователя: почта, регистрация и т.д. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Коммутаторы Достоинства: - Высокая скорость работы. - Данная возможность встроена в большинство коммутаторов, что не требует дополнительных финансовых затрат. Недостатки: - Отсутствует возможность анализа прикладного уровня. - Отсутствует возможность анализа заголовков сетевого и сеансового уровней (исключая некоторые коммутаторы). - Нет защиты от подмены адреса. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Пакетные фильтры Пакетные фильтры (packet filter) - это одни из первых и самые распространенные межсетевые экраны, которые функционируют на третьем, сетевом уровне и принимают решение о разрешении прохождения трафика в сеть на основании информации, находящейся в заголовке пакета. Многие фильтры также могут оперировать заголовками пакетов и более высоких уровней (например, TCP или UDP). Распространенность этих межсетевых экранов связана с тем, что именно эта технология используется в абсолютном большинстве маршрутизаторов (т.н. экранирующий маршрутизатор, screening router) и даже коммутаторах (например, в решениях компании Cisco). В качестве параметров, используемых при анализе заголовков сетевых пакетов, могут использоваться: - адреса отправителей и получателей; - тип протокола (TCP, UDP, ICMP и т.д.); - номера портов отправителей и получателей (для TCP и UDP трафика); - другие параметры заголовка пакета (например, флаги TCPзаголовка). ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Пакетные фильтры Недостатки. Во-первых, исходя из того, что они анализируют только заголовок (такие фильтры получили название stateless packet filtering), за пределами рассмотрения остается поле данных, которое может содержать информацию, противоречащую политике безопасности. Например, в данном поле может содержаться команда на доступ к файлу паролей по протоколу FTP или HTTP, что является признаком враждебной деятельности или пакетный фильтр может пропустить в защищаемую сеть TCP-пакет от узла, с которым в настоящий момент не открыто никаких активных сессий. В целом, недостаток пакетных фильтров заключается в том, что они не умеют анализировать трафик на прикладном уровне, на котором совершается множество атак - проникновение вирусов, Internet-червей, отказ в обслуживании и т.д. Некоторые производители, например, Cisco, предлагают пакетные фильтры с учетом состояния (stateful packet filtering), которые сохраняют в памяти сведения о состоянии текущих сеансов, что позволяет предотвратить некоторые атаки. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Пакетные фильтры Другой недостаток пакетных фильтров - сложность настройки и администрирования. Приходится создавать как минимум два правила для каждого типа разрешенного взаимодействия (для входящего и исходящего трафика). Мало того, некоторые правила, например, реализованные в решениях компании Cisco, различаются для каждого интерфейса маршрутизатора, что только усложняет создание таблицы правил (списка контроля доступа). Неконтролируемое увеличение числа правил может приводить к появлению брешей в первой линии обороны, создаваемой пакетными фильтрами. Известны случаи, когда таблицы правил маршрутизаторов содержали тысячи правил. И не стоит забывать, что при настройке фильтра может случиться ситуация, когда одно правило противоречит другому. Увеличение числа правил несет с собой и еще одну проблему снижение производительности межсетевого экрана. Ведь пришедший пакет проверяется на соответствие таблицы правил, начиная с ее верха, что в свою очередь требует внимательного отношения к порядку следования правил. Такая проверка осуществляется до тех пор, пока не будет найдено соответствующее правило или не будет достигнут конец таблицы. Во многих реализациях, каждое новое правило, пусть не намного, но все же уменьшает общую производительность фильтра. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Пакетные фильтры Еще один недостаток пакетных фильтров - слабая аутентификация трафика, которая осуществляется только на основе адреса отправителя. Текущая версия протокола IP (v4) позволяет без труда подменять такой адрес, подставляя вместо него любой из адресов, принадлежащий адресному пространству IP-протокола, реализуя тем самым атаку "подмена адреса" (IP Spoofing). И даже, если адрес компьютера-отправителя не изменялся, то что мешает злоумышленнику сесть за этот компьютер. Ведь сетевой фильтр не запрашивает у пакета идентификатор и пароль пользователя, т.к. эта информация принадлежит прикладному уровню. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Пакетные фильтры Достоинства: - Высокая скорость работы. - Простота реализации. - Данная возможность встроена во все маршрутизаторы и многие ОС, что не требует дополнительных финансовых затрат. - Низкая стоимость или свободное распространение (в случае приобретения). Недостатки: - Отсутствует возможность анализа прикладного уровня. - Нет защиты от подмены адреса. - Сложность настройки и администрирования. - При увеличении числа правил возможно снижение производительности. - Требуется детальное знание сетевых услуг и протоколов. - Нет контроля состояния соединения. - Трудность функционирования в сетях с динамическим распределением адресов. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Пакетные фильтры ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Шлюзы сеансового уровня Шлюз сеансового уровня - это другая технология, используемая в межсетевых экранах, но на сегодняшний день ее очень трудно встретить в виде единственной технологии, реализованной в межсетевом экране. Как правило, они поставляются в рамках прикладных шлюзов или инспекторов состояний. Кроме того, обеспечиваемый ими уровень защиты немногим выше, чем у пакетных фильтров, при более низкой производительности. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Шлюзы сеансового уровня Смысл технологии фильтрации на сеансовом уровне заключается в том, что шлюз исключает прямое взаимодействие двух узлов, выступая в качестве т.н. посредника (proxy), который перехватывает все запросы одного узла на доступ к другому и, после проверки допустимости таких запросов, устанавливает соединение. После этого шлюз сеансового уровня просто копирует пакеты, передаваемые в рамках одной сессии, между двумя узлами, не осуществляя дополнительной фильтрации. Как только авторизованное соединение установлено, шлюз помещает в специальную таблицу соединений соответствующую информацию (адреса отправителя и получателя, состояние соединения, информация о номере последовательности и т.д.). Как только сеанс связи завершается, запись о нем удаляется из этой таблицы. Все последующие пакеты, которые могут быть сформированы злоумышленником и "как бы относятся" к уже завершенному соединению, отбрасываются. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Шлюзы сеансового уровня Достоинство данной технологии в том, что она исключает прямой контакт между двумя узлами. Адрес шлюза сеансового уровня является единственным элементом, который связывает внешнюю сеть, кишащую хакерами, с внутренними, защищаемыми ресурсами. Кроме того, поскольку соединение между узлами устанавливается только после проверки его допустимости, то тем самым шлюз предотвращает возможность реализации подмены адреса, присущую пакетным фильтрам. Несмотря на кажущуюся эффективность этой технологии, у нее есть один очень серьезный недостаток – невозможность проверки содержания поля данных. Т.е. тем самым злоумышленнику представляется возможность передачи в защищаемую сеть троянских коней и других Internet-напастей. Мало того, возможность перехвата TCP-сессии (TCP hijacking), позволяет злоумышленнику даже в рамках разрешенной сессии реализовывать свои атаки. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Шлюзы сеансового уровня Достоинства: - Высокая скорость работы. - Простота реализации. - Исключение прямого взаимодействия между двумя узлами. - Контроль состояния соединения. Недостатки: - Отсутствует возможность анализа прикладного уровня. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Шлюзы сеансового уровня ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Посредники прикладного уровня Посредники прикладного уровня практически ничем не отличаются от шлюзов сеансового уровня, за одним исключением. Они также осуществляют посредническую функцию между двумя узлами, исключая их непосредственное взаимодействие, но позволяют проникать в контекст передаваемого трафика, т.к. функционируют на прикладном уровне. Межсетевые экраны, построенные по этой технологии, содержат т.н. посредников приложений (application proxy), которые, "зная" как функционирует то или иное приложение, могут обрабатывать сгенерированный ими трафик. Таким образом, эти посредники могут, например, разрешать в исходящем трафике команду GET (получение файла) протокола FTP и запрещать команду PUT (отправка файла) и наоборот. Еще одно отличие от шлюзов сеансового уровня - возможность фильтрации каждого пакета. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Посредники прикладного уровня Однако, как видно из приведенного описания, если для какого-либо из приложений отсутствует свой посредник приложений, то межсетевой экран не сможет обрабатывать трафик такого приложения, и он будет отбрасываться. Именно поэтому так важно, чтобы производитель межсетевого экрана своевременно разрабатывал посредники для новых приложений, например, для мультимедиа-приложений. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Посредники прикладного уровня Достоинства: - Анализ на прикладном ровне и возможность реализации дополнительных механизмов защиты (например, анализ содержимого). - Исключение прямого взаимодействия между двумя узлами. - Высокий уровень защищенности. - Контроль состояния соединения. Недостатки: - Невозможность анализа трафика от "неизвестного" приложения. - Невысокая производительность. - Требование изменения модификации клиентского ПО. - Двойной анализ - на уровне приложения и уровне посредника. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Инспекторы состояния Каждый из названных классов межсетевых экранов обладает рядом достоинств и может применяться для защиты корпоративных сетей. Однако куда более эффективным было бы объединить все названные классы МСЭ в одном устройстве. Что и было сделано в инспекторах состояний ("stateful inspection", введенный компанией Check Point Software), которые совмещают в себе все достоинства названных выше типов экранов, начиная анализ трафика с сетевого и заканчивая прикладным уровнями, что позволяет совместить в одном устройстве казалось бы несовместимые вещи – большую производительность и высокую защищенность. Эти межсетевые экраны позволяют контролировать: - каждый передаваемый пакет - на основе имеющейся таблицы правил; - каждую сессию - на основе таблицы состояний; - каждое приложение - на основе разработанных посредников. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Инспекторы состояния Действуя по принципу "продвинутого" шлюза сеансового уровня, инспектор состояния, тем не менее, не препятствует установлению соединения между двумя узлами. За счет этого производительность такого межсетевого экрана существенно выше, чем у шлюза сеансового и прикладного уровня, приближаясь к значениям, встречающимся только у пакетных фильтров. Еще одно достоинство межсетевых экранов с контролем состояния - прозрачность для конечного пользователя, не требующая дополнительной настройки или изменения конфигурации клиентского программного обеспечения. Таким образом, сейчас на рынке существует всего два класса межсетевых экранов - инспекторы состояний и пакетные фильтры. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ ДОПОЛНИТЕЛЬНЫЕ ВОЗМОЖНОСТИ Помимо фильтрации трафика межсетевые экраны позволяют выполнять и другие, не менее важные функции, без которых обеспечение защиты периметра было бы неполным. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Трансляция сетевых адресов Для реализации многих атак злоумышленнику необходимо знать адрес своей жертвы. Чтобы скрыть эти адреса, а также топологию всей сети, межсетевые экраны выполняют очень важную функцию - трансляцию сетевых адресов (network address translation - NAT). Трансляция может осуществляться двумя способами динамически и статически. В первом случае адрес выделяется узлу в момент обращения к межсетевому экрану. После завершения соединения адрес освобождается и может быть использован любым другим узлом корпоративной сети. Во втором случае адрес узла всегда привязывается к одному адресу МСЭ. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Трансляция сетевых адресов ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Аутентификация пользователей Межсетевые экраны помимо разрешения или запрещения допуска различных приложений в сеть, также могут выполнять аналогичные действия и для пользователей, которые желают получить доступ к внешним или внутренним ресурсам, разделяемым межсетевым экраном. При этом проверка подлинности (аутентификация) пользователя может осуществляться как при предъявлении обычного идентификатора (имени) и пароля, так и с помощью более надежных методов, например, с помощью SecureID или цифровых сертификатов. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Аутентификация пользователей ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Регистрация событий Являясь критическим элементом системы защиты корпоративной сети, межсетевой экран имеет возможность регистрации всех действий, им фиксируемых. К таким действиям относятся не только пропуск или блокирование сетевых пакетов, но и изменение правил разграничения доступа администратором безопасности и другие действия. Такая регистрация позволяет обращаться к создаваемым журналам по мере необходимости – в случае возникновения инцидента безопасности или сбора доказательств для предоставления их в судебные инстанции или для внутреннего расследования. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Понятие DMZ Термин “демилитаризованная зона” (demilitarized zone, DMZ), пришел от военных, которые употребляют его для обозначения районов, где запрещены подготовка и проведение боевых действий. В мир телекоммуникаций данное определение было введено компанией Sun. В информационно-технологической области термином ДМЗ сначала обозначали сетевой сегмент, расположенный между внешним интерфейсом МЭ и внутренним интерфейсом внешнего маршрутизатора (часто служащего для связи с Интернет). ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Понятие DMZ Демилитаризованная зона представляет собой, как правило, сегмент сети, который характеризуется тем, что в нем представляются информационные ресурсы для доступа из открытой сети. При этом серверы, предоставляющие эти ресурсы для открытого доступа, конфигурируются специальным образом для того, чтобы на них не могли использоваться так называемые опасные сервисы (приложения), которые могут дать потенциальному нарушителю возможность реконфигурировать систему, компрометировать ее и, опираясь на скомпрометированные ресурсы, атаковать корпоративную сеть. В демилитаризованной зоне могут располагаться некоторые серверы служебного обмена между корпоративной и открытой сетью. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Понятие DMZ Назначение ДМЗ состоит в том, чтобы изолировать внутренние сети, содержащие конфиденциальную информацию, от всех прочих сетей с сохранением возможности предоставления различных сервисов, т. е. в том, чтобы реализовывать многоуровневую стратегию защиты на сетевом уровне. Трафик не должен покидать ДМЗ либо проникать в нее, минуя систему управления доступом. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Понятие DMZ Правила безопасности вашего МЭ и других систем управления доступом регулируют прохождение трафика через ДМЗ. В противоположность этому трафик Интернет и трафик внутренней корпоративной сети обычно ничем не регулируются. Основная роль ДМЗ состоит в том, чтобы снизить риск, связанный с предложением различных сервисов клиентам, не обладающим статусом доверенных. ДМЗ обеспечивает безопасность вашей среды хостинга на сетевом уровне, изолируя общедоступные службы хостинга от вашей частной сетевой инфраструктуры. ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Понятие DMZ Продукт Check Point VPN-1/Firewall-1. Описание компонентов архитектуры Check Point SVN (Secure Virtual Network) Пакет программного обеспечения Check Point Next Generation (NG) состоит из нескольких продуктов, объединенных в комплекс информационной безопасности масштаба предприятия. Комбинация этих специализированных инструментов позволяет NG решать основные задачи безопасности и сетевого управления, стоящие перед администраторами. Набор продуктов Next Generation - VPN-1/Firewall-1 для разграничения доступа между сетями и обеспечения надежной точки входа для VPN-трафика. - Продукт SecuRemote – простой в использовании VPN-клиент. - Продукт SecureClient разработан на базе SecuRemote и отличается встроенным межсетевым экраном, политика которого задается администратором безопасности при установлении VPNсоединения. - Для облегчения управления учетными записями и клиентами в NG было добавлено два продукта. Компонент Account Management отвечает за управление учетными записями, хранимыми на LDAP-серверах, а продукт UserAutority предоставляет аутентификационные данные, полученные VPN1/Firewall-1, другим приложениям. - Набор продуктов Meta IP предоставляет интуитивный интерфейс для управления серверами DNS и DHCP. Набор продуктов Next Generation - Модуль FloodGate-1 осуществляет управление полосой пропускания (QoS) для VPN- и Internet-соединений. - Для подготовки детальной отчетности от всех продуктов NG, а также от поддерживаемых приложений других производителей используется продукт ReportingModule. - Модуль Check Point High Availability позволяет создавать кластерные (отказоустойчивые) конфигурации МЭ с целью уменьшения вероятности простоя сервисного обслуживания и обеспечивает прозрачное для пользователя переключение с одного шлюза на другой при возникновении сбоев в работе. - Функции продукта SecureUpdate позволяют администратору безопасности поддерживать самую последнюю версию программного обеспечения с единого местоположения не только для всех продуктов Firewall-1, но и для сертифицированных продуктов OPSEC (Open Platform for Security) других производителей, установленных в сети. Набор продуктов Next Generation - Чтобы гарантировать безопасность соединений между Firewall, станцией управления и клиентами, Check Point использует функции защищенных внутренних коммуникаций (Secure Internal Communication SIC) для шифрования и защиты трафика между модулями. - Спецификация SecureXL используется в тесной интеграции продуктов Check Point и аппаратных платформ (включая компьютерные и серверные) партнеров Check Point и помогает разработать наиболее функциональные, высокопроизводительные программно-аппаратные МЭ различных ценовых уровней. - Графический интерфейс пользователя (GUI) – компонент, представляющий собой совокупность различных инструментов и подмодулей, которые созданы для того, чтобы помочь администраторам безопасности прописывать и устанавливать в точках защиты политику безопасности, контролировать текущее состояние инфраструктуры системы безопасности и анализировать его, используя информацию о предыдущих состояниях. Для объединения всех этих продуктов в легко управляемое решение NG включает консоль безопасности (Security Dashboard) Распределенная архитектура «клиент/сервер» Инспекционный механизм Firewall-1 ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Основные схемы подключения МЭ Системы защиты с использованием экранирующего маршрутизатора Открытая внешняя сеть Экранирующий маршрутизатор Защищаемая LAN Системы подключения МЭ с несколькими сетевыми интерфейсами Межсетевой экран Открытая внешняя сеть Защищаемая LAN Маршрутизатор Маршрутизатор Открытые серверы ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Основные схемы подключения МЭ Схема единой защиты локальной сети Межсетевой экран Открытая внешняя сеть Защищаемая LAN Маршрутизатор Схема с защищаемой закрытой и не защищаемой открытой подсетями Межсетевой экран Открытая внешняя сеть Защищаемая закрытая подсеть LAN Маршрутизатор Открытая подсеть LAN ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Основные схемы подключения МЭ Схема с раздельной защитой закрытой и открытой подсетей Межсетевой экран Открытая внешняя сеть Защищаемая закрытая подсеть LAN Маршрутизатор Защищаемая открытая подсеть LAN ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Основные схемы подключения МЭ Схема с раздельной защитой закрытой и открытой подсетей на основе двух МЭ с двумя сетевыми интерфейсами Межсетевой экран Открытая внешняя сеть Маршрутизатор Защищаемая открытая подсеть LAN Межсетевой экран Защищаемая закрытая подсеть LAN ОСНОВЫ ТЕХНОЛОГИИ МЕЖСЕТЕВЫХ ЭКРАНОВ Персональные и распределенные сетевые экраны Internet Маршрутизатор Коммутатор Web-сервера Беспроводная сеть, реализованная через VPN-сервер Беспроводной клиент 1 Сервер аутентификации Беспроводной клиент 2 Внутренняя сеть Беспроводной клиент 3 Маршрутизатор беспроводного доступа Межсетевой экран Внутренние МЭ повышают уровень защищенности внутренней сети Удаленный офис Маршрутизатор WAN Маршрутизатор WAN Внутренние сегменты Внутренняя сеть WAN Сервер приложений Сервера Ethernet Ethernet Сервер баз данных Модемные стойки Рабочие станции Возможная структура внешней сети LAN партнера 1 VPN партнера 1 Удаленные пользователи LAN партнера 2 Internet Маршрутизаторы интернета Партнер 2 Внешняя прикладная сеть Кластер межсетевых экранов Внутренняя LAN LAN партнера 3 Партнер 3 Внутренняя сеть организации Напрямую соединенные члены Сервера приложений Внутренние пользователи Пример конфигурации демилитаризованной зоны Электронная почта Прокси-сервер Internet Демилитаризованная зона Кластер межсетевых экранов Внутренняя LAN Экранированная подсеть Сервер DNS Веб-сервер ОБНАРУЖЕНИЕ ВТОРЖЕНИЙ (Intrusion detection, ID) – это процесс мониторинга и определения несанкционированных попыток доступа и управления системами. Системы IDS – это своего рода виртуальные "дегустаторы", служащие, как правило, для скорейшего обнаружения опасного содержимого, но сейчас все больше используемые для предотвращения атак. Обнаружив потенциальную угрозу, называемую событием, система IDS записывает в журнал данные о рассматриваемой транзакции, а также может отправлять оповещения (по электронной почте, через протокол SNMP, на пейджер или в консоль контроля), перенаправляет атаку или нейтрализует вредоносное действие. IDS используются для обнаружения потенциально событий, таких как: - попытка подмены личности (атака на протоколы аутентификации); - взлом пароля; - атаки на протоколы; - переполнение буфера; - несанкционированные команды; - факты использования программных уязвимостей; - вредоносный код, например, вирусы, черви и "троянские кони"; - нелегальное управление данными; - несанкционированный доступ к файлам; - атаки на отказ в обслуживании (DoS-атаки). Типы IDS и модели обнаружения В зависимости от ресурсов и имущества, IDS может использоваться для защиты узла или всей сети. Все системы IDS соответствуют одной или двум моделям обнаружения вторжений: - обнаружение аномалий; - обнаружение признаков. Узловые IDS (HIDS) устанавливаются на узле (сервер, рабочая станция, принтер, маршрутизатор, шлюз), который они будут отслеживать. Система HIDS проверяет каждую входящую команду, ищет признаки вредоносного воздействия или просто отслеживает несанкционированное изменение файлов. HIDS, предназначенные для контроля целостности файлов (используют моментальные "снимки" файлов и контрольные суммы), создают криптографический хэш важных файлов в известном "чистом" состоянии, а затем через определенное время, проверяют эти файлы посредством сравнения. Системы HIDS, отслеживающие выполняемые в системах действия, осуществляют мониторинг в режиме реального времени и перехват потенциально вредоносных действий. Системы HIDS типа «honeypot» "Honeypot" – это специальная разновидность HIDS, подразумевающая исключительно мониторинг, обнаружение и перехват появлений угроз относительно самой себя. Такая система может являться обыкновенным компьютером, моделирующим рабочую систему, без каких-либо обновлений и надстроек. Хостинг данной системы может осуществляться посредством программы – виртуального "honeypot". Виртуальные системы типа "honeypot" симулируют IPстек конкретной платформы, отклики операционной системы, а иногда даже службы, приложения и содержимое. Например, бесплатная программа Honeyd – виртуальная "honeypot"-система – может эмулировать более сотни различных систем, работающих одновременно, включая большую часть версий Windows, Linux, и даже маршрутизатор Cisco. Единственный экземпляр Honeyd может выступить в роли компьютера Windows NT, рабочей станции Windows 98 и сервера Unix с работающими службами FTP, Telnet и SSL. Системы типа "honeypot" часто имеют функцию фиксирования состояния системы и программу перехвата пакетов, чтобы администратор безопасности мог документировать все злоумышленные действия взломщиков. На сайте www.honeypots.net и www.honeynet.org приведены детальные сведения и "honeypot"-системах. Архитектура Honeynet Сетевые IDS (NIDS) более популярны в области обнаружения вторжений. Их функционирование заключается в перехвате и анализе сетевых пакетов, проходящих через канал связи. В отличие от HIDS, NIDS предназначены для защиты более чем одного узла. Чтобы мониторинг был эффективным, необходимо наличие, по крайней мере, одного проверяющего NIDS-устройства в каждом сетевом сегменте. Это устройство может представлять собой полнофункциональный компьютер IDS или просто повторитель трафика, иначе называемый датчиком или заглушкой. Датчики и заглушки – это небольшие сетевые устройства, специально предназначенные для NIDS и имеющие два или более сетевых порта. Заглушки и датчики, как правило, не имеют IP и MAC-адресов, поэтому они невидимы для злоумышленников. Модель обнаружения аномалий (AD) Суть технологии заключается в установке определенных базовых шаблонов и выявлении отклонений от них. Если IDS отслеживает на предмет расхождений лишь заголовки сетевых пакетов, то AD выполняет обнаружение аномалий в протоколах. Цель AD заключается в том, чтобы обеспечить возможность обнаружения широкого спектра вредоносных вторжений, включая те, для которых не существует предустановленных признаков. Основные события, отслеживаемые и пресекаемые системой AD - необычная активность учетной записи пользователя; - слишком активный доступ к файлам и объектам; - высокая степень использования процессора; - некорректное использование протокола; - необычная частота процедур входа в систему; - высокое число фактов единовременного входа в систему; - высокое число сеансов; - любые операции над программным кодом; - неожиданные попытки использования привилегий; - необычное содержимое. Компоненты и архитектура системы обнаружения атак Модуль слежения (сенсор , монитор, зонд) обеспечивает сбор данных из контролируемого пространства (журнала регистрации или сетевого трафика). Подсистема обнаружения атак осуществляет анализ информации, получаемой от модуля слежения. По результатам этого анализа данная подсистема может идентифицировать атаки, принимать решения относительно вариантов реагирования, сохранять сведения об атаке в хранилище данных и т.д. База знаний - в зависимости от методов, используемых в системе обнаружения атак, база знаний может содержать профили пользователей и вычислительной системы, сигнатуры атак или подозрительные строки, характеризующие несанкционированную деятельность. Хранилище данных обеспечивает хранение данных, собранных в процессе функционирования системы обнаружения атак. Подсистема реагирования осуществляет реагирование на обнаруженные атаки и иные контролируемые события. Подсистема управления компонентами предназначена для управления различными компонентами системы обнаружения атак. Под термином «управление» понимается возможность изменения политики безопасности для различных компонентов системы обнаружения атак (например, модулей слежения), а также получение информации от этих компонент (например, сведения о зарегистрированной атаке). Управление может осуществляться при помощи как внутренних протоколов и интерфейсов, так и уже разработанных стандартов, например SNMP. Общая схема функционирования распределенной Web сервер 1. Система host-based 2. Система applicationbased Коммутатор Межсетевой экран Рабочие станции Сетевой сенсор Системы host-based на серверах DMZ Экранирующий маршрутизатор Сетевой сенсор Сетевой сенсор Internet Анализирующий сервер 2 Анализирующий сервер 1 Консоль управления