Switches

реклама

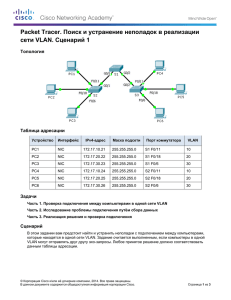

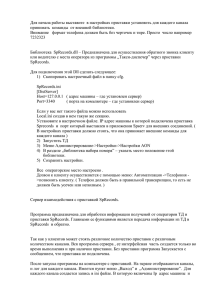

Коммутаторы Общие функции коммутаторов 2-го уровня D-Link • Общие функции коммутаторов 3-го уровня D-Link Требования к современным сетям Производительность Функциональность Надежность Масштабируемость Безопасность Управляемость Общие функции коммутаторов 2-го уровня • Поддержка IEEE 802.1Q VLAN (на основе меток) • Приоритезация пакетов IEEE 802.1p и 4 очереди • Spanning Tree Protocol (IEEE 802.1D) • Rapid Spanning Tree protocol (IEEE 802.1w) • Контроль широковещательных штормов • Поддержка объединения портов в транк - Link Aggregation (IEEE 802.3ad Static mode) • Зеркалирование портов (трафик множества портов на один выбранный порт) • TFTP/BOOTP/DHCP клиент • Поддержка TELNET, встроенный WEB-сервер • CLI – интерфейс командной строки • IGMP для ограничения широковещательных доменов в VLAN • SNMP v1/v3 Общие функции коммутаторов 2-го уровня • RMON (4 группы: Statistics, History, Alarm, и Event) • Два уровня паролей – пароль пользователя и резервный пароль • Профиль доступа и приоритезация трафика • Сегментация трафика • Контроль полосы пропускания • Функция Port Security (ограничение кол-ва MAC на заданном порту) • Контроль доступа IEEE 802.1x на основе портов/MAC-адресов • Журналирование событий при помощи Syslog • Поддержка TACACS, RADIUS, SSH •Обновление ПО и сохранение файла конфигурации на внешнем носителе Хост1 Хост 2 Хост 3 Хост1 Хост 2 Хост 3 Хост 1 Хост2 Передача данных Хост 3 Хост 1 Адрес: H1 Хост 2 Хост 3 H2 H3 Хост 1 Хост 2 Фрейм Хост 3 Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Фрейм Сессионный Транспортный Сетевой Data Link Data Link Data Link Канальный Физический Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Фрейм Сессионный Транспортный Сетевой LLC Канальный Data Link MAC Физический Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Сессионный Транспортный SA DA Сетевой LLC Канальный Data Link MAC Физический Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Сессионный Транспортный SA DA SA=H1 Сетевой LLC Канальный Data Link MAC Физический Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Сессионный Транспортный SA DA SA=H1 Сетевой DA=H3 LLC Канальный Data Link MAC Физический Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Сессионный Уникальный MAC адрес: 0x002048001234 Транспортный SA DA SA=H1 Сетевой DA=H3 LLC Канальный Data Link MAC Физический Хост 1 Хост 2 Хост 3 OSI 7-Уровневая модель Приложений Представления Сессионный Транспортный SA DA SA=H1 Сетевой DA=H3 LLC Канальный Data Link MAC Физический Концентратор Работают на физическом уровне. Выполняют передачу пакетов на все порты. Производится усиление электрического сигнала. Концентратор Коммутатор Работают на канальном уровне. Строят таблицу коммутации. Выполняют передачу пакетов на требуемый порт. Производится регенерация пакета перед передачей. Spanning Tree Protocol Пример логической петли в сети Spanning Tree Protocol Для чего нужен протокол Spanning Tree • Избежание логических петель в сети • Резервные соединения Стандарты: • IEEE 802.1d Spanning Tree Protocol, STP (традиционный) • IEEE 802.1w Rapid Spanning Tree Protocol, RSTP (новый) Основные определения в STP Root Bridge - Корневой (мост) коммутатор, от него строится дерево Root Port - Корневой порт - порт, который имеет по сети кратчайшее расстояние до корневого коммутатора Designated Port - Назначенный порт - порт, который имеет кратчайшее расстояние от данного сегмента сети до корневого коммутатора Designated Bridge - Назначенный мост - мост, который имеет кратчайшее расстояние от данного сегмента сети до корневого коммутатора Path Cost – Метрика, суммарное условное время на передачу данных от порта данного коммутатора до порта корневого коммутатора Перед применением протокола STP LAN 1 Port Cost=19 A Port 3 Bridge ID=15 Port 1 Port 2 Port Cost=4 Port Cost=4 Port 1 Bridge ID=30 Port 2 B Port 3 Port Cost=19 LAN 2 C Port Cost=19 Port 1 Bridge ID=20 Port 2 Port 3 Port Cost=19 LAN 3 После применения протокола STP LAN 1 Port 3 A Root Bridge Designated Port Port 1 Port 2 Designated Port Root Port Root Port Port 1 Port 2 LAN 2 B Port 3 C Blocked Port 1 Desigmated Bridge Port 2 Port 3 LAN 3 Основные параметры STP Priority – Приоритет коммутатора. От 0 до 65535 Hello Time- интервал между передачей BPDU корневым коммутатором. От 1 до 10 с. Max. Age - Если по истечении интервала времени, установленного в Max.Age от корневого коммутатора все еще не пришел пакет BPDU, то ваш коммутатор начнет сам посылать пакеты BPDU. От 6 до 40 с. Forward Delay Timer – Время перед переходом порта в состояние передачи пакетов. От 4 до 30 с. Port Priority – Приоритет порта. Чем меньше значение данного параметра, тем выше вероятность, что порт станет корневым. От 0 до 255. Port Cost – «Стоимость» порта. От 1 до 65535 Изменение состояния портов в процессе работы STP Blocking (Discarding (Backup, Alternate)) – при включении все порты находятся в состоянии «Заблокирован» Listening (Discarding) - порт генерирует, принимает и передает BPDU Learning – «Обучение», начинает принимать пакеты и на основе адресов источника строить таблицу коммутации Forwarding – Начинает продвижение пакетов Disable (Discarding) – Вручную отключен администратором 802.1d v.s. 802.1w • Время схождения: 802.1d: 30 сек. 802.1w: меньше 1 сек. • Диаметр сети: 802.1d и 802.1w: 7 переходов, 14 для типа «кольцо» • 802.1w обратно совместим с 802.1d. 802.1w backward compatible 802.1w 802.1w RSTP BPDU 802.1d STP BPDU 802.1d STP BPDU 802.1d 802.1d Виртуальные Локальные Сети - VLAN • Уменьшение размера широковещательного домена. Приводит к росту производительности сети. • Сегментирование сети с целью разделения доступа к ресурсам. Пример VLAN на базе портов VLAN1 VLAN 1 VLAN 2 VLAN 3 VLAN2 VLAN3 VLAN 1 VLAN 2 VLAN 3 Пример VLAN на базе MAC-адресов VLAN 1 VLAN 2 VLAN 2 0050BABDE2CB 0050BABDC425 0050BABDD583 VLAN1 VLAN2 VLAN 1 0050BABD2FC4 VLAN 2 VLAN 1 0050BABD2FC3 0050BABDD2E8 Недостатки VLAN на базе MAC-адресов 1. Большие накладные расходы на администрирование. Администратору необходимо вручную внести все MAC адреса всех устройств сети и распределить их по VLAN. 2. При добавлении рабочей станции или замене сетевой карты её MAC адрес необходимо заново добавлять в таблицу. 3. Проблемы с мобильными гостевыми подключениями. IEEE 802.1Q VLAN • Порты, входящие в один VLAN могут находиться на разных коммутаторах • Гибкость и удобство настройки и изменения • Возможность работы протокола Spanning Tree • Возможность работы с сетевыми устройствами, которые не распознают метки • Устройства разных производителей, могут работать вместе Маркированные кадры-Tagged Frames • 12-бит VLAN маркер • Идентифицирует кадр, как принадлежащий VLAN • Max. Размер DA SA Tag Data CRC маркированного кадра Ethernet 1522 байт • Немаркированный кадр это VID 8100 Priority CFI кадр без VLAN маркера 0 15 18 19 31 Пример для 802.1Q VLAN V1 V2 U U V1 V2 V3 VLAN3 VLAN2 U V2 V1 V1,V2, V3 VLAN1 DES-6000 T V1,V2 T T T T V1,V2, V3 V3 T DES-3624i U U V1 V2 U V3 U V1 V2 V3 VID и PVID VID (VLAN Identifier) 12-bit часть VLAN маркера Указывает какая VLAN 12 бит определяет 4096 VLAN VID 0 и VID 4095 зарезервированы PVID (Port VID) Ассоциирует порт с VLAN Маркированный входящий пакет (Часть 1) • Входящий пакет назначен для VLAN 2 потому, что в пакете есть маркер принадлежности • Порт 5 маркирован как Выходящий для VLAN 2 • Порт 7 не маркирован как Выходящий для VLAN 2 • Пакеты перенаправляются на порт 5 с маркером • Пакеты перенаправляются на порт 7 без маркера Маркированный входящий пакет (Часть 2) Маркированный пакет останется без изменений Маркированный пакет потеряет маркер, т.к. он уйдет с коммутатора через немаркированный порт Немаркированный входящий пакет (Часть 1) •PVID порта 4 -> 2 •Входящий немаркированный пакет назначен на VLAN 2 •Порт 5 маркированный Выходящий VLAN 2 •Порт 7 немаркированный Выходящий VLAN 2 •Пакеты с порта 4 перенаправляются на порт5 с маркером •Пакеты с порта 4 перенаправляются на порт7 без маркера Немаркированный входящий пакет (Часть 2) Немаркированный пакет маркируется, т.к.он выходит через маркированный порт VID связан с PVID входящего порта Немаркированный пакет не изменен, т.к. выходит через немаркированный порт. VLAN схема 1 Деление сети на две VLAN. VLAN A VLAN B Computer : A1 & A2 1 2 3 4 Computer : B1 & B2 5 VID : 2 Untag Egress : Port 1 & 2 Port 1 & 2 assign PVID = 2 VID : 3 A1 A2 B1 B2 Untag Egress : Port 4 & 5 Port 4 & 5 assign PVID = 3 VLAN Схема 2 Деление сети, построенной на 2-х коммутаторах на две VLAN. VLAN A : Computer A1, A2, A3 & A4 Switch X 1 2 Switch Y 3 4 5 1 2 3 4 5 Switch X VID : 2 Tag Egress : Port 5 A1 A 2 B1 B2 A 3 A 4 B3 Untag Egress : Port 1 & 2 Port 1 & 2 assign PVID = 2 VLAN B : Computer B1, B2, B3 & B4 Switch Y Switch X Switch Y VID : 2 VID : 3 VID : 3 Tag Egress : Port 1 Tag Egress : Port 5 Tag Egress : Port 1 Untag Egress : Port 2 & 3 Untag Egress : Port 3 & 4 Untag Egress : Port 4 & 5 Port 2 & 3 assign PVID = 2 Port 3 & 4 assign PVID = 3 Port 4 & 5 assign PVID = 3 B4 VLAN схема 1 Деление сети на две VLAN с предоставлением общего файл-сервера: VID : 3 VLAN A File Server Computer : B1, B2, C1, C2 & File Server VLAN B 1 Untag Egress : 1, 2, 3, 4 & 5 Port 3 assign PVID = 3 2 3 4 VLAN C 5 Computer : B1, B2 & File Server VID : 1 Port Computer : C1, C2 & File Server B1 Untag Egress : Port 1, 2 & 3 Port 1 & 2 assign PVID = 1 B2 C1 C2 VID : 2 Untag Egress : Port 3, 4 & 5 Port 4 & 5 assign PVID = 2 Деление сети на две VLAN с предоставлением общего ресурса: Поддержка IEEE 802.1P Стандарт IEEE 802.1p определяет приоритет пакета при помощи тэга в его заголовке. Можно задать до 8 уровней приоритета от 0 до 7. Уровень 7 определяет самый высокий приоритет. Коммутаторы поддерживают 4 очереди Class of Service на каждом порту. Для маркированных пакетов приоритет может быть изменен на одну из четырех очередей CoS. Для немаркированных пакетов приоритет выставляется исходя из приоритета, выставленного на данном порту. Как работает 802.1p 4 очереди приоритета Очередь: Приоритет: Порт: Class-0 Class-1 Class-2 Class-3 0 2 4 6 1 1 2 3 4 3 5 5 6 7 ……………………………. 7 802.1P приоритет по умолчанию Данный пример показывает настройку приоритета по умолчанию для пакетов, которым не было еще присвоено никакое значение приоритета. 802.1P приоритет, определяемый настройкой Данный экран показывает возможность настройки класса приоритета для трафика, указывая значения класса от 0 до 3 в соответствии с 8-ю уровнями приоритета коммутатора. Class of service QOS включает два режима работы: • STRICT (строгий) режим Когда поступают данные с высоким уровнем приоритета, устройство передает их первыми. Только после того, как завершена передача данных с высоким уровнем приоритета, начинается передача данных с более низким уровнем приоритета. • Round Robin (круговой) режим Алгоритм QoS начинает работу с самого высокого QoS для данного порта, пересылает максимальное количество пакетов, затем перемещается к следующему, более низкому уровню QoS. Настройка Class of Service Max. Packets Алгоритм QoS начинает работу с самого высокого QoS для данного порта, пересылает максимальное количество пакетов, затем перемещается к следующему, более низкому уровню QoS. В данном поле может быть введено значение от 0 до 255. Если введен 0, коммутатор будет продолжать обрабатывать пакеты пока в очереди не останется больше пакетов. Max. Latency Максимальное время, в течении которого пакет будет оставаться в очереди QoS. Пакет в данной очереди не может задерживаться дольше указанного времени. Таймер отключен, если значение установлено в 0. Каждая единица данного таймера эквивалентна 16 миллисекундам. Объединение портов в транк Link Aggregation Увеличение полосы пропускания Обеспечение отказоустойчивости Балансировка нагрузки •Группы могут объединять только порты с одинаковой скоростью и одинаковой средой передачи •Для настройки транка достаточно настроить «связывающий порт» •Для STP транк – это один логический канал Объединенные в транк каналы Распределение потоков по каналам транков Транк между коммутатором и сервером DFE-580TX Контроль полосы пропускания • На каждом порту Ethernet можно настроить ограничение скорости на входящий/исходящий трафик. ETTH U/D=1/50 U/D=1/10 U/D=5/100 Пример: Порт 1: Upstream = 1 Мбит/с, Downstream = 1 Мбит/с Порт 2: Upstream = 1 Мбит/с, Downstream = 10 Мбит/с Порт 3: Upstream = 1 Мбит/с, Downstream = 50 Мбит/с Порт 4: Upstream = 5 Мбит/с, Downstream = 100 Мбит/с Контроль полосы пропускания Настройка полосы пропускания для входящего и исходящего трафика на каждом порту Определение протокола IEEE 802.1x Протокол определяет доступ на основе модели Клиент/Сервер и протокол аутентификации, который не позволяет неавторизованным устройствам подключаться к локальной сети через порты коммутатора. Сервер аутентификации (RADIUS) проверяет права доступа каждого клиента, подключаемого к порту коммутатора прежде, чем разрешить доступ к любому из сервисов, предоставляемых коммутатором или локальной сетью. Сервер аутентификации RADIUS Коммутатор …….. Клиент Клиент Клиент Клиент Роли устройств в протоколе 802.1x •Клиент Коммутатор Рабочая станция (Клиент) (Authenticator) Сервер RADIUS (Сервер аутентификации ) Клиент: Это рабочая станция, которая запрашивает доступ к локальной сети и сервисам коммутатора и отвечает на запросы от коммутатора. На рабочей станции должно быть установлено клиентское ПО для 802.1x, например то, которое встроено в ОС Microsoft Windows XP Роли устройств в протоколе 802.1x •Сервер аутентификации Коммутатор Рабочая станция (Клиент) Сервер RADIUS (Сервер аутентификации) (Authenticator) Сервер аутентификации: Сервер аутентификации проверяет подлинность клиента и информирует коммутатор предоставлять или нет клиенту доступ к локальной сетиa.. RADIUS работает в модели клиент/сервер, в которой информация об аутентификации передается между сервером и клиентами RADIUS. * Remote Authentication Dial-In User Service (RADIUS) Роли устройств в протоколе 802.1x •Authenticator Коммутатор Рабочая станция (Клиент) (Authenticator) Сервер RADIUS (Сервер аутентификации) Authenticator: Authenticator работает как посредник между Клиентом и Сервером аутентификации, получая запрос на проверку подлинности от Клиента, проверяет данную информацию при помощи Сервера аутентификации, и пересылает ответ Клиенту. Процесс аутентификации в 802.1X Рабочая станция (Клиент) Сервер RADIUS (Сервер аутентификации) Коммутатор (Аутентификатор) EAPOL-Start EAP-Request/Identity EAP-Response/Identity RADIUS Access-Request EAP-Request/OTP RADIUS Access-Challenge EAP-Response/OTP RADIUS Access-Request EAP-Success RADIUS Access-Accept Порт авторизован EAPOL-Logoff RADIUS Account-Stop RADIUS Ack Порт не авторизован * OTP (One-Time-Password) Сравнение 802.1x на основе портов и на основе MAC-адресов 802.1x на основе портов После того, как порт был авторизован, любой пользователь, подключенный к порту может получить доступ к локальной сети. 802.1x на основе MAC-адресов Не только проверяет имя пользователя/пароль, но и проверяет максимальное кол-во MAC-адресов, доступных для работы. Если предел достигнут, то блокирует новый MAC-адрес. Сегментация трафика Сегментация трафика служит для разграничения доменов на уровне 2. Данная функция позволяет настраивать порты таким образом, чтобы они были изолированы друг от друга, но в то же время имели доступ к разделяемым портам, используемым для подключения сервером и магистрали сети провайдера. Данная функция может быть использована при построении сетей провайдеров. Настройка сегментации трафика Des-3226: Disable/Enable Des-3226S: Настройка таблицы сегментации на каждом порту Access Control Profile • ACP обеспечивает ограничение прохождения трафика через коммутатор. Для включения функции ACP пользователь должен сначала создать маску для определения того, какое поле пакета содержит признак, используемый для фильтрации и затем применить правило фильтрации, сопоставленное с маской. • Поддержка до 10 профилей и до 50 правил. (Des-3226S, Des-3326S) Типа профилей доступа Ethernet: IP: • Profile ID •ID профиля • VLAN • VLAN • MAC-адрес источника • Маска IP-адреса источника • MAC-адрес назначения • Маска IP-адреса получателя • 802.1p • DSCP • Тип Ethernet • Протоколы (ICMP, IGMP, TCP, UDP) • разрешить или запретить • Порты TCP/UDP •разрешить или запретить Профили и правила доступа на уровне Ethernet Профили доступа на уровне IP Коммутатор уровня 2 Ethernet ACL – Пример Сценарий: Разрешить некоторым пользователям доступ в Интернет, основываясь на MAC-адресах Интенет-шлюз Internet DES-3226S Интернет-шлюз: IP=10.254.254.251/8 00-50-BA-00-00-19 PC1: Разрешен доступ в Интернет IP 10.1.1.1/8, 0050ba6b18c8 gw=10.254.254.251 PC-1 Другие компьютеры Остальные компьютеры (Запрещен доступ в Интернет) IP: 10.x.x.x/8 Коммутатор уровня 2 Ethernet ACL – Пример Правила: Если MAC-адрес назначения = шлюза и MAC-адрес источника = разрешенный компьютер, то разрешить (можно ввести несколько таких правил для других компьютеров, которым разрешен доступ) Если MAC-адрес назначения = шлюза, то запретить Иначе (разрешить все остальное по умолчанию) # MAC 0050ba6b18c8 может получать доступ в Интернет и к другим компьютерам. # Компьютеры с другими MAC-адресами не могут получить доступ к Интернет, но могут получить доступ друг к другу create access_profile ethernet source_mac FF-FF-FF-FF-FF-FF destination_mac FF-FF-FF-FF-FF-FF permit profile_id 10 config access_profile profile_id 10 add access_id 11 ethernet source_mac 00-50-ba-6b-18-c8 destination_mac 00-50-ba-00-00-19 # add other permitted MAC rule here. create access_profile ethernet destination_mac FF-FF-FF-FF-FF-FF deny profile_id 20 config access_profile profile_id 20 add access_id 21 ethernet destination_mac 00-50-ba-00-00-19 Тест: PC1 может обмениваться пакетами icmp с Интернет. (Разрешенный MAC-адрес имеет доступ в Интернет) PC2 не может обмениваться пакетами icmp с Интернет. (Другие компьютеры не имеет доступ в Интернет) PC1 и PC2 могут обмениваться пакетами icmp друг с другом. (Intranet OK) Коммутатор уровня 2 IP ACL – Пример Сценарий: Разрешить некоторым пользователям доступ в Интернет, основываясь на IP-адресах Internet Интенет-шлюз IP: 192.168.1.254/32 Des-3226S • Доступ в Интернет разрешен: 192.168.1.1 ~ 192.168.1.63 • Остальным компьютерам разрешен доступ только в локальную сеть Другие компьютеры .1 ~ .63 Сеть: 192.168.1.x Коммутатор уровня 2 IP ACL – Пример Rules: 1. Если DestIP=192.168.1.254/32 и SrcIP=192.168.1.1/26, то доступ разрешен 2. Если DestIP=192.168.1.254/32 и SrcIP=192.168.1.1/24, то доступ запрещен 3. Иначе, по умолчанию разрешить доступ для всего остального # разрешить доступ с адресов .1 ~ .63 на шлюз .254 create access_profile ip destination_ip_mask 255.255.255.255 source_ip_mask 255.255.255.192 permit profile_id 10 config access_profile profile_id 10 add access_id 11 ip destination_ip 192.168.1.254 source_ip 192.168.1.1 # запретить доступ с адресов .1~.253 на шлюз .254 create access_profile ip destination_ip_mask 255.255.255.255 source_ip_mask 255.255.255.0 deny profile_id 20 config access_profile profile_id 20 add access_id 21 ip destination_ip 192.168.1.254 soruce_ip 192.168.1.1 # Иначе, по умолчанию разрешить доступ Тест: 1. 192.168.1.1 ~ 192.168.1.63 имеют доступ в Интернет (через.254) и имеют доступ друг к другу .64 ~ .253 PC 2. .64 ~ .253 PC имеют доступ ко всем компьютерам .1~.253 PC, но не имеют доступ к шлюзу .254 Функция Port Security (Des-3226) • На каждом порту Ethernet можно контролировать максимальное кол-во MAC-адресов, которое может быть изучено. Это полезно в решениях ETTH для контроля за тем, сколько пользователей могут одновременно подключаться к Интернет. ETTH Internet Max. User = 1 Max. user = 1 Max. user = 8 Пример: Порт 1: Максимальное кол-во адресов = 1 Порт 2: Максимальное кол-во адресов = 1 Порт 3: Максимальное кол-во адресов = 1 Порт 4: Максимальное кол-во адресов = 8 И т.д. Port Security (DES-3226S) 1. Максимальное кол-во изученных адресов: 0 – 8 2. Если выставлен 0: отключить обучение на данном порту. Защита от несанкционированного доступа Задача: MAC-адреса, не внесенные в список на порту не могут получить доступа к сети Магистраль сети Mac1 Mac2 Mac3 Mac4 Mac5 Mac6 Mac7 Mac8 Mac9 mac10 Сервера • Включить блокировку автообучения на каждом порту (DES-3226S) •Ввести список разрешенных MAC-адресов в статическую таблицу MAC-адресов. Максимальное кол-во записей для DES-3226S= 128. Данное значение может варьироваться в зависимости от модели коммутатора. SNMPv1 и SNMP v3 Что означает 1.3.6.1.2.1.1.1 D-View 1.3.6.1.2.1.1.1 = “Des3226” IP=10.1.1.2/8 Для чтения = public Для чтения/записи = private IP=10.1.1.1/8 SNMP community String Для чтения = public Для чтения/записи = private Проблемы протокола SNMP версии 1 • Обеспечение безопасности только на основе параметра Community String. Параметр передается в текстовом незашифрованном виде. • Содержание пакетов SNMP также в виде plain-text. • Если параметр Community String корректен, все дерево MIB может быть просмотрено или изменено. Решение: SNMP v3 Новые возможности в SNMPv3 • Обеспечение функций безопасности • Шифрация/Дешифрация пакетов • Возможность настройки уровня привилегий пользователя • SNMP v3 включает следующие 4 модели: • MPD(RFC2572) • TARGET(RFC2573) • USM(RFC2574): User-based Security Model • VACM(RFC2575): View-based Access Control Model • D-View 5.1 поддерживает SNMPv1 и SNMP V3. • Управляемые устройства D-Link также поддерживают SNMP v1 & V3. IGMP Snooping • IGMP Snooping является функцией L2. • IGMP snooping позволяет коммутатору отслеживать группы многоадресных рассылок основанных на сообщениях IGMP, проходящих через коммутатор и пересылать многоадресный трафик только на порты, которые его запрашивали. Для чего нужен IGMP Snooping Сервер мультимедиа Сервер мультимедиа Многоадресная рассылка Многоадресная рассылка Передача трафика на все порты Групповой трафик X X PC PC V Члены группы многоадресной рассылки X X V • Общие функции коммутаторов 2-го уровня D-Link • Общие функции коммутаторов 3-го уровня D-Link Почему коммутатор L3? Solution Problem Problem Solution L-2 LAN Перегруз Switching Router перегруз L-3 Switching Маршрутизатор Коммутатор 3 уровня • Роутер позволяет ограничить распространение широковещательных пакетов внутри одной подсети. • Недостатки: -- CPU-маршрутизация медленно -- Один линк 10 или 100 Мбит/с, разделенный между подсетями. • Ограничение распространения широковещательных пакетов в одной подсети. • Аппаратная маршрутизация маршрутизация со скоростью подключения • Больше одновременных подключений практически нет ограничений на полосу пропускания. Маршрутизатор Коммутатор 3 уровня Расчет маршрута и обработка пакетов полностью осуществляется на уровне 3. После принятия решения о маршрутизации пакеты передаются аппаратным интерфейсам уровня 2. Выбор пути происходит на уровне 3, а обработка пакетов осуществляется с помощью коммутатора на уровне 2. Общие функции коммутаторов 3-го уровня • Бесклассовая маршрутизация - CIDR • Подсети IP • RIPv1/RIPv2 • OSPF v2 • IGMP v2 • DVMRP v3 • PIM Dense Mode (PIM-DM) • PIM Spare Mode (PIM-SM) • Пересылка пакетов DHCP/BOOTP DES-3326 - Основные настройки PC1 192.168.0.100 255.255.255.0 Шлюз: 192.168.0.254 3 IP сети: 192.168.0.0/24 (ports 1-8) 192.168.1.0/24 (ports 9-16) 192.168.2.0/24 (ports 17-24) Тестирование: • Прохождение PING • Проверка таблицы маршрутизации VID=1 (Default_vlan) 192.168.0.254 DES-3326 192.168.1.254 VID=2 Switch DES-3624 192.168.1.100 255.255.255.0 Шлюз: 192.168.1.254 192.168.2.254 VID=3 PC3 192.168. 2.100 255.255.255.0 Шлюз: 192.168.2.254 Шаги по настройке DES-3326 1. Выбрать режим работы: Коммутация на 3 уровне 2. Сконфигурировать 802.1Q VLAN группы 3. Сконфигурировать PVID 4. Сконфигурировать IP-интерфейсы для каждой группы VLAN 5. Провести тест PING 6. Проверить таблицу маршрутизации Типичные компоненты таблицы маршрутизации Типичные компоненты таблицы маршрутизации: Адрес сети назначения: Часть IP адреса, описывающая сеть назначения Маска подсети: используется для определения типа сети IP адрес следующего скачка – интерфейс, на который направляются IP пакеты или интерфейс маршрутизатора Статическая и динамическая маршрутизация Статическая таблица маршрутизации вводится вручную Преимущества статической маршрутизации Простота использования Надежность Эффективность Недостатки статической маршрутизации Нет масштабируемости Нет адаптации при нарушениях связей • • • Динамическая таблица маршрутизации автоматически создается и обновляется посредством протоколов маршрутизации. Бывает двух типов: Протоколы вектора расстояния: RIP: (Routing Information Protocol) v1 или v2 Протоколы состояния канала: OSPF (Open Shortest Path First) PIM (Protocol Independent Multicast) PIM состоит из двух протоколов: PIM – Dense Mode (PIM-DM), и PIM – Sparse Mode (PIM-SM) PIM-DM подобен DVMRP при формировании дерева доставки PIM-DM также пересылает многоадресные пакеты на все нисходящие интерфейсы пока не получит «усекающего» сообщения. PIM-DM использует восстанавливающие сообщения для «усеченных» прежде ветвей доставки, также как и DVMRP. Пример PIM-DM Мультимедиа сервер V11 V12 DES-3326S-A DES-3326S-B V13 V12 Клиент IP: 192.168.13.1/24 Клиент может присоединиться к группе IGMP и получить доступ к мультимедиа серверу. Если клиент не присоединится к группе, он не сможет получать многоадресные пакеты от сервера. Пересылка пакетов BOOTP/DHCP • Пересылка пакетов BOOTP/DHCP позволяет рабочим станциям использовать BOOTP или DHCP сервер, чтобы получать параметры TCP/IP или файл загрузки, даже если сервера не находятся в той же подсети. • Если сервера и рабочие станции находятся в разных подсетях, необходим агент пересылки на коммутаторе для передачи пакетов между клиентом и сервером. Пересылка BOOTP/DHCP/DNS Пересылка пакетов DHCP Relay/DNS Передает запрос на сервер DHCP Сеть 1 Посылает запрос DHCP или DNS DHCP клиент Сеть 2 Сеть 3 DHCP сервер/DNS сервер Спасибо за внимание! ftp://ftp.dlink.ru/pub/Training/presentations/ Иван Мартынюк D-Link Украина Консультант по проектам Тел./Факс +380 (44) 216-91-51 IMartynyuk@Dlink.ru www.D-Link.ua