нажмите здесь - Информационно

реклама

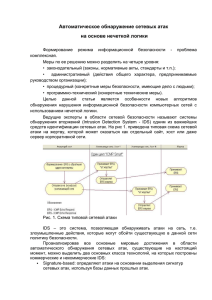

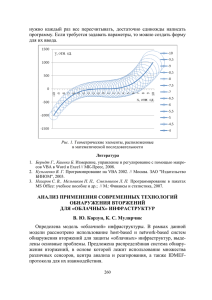

ПРИМЕНЕНИЕ СИСТЕМЫ МОНИТОРИНГА СЕТЕВОЙ АКТИВНОСТИ SNORT ДЛЯ ОБНАРУЖЕНИЯ СЕТЕВЫХ УГРОЗ Орлов Р.М. Российский университет дружбы народов, rmorlov@gmail.com В работе представлен обзор основных компонентов и режимов работы Snort, системы обеспечения безопасности сетей передачи данных. Ключевые слова: IDS/IPS Snort, защита сетей, системы обнаружения вторжений, сигнатурный анализ. Введение Системы обнаружения вторжения (Intrusion Detection Systems - IDS) являются одной из наиболее динамично развивающихся технологий в области сетевой безопасности. Существует два вида IDS: к первым относятся программы, выявляющие аномалии в функционировании защищаемой системы, ко вторым - IDS, работа которых заключается в поиске заранее известных признаков атаки. Современные системы обнаружения вторжения, такие как Snort [1], позволяют не только обнаружить факт проникновения в систему, но и предупредить о предстоящем вторжении. Система Snort выбрана в качестве предмета исследования по нескольким причинам.Snort является свободно распространяемой программой с открытым исходным кодом. Эта система сочетает в себе такие методы, как сигнатурный анализ трафика, анализ на основе протоколов и поведенческий анализ, что делает её наиболее популярной IDS во всем мире. Также Snort предоставляет возможность написания собственных правил, служащих для определения наиболее распространённых атак при анализе трафика. Функциональность системы может быть расширена за счёт подключения сторонних модулей для выявления сетевых атак и угроз. Snort способна работать на большом количестве аппаратных платформ в операционных системах (ОС) Linux, Windows, *BSD. Определяемые угрозы безопасности IDS Snort позволяет выявить следующие типы угроз [2]: использование эксплоитов (программы поиска уязвимостей в программном обеспечении); сканирование системы (порты ОС, пользователи и.т.д.); атаки: на такие службы как Telnet, FTP, DNS, и.т.д.; DoS/DdoS; связанные с web-серверами (cgi, php, frontpage, iss и.т.д.); на базы данных SQL, Oracle и.т.д.; по протоколам SNMP, NetBios, ICMP; на SMTP, imap, pop2, pop3; различные Backdoors; web-фильтры. Большинство атак на систему известны и развиваются по схожим сценариям. IDS имеет собственную базу знаний, где собраны все существующие типы сетевых угроз. Основной принцип работы Snort заключается в анализе перехваченных пакетов и поиске в них сигнатур, схожих с сигнатурами вторжений. Для выявления новой угрозы можно разработать собственный модуль-расширение и интегрировать его в уже работающую систему. Основные режимы работы Snort поддерживает 3 основных режима работы [3], [4]: в режиме сниффера (анализатор трафика) считывается сетевой трафик и выводится на экран; в режиме регистратора пакетов Snort записывает сетевой трафик в log-файл; в режиме обнаружения вторжений система контролирует сетевой трафик и анализирует его, учитывая набор правил, определенных пользователем; выполняет конкретные действия, основанные на том, что было выявлено и использует систему оповещения об атаках. Также в IDS Snort встроен модуль Snort-inline, предназначенный для обнаружения вторжений и реагирования на них в автоматическом режиме, т.о. он выполняет функции систем предотвращения вторжений (Intrusion Prevention System - IPS). Архитектурные компоненты IDS Snort включает в себя следующие компоненты: packet decode engine (декодеры); preprocessor plug-ins (препроцессоры, так называемые модули, которые способны выполнять: сборку TCP потока, сканирование портов, дефрагментацию, и т.д.); detection engine (модули обнаружения или детекторы, осуществляющие сопоставление с набором правил: заголовок правила задаст действие в случае совпадения); output plug-ins (модули вывода, обеспечивают запись в файл и выдают предупреждения) На рис.1 изображена схема обработки пакета компонентами Snort. Рис. 1 – схема обработки пакета компонентами Snort. Поступив в Snort, пакет последовательно проходит через декодеры, препроцессоры и только потом уже попадает в детектор, который начинает применять правила. Задача декодеров состоит в том, чтобы из протоколов канального уровня (Ethernet, PPP) получить данные сетевого и транспортного уровня (IP, TCP, UDP). Препроцессоры Snort бывают двух типов. Первый тип предназначен для обнаружения подозрительной активности, а второй тип предназначен для модификации пакетов протоколов транспортного и сетевого уровней для последующей их обработки модулями обнаружения. (Этот процесс называется нормализацией трафика и позволяет обнаруживать атаки, которые манипулируют внешним видом трафика для большей скрытности.) Процесс применения правил сводится к поиску в «объединенных пакетах» определённых в правиле сигнатур. Сами правила состоят из описания трафика, искомой сигнатуры, описания угрозы и описания реакции на обнаружение. Если модуль обнаружения определяет, что пакет удовлетворяет указанному правилу, то он генерирует событие, которое дальше передается модулям вывода Snort. Модули вывода используются Snort для записи событий безопасности, ведения логов и т.д. в различные устройства и хранилища данных. Возможно настроить систему на ведение логов в отдельную базу данных, двоичные и текстовые файлы различных форматов. Выводы В состав дистрибутива Snort входят спецификации, а также рекомендации по разработке подключаемых модулей, предназначенные для сторонних авторов. Snort поддерживает три вида подключаемых модулей: детектирующие, препроцессоры и модули вывода информации. Следует отметить, что том случае, если регистрируемые данные зашумлены вследствие вариаций действий нарушителя во время атаки или мутаций сценария, непосредственное сравнение сигнатуры вторжения малоэффективно. Таким образом, сигнатурный метод анализа предполагает использование методов искусственного интеллекта [5], что говорит о широкой области для изучения возможных улучшений существующих модулей расширения функциональности. Исследование и разработка улучшения таких модулей является темой дальнейшего исследования автора настоящей работы. Список используемой литературы 1. Рожков Д., Обзор IDS Snort, 2009. - http://snortgroup.ru/node/26 2. Закляков П., Обнаружение телекоммуникационных атак: теория и практика, Snort, 2009. - http://snortgroup.ru/node/21 3. Roesch M., Green C., Sourcefire Inc., Snort Users Manual, 2011. http://www.snort.org/assets/166/snort_manual.pdf 4. Система обнаружения вторжений на базе IDS Snort, 2008. http://www.opennet.ru/base/sec/snort_ids.txt.html 5. Сигнатурный метод анализа, 2002. - http://www.ssl.stu.neva.ru/sam/IDS%20Methods.htm APPLYING OF THE NETWORK ACTIVITY MONITORING SYSTEM SNORT FOR DETECTION OF NETWORK THREATS Orlov, R.M. People's Friendship University of Russia, rmorlov@gmail.com This research is an overview of the main components and operation modes of Snort, the system of data security on transmission networks. Keywords: IDS/IPS Snort, network protection, intrusion detection systems, signature analysis.