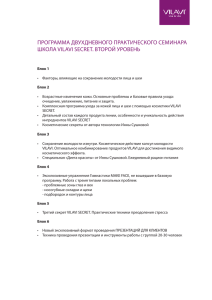

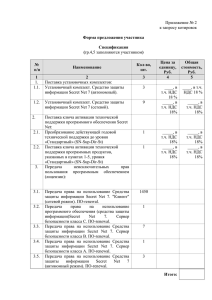

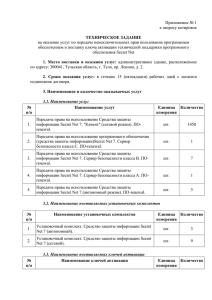

Приложение № 2 - Центр информационных технологий

реклама

реклама