1.1 Варианты построения виртуальных защищенных каналов

реклама

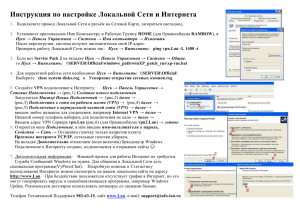

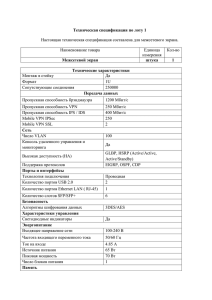

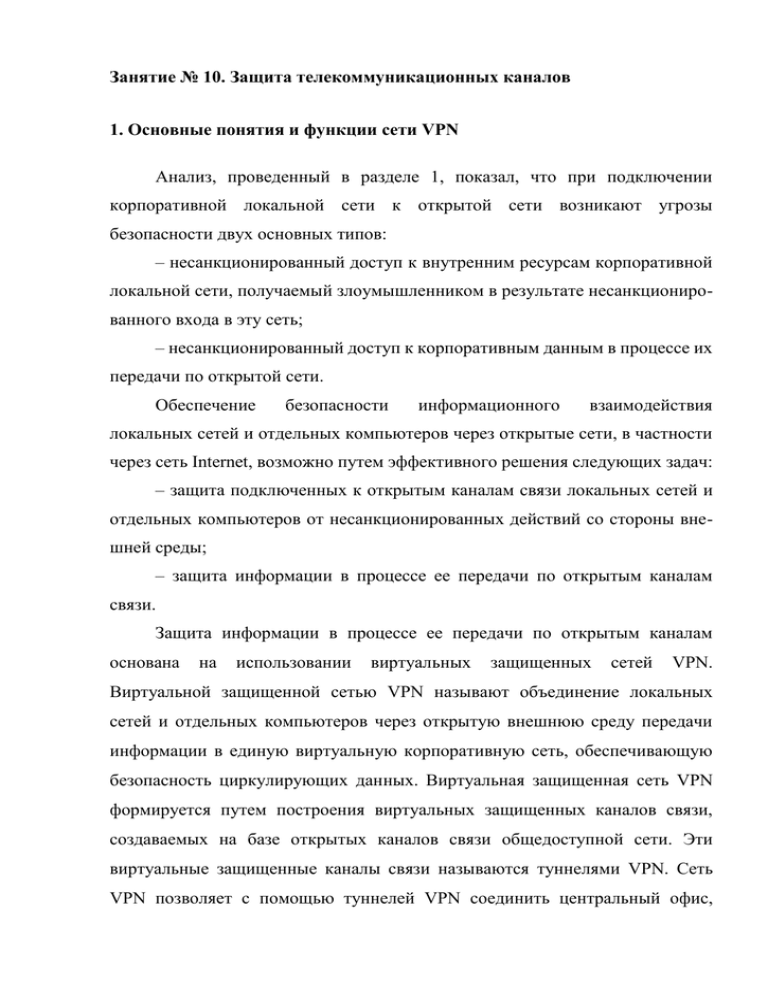

Занятие № 10. Защита телекоммуникационных каналов 1. Основные понятия и функции сети VPN Анализ, проведенный в разделе 1, показал, что при подключении корпоративной локальной сети к открытой сети возникают угрозы безопасности двух основных типов: – несанкционированный доступ к внутренним ресурсам корпоративной локальной сети, получаемый злоумышленником в результате несанкционированного входа в эту сеть; – несанкционированный доступ к корпоративным данным в процессе их передачи по открытой сети. Обеспечение безопасности информационного взаимодействия локальных сетей и отдельных компьютеров через открытые сети, в частности через сеть Internet, возможно путем эффективного решения следующих задач: – защита подключенных к открытым каналам связи локальных сетей и отдельных компьютеров от несанкционированных действий со стороны внешней среды; – защита информации в процессе ее передачи по открытым каналам связи. Защита информации в процессе ее передачи по открытым каналам основана на использовании виртуальных защищенных сетей VPN. Виртуальной защищенной сетью VPN называют объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую виртуальную корпоративную сеть, обеспечивающую безопасность циркулирующих данных. Виртуальная защищенная сеть VPN формируется путем построения виртуальных защищенных каналов связи, создаваемых на базе открытых каналов связи общедоступной сети. Эти виртуальные защищенные каналы связи называются туннелями VPN. Сеть VPN позволяет с помощью туннелей VPN соединить центральный офис, офисы филиалов, офисы бизнес-партнеров и удаленных пользователей и безопасно передавать информацию через Internet (рис. 1). Офис филиала Интернет Бизнес партнер Главный офис Удаленный пользователь Рисунок 1 – Виртуальная защищенная сеть VPN Туннель VPN представляет собой соединение, проведенное через открытую сеть, по которому передаются криптографически защищенные пакеты сообщений виртуальной сети. Защита информации в процессе ее передачи по туннелю VPN основана на выполнении следующих функций: – аутентификации взаимодействующих сторон; – криптографического закрытия (шифрования) передаваемых данных; – проверки подлинности и целостности доставляемой информации. Для этих функций характерна взаимосвязь. При их реализации используются криптографические Эффективность такой защиты методы обеспечивается защиты за счет информации. совместного использования симметричных и асимметричных криптографических систем. Туннель VPN, формируемый устройствами VPN, обладает свойствами защищенной выделенной линии, причем эта защищенная выделенная линия развертывается в рамках общедоступной сети, например Internet. Устройства VPN могут играть в виртуальных частных сетях роль VPN-клиента, VPNсервера или шлюза безопасности VPN. VPN-клиент представляет собой программный или программноаппаратный комплекс, выполняемый обычно на базе персонального компьютера. Его сетевое программное обеспечение модифицируется для выполнения шифрования и аутентификации трафика, которым это устройство обменивается с другими VPN-клиентами, VPN-серверами или шлюзами безопасности VPN. Обычно реализация VPN-клиента представляет собой программное решение, дополняющее стандартную операционную систему Windows NT/2000 или UNIX. VPN-сервер представляет собой программный или программноаппаратный комплекс, устанавливаемый на компьютере, выполняющем функции сервера. VPN-сервер обеспечивает защиту серверов от несанкционированного доступа из внешних сетей, а также организацию защищенных соединений (ассоциаций) с отдельными компьютерами и с компьютерами из сегментов локальных сетей, защищенных соответствующими VPN-продуктами. VPN-сервер является функциональным аналогом VPN-клиента для серверных платформ. Он отличается прежде всего расширенными ресурсами для поддержания множественных соединений с VPN-клиентами. VPN-сервер может поддерживать защищенные соединения с мобильными пользователями. Шлюз безопасности VPN (security gateway) - это сетевое устройство, подключаемое к двум сетям, которое выполняет функции шифрования и аутентификации для многочисленных хостов, расположенных за ним. Размещение шлюза безопасности VPN выполняется таким образом, чтобы через него проходил весь трафик, предназначенный для внутренней корпоративной сети. Сетевое соединение шлюза VPN прозрачно для пользователей позади шлюза, оно представляется им выделенной линией, хотя на самом деле прокладывается через открытую сеть с коммутацией пакетов. Адрес шлюза безопасности VPN указывается как внешний адрес входящего туннелируемого пакета, а внутренний адрес пакета является адресом конкретного хоста позади шлюза. Шлюз безопасности VPN может быть реализован в виде отдельного программного решения, отдельного аппаратного устройства, а также в виде маршрутизатора или межсетевого экрана, дополненных функциями VPN. Открытая внешняя среда передачи информации включает как каналы скоростной передачи данных, в качестве которой используется сеть Internet, так и более медленные общедоступные каналы связи, например каналы телефонной сети. Эффективность виртуальной частной сети VPN определяется степенью защищенности информации, циркулирующей по открытым каналам связи. Для безопасной передачи данных через открытые сети широко используют инкапсуляцию и туннелирование. С помощью методики туннелирования пакеты данных передаются через общедоступную сеть как по обычному двухточечному соединению. Между каждой парой «отправитель-получатель данных» устанавливается своеобразный туннель логическое соединение, позволяющее инкапсулировать данные одного протокола в пакеты другого. Суть туннелирования состоит в том, чтобы инкапсулировать, то есть «упаковать» передаваемую порцию данных, вместе со служебными полями, в новый «конверт». При этом пакет протокола более низкого уровня помещается в поле данных пакета протокола более высокого или такого же уровня. Туннели VPN могут создаваться для различных типов конечных пользователей - либо это локальная сеть LAN (local area network) с шлюзом безопасности, либо отдельные компьютеры удаленных и мобильных пользователей. Для создания виртуальной частной сети крупного предприятия нужны VPN-шлюзы, VPN-серверы и VPN-клиенты. VPN-шлюзы целесообразно применять для защиты локальных сетей предприятия, VPNсерверы и VPN-клиенты используют для организации защищенных соединений удаленных и мобильных пользователей с корпоративной сетью через Internet. 1.1 Варианты построения виртуальных защищенных каналов Безопасность информационного обмена необходимо обеспечивать как в случае объединения локальных сетей, так и для доступа к локальным сетям удаленных или мобильных пользователей. При проектировании VPN обычно рассматриваются две основные схемы, показанные на рис. 2: Защищенная ЛВС Защищенная ЛВС Защищенный канал «ЛВС-ЛВС» Шлюз безопасности SG1 Интернет Шлюз безопасности SG2 Защищенный канал «клиент-ЛВС» Мобильный пользователь Рисунок 2 – Виртуальные защищенные каналы типа «ЛВС-ЛВС» и «клиент-ЛВС» - виртуальный защищенный канал между локальными сетями (канал «ЛВС-ЛВС»); - виртуальный защищенный канал между узлом и локальной сетью (канал «клиент-ЛВС»). Первая схема соединения позволяет заменить дорогостоящие выделенные линии между отдельными офисами и создать постоянно доступные защищенные каналы между ними. В этом случае шлюз безопасности служит интерфейсом между туннелем и локальной сетью, при этом пользователи локальных сетей используют туннель для общения друг с другом. Многие компании используют данный вид VPN в качестве замены или дополнения к имеющимся соединениям глобальной сети, таким как frame relay. Вторая схема защищенного канала VPN предназначена для установления соединений с удаленными или мобильными пользователями. Создание туннеля инициирует клиент (удаленный пользователь). Для связи со шлюзом, защищающим удаленную сеть, он запускает на своем компьютере специальное клиентское программное обеспечение. Этот вид VPN заменяет собой коммутируемые соединения и может использоваться наряду с традиционными методами удаленного доступа. При объединении локальных сетей туннель формируется только между пограничными провайдерами Internet или маршрутизаторами (межсетевыми экранами) локальной сети. При удаленном доступе к локальной сети туннель создается между сервером удаленного доступа провайдера Internet, а также пограничным провайдером Internet или маршрутизатором (межсетевым экраном) локальной сети. Построенные по данному варианту виртуальные корпоративные сети обладают хорошей масштабируемостью и управляемостью. Сформированные защищенные туннели полностью прозрачны для клиентских компьютеров и серверов локальной сети, входящей в такую виртуальную сеть. Программное обеспечение этих узлов остается без изменений. Однако данный вариант характеризуется сравнительно низкой безопасностью информационного взаимодействия, поскольку частично трафик проходит по открытым каналам связи в незащищенном виде. Если создание и эксплуатацию такой VPN берет на себя провайдер ISP, тогда вся виртуальная частная сеть может быть построена на его шлюзах прозрачно для локальных сетей и удаленных пользователей предприятия. Но в этом случае возникают проблемы доверия к провайдеру и постоянной оплаты его услуг. Защищенный туннель создается компонентами виртуальной сети, функционирующими на узлах, между которыми формируется туннель. Эти компоненты принято называть инициатором туннеля и терминатором туннеля. Существующая сетевая инфраструктура корпорации может быть подготовлена к использованию VPN с помощью как программного, так и аппаратного обеспечения. 2 VPN-решения для построения защищенных сетей Рынок VPN-продуктов в настоящее время развивается очень бурно. Потенциальным клиентам предлагается широкий спектр оборудования и ПО для создания виртуальных защищенных сетей: от интегрированных многофункциональных и специализированных устройств до чисто программных продуктов. По результатам исследований компании Infonetics Research, рынок услуг и продуктов VPN должен выйти к 2003 году на отметку, близкую к 30 миллиардам долларов, что делает этот сектор информационной индустрии одним из наиболее привлекательных и перспективных [15, с.47]. Существуют разные варианты классификации VPN. Наиболее часто используются следующие три признака классификации: – рабочий уровень модели OSI; – архитектура технического решения VPN; – способ технической реализации VPN. По способу технической реализации различают следующие группы VPN: – VPN на основе маршрутизаторов; – VPN на основе межсетевых экранов; – VPN на основе программных решений; – VPN на основе специализированных аппаратных средств со встроенными шифропроцессорами. VPN на основе маршрутизаторов. Данный способ построения VPN предполагает применение маршрутизаторов для создания защищенных каналов. Поскольку вся информация, исходящая из локальной сети, проходит через маршрутизатор, то вполне естественно возложить на него и задачи шифрования. Пример оборудования для VPN на маршрутизаторах - устройства компании Cisco Systems. VPN на основе межсетевых экранов. Межсетевые экраны большинства производителей поддерживают функции туннелирования и шифрования данных. В качестве примера решения на основе межсетевых экранов можно назвать продукт Fire Wall-1 компании Check Point Software Technologies. При использовании межсетевых экранов на базе ПК надо помнить, что подобное решение подходит только для небольших сетей с относительно малым объемом передаваемой информации. Недостатками этого метода являются высокая стоимость решения в пересчете на одно рабочее место и зависимость производительности от аппаратного обеспечения, на котором работает межсетевой экран. VPN на основе программного обеспечения. VPN-продукты, реализованные программным способом, с точки зрения производительности уступают специализированным устройствам, однако обладают достаточной мощностью для реализации VPN-сетей. Следует отметить, что в случае удаленного доступа требования к необходимой полосе пропускания невелики. Поэтому чисто программные продукты легко обеспечивают производительность, достаточную для удаленного доступа. Несомненным достоинством программных продуктов является гибкость и удобство в применении, а также относительно невысокая стоимость. VPN на основе специализированных аппаратных средств. Главным преимуществом VPN на основе специализированных аппаратных средств является их высокая производительность. Более высокое быстродействие специализированных VPN-систем обусловлено тем, что шифрование в них осуществляется специализированными микросхемами. Специализированные VPN-устройства обеспечивают высокий уровень безопасности, однако они довольно дороги.