Отчет об угрозах Интернет-безопасности Symantec. Сентябрь

реклама

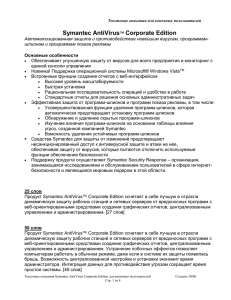

Отчет об угрозах Интернет-безопасности Symantec Сентябрь 2005 Региональный отчет — Европа, Ближний Восток и Африка (EMEA) Важное замечание относительно статистической информации, содержащейся в отчете Статистические данные, представленные в настоящем документе, базируется на информации об атаках, затронувших существенную часть заказчиков Symantec. Вредоносная активность была определена при помощи службы Symantec™ Managed Security Services и системы Symantec DeepSight™ Threat Management System в период с первого января по 30 июня 2005 года. Решения Symantec Managed Security Services и Symantec DeepSight Threat Management System используют автоматизированные системы, которые сопоставляют IP-адрес атакующей системы и страну, в которой находится эта атакующая система. Однако, поскольку организаторы атак зачастую удаленно используют незащищенные системы, расположенные в различных точках мира, местоположение атакующей системы может отличаться от фактического местонахождения организатора атаки. Несмотра на эту неопределенность, Symantec считает, что подобная информация весьма полезна для получения достаточного точного представления о распространенных типах мировых атак. Количество поставщиков информации об атаках (sensors) для каждого региона различно. Учитывая разнообразные политики обеспечения информационной безопасности, это может привести к получению несопоставимой информации об атаках в каждом отдельном регионе, что в свою очередь не позволяет проводить правомерных сравнений об атаках в различных регионах. Краткий обзор Для создания "Отчета об угрозах Интернет-безопасности" Symantec осуществляет сбор данных об атаках в масштабах всего Интернета. Помимо этого компания собирает и анализирует данные с сенсоров (sensors), расположенных в определенных регионах. В настоящем отчете представлены рейтинги наиболее распространенных атак, рейтинги стран-источников этих атак, а также наиболее распространенные вредоносные коды, направленные против компьютерных систем, расположенных в странах Европы, Ближнего Востока и Африки (регион EMEA). Кроме того, в данном отчете представлен рейтинг городов с максимальной долей компьютеров, зараженных бот-модулями (bot-infected computers), и рейтинг городов-источников спама. Наиболее распространенной атакой в регионе EMEA на период с 1 января по 30 июня 2005 года стала атака, связанная с ошибкой переполнения стека службы Microsoft SQL Resolution Service (SSRS). Начало распространения атаки пришлось на январь 2003 года и связано с появлением червя Slammer 1. Однако ряд других вредоносных кодов, в том числе некоторые версии Gaobot2 и Spybot3, также используют эту уязвимость для компрометации компьютерных систем. Компьютеры, зараженные бот-модулями4 – вредоносными компьютерными программами, позволяющими удаленно управлять системами и организовывать коллективные атаки – остаются существенной проблемой для компьютерных сетей. 1 http://securityresponse.symantec.com/avcenter/venc/data/w32.sqlexp.worm.html http://securityresponse.symantec.com/avcenter/venc/data/w32.hllw.gaobot.aa.html 3 http://securityresponse.symantec.com/avcenter/venc/data/w32.spybot.worm.html 4 Бот-модули (сокр. от "robots" – роботы) являются программами, незаметно устанавливающимися на компьютеры пользователей с целью предоставления неавторизованному пользователю возможности получить удаленный доступ к атакуемому компьютеру. Бот-модули позволяют удаленно управлять атакуемыми системами по коммуникационным каналам, таким как чат-сети IRC. Подобные коммуникационные каналы позволяют организаторам атаки удаленно управлять сразу большим числом скомпрометированных компьютеров, и создавать сеть ботмодулей, для организации скоординированных атак. 2 За первые шесть месяцев 2005 года наиболее распространенным вредоносным кодом в регионе EMEA оказался червь Netsky.P. Этот червь является наиболее известным вредоносным кодом, попадавшим в разнообразные отчеты с момента его обнаружения в марте 2004 года. Второе и третье место в рейтингах по региону EMEA занимают соответственно вредоносный бот-модуль Gaobot и червь Tooso Trojan. Symantec весьма высоко оценивает возрастающую угрозу со стороны сетей ботов. Компания отслеживает распространение компьютеров, зараженных бот-модулями, в регионе EMEA. За период с 1 января по 30 июня 2005 года, семь из десяти городов региона EMEA с наиболее высокой долей компьютеров, зараженных ботмодулями, были городами Великобритании. Рейтинг возглавил Лондон, где 15% компьютеров были объединены в сети ботов. По мнению Symantec высокая доля зараженных бот-модулями компьютеров в Великобритании обусловлена быстрым ростом широкополосных соединений. В течение первых шести месяцев 2005 года большинство атак, направленных на сенсоры, установленные в странах региона EMEA, происходили из Великобритании (44% всех атак были организованы из Великобритании). Большая часть спама была порождена компьютерными системами, находящимися в американском регионе. Рейтинг атак Текущая Позиция на позиция Июль – Декабрь 2005 1 1 Наименование атаки Доля IPадресов атакующих систем 45% Атакуемая служба Microsoft SQL Server 2000 Resolution Microsoft SQL Service Stack Overflow Attack Server 5 2 NR Muhammad A. Muquit Count.cgi 9% Web (HTTP) Attack 3 NR Microsoft Windows LSASS Buffer 8% Microsoft Overrun Attack Networking 4 NR Microsoft DCOM Remote Activation 6% Microsoft Request Event Networking 5 NR Possible Incoming Malicious 6% SMTP Email Attachment Event worm 6 NR Generic X86 Buffer Overflow (TCP 4% Generic TCP/IP NOPS) Attack Service 7 10 Generic HTTP Directory Traversal 3% Web (HTTP) Attack 8 NR Microsoft RPCSS DCOM Interface 3% Microsoft Long Filename Heap Corruption Attack Networking 9 NR Generic HTTP Chunked Encoding 3% Web (HTTP) Overflow Attack 10 NR MS RPCSS DCERPC DCOM Object 3% Microsoft Activation Packet Length Heap Networking Corruption Attack Таблица 1. Рейтинг атак, регион EMEA Источник: Symantec Corporation Описание Для достижения цели данного отчета, каждая атака получила рейтинг в виде доли от общего числа IP адресов, с которых были организованы все атаки. За период с 1 января по 30 июня 2005 года наиболее распространенной атакой в регионе EMEA стала атака SQLExp Incoming Worm Attack.. Также известная под названием Slammer Attack, она исходила с 45% всех IP-адресов, атаки с которых были направлены против компьютерных систем, расположенных в регионе EMEA. Как правило, данная атака связана с тремя весьма распространенными вредоносными программами: Slammer6, Gaobot7 и Spybot8. Эти атаки не входили в рейтинг за предыдущий отчетный период http://securityresponse.symantec.com/avcenter/venc/data/w32.sqlexp.worm.html 7 http://securityresponse.symantec.com/avcenter/venc/data/w32.hllw.gaobot.aa.html 5 6 Данная атака может быть направлена как против систем Microsoft SQL Serve, так и против Microsoft Desktop Engine (MSDE). Служба MSDE используется и поставляется с программными продуктами некоторых сторонних разработчиков. По этой причине защититься от данной атаки весьма сложно, поскольку необходимо устанавливать патч на каждый подверженный атаке программный продукт. Более того, уязвимость, используемая этой атакой, будет возникать каждый раз при повторной установке уязвимого продукта. В том случае, если патч не будет установлен сразу же после переустановки программного продукта, весьма вероятно, что система будет заражена заново. В качестве транспорта эта атака использует протокол UDP, что также повышает рейтинг этой атаки. Вопервых, использование протокола UDP позволяет осуществлять полную атаку (complete attack) против каждого, потенциально уязвимого компьютера, вне зависимости от того, установлен ли SQL сервер, работает ли он, или нет. Большинство систем обнаружения вторжения интерпретируют каждую попытку как полную атаку, даже в том случае, если атакуемый компьютер выключен9. Во-вторых, использование протокола UDP позволяет организовывать атаки с поддельных адресов-источников (spoofed source address), что может увеличить количество наблюдаемых IP-адресов источников атаки. Червь Slammer не подделывает адресисточник, тем не менее, поскольку эта атака в настоящее время используется рядом других вредоносных кодов, существует вероятность того, что в них реализована возможность подделки адресов. Данная атака особенно опасна для мобильных компьютеров. Вредоносный код этой атаки может попасть внутрь периметра сети с любого зараженного узла, посредством VPN соединения или прямого подключения к сети. Фильтрация портов Microsoft SQL по периметру сети, а также жесткое соответствие политикам безопасности позволяют существенно снизить риск подверженности данной атаке. Второй по распространенности атакой на сенсоры, размещенные в регионе EMEA, является атака Muhammad A. Muquit Count.cgi Attack. Организованная с 9% всех атакующих адресов, она использует ошибку переполнения буфера в веб-скрипте count.cgi, которая была обнаружена еще в 1997 году. Как уже было отмечено в разделе "Тенденции атак" восьмого тома (Volume VIII) отчета об угрозах Интернет-безопасности (Internet Security Threat Report), вследствие своей простоты и возраста, данная атака является типичным компонентом множества инструментов для организации атак. Простота ее обнаружения допускает ложные срабатывания, что может искусственно увеличить количество определенных атак. Тем не менее, проблема остается, поскольку эта атака входит во множество инструментов для организации атак. Приложение Count.cgi является достаточно распространенным веб-приложением. Успешно осуществленная атака обеспечивает организатору неавторизованный доступ к веб-серверу, что позволяет подвергнуть дефейсу (deface) вебсайт, получить доступ к конфиденциальной информации или использовать скомпрометированный веб-сайт для атак на другие системы, недоступные с внешних компьютеров. Symantec рекомендует администраторам следить за своевременным обновлением систем, за установкой патчей на приложения и сервисы веб-серверов. Это позволит снизить риск подверженности атаке Muhammad A. Muquit Count.cgi Attack, а также другим атакам на веб-серверы. Symantec также рекомендует системным администраторам регулярно отслеживать записи в журнале безопасности систем и следить за тем, чтобы на системах не были установлены подверженные рискам веб-приложения или скрипты. Это позволит снизить риск возможных негативных последствий уязвимостей веб-приложений. Атака переполнения буфера Microsoft Windows LSASS Buffer Overrun Attack, организованная с 8% IP адресов, атакующих компьютерные системы региона EMEA, использует уязвимость компонента операционной системы Microsoft Windows. В данной атаке используются стандартные сетевые порты Microsoft, и зачастую она является одним из методов компрометации удаленных компьютерных систем, используемых приложениями сетевых бот-модулей, включая Gaobot или Spybot. Атаки, использующие уязвимости LSASS и SQL Service, особенно опасны для мобильных компьютеров. Если компьютеры были заражены вне традиционного периметра сети, они могут внести код внутрь сети 8 http://securityresponse.symantec.com/avcenter/venc/data/w32.spybot.worm.html Протокол UDP не требует никакой предварительной синхронизации перед пересылкой или получением данных. В противовес ему, атаки, использующие протокол TCP, должны пройти трехфазную синхронизацию (three-way handshake) и инициализацию соединения перед пересылкой данных. Таким образом, для регистрации атаки на базе TCP необходимо, чтобы атакуемая служба принимала подключения. В случае UDP атак, атакующая система может просто пытаться атаковать объекты вне зависимости от того, принимает атакуемая служба подключения, или нет. 9 посредством VPN соединения или при прямом подключении к сети. Фильтрация портов Microsoft SQL и сетевых портов Windows по периметру сети, а также жесткое соответствие политикам безопасности позволяют существенно снизить риск подверженности данной атаке. Кроме того, подверженность подобным рискам может быть ограничена за счет надлежащего использования программных брандмауэрах на всех компьютерах, которые могут быть перемещены за пределы защищенного периметра. Рейтинг стран-источников атак Текущий Рейтинг за январьрейтинг июнь 2004 года Страна Доля от общего Доля от общего числа атак в регионе числа атак во всем EMEA мире 1 9 7% Великобритания 44% 2 1 Соединенные 33% Штаты Америки 12% 3 6 5% Испания 5% 4 4 7% Германия 4% 5 3 3% Италия 4% 6 NR 1% Норвегия 4% 7 5 5% Франция 3% 8 NR 1% Португалия 2% 9 10 1% Швеция 2% 10 NR 1% Нидерланды 2% Таблица 2. Рейтинг стран-источников атак, направленных на компьютерные системы региона EMEA Источник: Symantec Corporation Описание Обычно рейтинг стран-источников атак, обнаруживаемых сенсорами в регионе EMEA, возглавляют Соединенные Штаты. Однако за первые шесть месяцев 2005 года, на первое место по количеству организованных атак вышла Великобритания, занимавшая ранее девятую позицию. В текущем томе Отчета об угрозах Интернет-безопасности, компания Symantec рассматривает сильную зависимость между активностью бот-модулей и количеством атак типа "отказ в обслуживании" (denial of service, DoS). Резкое увеличение доли атак, организованных в Великобритании, может быть в свою очередь связано с преобладанием в этой стране компьютеров, зараженных бот-модулями, что описано в разделе "Рейтинг городов с максимальной долей компьютеров, зараженных бот-модулями". Соединенные Штаты стали второй страной в рейтинге стран-источников атак, и насчитывают 12% всех атак, направленных против сенсоров в регионе EMEA. Причиной высокого количества атак, организованных в США, может стать тот факт, что Соединенные Штаты продолжают занимать мировое первенство по количеству пользователей Интернета. Девять из десяти стран-источников атак, направленных на сенсоры в регионе EMEA, приходятся на сам регион EMEA. Настоящая тенденция, когда атаки, направленные против компьютерных систем определенного региона, организуются непосредственно из данного региона, уже была отмечена в предыдущих версиях "Отчета об угрозах Интернет-безопасности"10. Наиболее вероятная причина этой тенденции заключается в том, что организации, находящиеся внутри региона, представляют наиболее высокую ценность и привлекательность для атакующих, расположенных в том же самом регионе. В некоторых случаях, эта тенденция также может объясняться языковой общностью, однако в регионе EMEA эта общность не наблюдается. Рейтинг городов с максимальной долей компьютеров, зараженных бот-модулями Рейтинг Мировой рейтинг Город Страна 1 1 Лондон Великобритания 10 Доля от зараженных ботмодулями компьютеров в регионе EMEA 15% Доля от зараженных ботмодулями компьютеров во всем мире 8% См. Отчет об угрозах Интернет-безопасности Symantec (март 2004), стр. 13. 2 2 Винсфорд Великобритания 11% 5% 3 5 Манчестер Великобритания 6% 3% 4 7 Бирмингем Великобритания 5% 2% 5 8 Ипсвич Великобритания 5% 2% 6 9 Эдинбург Великобритания 4% 2% 7 10 Мадрид Испания 4% 2% 8 11 Ридинг Великобритания 3% 2% 9 12 Париж Франция 3% 2% 10 17 Рим Италия 2% 1% Таблица 3. Рейтинг городов с максимальной долей компьютеров, зараженных бот-модулями, регион EMEA Источник: Symantec Corporation Зараженные бот-модулями компьютеры координированно управляются организаторами атак и могут исчисляться сотнями и тысячами зараженных систем. Подобные координированные сети компьютеров могут сканировать сеть в поисках новых, уязвимых систем, и могут использоваться для организация атак типа "отказ в обслуживании" (DoS). Компания Symantec весьма высоко оценивает возрастающую угрозу от сетей ботов. Поэтому компания начала отслеживать развитие сетей зараженных бот-модулями компьютеров в регионе EMEA (см. Таблицу 3). В этих целях, Symantec подсчитала общее количество известных во всем мире компьютеров, зараженных ботмодулями, и создала рейтинг тех городов, где количество зараженных компьютеров оказалось наиболее высоким. Определение количества зараженных бот-модулями компьютеров играет весьма важную роль, поскольку высокая доля зараженных систем указывать на более высокую вероятность организации атак при помощи бот-модулей. Кроме того, эти данные позволяют определить степень осведомленности относительно необходимости установки патчей и обеспечения информационной безопасности в данном регионе. По результатам первых шести месяцев 2005 года наибольшее количество зараженных бот-модулями компьютеров пришлось на города Великобритании. На Лондон, Винсфорд и Манчестер пришлась почти одна треть всех зараженных бот-модулями компьютеров во всем регионе. Высокий уровень зараженных компьютеров в Великобритании, скорее всего, обусловлен высокими темпами роста широкополосного доступа в Интернет11. В седьмом томе "Отчета об угрозах Интернет-безопасности" (Март 2005 года), Symantec сделала предположение о том, что распространение в определенном регионе высокоскоростных соединений, скорее всего, приведет к увеличению в этом регионе количества компьютеров, зараженных бот-модулями. Symantec предполагает, что новые пользователи широкополосных соединений могут не догадываться о необходимости принятия дополнительных мер безопасности при постоянном подключении компьютера к высокоскоростному доступу в Интернет. Более того, появление большого количества новых клиентов, а также связанное с этим увеличение затрат на инфраструктуру и поддержку, может привести к замедлению отчетности Интернетпровайдеров о сетевых атаках и заражении сетей. Для защиты от заражения бот-модулями Symantec рекомендует организациям внедрять многоуровневые системы безопасности12, включая своевременно обновляемые антивирусные системы, брандмауэры и надлежащую фильтрацию по периметру сети. Кроме того, администраторам рекомендуется подписаться на рассылки о появлении новых уязвимостей, и вовремя устанавливать необходимые патчи на корпоративные компьютерные системы. Конечным пользователям рекомендуется постоянно пользоваться антивирусным программным обеспечением, а также брандмауэрами, и своевременно обновлять антивирусные базы. 11 http://www.pointtopic.com/content/dslanalysis/World%20Broadband%20Statistics%20Q1%202005.pdf (для доступа необходима регистрация) 12 Многоуровневая система защиты подразумевает несколько взаимозаменяющих и взаимодополняющих механизмов обеспечения безопасности, позволяющих предотвратить отказ всей системы защиты в случае нарушения работы какой-либо из подсистем. Помимо прочего, многоуровневая система защиты должна включать в себя использование антивирусных механизмов, брандмауэров и систем обнаружения вторжений Вредоносный код Рейтинг Sample 1 Netsky.P 2 Gaobot 3 Tooso.F 4 Spybot 5 Tooso.B 6 KillAV 7 Vundo.B 8 Jeefo 9 Redlof.A 10 Pinfi Таблица 4. Рейтинг вредоносных кодов в регионе EMEA Источник: Symantec Corporation Описание Рейтинг вредоносных программ в регионе EMEA по данным Symantec почти не отличается от мирового рейтинга вредоносных программ. Наиболее заметное отличие заключается в том, что на седьмой позиции рейтинга EMEA появилась модификация B variant вируса Vundo Trojan13. Этот вирус скачивает и устанавливает программу (adware), которая открывает на зараженном компьютере окна с сообщениями, носящими рекламный характер. Поскольку это всего лишь троянская программа, она не содержит механизмов проникновения. Поэтому высокое место этого вируса в рейтинге данного региона может означать, что вирус был создан именно в этом регионе. В течение первой половины 2005 года наиболее распространенным вредоносным кодом в регионе EMEA стал вирус Netsky.P14. Он преобладает в разнообразных отчетах с момента обнаружения в марте 2004 года. Новый червь, способный рассылать самого себя, является разновидностью вируса Netsky, который рассылает себя в архиве с расширением .zip, что позволяет миновать механизмы защиты на базе фильтров. Поскольку файлы с расширениями .zip обычно считаются благонадежными, конечные пользователи открывают файл с архивом, и по невнимательности могут запустить сам вирус. Второй по популярности вредоносный код в регионе EMEA за отчетный период – бот-модуль Gaobot15. Он позволяет атакующему получить контроль над удаленным компьютером. Модульная структура программы позволяет организатору атаки добавлять различные функции, такие как механизмы проникновения. (С более подробной информацией о модульных вредоносных программах можно ознакомиться в разделе "Будущие угрозы" восьмого тома "Отчета об угрозах Интернет-безопасности" компании Symantec (Сентябрь 2005 года). Обычный механизм проникновения Gaobot заключается в использовании разнообразных уязвимостей Windows, а также сетевых ресурсах, защищенных слабыми паролями. В течение первой половины 2005 года стало в отчетах упоминалась 1121 разновидность Gaobot. Третьим по распространенности вредоносным кодом за отчетный период стал Tooso.F16. Эта троянская программа не использует механизмов проникновения, но попадает в исходящие почтовые сообщения благодаря червю Beagle.BN17. Это является главным объяснением того, почему Tooso так часто попадает в отчеты. Tooso.F очень похожа на червь Beagle, за исключением того, что не обладает возможностью проникновения. Она пытается выключить антивирусные системы и приложения по обеспечению безопасности, завершая процессы, отключая службы, удаляя файлы и записи в реестре, которые относятся к этим приложениям. Затем программа вносит изменения в файл HOSTS, предотвращая доступ к антивирусным 13 http://securityresponse.symantec.com/avcenter/venc/data/trojan.vundo.b.html http://securityresponse.symantec.com/avcenter/venc/data/w32.netsky.p@mm.html 15 http://securityresponse.symantec.com/avcenter/venc/data/w32.hllw.gaobot.gen.html 16 http://securityresponse.symantec.com/avcenter/venc/data/trojan.tooso.f.html 17 http://securityresponse.symantec.com/avcenter/venc/data/w32.beagle.bn@mm.html 14 сайтам, и сайтам компаний, занимающихся вопросами компьютерной безопасности. В завершение, программа скачивает обновленную версию самой себя из собственного списка веб-адресов, и запускает ее. В целях предотвращения заражения вирусами, важно пользоваться рекомендациями Symantec по обеспечению безопасности18. Системные администраторы должны следить за своевременной установкой патчей, особенно на публичных компьютерах – таких как серверы HTTP, FTP, SMTP и DNS – которые доступны извне посредством брандмауэра или находятся на незащищенных участках сети (DMZ). Почтовые серверы должны быть сконфигурированы таким образом, чтобы обрабатывать и доставлять только ту информацию, которая необходима по работе. Кроме того, для определения аномальной активности и ее предотвращения, Symantec рекомендует организовать фильтрацию входящего и исходящего трафика19 на периметре сети. Конечные пользователи должны применять многоуровневую защиту, в том числе использовать антивирусное программное обеспечение и брандмауэры. Антивирусные базы должны своевременно обновляться. Пользователям не следует просматривать, открывать или запускать файлы, находящиеся в почтовых сообщениях, которых они не ждали, или если эти почтовые сообщения не были получены из проверенных источников. Кроме того, организациям следует напомнить своим сотрудникам о недопустимости запуска сторонних приложений, которые не были согласованы с организацией. Регионы-источники спама За первые шесть месяцев 2005 года, около 61% всех нежелательных почтовых сообщений было получено из Северной и Южной Америки. Азия (за исключением Японии, которая считается отдельным регионом в рамках настоящего исследования) стала вторым регионом-источником спама, и на ее долю пришлось 23% спама всего Интернета. Европа заняла третье место с 14% от всего Интернет-спама20. Логично предположить, что большая часть спама будет происходить из тех регионов мира, где преобладает высокоскоростной доступ в Интернет. Это объясняет увеличение в первых шести месяцах 2005 года доли спама, приходящегося на Америку. В будущем, по мере развития в новых странах и регионах технологий коммуникаций, включая появление широкополосного беспроводного доступа и развитие проводной инфраструктуры, обеспечивающей более доступный высокоскоростной Интернет, все большее количества спама будет приходится на эти новые страны и регионы. Многие спамеры пытаются скрыть свое настоящее местоположение. С целью обхода противоспамной защиты на базе так называемых "черных списков" (bypass blacklists), спамеры прибегают к созданию глобальных сетей скомпрометированных компьютеров, и используют для осуществления рассылок только те сети, которые рассредоточены, и ни коим образом не связаны с текущим местоположением спамера. Причем наибольшее внимание спамеров привлекают незащищенные компьютеры в тех регионах, где преобладает широкополосный доступ в Интернет. Следуя этой логике, регион-источник спама вовсе не обязательно должен соответствовать региону местоположения спамера. См. Отчет об угрозах Интернет-безопасности Symantec, том VII (март 2005), приложение А 19 Под входящим трафиком понимается весь трафик, попадающий в сеть из Интернета или другой сети. Под исходящим трафиком понимается трафик, покидающий сеть и попадающий в Интернет или в другую сеть. 20 При подсчете статистических данных некоторые показатели были округлены до целых. Поэтому при суммировании долей, результат может превышать 100%. 18 Рисунок 1. Регион-источник спама Источник: Symantec Corporation Если с точки зрения совокупного количества спама за истекшие полгода Америка, как регион-источник спама, занимает ведущее положение, то помесячное сравнение статистических данных представляет несколько иную картину. В Таблице 5 и на Рисунке 2 представлены изменения долей регионов-источников спама. За первую половину 2005 года, Америка стала единственным регионом, где доля спама в помесячном представлении снижалась. Во всех остальных регионах мира, доля спама, образуемого в регионе, по отношению к общему количеству спама в Интернете, увеличивалась каждый месяц. Регион Общий рост за шесть месяцев Месячные доли Январь Февраль Март Апрель Мая Июнь 2005 2005 2005 2005 2005 2005 Австралия/Океания 0.94% 1.07% 1.18% 1.35% 1.36% 1.30% 37.72% Япония 1.79% 1.88% 1.72% 1.60% 1.54% 2.46% 37.41% Азия 21.28% 22.68% 20.69% 18.27% 24.10% 27.44% 28.91% Европа 12.54% 12.19% 12.09% 13.53% 16.47% 14.99% 19.58% Африка 0.17% 0.13% 0.16% 0.18% 0.19% 0.18% 11.25% Америка 63.28% 62.05% 64.15% 66.67% 57.88% 53.62% -15.26% Таблица 5. Динамика роста спама по регионам-источникам Источник: Symantec Corporation Growth in Spam per Region of Origin (January 1 to J une 30, 2005) 80.00% 70.00% 60.00% Africa 50.00% Amer Asia 40.00% Austr Europ 30.00% Japan 20.00% 10.00% 0.00% Jan-05 Feb-05 Mar-05 Apr-05 Рисунок 2. Процентный рост спама по регионам-источникам Corporation May-05 Jun-05 Источник: Symantec Для минимизации количества спама в компьютерных сетях Symantec рекомендует системным администраторам применять IP-фильтрацию и шейпинг трафика21. Symantec также рекомендует Интернетпровайдерам реализовать фильтрацию исходящего трафика, что позволит существенно сократить распространение спама с уязвимых узлов сети и при помощи сетей ботов. В числе других мер по уменьшению количества спама, распространяемого по компьютерным сетям, системные администраторы могут запретить использование порта №25 для отправки почтовых сообщений для всех пользователей, помимо авторизованных. Кроме того, рекомендуется изучить возможность внедрения системы ограничения скорости отправки писем, с целью уменьшения возможности пересылки больших количеств спам-сообщений. Конечные пользователи должны руководствоваться рекомендациями по защите компьютерных систем от заражения вредоносным кодом, который позволяет осуществлять спам-рассылки. Кроме того, на компьютерах конечных пользователей должна быть установлена противоспамная технология. Symantec и логотип Symantec являются зарегистрированными торговыми марками корпорации Symantec Corporation на территории США. Symantec DeepSight Threat Management System и Symantec Managed Security Services являются торговыми марками корпорации Symantec Corporation. Microsoft и Windows являются зарегистрированными торговыми марками корпорации Microsoft Corporation. Прочие брэнды и продукты являются торговыми марками соответствующих владельцев. Copyright © 2005 Symantec Corporation. Все права защищены. Любая техническая информация, представленная Symantec, является авторской работой Symantec Corporation и принадлежит Symantec Corporation. 09/05 10479401 Symantec Corporation Штаб-квартира 20330 Stevens Creek Blvd. Под шейпингом трафика понимается использование различных характеристик протокола IP, например, использование списка IP-адресов, замеченных в рассылке спама – для определения возможных правил для разрешения соединения, отказа в соединении, или снижении приоритета. 21 Cupertino, CA 95014 USA +1 (408) 517 8000 +1 (800) 721 3934 www.symantec.com За дополнительной информацией о региональных офисах и контактных телефонах, пожалуйста, обращайтесь на наш веб-сайт. Получить информацию о продуктах в США можно по бесплатному телефону (800) 745 6054. Информация о Symantec Symantec является мировым лидером в области разработки решений, позволяющих индивидуальным и корпоративным пользователям обеспечить защиту, надежность и целостность их информации. Штаб-квартира корпорации расположена в Купертино, штат Калифорния. Корпорация представлена более чем в 40 странах. За дополнительной информацией, пожалуйста, обращайтесь по адресу www.symantec.com.