М.Н. Иманкул М.Н. Иманкул Защита беспроводной

реклама

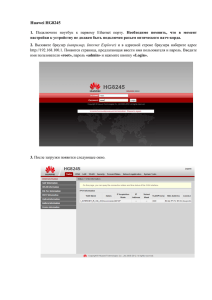

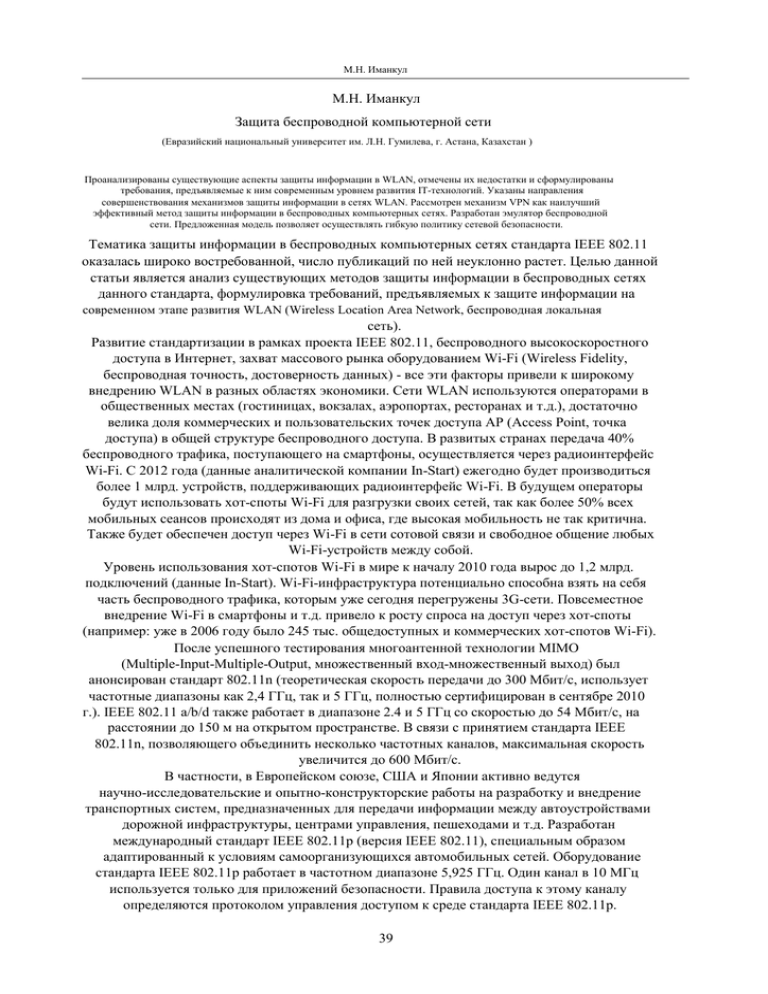

М.Н. Иманкул М.Н. Иманкул Защита беспроводной компьютерной сети (Евразийский национальный университет им. Л.Н. Гумилева, г. Астана, Казахстан ) Проанализированы существующие аспекты защиты информации в WLAN, отмечены их недостатки и сформулированы требования, предъявляемые к ним современным уровнем развития IТ-технологий. Указаны направления совершенствования механизмов защиты информации в сетях WLAN. Рассмотрен механизм VPN как наилучший эффективный метод защиты информации в беспроводных компьютерных сетях. Разработан эмулятор беспроводной сети. Предложенная модель позволяет осуществлять гибкую политику сетевой безопасности. Тематика защиты информации в беспроводных компьютерных сетях стандарта IEEE 802.11 оказалась широко востребованной, число публикаций по ней неуклонно растет. Целью данной статьи является анализ существующих методов защиты информации в беспроводных сетях данного стандарта, формулировка требований, предъявляемых к защите информации на современном этапе развития WLAN (Wireless Location Area Network, беспроводная локальная сеть). Развитие стандартизации в рамках проекта IEEE 802.11, беспроводного высокоскоростного доступа в Интернет, захват массового рынка оборудованием Wi-Fi (Wireless Fidelity, беспроводная точность, достоверность данных) - все эти факторы привели к широкому внедрению WLAN в разных областях экономики. Сети WLAN используются операторами в общественных местах (гостиницах, вокзалах, аэропортах, ресторанах и т.д.), достаточно велика доля коммерческих и пользовательских точек доступа АР (Access Point, точка доступа) в общей структуре беспроводного доступа. В развитых странах передача 40% беспроводного трафика, поступающего на смартфоны, осуществляется через радиоинтерфейс Wi-Fi. С 2012 года (данные аналитической компании In-Start) ежегодно будет производиться более 1 млрд. устройств, поддерживающих радиоинтерфейс Wi-Fi. В будущем операторы будут использовать хот-споты Wi-Fi для разгрузки своих сетей, так как более 50% всех мобильных сеансов происходят из дома и офиса, где высокая мобильность не так критична. Также будет обеспечен доступ через Wi-Fi в сети сотовой связи и свободное общение любых Wi-Fi-устройств между собой. Уровень использования хот-спотов Wi-Fi в мире к началу 2010 года вырос до 1,2 млрд. подключений (данные In-Start). Wi-Fi-инфраструктура потенциально способна взять на себя часть беспроводного трафика, которым уже сегодня перегружены 3G-сети. Повсеместное внедрение Wi-Fi в смартфоны и т.д. привело к росту спроса на доступ через хот-споты (например: уже в 2006 году было 245 тыс. общедоступных и коммерческих хот-спотов Wi-Fi). После успешного тестирования многоантенной технологии MIMO (Multiple-Input-Multiple-Оutput, множественный вход-множественный выход) был анонсирован стандарт 802.11n (теоретическая скорость передачи до 300 Мбит/с, использует частотные диапазоны как 2,4 ГГц, так и 5 ГГц, полностью сертифицирован в сентябре 2010 г.). IEEE 802.11 a/b/d также работает в диапазоне 2.4 и 5 ГГц со скоростью до 54 Мбит/с, на расстоянии до 150 м на открытом пространстве. В связи с принятием стандарта IEEE 802.11n, позволяющего объединить несколько частотных каналов, максимальная скорость увеличится до 600 Мбит/с. В частности, в Европейском союзе, США и Японии активно ведутся научно-исследовательские и опытно-конструкторские работы на разработку и внедрение транспортных систем, предназначенных для передачи информации между автоустройствами дорожной инфраструктуры, центрами управления, пешеходами и т.д. Разработан международный стандарт IEEE 802.11p (версия IEEE 802.11), специальным образом адаптированный к условиям самоорганизующихся автомобильных сетей. Оборудование стандарта IEEE 802.11p работает в частотном диапазоне 5,925 ГГц. Один канал в 10 МГц используется только для приложений безопасности. Правила доступа к этому каналу определяются протоколом управления доступом к среде стандарта IEEE 802.11p. 39 Л.Н. Гумилев атындаЎы ЕУ Хабаршысы - Вестник ЕНУ им. Л.Н. Гумилева, 2011, №6 Стремительные темпы внедрения в современных сетях решений WLAN требуют обеспечения надёжности защиты данных. Обеспечение информационной безопасности - одно из многих задач, в которых развиваются высокие технологии и ставятся сложные задачи. Многочисленные публикации последних лет констатируют, что злоупотребления информацией, циркулирующей в сетях (или передаваемой по различным каналам связи), совершенствовались не менее интенсивно, чем меры защиты от них. Угрозу сетевой безопасности могут представлять природные катаклизмы, технические устройства, люди (конкуренты, хакеры, недовольные уволенные служащие), внедряющиеся в сеть для намеренного перехвата и уничтожения (или модификации) информации. Атаки, направленные против сети, проявляют определённые намерения злоумышленника. Принято считать, что безопасности беспроводных сетей (БПС) угрожают: нарушение физической целостности сети; подслушивание трафика; несанкционированное вторжение в сеть. Сам принцип беспроводной передачи данных включает возможность несанкционированных подключений к точкам доступа. Достаточно оказаться в зоне приема сигнала. Целостность БПС может быть нарушена в результате действия случайных факторов (природные явления, приводящие к увеличению уровня шумов, и технические средства (микроволновые печи, медицинское и промышленное СВЧ-оборудование, работающее в том же частотном диапазоне, что и БПС)) или преднамеренных помех (например, специальные генераторы помех). В оборудовании WLAN стандарта IEEE 802.11 предусмотрены специальные меры защиты от нарушения целостности сети: расширение спектра сигнала в варианте DSSS (Direct Sequence Spread Spectrum, расширение спектра методом прямой последовательности) или FHSS (Frequency Hopping Spread Spectrum, расширение спектра со скачкообразной перестройкой частоты). DSSS гарантирует выигрыш при обработке около 10 дБ (действие помехи подавляется в среднем в 10 раз), а при применении FHSS искажённый помехой пакет данных повторно передаётся на другой частоте. Однако эти механизмы не обеспечивают полной защиты от всех возможных помех [1]. Прослушивание (атака типа sniffing) трафика WLAN возможно практически из любой точки зоны радиовидимости (зоны охвата, радиуса действия сети). В какой-то мере сложная структура сигнала (в отличие от проводной сети), применяемая в WLAN, обеспечивает некоторую дополнительную защиту благодаря усложнению синхронизации подслушивающих устройств. Поскольку структура сигнала определена в стандарте, то это уже несерьёзная защита. Защита возможна в технологии FHSS, когда применяется нестандартная, а заданная пользователем последовательность скачков частоты. В частности, путём сниффинга сети можно получить: имена пользователей и пароли (некоторые приложения передают их в открытом виде); адреса компьютеров в сети; передаваемые конфиденциальные данные. Для ослабления угрозы прослушивания стандарт IEEE 802.11 предусматривает WEP (Wired Equivalent Privacy, эквивалент проводной конфиденциальности/секретность на уровне проводной связи) - шифрование с 40-разрядным секретным ключом и 24-разрядным вектором инициализации IV (Initialization Vector, вектор инициализации). Также существуют разновидности аппаратуры, предусматривающие 104-разрядные базовые ключи с шифрованием WEP 24-битным IV и др. IV предназначен для рандомизации дополнительной части ключа, что обеспечивает различные вариации шифра для разных потоков данных. Следует отметить, что по умолчанию WEP, использующий алгоритм RC4 (Rivest’s Cipher v.4, код Ривеста), отключён, но при включении он начнёт шифровать каждый исходящий пакет. Сами секретные ключи представляют собой обыкновенные пароли с длиной от 5 до 13 символов ASC II (American Standard Code for Information Interchange, американский стандартный код для обмена информацией). Следовательно, получаем общее шифрование разрядностью от 64 до 128 бит, в результате при шифровании оперируем и постоянными (статичными), и случайно подобранными символами. Применение статичного 40 М.Н. Иманкул (неизменяемого) ключа упрощает проблему взлома. 24 бита IV подразумевает около 16 миллионов комбинаций, поэтому после использования этого количества, ключ начинает повторяться. Оказалось, хакеру необходимо найти эти повторы, а затем ему ничего не стоит взломать такую защиту и войти в сеть как обычный зарегистрированный (легитимный) пользователь. Механизм WEP затрагивает процессы аутентификации (для получения доступа к WLAN) и шифрования данных. Процесс расшифровки данных, закодированных с помощью WEP, заключается в реализации логической операции XOR (функции "исключающее ИЛИ") над ключевым потоком и полученной информацией. WEP2 (WEP version 2) имеет улучшенный механизм шифрования и поддержку Cerberus V. Однако WEP2 (усовершенствованный WEP), в котором использовались прежние алгоритмы шифрования RC4 и схема контроля целостности IC (Integrity Check), не обеспечил адекватного уровня безопасности. В WLAN для снижения вероятности несанкционированного доступа предусмотрен контроль доступа по MAC (Medium Access Control, управление доступом к среде передачи)-адресам устройств и тот же самый WEP. Контроль доступа AP (Access Point, точка доступа) возможен только в случае структурированной сети (при инфраструктурной топологии сети). Механизм контроля предполагает заблаговременную разработку таблицы MAC-адресов, разрешенных клиентов в AP и обеспечивает передачу только между зарегистрированными беспроводными Wi-Fi-адаптерами. При топологии "ad-hoc"("точка-точка"), организованной по принципу "равный с равным", контроль доступа на уровне радиосети не предусмотрен [2]. Следует подчеркнуть, что AP, как правило, стационарная и действует на фиксированном канале. Связь между устройствами происходит только через AP [1]. Через них же возможен выход во внешние проводные сети. В сети стандарта IEEE 802.11 может быть несколько AP, объединенных проводной сетью Ethernet. Этот стандарт допускает перемещения устройств из зоны одной AP в зону другой (роуминг), тем самым обеспечивая мобильность. В частности, для несанкционированного вторжения в сеть, хакер должен [3]: - иметь WLAN-оборудование, совместимое с применяемым в сети; - при использовании в WLAN-оборудовании технологии FHSS узнать нестандартные последовательности скачков частоты; - знать SSID (Service Set Identifier, сетевое имя (пароль)), который скрывает инфраструктуру и единый для всей логической сети; - знать (в случае с технологией DSSS), на какой из 14 возможных частот функционирует сеть (или включить режим автосканирования); - знать секретный ключ WEP-шифра в ситуации, если в WLAN ведется шифрованная передача; - быть зарегистрированным в таблице разрешенных MAC-адресов в AP при инфраструктурной топологии сети. Все это выполнить практически сложно, поэтому вероятность несанкционированного вторжения в WLAN, в которой приняты предусмотренные стандартом меры безопасности, можно считать очень малой. Слабым местом WLAN является MAC-уровень. Ничего не стоит подслушать всю процедуру аутентификации по MAC-адресу, ведь MAC-адреса в кадре передаются незашифрованными. Использование уникального SSID не позволяет избежать несанкционированных подключений. SSID пригоден лишь для логического разбиения сетевых устройств [4]. Внедренный в 2003 г. стандарт WPA (Wi-Fi Protected Access, протокол защищенного доступа) совмещает преимущества динамического обновления ключей IEEE 802.1х с кодированием протокола интеграции временного ключа TKIP (Temporal Key Integrity Protocol, протокол целостности временного ключа), достоинства протокола EAP (Extensible Authentication Protocol, расширенный протокол аутентификации) и технологии MIC (Message Integrity Check, код целостности сообщений). Однако стандарт WPA не решил полностью проблемы 41 Л.Н. Гумилев атындаЎы ЕУ Хабаршысы - Вестник ЕНУ им. Л.Н. Гумилева, 2011, №6 безопасности, хотя в ней применены TKIP (специальная мера для детектирования попыток взлома) и алгоритм MIC, предотвращающий атаки воспроизведения (replay-атака) и изменения содержимого передаваемых пакетов (forgery-атака). WPA/TKIP - это решение, обеспечивающее более высокий по сравнению с WEP уровень безопасности, ориентированное на ликвидацию уязвимостей предшественника и гарантирующее совместимость с более старым оборудованием сетей 802.11 без внесения аппаратных модификаций в устройства [5]. WPA2 (WPA version 2) лишён изъянов поточного алгоритма шифрования RC4, так как применяет криптостойкий алгоритм блочного шифрования AES (Advanced Encryption Standard, продвинутый стандарт шифрования). AES - стандарт США. Шифраторы AES реализованы на микросхемах и программно. Шифраторы AES можно выполнить на микросхемах ASIC (Applications Specific Integrated Circuit, специализированная ИС) или на ПЛИС (программируемые логические интегральные схемы). В частности, ASIC - заказная микросхема с высокой степенью интеграции, включающая различные наборы логических элементов и блоков памяти. Программирование такой микросхемы осуществляется на этапе ее изготовления с учетом конкретных требований заказчика. При разработке ASIC используется системно-ориентированный подход, предусматривающий использование готовых функциональных модулей. WPA2 (802.11i) шифрует все передаваемые пакеты уникальным кодом. Алгоритмы TKIP и AES необходимы для шифрования дополнительно к 802.1х, поскольку, как было отмечено ранее, стандартное WEP-шифрование стандарта IEEE 802.11 обладает рядом уязвимостей перед сетевыми атаками. Протокол ССМР (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol, протокол обеспечения безопасности, одновременно выполняющий функции управления ключами и создания контрольной суммы) является обязательной частью стандарта WPA2, и необязательной частью стандарта WPA. ССМР преобразует незашифрованный текст пакета и инкапсулирует его в пакет данных. Алгоритм CCMP также, как и TKIP, призван обеспечить конфиденциальность, аутентификацию, целостность и защиту от атак воспроизведения. Все AES-процессы, используемые в ССМР, применяют AES со 128-битовым ключом и 128-битовым размером блока. Процедуры установления соединения и обмена ключами для алгоритмов TKIP и ССМР одинаковы. Одним из лучших способов защиты является VPN ((Virtual Private Network), использующий механизмы блочного шифрования (например, AES), значительно затрудняющих расшифровку трафика. Слово "частная"свидетельствует о признании того факта, что весь обмен данными понятен лишь конечным точкам канала (узлу-отправителю, узлу-получателю) и никому больше. Сегодня VPN - это сочетание технологий для безопасного соединения по незащищенным или ненадежным сетям. Достоинство VPN возможность задействовать существующее оборудование и программные продукты, а также опыт, накопленный при эксплуатации традиционных VPN. VPN основывается на механизмах туннелирования и шифрования. При туннелировании передаваемые пакеты инкапсулируются (вставляются) в пакеты транспортной сети, через которую происходит передача. При этом форматы транспортируемых (передаваемых) пакетов не имеют никакого значения. Дополнительно, инкапсулируемый пакет может шифроваться любым способом. Однако никакая VPN не является устойчивой к DoS (Denial of Service, отказ в обслуживании)- или DDoS (Distributed DoS, распределенный DoS)-атакам. Следует также отметить, что VPN не защищает от несанкционированного доступа на физическом уровне в силу своей виртуальной природы и зависимости от нижележащих протоколов [4]. При правильном построении WLAN наиболее вероятную угрозу безопасности представляет нарушение физической целостности, нехарактерное для проводных сетей. При развёртывании WLAN следует учесть, что в них без каких-либо ограничений могут применяться средства обеспечения безопасности, предоставляемые операционными системами и средствами мониторинга сетей. Сегодня в защите WLAN используются довольно сложные 42 М.Н. Иманкул алгоритмические математические модели аутентификации, шифрование данных и контроль целостности их передачи. Тем не менее, вероятность несанкционированного доступа к информации злоумышленников является весьма существенной. Моделирование сети позволяет решать целый комплекс задач (анализ уже существующей компьютерной сети с возможностью оценки эффективности ее работы; выявление "узких"мест; выработка рекомендаций по улучшению сетевой инфраструктуры, подготовка сети к возможному расширению или модернизации и т.п.). В случае создания новой сети главным образом оценивается ожидаемый объем сетевого трафика с учетом времени работы каждого сотрудника и тех приложений, с которыми каждый из них будет работать. На основании полученных данных разрабатывается и моделируется детальный проект сети. На первом этапе составляется обобщенная структура подсети, которая включает в себя сбор информации о расположении рабочих станций, активного и серверного оборудования, о стандартах и спецификации всех физических соединений между устройствами. На втором этапе осуществляется детальный процесс документирования всех устройств, составляющих сеть. Каждое из устройств обладает рядом характеристик. Их изменение может повлиять на эффективность работы устройства, что может сказаться на работе сети в целом. Для каждого участка сети необходимо указывать максимально возможную пропускную способность активного оборудования, а также приблизительное расстояние между узлами сети. Стандарт беспроводных сетей IEEE 802.11g является наиболее "продвинутым"на сегодняшний день стандартом, который унаследовал самые лучшие свойства стандарта IEEE 802.11b. Данный стандарт предписывает обязательные и возможные скорости передачи данных, такие как: обязательные - 1; 2; 5,5; 6; 11; 24 Мбит/с; возможные - 33; 36 и 54 Мбит/с. Преимуществом оборудования данного стандарта является совместимость с оборудованием IEEE 802.11b. Следовательно, можно легко использовать компьютер с сетевой картой стандарта 802.11b для работы с точкой доступа стандарта 802.11g и наоборот. Потребляемая мощность оборудования этого стандарта намного ниже, чем аналогичного оборудования стандарта IEEE 802.11а. Поэтому в эмуляторе создана точка доступа на основе стандарта 802.11g. Для разработки эмулятора была использована среда программирования Borland Delphi. Создание эмулятора дает возможность составить модель беспроводной компьютерной сети, определить радиус ее действия (зону охвата) еще до создания реальной сети, таким образом учесть все возможные недостатки. Количество точек доступа не ограничено и зависит от количества этажей в здании, площади каждого из них, а также от численности сотрудников, подключаемых ежедневно к сети. Размещение точек доступа зависит от архитектурного плана здания. План должен включать месторасположение каждой стены и перекрытия, должна иметься информация о потенциальных источниках помех (например, микроволновые печи). Желательно искать точку с прямой видимостью по направлению к каждому месту, где пользователи захотят поместить компьютер. Если сеть охватывает большое открытое пространство, можно разместить точки доступа на равных расстояниях друг от друга. Если же пространство неоднородно, то необходимо смоделировать хотя бы приближенную модель беспроводной сети, чтобы иметь представление о возможных проблемах, которые могут возникнуть в действительности. В эмуляторе выполнен мониторинг и администрирование локальной беспроводной сети. Произведен подсчет трафика каждого пользователя в зависимости от уровня подаваемого сигнала, так как чем дальше компьютер находится от точки доступа и чем больше преград в виде железобетонных перекрытий, тем сигнал слабее, следовательно, скорость передачи данных ниже. Точка доступа на основе стандарта 802.11g представлена на рисунке 1. 43 Л.Н. Гумилев атындаЎы ЕУ Хабаршысы - Вестник ЕНУ им. Л.Н. Гумилева, 2011, №6 Рисунок 1 - Иллюстрация АР беспроводной сети В современных беспроводных сетях не обойтись без модификации архитектуры защиты. В них нельзя очертить границы защищаемой зоны и отделить ее от недоверенной среды межсетевым экраном или иным периметровым средством защиты. Но, несмотря на различия в реализации, подход к безопасности беспроводных сетей и их проводных аналогов идентичен: здесь присутствуют аналогичные требования к обеспечению конфиденциальности и целостности передаваемых данных и, конечно же, к проверке подлинности как беспроводных клиентов, так и точек доступа. Любой человек с ноутбуком, находящийся в пределах досягаемости беспроводной сети, может воспользоваться любыми сетевыми ресурсами. Поэтому необходимо настроить точку доступа таким образом, чтобы в сеть могли войти только те пользователи, у которых есть на то разрешение. В ходе аутентификации с использованием MAC-адресов проверяется соответствие MAC-адреса клиента локально сконфигурированному списку разрешенных адресов. Аутентификация с использованием MAC-адресов усиливает действие открытой аутентификации и аутентификации с совместно используемым ключом, потенциально снижая тем самым вероятность того, что неавторизованные устройства получат доступ к сети. Адрес, который проходит проверку, попадает в рабочую зону сети. На рисунке 2 представлен список разрешенных MAC-адресов, которые свободно могут входить в сеть и пользоваться Интернетом. Рисунок 2 - Список разрешенных MAC-адресов В эмуляторе имеется возможность добавлять и наоборот удалять компьютеры из сети (рисунок 3). Рисунок 3 - Добавление и удаление MAC-адресов из списка В эмуляторе также предусмотрена защита сети с использованием шифрования (рисунок 4). 44 М.Н. Иманкул Рисунок 4 - Защита сети с использованием шифрования Подсчет трафика пользователей локальной сети позволяет вести контроль трафика пользователей и дает защиту от перерасхода бюджета компании на связь. Эмулятор имеет удобный способ мониторинга - показ потребленного трафика, квоты исходящего и входящего трафика, причем уровень входящих данных прямо пропорционален уровню сигнала в сети. Кроме подсчета трафика в эмуляторе имеется удобный способ ограничения трафика. Одной из важных задач является блокировка доступа в Интернет для работника или группы пользователей при исчерпании квоты трафика. То есть каждому пользователю сети в месяц выделяется, например, 1 Гбайт, а информация о накопленных байтах в начале каждого месяца обновляется и подсчет трафика каждого клиента сети начинается с нуля (рисунок 5). Рисунок 5 - Обновление трафика пользователей Выводы С каждым годом пользователям требуется все более безопасная и скоростная сеть. Для беспроводных сетей вопрос безопасности стоит острее, чем для проводных сетей, так как весь обмен трафиком в сети происходит в радиоканале и для его перехвата достаточно недорогого стандартного оборудования. Поддержка технологии Wi-Fi крупными корпорациями (например, процессорным гигантом Intel) вывела ее на новый виток. Однако вопросы безопасности ограничивают использование точек доступа обычными потребителями. В будущем сеть Wi-Fi будет более высокоскоростной. При этом повысится устойчивость канала передачи данных и снизится потребляемая мощность, будут гарантированы безопасность и интеллектуальное управление приоритетами потоков данных и нагрузкой. Очень эффективной защитой от несанкционированного вторжения служит применение дополнительного шифрования типа VPN. VPN отвечает условиям конфиденциальности, целостности, доступности, а также позволяет снизить затраты на построение каналов связи между удаленными точками. С течением времени создаются новые атаки против совершенных механизмов защиты. Каждый из механизмов защиты имеет свои протоколы, широко используемые в современных сетях. Защиту WLAN необходимо поддерживать на высоком уровне. Постоянно 45 Л.Н. Гумилев атындаЎы ЕУ Хабаршысы - Вестник ЕНУ им. Л.Н. Гумилева, 2011, №6 обнаруживаются "узкие места"в системах защиты сетей, разрабатываются более изощрённые методы атак. Поэтому на мировом рынке появляется более современное эффективное оборудование, позволяющее, например, минимизировать риски несанкционированного доступа к сети. Для обеспечения безопасности нельзя полагаться на какой-то один механизм защиты. Наибольший эффект достигается тогда, когда все используемые методы и мероприятия объединяются в единый, целостный механизм защиты информации, который должен подвергаться перманентному контролю. В работе предложена модель, позволяющая осуществлять мониторинг и администрирование сети, а также проводить гибкую политику сетевой безопасности компании, располагающей беспроводной компьютерной сетью. ЛИТЕРАТУРА 1. Платонов В.В. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей. - М., 2006 г. 2. Гордейчик С. Безопасность беспроводных LAN // Беспроводные технологии. - 2006, №2. С. 51-52. 3. Pejman Roshan, Jonathan Leary. 802.11 Wireless LAN. Fundamentals Cisco Press. 4. Вишневский В.М., Портной С.Л., Шахнович И.В. Энциклопедия WiMAX. Путь к 4G. - М.: Техносфера, 2009. - 479 с. 5. Wi-Fi Protected Access TM security sees strong adoption: Wi-Fi Alliance takes Strong position by requiring WPA Security for Product certification. Retrieved January 5, 2004 from. Иман©ґл М.Н. Сымсыз компьютерлiк желiнi ©орЎау WLAN-даЎы а©паратты ©орЎауды бар аспектiлерi ©арастырылды. Оларды кемшiлiктерi ерекшеленiп, ©азiргi заманЎы IT-технологияны даму дегейiне сәйкес ©ойылатын талаптар ©ґрылды. WLAN желiлерiнде а©паратты ©орЎау механизмдерiн жа©сарту баЎыттары к°рсетiлдi. Сымсыз компьютерлiк желiлердегi а©паратты ©орЎауды е жа©сы тиiмдi әдiсi ретiнде VPN механизмi ©арастырылды. Сымсыз компьютерлiк технология негiзiндегi желiнi эмуляторы жізеге асырылЎан. ндiрiлген модель желi мониторингi мен желiге әкiмшiлiк жасау мімкiндiктерiн к°рсетедi. Imankul M.N. Security of wireless computer network Existing aspects of information security in WLAN are analyzed, marked their weaknesses and formulate the requirements for his current level of development of IT technologies. Directions for the improvement of mechanisms of protection of information in networks WLAN are indicated. The mechanism of the VPN as the best effective way to protect information over wireless computer networks. The emulator of a wireless network is developed. The offered model allows to carry out monitoring and network administration. Поступила в редакцию 12.10.2011 Рекомендована к печати 18.10.2011 46