локальные компьютерные сети

реклама

Интернет.

Революционизирующее влияние Internet (Интернет) на наше общество не

имеет исторических аналогов. Изобретение телеграфа, телефона, радио и

компьютера подготовило почву для происходящей ныне отнюдь не технической

революции. Интернет одновременно является и средством общемирового вещания,

и механизмом распространения информации, и средой для сотрудничества и

общения людей и компьютеров, охватывающей весь земной шар. В наши дни, когда

словосочетания вроде coobic@mail.ru и http://www.lenta.ru легко слетают с языка

первого встречного, знание основ и принципов работы в сети Интернет является

такой же необходимостью, как и знание работы бытовых приборов.

Internet – сеть, объединяющая между собой компьютеры и локальные

сети посредством телекоммуникационных связей. Она создана с

целью - обеспечить быстрый обмен информации между её

пользователями.

Internet является информационной средой, которая в силу развития новых

компьютерных

технологий,

наделена

замечательным

свойством

–

интерактивностью. Таким образом, обладая весомым преимуществом перед

общепринятыми средствами массовой информации: газетами, журналами,

глобальная сеть встает на новую ступень эволюции компьютерных и

телекоммуникационных средств.

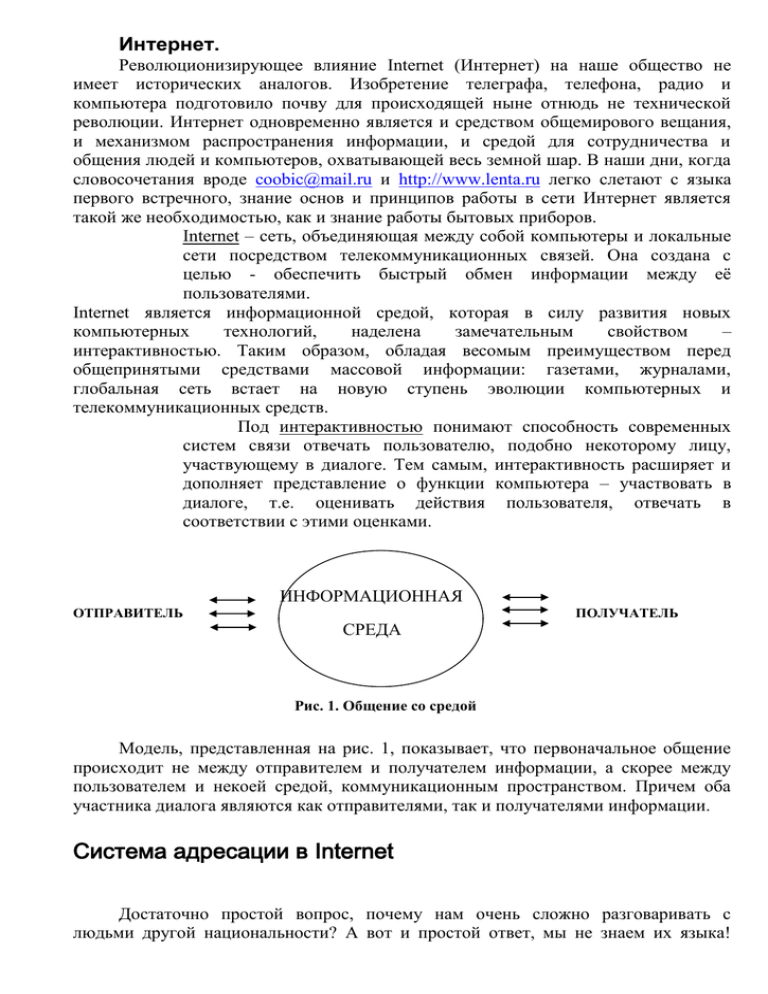

Под интерактивностью понимают способность современных

систем связи отвечать пользователю, подобно некоторому лицу,

участвующему в диалоге. Тем самым, интерактивность расширяет и

дополняет представление о функции компьютера – участвовать в

диалоге, т.е. оценивать действия пользователя, отвечать в

соответствии с этими оценками.

ИНФОРМАЦИОННАЯ

ОТПРАВИТЕЛЬ

СРЕДА

ПОЛУЧАТЕЛЬ

Рис. 1. Общение со средой

Модель, представленная на рис. 1, показывает, что первоначальное общение

происходит не между отправителем и получателем информации, а скорее между

пользователем и некоей средой, коммуникационным пространством. Причем оба

участника диалога являются как отправителями, так и получателями информации.

Система адресации в Internet

Достаточно простой вопрос, почему нам очень сложно разговаривать с

людьми другой национальности? А вот и простой ответ, мы не знаем их языка!

Когда же речь заходит об огромном количестве сетей, каким-либо образом

объеденных, то встает вопрос выработки единого стандарта, иными словами –

протокола коммутации, который бы позволил всем компьютерам, подключенным к

сети Интернет «разговаривать» с друг другом. Современный Интернет, во многом

обязан своей простоте и доступности Винтону Серфу (Vinton Cerf) и Роберту Кану

(Robert Kahn), которые в декабре 1974 предложили протокол TCP (Transfer Control

Protocol)

С началом применения многосетевой открытой архитектуры наступил новый

этап в работе над протоколами. Одним из наиболее важных открытий стало

отделение межсетевого протокола (IP – Internet Protocol) от протокола управления

передачей (ТСР), который первоначально объединял в себе функции обоих.

Собственно, в результате работы над данной схемой на свет появился единый набор

протоколов - TCP/IP.

Каждый компьютер, подключенный к сети Интернет, имеет свой уникальный

адрес (иначе ip-адрес), состоящий из четырёх чисел, каждое из которых не

превышает 255. При записи числа отделяются друг от друга точками.

212.19.2.94

Структура

стека

TCP/IP.

Краткая

характеристика

протоколов

Так как стек TCP/IP был разработан до появления модели взаимодействия

открытых систем ISO/OSI, то, хотя он также имеет многоуровневую структуру,

соответствие уровней стека TCP/IP уровням модели OSI достаточно условно.

Структура протоколов TCP/IP приведена на рисунке 2.1. Протоколы TCP/IP

делятся на 4 уровня.

Рис. 1.1. Стек TCP/IP

Самый нижний (уровень IV) соответствует физическому и канальному

уровням модели OSI. Этот уровень в протоколах TCP/IP не регламентируется, но

поддерживает все популярные стандарты физического и канального уровня: для

локальных сетей это Ethernet, Token Ring, FDDI, Fast Ethernet, для глобальных сетей

- протоколы соединений "точка-точка" SLIP и PPP, протоколы территориальных

сетей с коммутацией пакетов X.25, frame relay.

Следующий уровень (уровень III) - это уровень межсетевого взаимодействия,

который занимается передачей пакетов с использованием различных транспортных

технологий локальных сетей, территориальных сетей, линий специальной связи и т.

п. В качестве основного протокола сетевого уровня (в терминах модели OSI) в стеке

используется протокол IP, который изначально проектировался как протокол

передачи пакетов в составных сетях, состоящих из большого количества локальных

сетей, объединенных как локальными, так и глобальными связями. Поэтому

протокол IP хорошо работает в сетях со сложной топологией, рационально

используя наличие в них подсистем и экономно расходуя пропускную способность

низкоскоростных линий связи. Протокол IP является дейтаграммным протоколом,

то есть он не гарантирует доставку пакетов до узла назначения, но старается это

сделать.

Следующий уровень (уровень II) называется основным. На этом уровне

функционируют протокол управления передачей TCP (Transmission Control

Protocol) и протокол дейтаграмм пользователя UDP (User Datagram Protocol).

Протокол TCP обеспечивает надежную передачу сообщений между удаленными

прикладными процессами за счет образования виртуальных соединений. Протокол

UDP обеспечивает передачу прикладных пакетов дейтаграммным способом, как и

IP, и выполняет только функции связующего звена между сетевым протоколом и

многочисленными прикладными процессами.

Верхний уровень (уровень I) называется прикладным. За долгие годы

использования в сетях различных стран и организаций стек TCP/IP накопил

большое количество протоколов и сервисов прикладного уровня. К ним относятся

такие широко используемые протоколы, как протокол копирования файлов FTP,

протокол эмуляции терминала telnet, почтовый протокол SMTP, используемый в

электронной почте сети Internet, гипертекстовые сервисы доступа к удаленной

информации, такие как WWW и многие другие.

IP, DNS и домены.

128.10.2.30 - традиционная десятичная форма представления адреса,

10000000 00001010 00000010 00011110 - двоичная форма представления этого

же адреса.

На рисунке 1.2 показана структура IP-адреса.

Класс А

0

Класс В

1

Класс С

1

1

Класс D

1

1

1

Класс Е

1

1

N сети

N узла

N сети

0

N сети

0

0

1

N узла

N узла

адрес группы multicast

1

0

зарезервирован

Рис. 1.2. Структура IР-адреса

Адрес состоит из двух логических частей - номера сети и номера узла в сети.

Какая часть адреса относится к номеру сети, а какая к номеру узла, определяется

значениями первых битов адреса:

Если адрес начинается с 0, то сеть относят к классу А, и номер сети занимает

один байт, остальные 3 байта интерпретируются как номер узла в сети. Сети

класса А имеют номера в диапазоне от 1 до 126. (Номер 0 не используется, а

номер 127 зарезервирован для специальных целей, о чем будет сказано ниже.)

В сетях класса А количество узлов должно быть больше 216 , но не превышать

224.

Если первые два бита адреса равны 10, то сеть относится к классу В и является

сетью средних размеров с числом узлов 28 - 216. В сетях класса В под адрес

сети и под адрес узла отводится по 16 битов, то есть по 2 байта.

Если адрес начинается с последовательности 110, то это сеть класса С с

числом узлов не больше 28. Под адрес сети отводится 24 бита, а под адрес

узла - 8 битов.

Если адрес начинается с последовательности 1110, то он является адресом

класса D и обозначает особый, групповой адрес - multicast. Если в пакете в

качестве адреса назначения указан адрес класса D, то такой пакет должны

получить все узлы, которым присвоен данный адрес.

Если адрес начинается с последовательности 11110, то это адрес класса Е, он

зарезервирован для будущих применений.

В таблице 1.1 приведены диапазоны номеров сетей, соответствующих

каждому классу сетей.

Таблица 1.1

Клас

с

A

B

C

D

E

Наименьший адрес

Наибольший адрес

01.0.0

128.0.0.0

192.0.1.0.

224.0.0.0

240.0.0.0

126.0.0.0

191.255.0.0

223.255.255.0

239.255.255.255

247.255.255.255

Соглашения о специальных адресах: broadcast, multicast, loopback

В протоколе IP существует несколько соглашений об особой интерпретации

IP-адресов:

если IР-адрес состоит только из двоичных нулей, то он обозначает адрес того

узла, который сгенерировал этот пакет;

0 0 0 0 ................................... 0 0 0 0

если в поле номера сети стоят 0, то по умолчанию считается, что этот узел

принадлежит той же самой сети, что и узел, который отправил пакет;

0 0 0 0 .......0

Номер узла

если все двоичные разряды IP-адреса равны 1, то пакет с таким адресом

назначения должен рассылаться всем узлам, находящимся в той же сети, что и

источник

этого

пакета.

Такая

рассылка

называется

ограниченным

широковещательным сообщением (limited broadcast);

1 1 1 1 .........................................1 1

если в поле адреса назначения стоят сплошные 1, то пакет, имеющий такой

адрес рассылается всем узлам сети с заданным номером. Такая рассылка называется

широковещательным сообщением (broadcast);

Номер сети

1111................11

адрес 127.0.0.1 зарезервирован для организации обратной связи при

тестировании работы программного обеспечения узла без реальной отправки

пакета по сети. Этот адрес имеет название loopback (петля).

Уже упоминавшаяся форма группового IP-адреса - multicast - означает, что

данный пакет должен быть доставлен сразу нескольким узлам, которые образуют

группу с номером, указанным в поле адреса. Узлы сами идентифицируют себя, то

есть определяют, к какой из групп они относятся. Один и тот же узел может входить

в несколько групп. Такие сообщения в отличие от широковещательных называются

мультивещательными. Групповой адрес не делится на поля номера сети и узла и

обрабатывается маршрутизатором особым образом.

В протоколе IP нет понятия широковещательности в том смысле, в котором

оно используется в протоколах канального уровня локальных сетей, когда данные

должны быть доставлены абсолютно всем узлам.

Цифровые адреса – хороши при общении компьютеров, а для людей

предпочтительнее имена. Неудобно говорить, используя цифровые адреса,

например, вчера «общался с 212.19.2.94 и …», и ещё труднее запомнить их. Поэтому

компьютерам в сети присвоены имена. Для этих целей была создана доменная

система имён (Domain Name System - DNS). DNS представляет собой метод

назначения имён путём возложения на разные группы пользователей

ответственности за подмножество имён. Каждый уровень в этой системе называется

доменом. Домены отделяются друг от друга точками. В имени может быть любое

количество доменов, но более пяти встречается редко. Каждый последующий домен

в имени (если смотреть слева направо) больше предыдущего.

n21.ais.khstu.ru

В имени n21.ais.khstu.ru элемент n21 – имя реального компьютера, которое создано

и курируется группой ais, которая не что иное, как факультет, на котором стоит этот

компьютер. Факультет ais в свою очередь является частью Хабаровского

Государственного Технического Университета (khstu). Khstu

находится в

национальной группе, иначе стране – Россия (ru).

Легко знать, откуда берутся домены и имена в организации типа университета или

предприятия. Но откуда берутся домены «верхнего уровня» типа ru? Они были

созданы, когда была изобретена доменная система имён (DNS).

Сейчас существует 8 доменов высшего уровня (см. табл. 1.2) + географические,

соответствующие количеству стран мира.

Таблица 1.2

Домен

com

edu

gov

mil

org

museum

info

net

Использование

Коммерческие организации

Учебные заведения

Правительственные заведения

Военные учреждения

Прочие организации

Музеи

Информационные организации

Сетевые ресурсы

В то время когда Internet стала международной сетью, возникла необходимость

представить зарубежным странам возможность контроля за именами, находящихся

в них систем. Для этих целей был создан набор двухбуквенных доменов, которые

соответствуют доменам высшего уровня для этих стран. Общее число кодов стран

превышает 300. Ниже перечислены некоторые из них.

AU

BG

CA

CN

FR

DE

JP

Австралия

Болгария

Канада

Китай

Франция

Германия

Япония

KR

NZ

ES

CH

UA

UK

RU

Южная Корея

Новая Зеландия

Испания

Швейцария

Украина

Великобритания

Россия

Развитие стека TCP/IP: протокол IPv.6

Технология стека TCP/IP сложилась в основном в конце 1970-х годов и с тех

пор основные принципы работы базовых протоколов, таких как IP, TCP, UDP и

ICMP, практически не изменились. Однако, сам компьютерный мир за эти годы

значительно изменился, поэтому долго назревавшие усовершенствования в

технологии стека TCP/IP сейчас стали необходимостью.

Основными обстоятельствами, из-за которых требуется модификация базовых

протоколов стека TCP/IP, являются следующие.

Повышение

производительности компьютеров и коммуникационного

оборудования. За время существования стека производительность

компьютеров возросла на два порядка, объемы оперативной памяти выросли

более чем в 30 раз, пропускная способность магистрали Internet в

Соединенных Штатах выросла в 800 раз.

Появление новых приложений. Коммерческий бум вокруг Internet и

использование ее технологий при создании intranet привели к появлению в

сетях TCP/IP, ранее использовавшихся в основном в научных целях, большого

количества приложений нового типа, работающих с мультимедийной

информацией. Эти приложения чувствительны к задержкам передачи пакетов,

так как такие задержки приводят к искажению передаваемых в реальном

времени речевых сообщений и видеоизображений. Особенностью

мультимедийных приложений является также передача очень больших

объемов информации. Некоторые технологии вычислительных сетей,

например, frame relay и ATM, уже имеют в своем арсенале механизмы для

резервирования полосы пропускания для определенных приложений. Однако

эти технологии еще не скоро вытеснят традиционные технологии локальных

сетей, не поддерживающие мультимедийные приложения (например,

Ethernet). Следовательно, необходимо компенсировать такой недостаток

средствами сетевого уровня, то есть средствами протокола IP.

Бурное расширение сети Internet. В начале 90-х годов сеть Internet

расширялась очень быстро, новый узел появлялся в ней каждые 30 секунд, но

95-й год стал переломным - перспективы коммерческого использования

Internet стали отчетливыми и сделали ее развитие просто бурным. Первым

следствием такого развития стало почти полное истощение адресного

пространства Internet, определяемого полем адреса IP в четыре байта.

Новые стратегии администрирования. Расширение Internet связано с его

проникновением в новые страны и новые отрасли промышленности. При этом

в сети появляются новые органы администрирования, которые начинают

использовать новые методы администрирования. Эти методы требуют

появления новых средств в базовых протоколах стека TCP/IP.

Сообщество Internet уже несколько лет работает над разработкой новой

спецификации для базового протокола стека - протокола IP. Выработано уже

достаточно много предложений, от простых, предусматривающих только

расширения адресного пространства IP, до очень сложных, приводящих к

существенному увеличению стоимости реализации IP в высокопроизводительных (и

так недешевых) маршрутизаторах.

Основным предложением по модернизации протокола IP является

предложение, разработанное группой IETF. Сейчас принято называть ее

предложение версией 6 - IPv6, а все остальные предложения группируются под

названием IP Next Generation, IPng.

В предложении IETF протокол IPv6 оставляет основные принципы IPv4

неизменными. К ним относятся дейтаграммный метод работы, фрагментация

пакетов, разрешение отправителю задавать максимальное число хопов для своих

пакетов. Однако, в деталях реализации протокола IPv6 имеются существенные

отличия от IPv4. Эти отличия коротко можно описать следующим образом.

Использование более длинных адресов. Новый размер адреса - наиболее

заметное отличие IPv6 от IPv4. Версия 6 использует 128-битные адреса.

Гибкий формат заголовка. Вместо заголовка с фиксированными полями

фиксированного размера (за исключением поля Резерв), IPv6 использует

базовый заголовок фиксированного формата плюс набор необязательных

заголовков различного формата.

Поддержка резервирования пропускной способности. В IPv6 механизм

резервирования пропускной способности заменяет механизм классов сервиса

версии IPv4.

Поддержка расширяемости протокола. Это одно из наиболее значительных

изменений в подходе к построению протокола - от полностью

детализированного описания протокола к протоколу, который разрешает

поддержку дополнительных функций.

История сети Internet

Кубинский кризис и проект ARPA

В истории развития высоких технологий 60-е годы занимают особое место.

Начало десятилетия было ознаменовано размещением советских ядерных ракет на

Кубе. Проявлявшая себя до этого неопределенно и исподволь "холодная" война достигла критической точки, и опасность ядерного уничтожения стала реальностью.

К концу десятилетия в США уже не осталось практически ни одного скольконибудь

крупного

государственного,

военного

либо

коммерческого

исследовательского центра, университета, который не был бы оборудован по

самому последнему слову вычислительной техники. Компьютеры этих центров

могли связываться между собой и передавать данные через обычные линии связи,

которые, однако, в случае ядерной атаки мгновенно могли быть выведены из строя.

Необходима была надежная телекоммуникационная сеть, способная

функционировать даже при физическом уничтожении значительной части линий

связи. Именно поэтому Агентству расширенных оборонных исследовательских

проектов (Advanced Research Projects Agency, ARPA, впоследствии DARPA)

Министерства обороны США было поручено разработать военную командную

коммуникационную систему для передачи больших массивов исходных данных и

результатов стратегического анализа и планирования, которая могла бы устойчиво

работать в условиях ядерного нападения.

Одной из основных задач проекта была разработка сетевых коммуникационных

протоколов или правил, позволяющих поддерживать совместную работу

находящихся в разных регионах США как отдельных, так и объединенных

локальными сетями компьютеров, оставаясь при этом "прозрачными" для

пользователей, то есть, не оказывая какого-либо дополнительного влияния на их

работу.

В 1962 году Paul Baran предложил проект телекоммуникационной сети, в

которой не было ни концентраторов, ни центрального коммутационнодиспетчерского пульта, а исходная теоретическая предпосылка заключалась в том,

что связь между любыми двумя узлами этой сети абсолютно ненадежна. Сообщения

(messages) разбивались на части и помещались в так называемые "пакеты", и

каждый пакет помечался адресом получателя и отправителя. Пакеты рассылались по

сети в различных направлениях и по достижении адресата вновь собирались вместе

и восстанавливались в исходное сообщение. Если пакеты терялись или

повреждались, то просто производилась повторная отправка.

Появление ARPANet

В январе 1969 года компания Bolt Baranek and Newman (BBN) получила заказ

на разработку и внедрение пакетной сети для больших компьютеров военных,

исследовательских и университетских центров.

Результатом этих усилий в 1970 году стала первая компьютерная сеть с пакетной

коммутацией, названная в честь породившей ее организации ARPANet и связавшая

университеты в Лос-Анджелесе и Санта-Барбаре (штат Калифорния) со

Стэндфордским университетом и Университетом штата Юта в Солт-Лейк-Сити. К

1972 году количество узлов сети выросло на порядок. Сорок компьютерных центров

могли теперь обмениваться между собой электронной почтой, осуществлять сеансы

работы с удаленными на несколько сотен километров машинами и передавать

файлы с данными.

Впервые ARPANet была публично продемонстрирована в октябре 1972 года

на Первой международной конференции по компьютерным коммуникациям в

Вашингтоне. Главным итогом этой конференции, собравшей ведущих

представителей мировой индустрии телекоммуникаций, явилось соглашение по

разработке протокола обмена между различными сетями и компьютерами. В 1974

впервые были опубликованы описания Internet Protocol (IP) и Transmission Control

Protocol (TCP). Оба эти протокола определяют способ передачи сообщений (файлов

и команд) между компьютерами в Internet.

Самым неожиданным и необъяснимым моментом во всей этой истории с проектом

ARPANet, благодаря которому собственно и оказалось возможным дальнейшее

развитие и расширение Internet, было решение руководства DARPA опубликовать

протоколы TCP/IP без каких-либо ограничений и без взимания какой-либо платы за

их использование.

Рождение сети Internet

К концу 70-х компьютерные сети начали возникать повсюду, и одной из них

была персональная bulletin board system (BBS). Университет штата Висконсин в

1977 году также создал собственную сеть Theorynet, предназначенную для обмена

сообщениями среди более чем 100 научных работников. К этому времени

высокоскоростная ARPANet уже обслуживала ряд "избранных" узлов, остальные же

были вынуждены работать, используя "медленные" телефонные каналы. Многие

университеты настаивали на создании еще одной сети, подобной ARPANet, но

ориентированной исключительно на научные проблемы.

В 1979 году состоялась встреча, в которой приняли участие ряд университетов,

DARPA и Национальный научный фонд США (National Science Foundation, NSF).

На этой встрече было решено создать сеть CSnet (Computer Science Research Network). Было предложено, чтобы все подмножества сетей CSnet располагали

доступом к шлюзу в ARPANet. По сути, это и было рождением Internet как

содружества независимых сетей, пришедших к соглашению относительно способа

межсетевого общения.

В нашем городе услуги доступа к сети Internet одной из первых стала

предоставлять компания Рэдком, которая была организована в 1994 году.

Важное замечание: Сеть Internet не имеет единого владельца, и большинство

средств идущих на оплату услуг компании предоставляющей доступ к сети Internet

идет на оплату линий связи.

Услуги сети Internet

Internet не представляет собой единую и монолитную сеть, поэтому нельзя

сказать, что она одинакова во всех своих проявлениях, скорее даже наоборот. На

протяжении многих лет в Internet появлялись различные сервисы, или услуги,

каждая из которых имела свой стиль и оформление.

На сегодня сеть Internet предлагает ряд услуг, среди которых:

1.

2.

3.

4.

5.

6.

7.

8.

WWW - всемирная паутина;

e-mail - электронная почта;

IP- телефония и др.

News Group - группы новостей;

Mailing lists - списки рассылок;

FTP – протокол передачи файлов;

Gopher;

Telnet – удаленный доступ к компьютеру;

World Wide Web (WWW) – всемирная паутина – относительно новая услуга сети

Internet, которая позволяет использовать гипертекстовые элементы для

представления информации в Internet.

Электронная почта (e-mail) – услуга Internet, которая позволяет обмениваться

электронными сообщениями с другими пользователями Internet. Электронная почта

предназначена не только для пересылки коротких сообщений, но и для отправки

файлов друзьям, коллегам и сотрудникам.

IP-телефония – услуга, позволяющая совершать телефонные переговоры, используя

сеть Internet.

Telnet – это способ связи с удаленным компьютером по Internet и запуска какихлибо программ на нем так, как будто Ваш терминал подключен непосредственно к

нему.

FTP (File Transfer Protocol) – набор правил, регламентирующих процесс передачи

файлов в Internet.

Группы новостей – это диалоговые дискуссионные группы, т.е. места, где

пользователи с общими интересами обмениваются своими идеями. В настоящее

время существуют тысячи групп новостей, посвященных всевозможным проблемам.

Список рассылок – услуга, в которой для обмена сообщениями используются

средства электронной почты. Все сообщения, отправляемые на сервер списка

рассылки, автоматически пересылаются подписавшимся на них пользователям.

Gopher была ранней попыткой упростить общение с Internet. До ее появления людям

приходилось использовать команды для доступа в Internet. Gopher представляет

информацию Internet в виде серии текстовых меню.

Остановимся несколько подробнее на некоторых из них.

Протокол пересылки файлов FTP (File Transfer Protocol) реализует удаленный

доступ к файлу. Для того, чтобы обеспечить надежную передачу, FTP использует в

качестве транспорта протокол с установлением соединений - TCP. Кроме пересылки

файлов протокол FTP предлагает и другие услуги. Так, пользователю

предоставляется возможность интерактивной работы с удаленной машиной,

например, он может распечатать содержимое ее каталогов. Наконец, FTP выполняет

аутентификацию пользователей. Прежде, чем получить доступ к файлу, в

соответствии с протоколом пользователи должны сообщить свое имя и пароль. Для

доступа к публичным каталогам FTP-архивов Internet парольная аутентификация не

требуется, и ее обходят за счет использования для такого доступа

предопределенного имени пользователя Anonymous.

Протокол telnet обеспечивает передачу потока байтов между процессами, а

также между процессом и терминалом. Наиболее часто этот протокол используется

для эмуляции терминала удаленного компьютера. При использовании сервиса telnet

пользователь фактически управляет удаленным компьютером так же, как и

локальный пользователь, поэтому такой вид доступа требует хорошей защиты.

Поэтому серверы telnet всегда используют как минимум аутентификацию по

паролю, а иногда и более мощные средства защиты, например, систему Kerberos.

Способы подключения к сети Интернет

На данный момент, существует большое много способов подключения к сети

Интернет, перечислим некоторые из них:

Коммутруемый доступ к сети, иначе dialup – подключение с помощью

модема, устройства которое осуществляет передачу данных по

аналоговой телефонной сети. При этом как правило, два модема

взаимодействуют по протоколу ppp (point to point protocol), самый

современный протокол передачи v.90 или v.92 обеспечивают

максимальную скорость передачи данных до 56 кб/c

ISDN (Integrated Services Digital Network) - ISDN предполагает

оцифровывание телефонной сети для того, чтобы голос, информация,

текст, графические изображения, музыка, видеосигналы и другие

материальные источники могли быть переданы коанечныму

пользователю по имеющимся телефонным проводам и получены им из

одного терминала конечного пользователя. ISDN включает в себя 2B

(2*64 кб/с) + D (16 кб/c) канала, причем последний обеспечивает

управление данными, таким образом, мы получаем канал в 128 кб/с.

Существуют другие модификации ISDN позволяющие добиться более

высоких скоростей.

Радио доступ – подключение по средством радио связи, что

обеспечивает хорошее качество связи наряду с относительной

дешевизной, в современных реешениях скорость радиоканала

варьируется от 9,6 кб/с до 11 мб/c

Выделенная линия – выделенный канал, прокладываемый каким-либо

образом от провайдра к конечному пользователю. В данном случае

применяются технологии Ethernet, HomePNA или всевозможные DSL

вариации (ADSL, XDSL и тд).

Спутниковые и оптоволоконные каналы связи, данный способ доступен

как правило только провайдерам или огромным компаниям, в данном

случае скорость ограничивается лишь финансовыми возможностями

покупателя канала

Несколько слов о ppp

В конце 1980 гг. Internet (крупная международная сеть, соединяющая

множество иссследовательских организаций, университетoв и коммерческих

концернов) начала испытывать резкий рост числа главных вычислительных машин,

обеспечивающих TCP/IP. Преобладающая часть этих главных вычислительных

машин была подсоединена к локальным сетям (LAN) различных типов, причем

наиболее популярной была Ethernet. Большая часть других главных

вычислительных машин.соединялись через глобальные сети (WAN), такие как

общедоступные сети передачи данных (PDN) типа Х.25. Сравнительно небольшое

число главных вычислительных машин были подключены к каналам связи с

непосредственным (двухточечным) соединением (т.е. к последовательным каналами

связи). Однако каналы связи с непосредственным соединением принадлежат к числу

старейших методов передачи информации, и почти каждая главная вычислительная

машина поддерживает непосредственные соединения. Например, асинхронные

интерфейсы RS-232 встречаются фактически повсюду.

Одной из причин малого числа каналов связи IP с непосредственным

соединением было отсутствие стандартного протокола формирования пакета

данных Internet. Протокол Point-to-Point Protocol (PPP) (Протокол канала связи с

непосредственным соединением) предназначался для решения этой проблемы.

Помимо решения проблемы формирования стандартных пакетов данных Internet IP

в каналах с непосредственным соединением, РРР также должен был решить другие

проблемы, в том числе присвоение и управление адресами IP, асинхронное

(старт/стоп) и синхронное бит-ориентированное формирование пакета данных,

мультиплексирование протокола сети, конфигурация канала связи, проверка

качества канала связи, обнаружение ошибок и согласование варианта для таких

способностей, как согласование адреса сетевого уровня и согласование компрессии

информации. РРР решает эти вопросы путем обеспечения расширяемого Протокола

Управления Каналом (Link Control Protocol) (LCP) и семейства Протоколов

Управления Сетью (Network Control Protocols) (NCP), которые позволяют

согласовывать факультативные параметры конфигурации и различные

возможности.

ЛОКАЛЬНЫЕ КОМПЬЮТЕРНЫЕ СЕТИ

Введение

Если в одном помещении, здании или комплексе близлежащих зданий имеется

несколько компьютеров, пользователи которых должны совместно решать какие-то

задачи, обмениваться данными или использовать общие данные, то эти компьютеры

целесообразно объединить в локальную сеть.

Локальная сеть - это группа из нескольких компьютеров, соединенных между собой

посредством кабелей (иногда также телефонных линий или радиоканалов),

используемых для передачи информации между компьютерами. Для соединения

компьютеров в локальную сеть необходимо сетевое оборудование и программное

обеспечение. Компьютеры могут соединяться друг с другом непосредственно

(двухточечное соединение), либо через промежуточные узлы связи.

Компьютер, подключенный к сети, называют рабочей станцией. Обычно на рабочей

станции работает человек. Однако в сети могут быть компьютеры, на которых никто

не работает. Более того, к ним даже не подключены видеомонитор и клавиатура!

Такие компьютеры используются как управляющие центры в сети и как

концентраторы данных, обычно их называют серверами.

Локальные сети позволяют обеспечить:

• коллективную обработку данных пользователями подключенных в сеть компьютеров

и обмен данными между этими пользователями;

• совместное использование программ;

• совместное использование принтеров, модемов и других устройств.

Локальные вычислительные сети (ЛВС) позволяют объединять компьютеры,

расположенные в ограниченном пространстве. Для локальных сетей прокладывается

специализированная кабельная система, и положение возможных точек

подключения абонентов ограничено этой кабельной системой. Локальные сети –

LAN (Local-Area Network) – являются элементами более крупномасштабных

образований – CAN (Campus-Area Network – кампусная сеть, объединяющая

локальные сети близко расположенных зданий), MAN (Metropolitan-Area Network –

сеть городского масштаба), WAN (Wide-Area Network – широкомасштабная сеть),

GAN (Global-Area Network – глобальная сеть). Наконец, «сетью сетей» называют

глобальную сеть Интернет.

Топологии локальных сетей компьютеров

Как можно соединить между собой несколько компьютеров? Наиболее широко

используются топологии "звезда" (одноузловая), "общая шина" (магистральная) и

"кольцо" (кольцевая), также возможна комбинация вышеназванных топологий .

На рисунке показаны компьютеры, соединенные звездой. В этом случае каждый

компьютер через специальный сетевой адаптер подключается отдельным кабелем к

объединяющему устройству., называемого концентратором или повторителем

(репитер), или хабом (Hub) . Концентраторы могут быть активными и пассивными

(в зависимости от количества рабочих станции (пассивный концентратор

используется для подключения (разветвления) максимум 3-х рабочих станций, а

активный – от 4-х до 16-ти))

Топология "звезда"

При необходимости можно объединять вместе несколько сетей с топологией

"звезда" с помощью концентраторов, при этом получаются разветвленные

конфигурации сети.

С точки зрения надежности эта топология не является наилучшим решением, так

как выход из строя центрального узла приведет к остановке всей сети. Однако при

использовании топологии "звезда" легче найти неисправность в кабельной сети.

Топология "общая шина" предполагает использование одного кабеля, к которому

подключаются все компьютеры сети (рис.). В случае топологии "общая шина"

кабель используется совместно всеми станциями по очереди. Принимаются

специальные меры для того, чтобы при работе с общим кабелем компьютеры не

мешали друг другу передавать и принимать данные.

Топология "общая шина"

В топологии "общая шина" все сообщения, посылаемые отдельными компьютерами,

принимаются всеми остальными компьютерами, подключенными к сети.

Надежность здесь выше, так как выход из строя отдельных компьютеров не

нарушит работоспособность сети в целом. Поиск неисправностей в кабеле

затруднен. Кроме того, так как используется только один кабель, в случае обрыва

нарушается работа всей сети.

Используется также топология "кольцо" (рис.). В этом случае данные передаются от

одного компьютера к другому как бы по эстафете. Если компьютер получает

данные, предназначенные для другого компьютера, он передает их дальше по

кольцу. Если данные предназначены для получившего их компьютера, они дальше

не передаются.

Топология "кольцо"

Использование топологий зависит от количества объединяемых компьютеров, их

взаимного расположения и других условий. Можно также объединить несколько

локальных сетей, выполненных с использованием разных топологий, в единую

локальную сеть. Может, например, получится древовидная топология.

На выбор топологии сети влияет множество факторов.

Семиуровневая сетевая архитектура

Для стандартизации сетей Международная организация стандартов (OSI)

предложила семиуровневую сетевую архитектуру (табл.). К сожалению, конкретные

реализации сетей не используют все уровни международного стандарта. Однако

этот стандарт представляет некоторый интерес, так как дает общее представление о

взаимодействии отдельных подсистем сети.

Семиуровневая сетевая архитектура

Уровень приложений (Application Layer)

Уровень представления (Presentation Layer)

Сеансовый уровень (Session Layer)

Транспортный уровень (Transport Layer)

Сетевой уровень (Network Layer)

Уровень управления линией передачи данных (Data Link)

Физический уровень (Physical Layer)

Физический уровень (Physical Layer) обеспечивает виртуальную линию связи для

передачи данных между узлами сети. На этом уровне выполняется преобразование

данных, поступающих от следующего, более высокого уровня (уровень управления

передачей данных) в сигналы, передающиеся по кабелю.

В глобальных сетях на этом уровне могут использоваться модемы В локальных

сетях для преобразования данных применяются сетевые адаптеры, обеспечивающие

скоростную передачу данных в цифровой форме. Скорость передачи данных может

достигать десятков и сотен мегабит в секунду.

Уровень управления линией передачи данных (Data Link) обеспечивает

виртуальную линию связи более высокого уровня, способную безошибочно

передавать данные в асинхронном режиме. При этом данные обычно передаются

блоками, содержащими дополнительную управляющую информацию. Такие блоки

называют кадрами.

При возникновении ошибок автоматически выполняется повторная посылка кадра.

Кроме того, на уровне управления линией передачи данных обычно обеспечивается

правильная последовательность передаваемых и принимаемых кадров. Последнее

означает, что если один компьютер передает другому несколько блоков данных, то

принимающий компьютер получит эти блоки данных именно в той

последовательности, в какой они были переданы.

Сетевой уровень (Network Layer) предполагает, что с каждым узлом сети связан

некий процесс. Процессы, работающие на узлах сети, взаимодействуют друг с

другом и обеспечивают выбор маршрута передачи данных в сети (маршрутизацию),

а также управление потоком данных в сети. В частности, на этом уровне должна

выполняться буферизация данных.

Транспортный уровень (Transport Layer) может выполнять разделение передаваемых

сообщений на пакеты на передающем конце и сборку на приемном конце. На этом

уровне может выполняться согласование сетевых уровней различных

несовместимых между собой сетей через специальные шлюзы. Например, такое

согласование потребуется для объединения локальных сетей в глобальные.

Сеансовый уровень (Session Layer) обеспечивает интерфейс с транспортным

уровнем. На этом уровне выполняется управление взаимодействием между

рабочими станциями, которые участвуют в сеансе связи. В частности, на этом

уровне выполняется управление доступом на основе прав доступа.

Уровень представления (Presentation Layer) описывает шифрование данных, их

сжатие и кодовое преобразование. Например, если в состав сети входят рабочие

станции с разным внутренним представлением данных, необходимо выполнить

преобразование.

Уровень приложений (Application Layer) отвечает за поддержку прикладного

программного обеспечения конечного пользователя.

Передача данных в локальной сети

В локальной сети данные передаются от одной рабочей станции к другой блоками,

которые называют пакетами данных. Каждый пакет состоит из заголовка и

собственно блока данных. Станция, которая желает передать пакет данных другой

станции,

указывает

в

заголовке

адрес

назначения

и

свой

собственный, аналогично тому, как это делают, отправляя обычное письмо. На

конверте, в который вложено письмо, указывают адрес получателя и обратный

(свой собственный) адрес.

Продолжая аналогию с письмами, вспомним, что на почте существует такая услуга,

как отправка письма или телеграммы с уведомлением о вручении. Когда адресат

получит ваше письмо, вам отправляется уведомление о вручении. В этом случае

можно убедиться, что письмо дошло до адресата и не потерялось по дороге.

В локальной сети программы также имеют возможность отправлять "обычные

письма", а также "письма с уведомлением о вручении". И, разумеется, в локальной

сети имеется своя система адресов.

Датаграммы

Передача пакетов данных между рабочими станциями без подтверждения - это тип

связи между рабочими станциями на уровне датаграмм (datagram). Уровень

датаграмм соответствует сетевому уровню (Network Layer) семиуровневой модели

OSI.

Что значит "передача без подтверждения"? Это означает, что не гарантируется

доставка пакета от передающей станции к принимающей. В результате, например,

перегрузки сети или по каким-либо другим причинам принимающая сторона может

так и не дождаться предназначенного ей пакета данных. Причем, что характерно для

уровня датаграмм, передающая сторона так и не узнает, получила ли принимающая

сторона пакет или не получила.

Более того, на уровне датаграмм не гарантируется также, что принимающая сторона

получит пакеты в той последовательности, в какой они посылаются передающей

станцией!

Казалось бы, зачем нужна такая передача данных, которая не гарантирует доставки?

Однако программы, обменивающиеся данными, могут сами организовать проверку.

Например, принимающая программа может сама посылать подтверждение

передающей программе о том, что получен пакет данных.

Некоторые протоколы передачи данных (IPX - межсетевой протокол передачи

пакетов (Internetwork Packet Exchange), NETBIOS) работают на уровне датаграмм.

Большинство задач в сети можно решить на уровне датаграмм.

Одно из преимуществ уровня датаграмм - возможность посылки пакетов данных

одновременно всем станциям в сети. Если же для программ необходима

гарантированная доставка данных, можно использовать протокол более высокого

уровня - уровня сеанса связи.

Сеансы связи

На уровне сеансов связи (Session Layer) две рабочие станции перед началом обмена

данными устанавливают между собой канал связи - обмениваются пакетами

специального вида. После этого начинается обмен данными.

На уровне сеансов связи при необходимости выполняются повторные передачи

пакетов данных, которые по каким-либо причинам "не дошли" до адресата. Кроме

того, гарантируется, что принимающая станция получит пакеты данных именно в

том порядке, в котором они были переданы.

При использовании уровня сеансов связи невозможно организовать

"широковещательную" передачу пакетов одновременно всем станциям - для

передачи данных необходимо организовать канал связи между одной и другой

станцией. Следовательно, в процессе передачи данных могут участвовать

одновременно только две станции. Обычно, в сетевом программном обеспечении

уровень сеансов связи реализован как надстройка над уровнем датаграмм. На базе

протокола IPX реализован протокол SPX - протокол последовательной передачи

пакетов (Sequenced Packet Exchange Protocol). Протокол NETBIOS реализует наряду

с уровнем датаграмм уровень сеансов связи.

Сетевой адрес

Подобно почтовому адресу, сетевой адрес состоит из нескольких компонентов. Это

номер сети, адрес станции в сети и идентификатор программы на рабочей станции сокет.

Номер сети (network number) - это номер сегмента сети (кабельного хозяйства),

определяемого системным администратором при установке сетевого программного

обеспечения. Не надо путать этот номер с внутренним номером сети файлсервера(если в одном сегменте сети имеется два файл-сервера, то они оба имеют

одинаковый номер сети, но разные внутренние номера сети). Если в общей сети есть

мосты, каждая отдельная сеть, подключенная через мост, должна иметь свой,

уникальный номер сети.

Адрес станции (node address) - это число, которое является уникальным для каждой

рабочей станции. При использовании адаптеров Ethernet (см.далее) уникальность

обеспечивается изготовителем сетевого адаптера (адрес станции записан в

микросхеме постоянного запоминающего устройства, которая находится внутри

самого адаптера). Для адаптеров ArcNet (см.далее) адрес станции необходимо

устанавливать при помощи перемычек или переключателей на плате сетевого

адаптера. Устанавливая в сети адаптеры ArcNet, надо заботиться о том, чтобы все

они имели в сети разные адреса. Как установить сетевой адрес адаптера ArcNet,

можно узнать из документации, поставляющейся вместе с адаптером.

Специальный адрес FFFFFFFFFFFFh используется для посылки пакета данных всем

станциям данной сети одновременно. Пакет с таким адресом напоминает открытое

письмо с опубликованием в печати.

Идентификатор программы на рабочей станции - сокет (socket) - число, которое

используется для адресации конкретной программы, работающей на станции. В

среде мультизадачных операционных систем, на каждой рабочей станции в сети

одновременно

могут

быть

запущены

несколько

программ.

Для того, чтобы послать данные конкретной программе, используется

идентификация программ при помощи сокетов. Каждая программа, желающая

принимать или передавать данные по сети, должна получить свой, уникальный для

данной рабочей станции, идентификатор - сокет.

Кабельные системы локальных сетей

Топология современных локальных сетей стала практически независимой от

применяемых

технологий,

что

и

обусловило

появление

концепции

структурированных кабельных систем СКС (SCS – Structured Cabling System). На

этой концепции основан современный подход к созданию коммуникационной

инфраструктуры зданий, насыщенных компьютерной техникой. Коммуникации

должны выполняться по принципу открытой кабельной системы, что предполагает

возможность свободного выбора сетевого приложения (так в контексте СКС

называются сетевые технологии). При необходимости смена приложения

(технологии) должна обходиться без дорогостоящей "кабельной революции". В

структурированную кабельную систему могут входить и кабели, используемые для

пожарной и охранной сигнализации, телевизионного вещания и прочие. К

структурированным кабельным системам относятся три стандарта, действующих в

настоящее время:

EIA/TIA-568A Commercial Building Telecommunications Wiring Standard

(американский)

ISO/IEC IS 11801 Information Technology – Generic cabling for customer

premises cabling (международный);

CENELEC EN50173 Performance Requirements of Generic Cabling Schemes

(европейский)

Вышеперечисленные стандарты описывают практически одну и ту же область, но

несколько различаются в терминологии и определениях норм для родственных

параметров. Здесь они приведены в хронологическом порядке принятия, причем

каждый последующий базировался на предыдущем.

Основная цель данных спецификаций:

Определить общую кабельную систему для передачи голоса и данных,

поддерживающую подключение аппаратуры различных производителей.

Определить направления в разработке телекоммуникационного оборудования

и кабельной продукции.

Обеспечить планирование и установку СКС, удовлетворяющей различным

требованиям персонала, населяющего здания.

Установить критерии пропускной способности и технические характеристики

различных типов кабелей и соединительной аппаратуры.

Спецификации данных стандартов ориентированы на офисное применение (не

промышленные здания). Выполнение требований к СКС должны обеспечивать срок

жизни (с учетом морального старения) системы более 10 лет. В стандартах

приводятся спецификации по следующим областям:

Среда передачи данных

Топология

Допустимые расстояния (длина кабелей)

Интерфейс подключения пользователей

Кабели и соединительная аппаратура

Пропускная способность (Performance)

Практика установки

Характеристики физических средств передачи данных в

сетях

Локальная компьютерная сеть — это прежде всего среда передачи сигналов. Без

среды передачи сети не может быть просто по определению, как не может быть

дыхания без воздуха. Среду передачи можно условно разделить на ограниченную и

неограниченную. Ограниченная среда — это, попросту говоря, кабель. Как пример

неограниченной среды можно взять открытый эфир, по которому передает сигналы

RadioEthernet или связь с помощью инфракрасного излучения, но эти виды связи по

ряду причин пока что используются весьма ограниченно.. Традиционной и наиболее

широко распространенной ограниченной физической средой передачи информации

в локальных сетях являются кабели. Все многообразие кабелей, применяемых для

передачи информации, в первую очередь разделяется на электрические, чаще всего

медные (Copper cable), и оптоволоконные (Fiber-optic cable), кратко именуемые

Fiber. Слово Fiber (волокно) иногда заменяют транслитерацией "фибра", однако это

не очень удачно – не так давно из фибры (волокнистого материала) делали

чемоданы и другие изделия.

В общем, в качестве среды передачи сигналов в локальных сетях, как правило,

используются:

• коаксиальный кабель;

• кабель на основе витой пары;

• оптоволоконный кабель.

Коаксиальные кабели

В начале развития локальных сетей коаксиальный кабель как среда передачи был

наиболее распространен. Различают “толстый” и “тонкий” кабели.

“Толстый Ethernet”, как правило, используется следующим образом. Он

прокладывается по периметру помещения или здания, и на его концах

устанавливаются 50-омные терминаторы. Из-за своей толщины и жесткости кабель

не может подключаться непосредственно к сетевой плате. Поэтому на кабель в

нужных местах устанавливаются “вампиры” — специальные устройства,

прокалывающие оболочку кабеля и подсоединяющиеся к его оплетке и центральной

жиле. “Вампир” настолько прочно сидит на кабеле, что после установки его

невозможно снять без специального инструмента. К “вампиру”, в свою очередь,

подключается трансивер — устройство, согласовывающее сетевую плату и кабель.

И, наконец, к трансиверу подключается гибкий кабель с 15-контактными разъемами

на обоих концах — вторым концом он подсоединяется к разъему AUI (attachment

unit interface) на сетевой плате.

Все эти сложности были оправданы только одним — допустимая максимальная

длина “толстого” коаксиального кабеля составляет 500 метров. Соответственно

одним таким кабелем можно обслужить гораздо большую площадь, чем “тонким”

кабелем, максимально допустимая длина которого составляет, как известно, 185

метров. При наличии некоторого воображения можно представить себе, что

“толстый” коаксиальный кабель — это распределенный в пространстве Ethernetконцентратор, только полностью пассивный и не требующий питания. Других

преимуществ у него нет, недостатков же хоть отбавляй — прежде всего высокая

стоимость самого кабеля (порядка 2,5 долл. за метр), необходимость использования

специальных устройств для монтажа (25-30 долл. за штуку), неудобство прокладки

и т.п. Это постепенно привело к тому, что “толстый Ethernet” медленно, но верно

сошел со сцены, и в настоящее время мало где применяется.

“Тонкий Ethernet” распространен значительно шире, чем его “толстый” собрат.

Принцип использования у него тот же, но благодаря гибкости кабеля он может

присоединяться непосредственно к сетевой плате. Для подключения кабеля

используются разъемы BNC (bayonet nut connector), устанавливаемые собственно на

кабель, и T-коннекторы, служащие для отвода сигнала от кабеля в сетевую плату .

Кабели на основе витой пары

Витая пара (UTP/STP, unshielded/shielded twisted pair) в настоящее время является

наиболее распространенной средой передачи сигналов в локальных сетях..Эти

кабели различаются по категориям (в зависимости от полосы пропускания), типу

проводников (гибкие или одножильные) и калибру.

Калибр определяет сечение проводников. Кабели и провода маркируются в

соответствии со стандартом AWG (American Wire Gauge – американскиие калибры

проводов). В основном применяются проводники 26 AWG (сечение 0.13 мм2), 24

AWG (0.2–0.28 мм2) и 22 AWG (0.33–0.44 мм2). Однако калибр проводника не дает

информации о толщине провода в изоляции, что весьма существенно при заделке

концов кабеля в модульные вилки.

Категория (Category) витой пары определяет частотный диапазон, в котором ее

применение эффективно. В настоящее время действуют стандартные определения 5

категорий кабеля (Cat 1... Cat 5), однако уже выпускаются кабели категорий 6 и 7.

Упоминание PowerSum означает более жесткий подход к определению

перекрестных наводок.

Классификация кабелей на витой паре

Полоса частот, МГц Категория Класс

*

до 0.1

1

A

до 1

2

B

до 16

3

C

до 20

4

до 100

5

D

до 200

6*

E*

до 600

7*

F*

Категории 6 и 7 еще не стандартизованы

В кабеле 5-й категории, как правило, находится восемь проводников, перевитых

попарно (то есть четыре пары).

Витая пара может быть как экранированной (Shielded), так и неэкранированной

(Unshielded). Неэкранированная витая пара (НВП) больше известная по

аббревиатуре UTP (Unshielded Twisted Pair). Экранированная витая пара (ЭВП), она

же STP (Shielded Twisted Pair), имеет множество разновидностей.

Экранированный кабель заметно дороже неэкранированного, но при корректном

заземлении экрана обеспечивает лучшую электромагнитную совместимость

кабельной системы с остальными источниками и приемниками помех. Однако

некорректное заземление экрана может приводить и к обратному результату. Кроме

того, наличие экрана, который требуется заземлять с обоих концов кабеля, может

вызвать проблему обеспечения равенства "земляного" потенциала в

пространственно разнесенных точках.

Кабели могут иметь различные номиналы импеданса. Стандарт EIA/TIA-568A

определяет два значения – 100 и 150 Ом, стандарты ISO11801 и EN50173 добавляют

еще и 120 Ом. Требования к точности выдерживания импеданса в рабочей полосе

частот обычно лежат в диапазоне от номинала. Заметим, что кабель UTP

практически всегда имеет импеданс 100 Ом, а экранированный кабель STP

первоначально существовал только с импедансом 150 Ом. В настоящее время

существуют типы экранированного кабеля и с импедансом 100 и 120 Ом. Импеданс

применяемого кабеля должен соответствовать импедансу соединяемого им

оборудования, в противном случае помехи, возникающие от отраженного сигнала,

могут привести к неработоспособности соединений.

Кабели чаще всего бывают круглыми – в них элементы собираются в пучок.

Существуют и плоские кабели, используемые в телефонии для подключения

оконечного оборудования, но в них пары проводов обычно не скручены, так что

высокие рабочие частоты для них не реализуемы. Существуют и специальные

плоские кабели для прокладки коммуникаций под ковровыми покрытиями

(Undercarpet Cable), среди которых есть и кабели категорий 3 и 5.

Проводники могут быть жесткими одножильными (Solid) или гибкими

многожильными (Stranded или Flex). Кабель с одножильными проводами обычно

обладает лучшими и более стабильными характеристиками. Его применяют, в

основном, для стационарной проводки, которая представляет наибольшую часть в

кабельных связях. Многожильный гибкий кабель применяют для соединения портов

оборудования (абонентского и телекоммуникационного) между собой и со

стационарной проводкой при небольших расстояниях.

Оптоволоконный кабель

Оптоволоконные кабели — наиболее перспективная и обеспечивающая наибольшее

быстродействие среда распространения сигналов для локальных сетей и телефонии

Оптоволокно, как понятно из его названия, передает сигналы при помощи

импульсов светового излучения. В качестве источников света используются

полупроводниковые лазеры, а также светодиоды. Оптоволокно подразделяется на

одно- и многомодовое.

Одномодовое волокно очень тонкое, его диаметр составляет порядка 10 микрон.

Благодаря этому световой импульс, проходя по волокну, реже отражается от его

внутренней поверхности, что обеспечивает меньшее затухание. Соответственно

одномодовое волокно обеспечивает большую дальность без применения

повторителей. Теоретическая пропускная способность одномодового волокна

составляет 10 Гбит/с. Его основные недостатки — высокая стоимость и высокая

сложность монтажа. Одномодовое волокно применяется в основном в телефонии.

Многомодовое волокно имеет больший диаметр — 50 или 62,5 микрона. Этот тип

оптоволокна чаще всего применяется в компьютерных сетях. Большее затухание во

многомодовом волокне объясняется более высокой дисперсией света в нем, из-за

которой его пропускная способность существенно ниже — теоретически она

составляет 2,5 Гбит/с.

Для соединения оптического кабеля с активным оборудованием применяются

специальные разъемы. Наиболее распространены разъемы типа SC и ST.

Технологии, применяемые для построения локальных сетей

Около 20-ти лет назад, в 1980 году в институте IEEE был организован "Комитет 802

по стандартизации локальных сетей", в результате работы которого было принято

семейство стандартов IEEE 802.х, которые содержат рекомендации для

проектирования нижних уровней локальных сетей. Позже результаты его работы

легли в основу комплекса международных стандартов ISO 8802-1...5. Эти стандарты

были созданы на основе очень распространенных фирменных стандартов сетей

Ethernet, ArcNet и Token Ring.

Ethernet

Первое, что приходит в голову, когда речь заходит о технологиях локальных сетей –

это, конечно, Ethernet. Это самый распространенный на сегодняшний день стандарт

локальных сетей. Общее количество сетей, использующих в настоящее время

Ethernet, оценивается в 5 миллионов, а количество компьютеров, работающих с

установленными сетевыми адаптерами Ethernet - в 50 миллионов. Когда говорят

Ethernet, то под этим обычно понимают любой из вариантов этой технологии. В

более узком смысле, Ethernet - это сетевой стандарт, основанный на технологиях

экспериментальной сети Ethernet Network, которую фирма Xerox разработала и

реализовала в 1975 году (еще до появления персонального компьютера)

исследовательским центром в Пало-Альто, принадлежащем корпорации Xerox.

Метод доступа был опробован еще раньше: во второй половине 60-х годов в

радиосети Гавайского университета использовались различные варианты

случайного доступа к общей радиосреде, получившие общее название Aloha. В 1980

году фирмы DEC, Intel и Xerox совместно разработали и опубликовали стандарт

Ethernet версии II для сети, построенной на основе коаксиального кабеля. Поэтому

стандарт Ethernet иногда называют стандартом DIX по заглавным буквам названий

фирм.

В 1980 г. на его основе появилась спецификация IEEE 802.3. Пожалуй, самой

характерной чертой Ethernet является метод доступа к среде передачи - CSMA/CD

(carrier-sense multiple access/collision detection) - множественный доступ с

обнаружением несущей. Перед началом передачи данных сетевой адаптер Ethernet

"прослушивает" сеть, чтобы удостовериться, что никто больше ее не использует.

Если среда передачи в данный момент кем-то используется, адаптер задерживает

передачу, если же нет, то начинает передавать. В том случае, когда два адаптера,

предварительно прослушав сетевой трафик и обнаружив "тишину", начинают

передачу одновременно, происходит коллизия. При обнаружении адаптером

коллизии обе передачи прерываются, и адаптеры повторяют передачу спустя

некоторое случайное время (естественно, предварительно опять прослушав канал на

предмет занятости). Для приема информации адаптер должен принимать все пакеты

в сети, чтобы определить, не он ли является адресатом.

Различные реализации - Ethernet, Fast Ethernet, Gigabit Ethernet – обеспечивают

пропускную способность соответственно 10, 100 и 1000 Мбит/с.

Ethernet

Номинальная скорость

передачи информации, 10

Мбит/с

Fast Ethernet

Gigabit Ethernet

100

1000

Среда передачи

Витая

пара,

Витая

пара, Витая

пара,

коаксиал,

оптоволокно

оптоволокно

оптоволокно

Варианты реализации

10

Base2,

10

BaseT, 100

Base-TX,

10

Base5,

1 100

Base-FX,

Base5,

10 100 Base-T4

Broad36

1000Base-X

1000Base-LX

1000Base-SX

1000Base-CX

1000Base-T

Топология

Шина, звезда

Звезда

Звезда

Основной недостаток сетей Ethernet обусловлен методом доступа к среде передачи:

при наличии в сети большого количества одновременно передающих станций растет

количество коллизий, а пропускная способность сети падает. В экстремальных

случаях скорость передачи в сети может упасть до нуля. Но даже в сети, где средняя

нагрузка не превышает максимально допустимую рекомендованную (30-40% от

общей полосы пропускания), скорость передачи составляет 70-80% от номинальной.

В некоторой степени этот недостаток может быть устранен применением

коммутаторов (switch) вместо концентраторов (hub). При этом трафик между

портами, подключенными к передающему и принимающему сетевым адаптерам,

изолируется от других портов и адаптеров. Весьма существенным преимуществом

различных вариантов Ethernet является обратная совместимость, которая позволяет

использовать их совместно в одной сети, в ряде случаев даже не изменяя

существующую кабельную систему.

Token Ring

В 1970 году эта технология была разработана компанией IBM, а после стала основой

стандарта IEEE 802.5. Token Ring является сетью с передачей маркера. Кабельная

топология – звезда или кольцо, но в логически данные всегда передаются

последовательно от станции к станции по кольцу. При этом способе организации

передачи информации по сети циркулирует небольшой блок данных – маркер.

Каждая станция принимает маркер и может удерживать его в течении

определенного времени. Если станции нет необходимости передавать информацию,

она просто передает маркер следующей станции. Если станция начинает передачу,

она модифицирует маркер, который преобразовывается в последовательность

"начало блока данных", после которого следует собственно передаваемая

информация. На время прохождения данных маркер в сети отсутствует, таким

образом остальные станции не имеют возможности передачи и коллизии

невозможны в принципе. При прохождении станции назначения информация

принимается, но продолжает передаваться, пока не достигнет станции-отправителя,

где удаляется окончательно. Для обработки возможных ошибок, в результате

которых маркер может быть утерян, в сети присутствует станция с особыми

полномочиями, которая может удалять информацию, отправитель которой не может

удалить ее самостоятельно, а также восстанавливать маркер. Поскольку для Token

Ring всегда можно заранее рассчитать максимальную задержку доступа к среде для

передачи информации, она может применяться в различных автоматизированных

системах управления, производящих обработку информации и управление

процессами в реальном времени. Для сохранения работоспособности сети при

возникновении

неисправностей

предусмотрены

специальные

алгоритмы,

позволяющие в ряде случаев изолировать неисправные участки путем

автоматической реконфигурации. Скорость передачи, описанная в IEEE 802.5,

составляет 4 Мбит/с, однако существует также реализация 16 Мбит/с, разработанная

в результате развития технологии Token Ring.

ARCnet

Attached Resourse Computing Network (ARCnet) – сетевая архитектура,

разработанная компанией Datapoint в середине 70-х годов. В качестве стандарта

IEEE ARCnet принят не был, но частично соответствует IEEE 802.4. Сеть с

передачей маркера. Топология - звезда или шина. В качестве среды передачи

ARCnet может использовать коаксиальный кабель, витую пару и оптоволоконный

кабель. На местной почве, естественно, были популярны варианты на коаксиале и

витой паре. Закрепить свои позиции этому недорогому стандарту помешало малое

быстродействие - всего-то 2,5 Мбит/с. В начале 90-х Datapoint разработала

ARCNETPLUS, со скоростью передачи до 20 Мбит/с, обратно совместимый с

ARCnet. Но время было упущено – чересчур медленный ARCnet к тому времени

мало где выжил, а в спину новому ARCNETPLUS уже дышал Fast Ethernet. Но есть

место для применения ARCnet и в современной сети. Допустимая длина

коаксиального кабеля при топологии "звезда" – 610 м. Чем не вариант для

соединения локальных сетей в двух рядом стоящих зданиях? Что называется –

"дешевле не бывает".

FDDI

Технология Fiber Distributed Data Interface (FDDI) была разработана в 1980 году

комитетом ANSI. Была первой технологией локальных сетей, использовавшей в

качестве среды передачи оптоволоконный кабель. Причинами, вызвавшими его

разработку, были возрастающие требования к пропускной способности и

надежности сетей. Этот стандарт оговаривает передачу данных по двойному кольцу

оптоволоконного кабеля со скоростью 100 Мбит/с. При этом сеть может охватывать

очень большие расстояния – до 100 км по периметру кольца. FDDI, также как и

Token Ring, является сетью с передачей маркера. В FDDI разделяются 2 вида

трафика – синхронный и асинхронный. Полоса пропускания, выделяемая для

синхронного трафика, может выделяться станциям, которым необходима

постоянная возможность передачи. Это очень ценное свойство при передаче

чувствительной к задержкам информации - как правило, это передача голоса и

видео. Полоса пропускания, выделяемая под асинхронный трафик, может

распределяться между станциями с помощью восьмиуровневой системы

приоритетов. Применение двух оптоволоконных колец позволяет существенно

повысить надежность сети. В обычном режиме передача данных происходит по

основному кольцу, вторичное кольцо не задействуется. При возникновении

неисправности в основном кольце вторичное кольцо объединяется с основным,

вновь образуя замкнутое кольцо. При множественных неисправностях сеть

распадается на отдельные кольца.

Высокая надежность, пропускная способность и допустимые расстояния, с одной

стороны, и высокая стоимость оборудования, с другой, ограничивают область

применения FDDI соединением фрагментов локальных сетей, построенных по более

дешевым технологиям.

Технология, основанная на принципах FDDI, но с применением в качестве среды

передачи медной витой пары, называется CDDI. Хотя стоимость построения сети

CDDI ниже, чем FDDI, теряется очень существенное преимущество – большие

допустимые расстояния.

ATM

Американский национальный институт стандартов (ANSI) и Международный

консультативный комитет по телефонии и телеграфии (CCITT, МККТТ) начинали

разработку стандартов ATM (Asynchronous Transfer Mode – Асинхронный Режим

Передачи) как набора рекомендаций для сети B-ISDN (Broadband Integrated Services

Digital Network). При этом изначально преследовалась цель повышения

эффективности использования телекоммуникационных соединений, возможность

применения в локальных сетях не рассматривалась. В технологии ATM

используются небольшие, фиксированной длины пакеты, называемые ячейками

(cells). Размер ячейки - 53 байта (5 байт заголовок + 48 байт данные). В отличии от

традиционных технологий, применяемых в локальных сетях, АТМ – технология с

установлением соединения. Т.е. перед сеансом передачи устанавливается

виртуальный канал отправитель-получатель, который не может использоваться

другими станциями. (В традиционных технологиях соединение не устанавливается,

а в среду передачи помещаются пакеты с указанным адресом.) Несколько

виртуальных каналов АТМ могут одновременно сосуществовать в одном

физическом канале. Для обеспечения взаимодействия устройств в ATM

используются коммутаторы. При установлении соединения в таблицу коммутации

заносятся номер порта и идентификатор соединения, который присутствует в

заголовке каждой ячейки. В последствии коммутатор обрабатывает поступающие

ячейки, основываясь на идентификаторах соединения в их заголовках. Технология

ATM предоставляет возможность регламентировать для каждого соединения

минимально достаточную пропускную способность, максимальную задержку и

максимальную потерю данных, а также содержит методы для обеспечения

управления трафиком и механизмы обеспечения определенного качества

обслуживания. Это позволяет совмещать в одной сети несколько типов трафика в

одной сети. Обычно выделяют 3 разновидности трафика – видео, голос, данные.

Технология АТМ отличается широкими возможностями масштабирования. В

рамках применения АТМ в локальных сетях интерес представляют варианты со

скоростью передачи 25 (витая пара класса 3 и выше) и 155 Мбит/с (витая пара

класса 5, оптоволокно), 622 Мбит/с (оптоволокно). Существующие стандарты АТМ

предусматривают скорости передачи вплоть до 2,4 Гбит/с. Использование АТМ на

практике, прежде всего, привлекательно возможностью использовать одну сеть для

всех необходимых видов трафика, причем технология АТМ не ограничивается

уровнем локальных сетей – те же самые принципы функционирования и у WAN

сегментов сетей ATM. В качестве недостатка можно указать стоимость

оборудования, существенно большую, чем у Fast Ethernet, например. Кроме того,

сама организация сетей АТМ несколько сложнее и в ряде случаев требует

существенной реорганизации существующей сети.

100VG-AnyLAN

Технология разрабатывалась в начале 90-х совместно компаниями AT&T и HP, как

альтернатива технологии Fast Ethernet, для передачи данных в локальной сети со

скоростью 100 Мбит/с. Летом 1995 года получила статус стандарта IEEE 802.12.

"Any" в названии должно означать сети Ethernet и Token Ring, в которых может

работать 100VG-AnyLAN. Каждый концентратор 100VG-AnyLAN может быть

настроен на поддержку кадров 802.3 (Ethernet), либо кадров 802.5 (Token Ring).

Специфические нововведения 100VG-AnyLAN – это метод доступа Demand Priority

и схема квартетного кодирования Quartet Coding, использующая избыточный код

5В/6В. Demand Priority определяет простую систему приоритетов – высокий,

применяемый для мультимедийных приложений, и низкий – применяемый для всех

остальных. В результате коэффициент использования пропускной способности сети

должен повышаться. При этом роль арбитра при передаче трафика исполняют

концентраторы 100VG-AnyLAN. За счет применения специального кодирования и

4-х пар кабеля, сети 100VG-AnyLAN могут использовать витую пару категории 3.

Естественно, могут использоваться кабели более высоких категорий, также

поддерживается оптоволоконный кабель. Технология не получила широкого

распространения, особенно на местной почве. С точки зрения скорости передачи

информации с 100VG-AnyLAN конкурирует Fast Ethernet, который при сходных

скоростных характеристиках гораздо более совместим с другими реализациями

Ethernet и более дешев. С точки зрения специальных возможностей для передачи

мультимедийного трафика в конкуренцию вступает ATM, которая к тому же имеет

куда большие возможности масштабирования – как по скорости, так и по

покрываемой территории.

Apple Talk, Local Talk

Apple Talk – стек протоколов, предложенный компанией Apple в начале 80-х годов.

Изначально протоколы Apple Talk применялись для работы с сетевым

оборудованием, объединяемым названием Local Talk, к которому относятся

адаптеры Local Talk (встроенные в компьютеры Apple), кабели, модули

соединителей, удлинители кабеля. Сегмент Local Talk может объединять до 32

узлов. Топология сети – общая шина или дерево, максимальная длина - 300 м,

скорость передачи – 230,4 Кбит/с, среда передачи – экранированная витая пара.

Малая пропускная способность Local Talk вызвала необходимость разработки

адаптеров для сетевых сред с большей пропускной способностью – Ether Talk, Token

Talk и FDDI Talk для сетей стандарта Ethernet, Token Ring и FDDI соответственно.

Теоретически Apple Talk может работать с любой разновидностью реализации

канального уровня. В настоящее время используется расширенный стек протоколов,

известный под названием Apple Talk Phase II, в котором расширены возможности

маршрутизации по сравнению с начальной реализацией. Как и большинство других

изделий компании Apple, живет внутри "яблочного" мира и практически не

пересекается с миром PC.

UltraNet

Наверное, немногим представится возможность встретить эту технологию

"живьем". Она используется для работы с вычислительными системами класса

суперкомпьютеров и "большими" машинами. UltraNet представляет собой

аппаратно-программный комплекс, способный обеспечить скорость обмена

информацией между устройствами, подключенными к нему, до 1 Гбит/с. Эта

технология использует топологию "звезда" с концентратором в центральной точке

сети. UltraNet отличается достаточно сложной физической реализацией и

совершенно нескромными ценами на оборудование – под стать ценам на

суперкомпьютеры. Для инициализации и управления сетью UltraNet используются

компьютеры, которые подключаются к концентратору. Другими элементами сети

UltraNet являются сетевые процессоры и канальные адаптеры. Также в состав сети

могут входить мосты и роутеры для соединения ее с сетями, построенными по

другим технологиям (Ethernet, Token Ring). В качестве среды передачи могут

использоваться коаксиальный кабель и оптоволокно. Хосты, подключаемые к

UltraNet, могут находится друг от друга на расстоянии до 30 км. Возможны также

соединения и на большие расстояния путем подключения через высокоскоростные

каналы WAN.

Banyan VINES

Эта технология разработана компанией Banyan Virtual Network System (VINES). В

качестве методов доступа к среде может использовать общеизвестные – Ethernet,

Token Ring (и другие, применяемые уже в WAN). На более высоком уровне Banyan

VINES используют модифицированные протоколы XNS, разработанные

корпорацией Xerox в конце 1970-начале 1980 годов. К слову сказать, XNS

послужили основой еще для очень многих реализаций протоколов, получивших

гораздо большее распространение, чем собственно XNS. Протоколы высокого

уровня Banyan VINES довольно сильно напоминают TCP/IP, но плюс к

традиционным чертам TCP/IP, имеют целый ряд дополнений, призванных

улучшить, расширить, и сделать более удобным все, что можно сделать таковым.

Кроме того, имя "Banyan VINES", носит сетевая OC. Сложно сказать, почему эта

весьма интересная технология не получила широкого распространения, по крайней

мере на местной почве – вероятно, просто она не оказалась в нужное время в

нужном месте.

СЖАТИЕ БЕЗ ПОТЕРЬ

Зачем это нужно или немного истории.

При сжатии файлов с программами и текстами искажение хотя бы одного

бита недопустимо, поэтому следует обращаться к методам сжатия без потерь. Их

отличительной особенностью является то, что после распаковки в точности

воспроизводится та же информация, что и перед сжатием, а коэффициент сжатия не

превышает 10 и обычно составляет 1,5-4 раза.

Сжатие без потерь широко применяется в современной вычислительной

технике, например во многих форматах записи графической информации. При

передаче через модем информация сжимается без потерь по протоколам семейства

MNP (или протоколу V.42bis). Некоторые архиваторы осуществляют сжатие

информации в выбранных файлах. Получаемый в результате сжатия файл

называется архивом, а сам процесс сжатия - архивированием. Не следует путать

архив с файлом, имеющим атрибут "Архивный", который устанавливается для вновь

созданных либо измененных файлов. К архивам атрибут "Архивный"

непосредственного отношения не имеет: главным образом он используется

программами восстановления стертых файлов.

Раньше в вычислительных машинах для хранения больших объемов

информации в течение длительного времени использовались накопители на

магнитных лентах, которые обладали колоссальной емкостью, а сжатие информации

на диске было нерациональным решением, так как работа с ней в таком виде

отнимала драгоценное машинное время. Необходимость в архиваторах возникла,

когда появились персональные компьютеры, и для хранения в них информации