Пример подключения локальной сети к Интернет через туннель

реклама

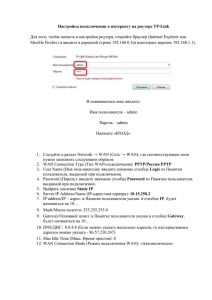

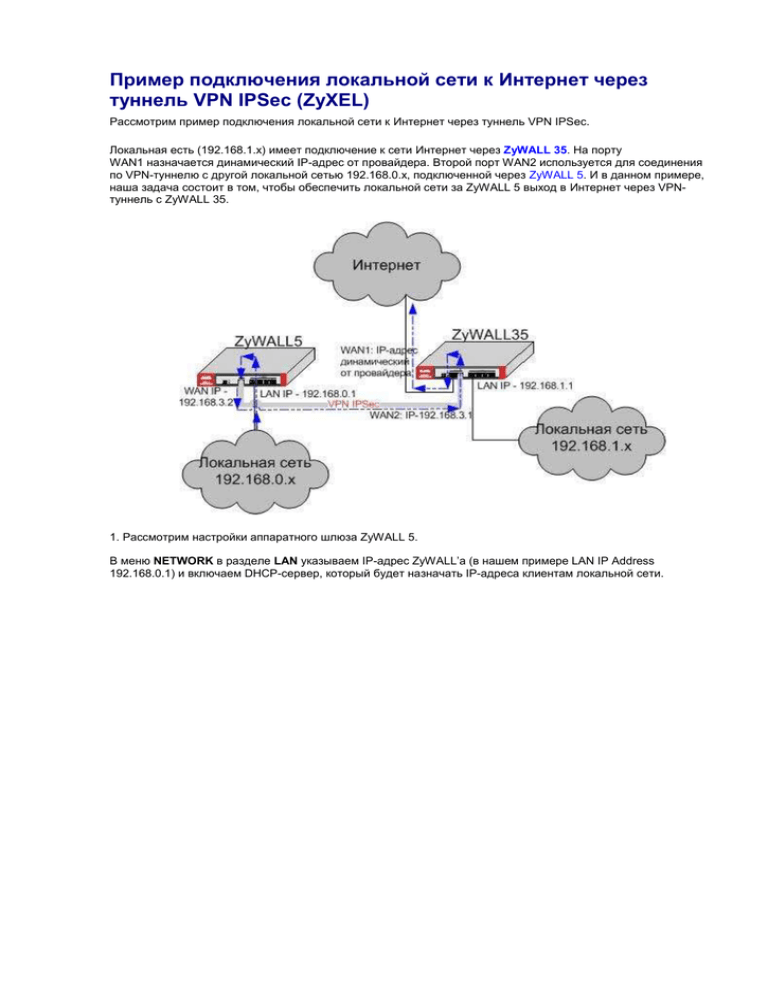

Пример подключения локальной сети к Интернет через туннель VPN IPSec (ZyXEL) Рассмотрим пример подключения локальной сети к Интернет через туннель VPN IPSec. Локальная есть (192.168.1.x) имеет подключение к сети Интернет через ZyWALL 35. На порту WAN1 назначается динамический IP-адрес от провайдера. Второй порт WAN2 используется для соединения по VPN-туннелю с другой локальной сетью 192.168.0.x, подключенной через ZyWALL 5. И в данном примере, наша задача состоит в том, чтобы обеспечить локальной сети за ZyWALL 5 выход в Интернет через VPNтуннель с ZyWALL 35. 1. Рассмотрим настройки аппаратного шлюза ZyWALL 5. В меню NETWORK в разделе LAN указываем IP-адрес ZyWALL’а (в нашем примере LAN IP Address 192.168.0.1) и включаем DHCP-сервер, который будет назначать IP-адреса клиентам локальной сети. Для настройки DNS-сервера нажмите по ссылке For DNS setup please click here. В открывшемся окне для LAN-интерфейса укажите в качестве основного DNS-сервера LAN IP-адрес удаленного ZyWALL 35 (в нашем примере 192.168.1.1). Это позволит ZyWALL 5 перенаправлять DNS-запросы на ZyWALL 35, который затем эти запросы будет направлять в Интернет (через порт WAN1). В меню WAN - General указываем IP-адрес на WAN-порту ZyWALL’а. В нашем примере используется статический WAN IP-адрес (Fixed IP Address): My WAN IP Address (IP-адрес WAN-порта): 192.168.3.2 My WAN IP Subnet Mask (Маска подсети): 255.255.255.0 Gateway IP Address (IP-адрес шлюза): 192.168.3.1 (это WAN IP удаленного ZyWALL’а) Включите трансляцию IP-адресов (Network Address Traslation) на ZyWALL. Создаем VPN-туннель между ZyWALL 5 и ZyWALL 35. В меню SECURITY в разделе VPN - VPN Rules (IKE) нажмите на кнопку "+" (Add Gateway Policy) и в появившемся разделе VPN - GATEWAY POLICY - EDIT создадим политику шлюза для создаваемого VPNтуннеля. В поле Name впишите название политики. В поле My Address укажите IP-адрес WAN-порта ZyWALL’а (в нашем примере 192.168.3.2) и в поле Primary Remote Gateway укажите IP-адрес удаленного шлюза, с которым будет установлен VPN-туннель (в нашем примере IP 192.168.3.1). В поле Pre-Shared Key зададим предварительно согласованный ключ, который должен совпадать на обоих сторонах туннеля. В разделе IKE Proposal значения параметров установленных параметров должны совпадать с аналогичными настройками на другой стороне VPN-туннеля, в противном случае VPNсоединение не установится. Нажмите Apply для сохранения введенных настроек. После создания политики шлюза (Gateway Policy) нажмите на кнопку "+" (Add Network Policy) и в появившемся разделе VPN - NETWORK POLICY - EDIT создадим правило для установки защищенного VPNтуннеля между двумя ZyWALL’ами. Включите правило (установите галочку напротив Active) и введите название VPN-правила. В поле Gateway Policy укажите созданную ранее политику шлюза. В разделе Local Network в поле Address Type укажите Subnet Address, в поле Starting IP Address - 192.168.0.0, Subnet Mask - 255.255.255.0. В разделе Remote Network в поле Address Type установите Single Address, в поле Starting IP Address - 0.0.0.0. В разделе IPSec Proposal нужно установить Encapsulation Mode (Инкапсуляция) - Tunnel, Active Protocol (Протокол) - ESP, а также указать используемые алгоритмы для защиты данных. Эти значения должны совпадать с аналогичными настройками на удаленном ZyWALL. Нажмите Apply для сохранения настроек. Мы создали VPN-правило на аппаратном шлюзе ZyWALL 5 для построения защищенного туннеля между этим ZyWALL’ом и удаленным ZyWALL 35. Примечание: мы рекомендуем отключать функцию Check Connectivity на ZyWALL. Отключить данную функцию в ZyWALL 5 можно только с помощью специальной команды 'sys rn pingcheck 0'. 2. Теперь приступим к настройке аппаратного шлюза ZyWALL 35. В меню NETWORK в разделе LAN указываем IP-адрес ZyWALL’а (в нашем примере LAN IP Address 192.168.1.1) и включаем DHCP-сервер, который будет назначать IP-адреса клиентам локальной сети. В меню WAN - General в разделе Check Connectivity снимите галочку напротив пункта Check WAN Connectivity. Нажмите кнопку Apply и перейдите на закладку WAN1, где указываемполучить IP-адрес на WAN-порту ZyWALL’а автоматически от провайдера (установите галочку напротив Get IP Automatically from ISP). Включите трансляцию IP-адресов (Network Address Traslation) на ZyWALL. Затем перейдите на закладку WAN2, где указываем IP-адрес на WAN-порту ZyWALL’а, который будет использоваться для посторения VPN-туннеля с ZyWALL 5. В нашем примере будет использоваться статический WAN IP-адрес (Fixed IP Address). My WAN IP Address (IP-адрес WAN-порта): 192.168.3.2 My WAN IP Subnet Mask (Маска подсети): 255.255.255.0 Gateway IP Address (IP-адрес шлюза): 192.168.3.2 (это WAN IP удаленного ZyWALL’а) В меню SECURITY в разделе VPN - VPN Rules (IKE) нажмите на кнопку "+" (Add Gateway Policy) и в появившемся разделе VPN - GATEWAY POLICY - EDIT создадим политику шлюза для создаваемого VPNтуннеля. В поле Name впишите название политики. В поле My Address укажите IP-адрес WAN2-порта ZyWALL’а (в нашем примере 192.168.3.1) и в поле Primary Remote Gateway укажите IP-адрес удаленного шлюза, с которым будет установлен VPN-туннель (в нашем примере IP 192.168.3.2). В поле Pre-Shared Key зададим предварительно согласованный ключ, который должен совпадать на обоих сторонах туннеля. В разделе IKE Proposal значения параметров установленных параметров должны совпадать с аналогичными настройками на другой стороне VPN-туннеля, в противном случае VPNсоединение не установится. Нажмите Apply для сохранения введенных настроек. После создания политики шлюза (Gateway Policy) нажмите на кнопку "+" (Add Network Policy) и в появившемся разделе VPN - NETWORK POLICY - EDIT создадим правило для установки защищенного VPNтуннеля между двумя ZyWALL’ами. Включите правило (установите галочку напротив Active) и введите название VPN-правила. В поле Gateway Policy укажите созданную ранее политику шлюза. В разделе Local Network в поле Address Type укажите Single Address, в поле Starting IP Address - 0.0.0.0. В разделе Remote Network в поле Address Type установите Subnet Address, в поле Starting IP Address - 192.168.0.0, Subnet Mask - 255.255.255.0. В разделе IPSec Proposal нужно установить Encapsulation Mode (Инкапсуляция) - Tunnel, Active Protocol (Протокол) - ESP, а также указать используемые алгоритмы для защиты данных. Эти значения должны совпадать с аналогичными настройками на удаленном ZyWALL. Нажмите Apply для сохранения настроек. Мы создали VPN-правило на аппаратном шлюзе ZyWALL 35 для построения защищенного туннеля между этим ZyWALL’ом и удаленным ZyWALL 5. Примечание: на обоих ZyWALL'ах мы рекомендуем в данной схеме установить галочку напротив VPN rules skip applying to the overlap range of local and remote IP Addresses, в противном случае, вы можете потерять управление ZyWALL'ом. 3. Проверка VPN-соединения. Проверить, был ли установлен VPN-туннель, можно в разделе VPN на закладке SA Monitor Обратите внимание на то, чтобы при ручной настройке TCP/IP-соединения для компьютеров локальной сети обязательно в качестве основного шлюза был указан IP-адрес ZyWALL. Относится к продуктам: ZyWALL 70W EE ZyWALL 35 EE ZyWALL 5 EE ZyWALL 2 Plus ZyWALL P1