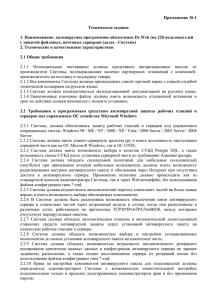

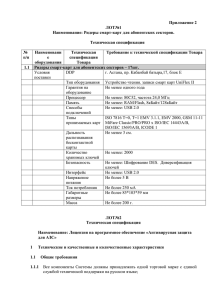

краткая техническая спецификация закупаемых

реклама

Лот №1 Технические требования к создаваемой системе безопасности, контроля и учёта доступа к ресурсам сети Интернет Общие требования Программный межсетевой экран (далее - ПМЭ) должен обладать достаточным функционалом по осуществлению контроля доступа пользователей ЛВС к ресурсам сети Интернет, в том числе осуществлять возможность идентификации пользователей по уникальным парам «имя пользователя\пароль», хранящимся как в локальной пользовательской базе ПМЭ, так и в базе LDAP Active Directory\Apple Open Directory, а также должен включать в себя следующие модули: Модуль обнаружения и предотвращения вторжений (IDS\IPS) Модуль антивирусной фильтрации Модуль управления полосой доступа к сети Интернет Модуль непрозрачного прокси-сервера Модуль организации защищённых соединений с удалёнными пользователями и\или ЛВС (VPN) Модуль обнаружения и предотвращения пиринговых соединений (p2p) Модуль обнаружения и предотвращения атак с подменой IP адресов(spoofing) Модуль фильтрации MAC адресов Модуль пакетной фильтрации с осуществлением отслеживания пакетов (SPI) Модуль фильтрации Web протоколов на основании пользовательского списка правил Модуль контентной Web фильтрации Модуль фильтрации запрещённых слов Модуль фильтрации FTP протокола Модуль DHCP Модуль сбора статистики доступа пользователей к Интернет ресурсам Модуль переадресации DNS Поддержка входящих и исходящих подключений по протоколу IPv6 Возможность интеграции системы управления ПМЭ в единую систему управления компании, выполненную на основе WEB приложений. В том числе ПМЭ должен обладать возможностью работы с двумя линиями доступа к сети Интернет в режиме обработки отказа (failover) и в режиме распределения нагрузки трафика между каналами (network load balancing); при этом в режиме распределения нагрузки ПМЭ должен поддерживать работу от 2 и более линий доступа к сети Интернет. Технические требования к ПМЭ Модуль обнаружения и предотвращения вторжений (IDS\IPS) Модуль обнаружения и предотвращения вторжений (IDS\IPS) должен быть основан на приложении Snort, являющимся отраслевым стандартом. Приложение выполняет прозрачное сканирование проходящего сетевого трафика и сопоставляет его с базой установленных правил безопасности, а также осуществляет контроль входящих и исходящих соединений с публичными чёрными списками хостов: Botnet Command and Control Servers - http://www.shadowserver.org/wiki/ Dshield Identified Top Attackers - http://www.dshield.org/ Hostile or Compromised Hosts - http://doc.emergingthreats.net/bin/view/Main/CompromisedHost Russian Business Network - http://doc.emergingthreats.net/bin/view/Main/RussianBusinessNetwork Spamhaus DROP Listed Networks - http://www.spamhaus.org/drop/ Tor Exit Nodes - http://doc.emergingthreats.net/bin/view/Main/TorRules Состав чёрных списков системы IDS\IPS должен обновляться не реже чем 1 раз каждые 24 часа. Состав используемых сигнатур угроз должен контролироваться на предмет ложных срабатываний самим разработчиком, после чего должен предоставляться пользователям системы предотвращения вторжений в качестве отдельного обновления для системы IDS\IPS. Модуль антивирусной фильтрации Модуль антивирусной фильтрации должен осуществлять контроль следующих данных: Передаваемые данные по WEB протоколам, включая архивные файлы. Передаваемые данные по почтовым протоколам POP3\SMTP Передаваемые данные по FTP протоколу Также данный модуль должен обладать возможностью запрета передачи зашифрованных и повреждённых файлов по почтовым и WEB протоколам, в том числе должен обладать возможностью разрешения\запрета установки шифрованных соединений (TLS). Данный модуль должен обладать возможностью разграничения сканирования данных по именам загружаемых\передаваемых файлов, а также по типам MIME. Модуль управления полосой доступа к сети Интернет Модуль управления полосой доступа к сети Интернет должен предоставлять: возможность определять допустимое потребление полосы доступа объектам ЛВС возможность резервирования указанного значения полосы пропускания для различных объектов ЛВС возможность работы системы QoS возможность создания множества правил управления возможность указания данных значений, как в абсолютном, так и в относительном значениях Модуль непрозрачного прокси-сервера Модуль непрозрачного прокси-сервера должен: обладать поддержкой аутентификации пользователей обладать возможностью запрета использования нестандартных (не 443) сетевых портов для установки зашифрованных соединений обладать возможностью работы в прозрачном режиме обладать возможностью автоматической настройки обозревателей пользователей через модуль DHCP обладать возможностью использования родительского прокси-сервера для организации каскадного доступа к ресурсам сети Интернет Модуль организации защищённых соединений с удалёнными пользователями и\или ЛВС (VPN) Модуль организации защищённых соединений с удалёнными пользователями и\или ЛВС (далее - Virtual Private Network(VPN), должен соответствовать следующим требования безопасности: Передача данных должна осуществляться с шифрованием не менее 128 бит Канал управления должен быть зашифрован с использованием протокола Secure Socket Layer и алгоритма AES 255-SHA Модуль VPN должен: обладать расширенной настройкой передаваемой маршрутной информацией для соединений клиент-сервер и сервер-сервер обладать настройкой параметров DNS\WINS для соединений клиент-сервер обладать возможностью передачи значения шлюза «по умолчанию» для соединений клиент-сервер обладать возможностью создания неограниченного количества соединений типа сервер-сервер обладать поддержкой IPSec для приёма входящих подключений от удалённых клиентский устройств а так же установления соединений типа сеть-сеть. Модуль обнаружения и предотвращения пиринговых соединений (p2p) Модуль обнаружения и предотвращения пиринговых соединений (p2p) должен обладать возможностью расширенной настройки параметров определения p2p соединений, в том числе предоставлять возможность выбора сетевых портов как доверенных\не доверенных, указание количества одновременных соединений, определяемых как p2p передача, а также возможностью настройки реагирования ПМЭ на данную активность. Модуль обнаружения и предотвращения атак с подменой IP адресов (spoofing) Модуль обнаружения и предотвращения атак с подменой IP адресов (spoofing) должен корректно определять данные атаки и выполнять их блокировку. Модуль фильтрации MAC адресов Модуль фильтрации MAC адресов должен работать в двух режимах: список разрешённых MAC адресов и список запрещённых MAC адресов. Также должен быть доступен выбор сетевого интерфейса, к которому применяются правила фильтра MAC адресов. Модуль пакетной фильтрации с осуществлением отслеживания пакетов (SPI) Данный модуль должен обладать следующим списком возможностей: Возможность создания правил фильтрации на основании IP адресов (адресов отдельных хостов, адресов сетей, диапазонов IP адресов, групп IP адресов), учётных записей пользователей (групп пользователей) Возможность лёгкого управления трансляцией сетевых адресов (NAT) Возможность лёгкой настройки внешнего доступа к внутренним ресурсам ЛВС предприятия (port MAP) Логика очерёдности обработки правил фильтра должна соответствовать общепринятой логике – направление обработки сверху-вниз Логика работы правил должна исходить из принципа, «что не разрешено, то запрещено» Возможность управления протоколированием передачи пакетов, установления соединений и ведения графического отображения передаваемого объёма входящего и исходящего трафика. Возможность присвоения значений DSCP(QoS) на выбранные правила фильтра. Возможность создания правил, работающих в указанные временные промежутки. Логичный и лёгкий в понимании интерфейс. Наличие «мастера», позволяющего провести автоматическую настройку правил. Модуль Web фильтрации на основании пользовательского списка правил Данный модуль должен предоставлять следующие возможности: Возможность создания неограниченного списка правил, применяющихся как к учётным записям пользователей (группам пользователей), так и\или к указанным группам IP адресов Возможность использования нескольких методов реагирования на срабатывание правил: o Разрешить доступ (с возможностью исключения антивирусной проверки, и\или запретом страниц содержащих запрещённые администратором слова) o Отклонить доступ (отобразить страницу с пояснениями причины отказа) o Запретить доступ (имитация недоступности Web-страницы) o Перенаправить (перенаправление запросов соответствующих критериям правила на указанный URL) Возможность разрешения доступа к указанным URL без обязательного прохождения пользователями аутентификации. Модуль контентной Web фильтрации Модуль Web фильтрации должен: включать в себя не менее 100 категорий блокировки обладать облачной базой данных, доступной 24/7 база данных URL должна насчитывать не менее 500,000,000 определённых URL обладать гибкой системой настройки запретов\разрешений обладать удобной системой оповещения разработчика о некорректно присвоенных категориях обладать возможностью ведения списка исключений (белый список) обладать возможность фильтрации шифрованных Web подключений(HTTPS) Модуль фильтрации запрещённых слов Данный модуль должен содержать предустановленный список слов, а также давать возможность расширения данного списка. Поиск слов должен осуществляться непосредственно в HTML-коде загружаемых web-страниц, и при достижении некоего показателя блокировки (назначенного администратором), доступ к данной странице должен быть запрещён. Модуль фильтрации FTP протокола Данный модуль должен предоставлять следующие возможности: Разрешение\запрет указанных команд FTP Разрешение\запрет загрузки и\или выгрузки файлов указанного типа (имени\расширения) Ведение протоколирования срабатывания каждого правила в отдельности в специальном протоколе ПМЭ Возможность применять правила: o к отдельным учётным записям и\или группам пользователей o к указанным группам IP адресов o по указанным интервалам времени Модуль DHCP Данный модуль должен предоставлять доступ к основным возможностям современных DHCP служб, его наличие должно гарантировать исключение необходимости использования службы DHCP сторонних производителей. В состав параметров DHCP обязательно должны входить следующие параметры: Для поддержки автоматической конфигурации VoIP телефонов: o 066-TFTP server name Для осуществления сетевой загрузки тонких клиентов: o 066-TFTP server name o 067-Bootfile name Для осуществления автоматической конфигурации настроек прокси-сервера в обозревателях ПК в ЛВС предприятия: o 252-MSIE proxy autodiscovery Также необходима возможность расширения общего списка доступных опций DHCP. Модуль сбора статистики доступа пользователей к Интернет ресурсам ПМЭ должен обладать внутренней системой сбора и анализа данных об использовании пользователями компании Интернет ресурсов, со следующими возможностями: вывод статистической информации, как по отдельным пользователям, так и по указанным группам пользователей. Наличие внутренних инструментов, создания отчётов потребления трафика за указанные периоды времени, и возможность отправки их по электронной почте в виде HTML документов. Возможность внесения исключений на основании указанных o Учётных записей\групп пользователей o URL Интернет ресурсов o Групп IP адресов потребителя в ЛВС и сервера в сети Интернет o Указанных временных интервалов Возможность предоставления доступа к личной статистике, пользователям ПМЭ в ЛВС. Модуль переадресации DNS Модуль переадресации DNS должен обладать: Максимальной простотой управления Внутренним кешем для ускорения доступа к Интернет ресурсам Обладать возможностью создания A записей хостов Обладать возможностью выдачи имен хостов из таблицы аренды DHCP-сервера Обладать модулем создания правил пользовательской адресации DNS запросов, для оптимизации работы данного модуля в многодоменных структурах. Поддержка входящих и исходящих подключений по протоколу IPv6 ПМЭ должен обладать возможность предоставления доступа хостам ЛВС в сеть Интернет по протоколу IPv6. Также данный ПМЭ должен обладать возможностью предоставления доступа по протоколу IPv6 к ресурсам ЛВС предприятия. Возможность интеграции системы управления ПМЭ в единую систему управления компании, выполненную на основе WEB приложений ПМЭ должен обладать общедоступным интерфейсом программирования приложения (Application Programming Interface - API) для обеспечения возможности интеграции системы управления приложением в существующую\создаваемую единую систему управления предприятия на основе Web технологий. Требования по установке Поставщик должен обеспечить установку и настройку программного обеспечения под ключ. Требования к технической поддержке Техническая поддержка ПМЭ должна: Предоставляться на русском языке сертифицированными специалистами производителя ПМЭ и\или сертифицированными специалистами компаний партнёров производителя ПМЭ, на территории РФ и СНГ. WEB-сайт производителя ПМЭ должен быть на русском языке, иметь специальный раздел, посвящённый технической поддержке ПМЭ, пополняемую базу знаний, а также форум пользователей ПО. Требования к поставщику Поставщик ПМЭ должен: Обладать статусом сертифицированного партнера компании производителя. Иметь в штате не менее одного сертифицированного технического специалиста ПМЭ. Срок поставки в течении 60 календарных дней с момента подписания договора. Выделенная сумма составляет 1 475 000 тенге, без НДС. Место поставки г. Астана, ул. Кунаева 12/1 Лот №2 Серверное оборудование для прокси Техническая спецификация 1.1. Перечень закупаемых товаров: Сервера – 1 шт. 1.2. Срок поставки товара: 60 календарных дней после подписания договора 1.3. Гарантийный срок оборудования должен составлять не менее 36 календарных месяцев со дня подписания акта приема-передачи оборудования. 1.4. Место поставки товара: г. Астана, ул. Кунаева, 12/1 Наименование атрибута Значение 1. Общие технические требования к серверному оборудованию 1.1. Серверное оборудование для партии «Нұр Отан» включает в себя серверное оборудование с установленным программным обеспечением (далее – ПО). 1.2. Все поставляемое серверное оборудование должно быть новое не бывшее в употреблении и не восстановленное, собрано из качественных и совместимых между собой компонентов на заводе производителя известного мирового бренда и соответствовать характеристикам не ниже чем указанные в данном техническом задании. 1.3. Поставка серверного оборудования должна быть осуществлена до мест эксплуатации оборудования целиком и полностью. 1.4. Поставщик в технической спецификации должен предоставить описание оборудования с указанием марки и модели поставляемого оборудования, а также наименование места происхождения товара и наименование производителя. 1.5. При поставке к серверному оборудованию должно быть приложено руководство администратора на русском языке и полный комплект драйверов для установленных устройств на электронных носителях. 1.6 Право на поставку оборудования должно быть подтверждено: - авторизационным письмом от производителя оборудования, либо его представительства в Республике Казахстан - Сертификатом соответствия и происхождения на все поставляемое оборудование, зарегистрированных в реестре государственной системы сертификации Республики Казахстан. Расходы по сертификации поставщик берет на себя. 1.7. Для установки и настройки оборудования поставщик в своем штате должен иметь не менее одного сертифицированного специалиста. Приложить нотариально заверенную копию либо оригинал сертификата в состав конкурсной заявки подтверждающих профессиональную квалификацию специалиста от компании-производителя оборудования. 1.8. У поставщика должен быть авторизованный производителем сервисный центр в г.Астана. 2. Технические требования к серверному оборудованию Характеристика Требования Форм фактор Не более 1U Процессор не менее 10 ядер / 20 потоков, не менее 2,3 ГГц, не менее 25 МБ кэш L3 не более 105 Вт TDP Установленное количество процессоров Не менее 1. Оперативная память Не менее 64 GB. Максимальный объем оперативной памяти Не менее 384 GB. Тип оперативной памяти Не менее PC4-17000 Registered DIMM DDR4 2133 МГц, ECC-коррекция многобитовых ошибок. Поддержка модулей RDIMM и LRDIMM. Поддержка режимов Advanced ECC, Memory sparing, Memory mirroring Количество занятых слотов памяти Не менее 6 Количество слотов памяти Не менее 12 слотов. Внутренние диски Не менее 2-х 300 GB SFF 15K rpm HDD с горячей заменой и не менее 2-х 600 GB SFF 10K rpm HDD с горячей заменой Максимальное количество дисков Не менее 8 дисков формата SFF Поддержка RAID RAID-контроллер SAS, поддержка уровней RAID 0,1,5,6,10,50,60. отказоустойчивый ROM обьемом не менее 1Гб NV Flash Backed Cache, online миграция между уровнями RAID, увеличение емкости без остановки работы, online увеличение размера существующих логических томов, поддержка не менее 32 дисков Внутренние разъемы дополнительной флэш памяти Не менее 2 зеркалированых разъемов для установки SD карт для отказоустойчивых гипервизоров Графический чипсет Интегрированный видеоадаптер с видеопамятью - не менее 16 MB Сетевой контроллер Не менее 4-х портовый 1 Гб/сек встроенный сетевой адаптер Оптический привод DVD-RW Панель управления LCD-панель на лицевой панели, отображающая системный номер, состояние системы с цветовой индикацией и сообщения об ошибках. Средства для дистанционного управления и мониторинга сервера Должны быть предусмотрены аппаратно-программные средства для удаленного управления и мониторинга без установки дополнительно агентского ПО на сервер, обеспечивающие следующие функции: удаленная перезагрузка, включение/выключение сервера (в том числе загрузка с оптического диска); удаленный перехват консоли управления сервера: экрана, клавиатуры и координатно-графического указателя как на этапе загрузки сервера, так и во время работы операционных систем, с одновременным подключением до 4 пользователей и взаимодействием в режиме обмена сообщениями; удаленный доступ к консоли управления сервера посредством веб-браузеров; автоматическое информирование администратора обо всех сбоях и предсказаниях нарушения функционирования дисковой подсистемы, модулей памяти, блоков питания, вентиляторов и процессоров по средствам электронной почты или выведения сообщения на консоль администратора; возможность записи конфигурации сервера, драйверов, опционального хранения резервного образа сервера для перезагрузки в случае возникновения неполадок на энергонезависимый носитель vFlash card, объемом до 16Гб. Питание Не менее двух блоков питания, с возможностью горячей замены, мощностью не менее 550 Вт каждый Предустановленное программное обеспечение Русскоязычный и лицензионый, не ниже Windows Server 2008 R2 64 Бит c не менее 5 пользовательскими лицензиями Требования к гарантийному обслуживанию Гарантия от производителя должна составлять не менее 3-х лет, с возможностью удаленной диагностики и заменой неисправных деталей на следующий рабочий день на стороне Заказчика. В случае выхода из строя оборудования, прием заявок о неисправности оборудования должен осуществляться по схеме 24х7х365 включая праздничные и выходные дни. Для технической поддержки должна быть доступна бесплатная поддержка по телефону от производителя. Выделенная сумма составляет, без НДС 1 203 000 тенге Лот №3 KVM консоль Техническая спецификация Количество 1 шт. Клавиатура и монитор TFT7600 RU с KVM консолью для монтажа в стойку. Совместимость: Сервера HP ProLiant DL380 G8, DL380 G5, МL160 G3, серии. KVM консоль с экраном 17" LCD monitor in a singal Rail housing Controls up to 16 computers RJ-45 connectors and Cat 5e/6 cables to link computers Поддерживает PS/2 or USB computer types Computer ports selection by OSD or hotkeys Форм-фактор 1U of rack space Порты - USB & PS/2 keyboard, USB & PS/2 mouse Поддерживает external USB mouse Casecade chain up to 32 additional KVM switches to control more computers Разрешение экрана 1600x1200@60Hz within 40 meters distance Able to add an IP control card to be an IP KVM switch Срок поставки 30 календарных дней с момента подписания договора. Место поставки г. Астана, ул. Кунаева, 12/1 Общая сумма 178 500 тенге, без НДС. Лот №4-8 комплектующие к технике № лота Наименование товара 4 Электромагнитная защелка для дверей СКУД 5 Кабель - переходник с HDMI на DVI 6 Жесткий диск для дискового массива Харахтеристика Электромагнитная защелка для дверей СКУД (Модель YLI ELECTRONIC) (полная характеристика указана снизу) Кабель - переходник с HDMI на DVI Жесткий диск для дискового массива HP Storage (HP 2Tb 3.5 -inch SATA) Для резервного копирования (полная характеристика указана снизу) Ед.и зм. Колво Цена за ед. без НДС Общая сумма, без НДС Шт. 4 13 390 53 560 Шт. 2 2 500 5 000 Шт. 12 22 300 267 600 7 Жесткий диск для сервера 2TB 8 Презентер Жесткий диск для сервера HP DL380P Gen8 (HP 2TB 6G SATA 7.2K rpm SFF (2.5inch) SC Midline НР Модель MM1000GBKALL) Для ЭП (полная характеристика указана снизу) Презентер Logitech Wireless Presenter R400 USB (910001357) (полная характеристика указана снизу) Шт. 2 107 000 214 000 Шт. 2 3 125 6 250 546 410 Место поставки: г. Астана, ул. Кунаева, 12/1 Срок поставки с заменой: с момента подписания договора в течении 20 рабочих дней. Оплата будет производиться по факту поставки. Технические спецификации Лот №4 электромагнитная зашелка Электрозащелка YS-131NO для системы контроля доступа Тип изделия: электрозащелка Способ установки: врезной Положение на двери: универсальный Планка: короткая Функция разблокировки: нет Контроль прохода: нет Замок открыт: при отсутствии питания Питание: 12В Потребление: 450мА Комплектация: защелка, планка Размеры: Защелка: 90х28х20мм, Планка: 160х25х3мм Материал: металл Вес: 0,2кг Рабочая температура: от -30 до +50 только внутренняя установка Гарантия 3 года Лот №6 Жесткий диск для дискового массива Характеристики жестких дисков (для дискового массива HP Storage Works D2600) HP hard drives Description Part Number HP 2TB 6G SATA 7.2K rpm LFF (3.5-inch) SC Midline 1yr Warranty Hard Drive (658079-B21) Гарантия 3 года Лот №7 Жесткий диск для сервера 2TB Характеристики на жестких дисков (для сервера DL 380P Gen8) HP 2TB 6G SATA 7.2K rpm SFF (2.5-inch) SC Midline НР Модель MM1000GBKALL Тип: HDD HP P/N 614829-003 Назначение: Серверный (Для сервера НР) Объем: 2 Тб Подключение: SATA Внешняя скорость передачи данных: 600 Mb/s Скорость вращения жесткого диска: 7200 rpm Форм-фактор: 2.5 Горячая замена: Да Гарантия 3 года Лот №8 Презентер Презентер Logitech Wireless Presenter R400 USB (910-001357) . Презентер со встроенной лазерной указкой с беспроводным соединением (радиоканал), 800 dpi, USB, цвет: чёрный Основные характеристики Logitech Wireless Presenter R400 USB (910-001357) Производитель Logitech Код производителя 910-001357 Тип соединения беспроводное Интерфейс подключения USB Тип беспроводной связи радиоканал МышьLogitech Wireless Presenter R400 USB (910-001357) Тип сенсора лазерный Дизайн мыши для правой руки Разрешение оптического сенсора 800 dpi Количество клавиш 5 Источник питания мыши 2xAAA ДополнительноLogitech Wireless Presenter R400 USB (910-001357) Цвет чёрный Манипулятор с лазерной указкой для Дополнительная информация презентаций. Размеры (ШхВхГ) 225 x 60 x 170 мм Вес 0.213 кг Гарантия 12 мес.