task_12671

реклама

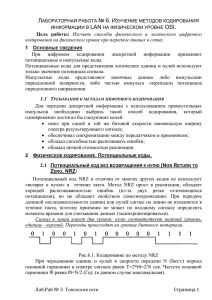

"Информационные сети" "МЕТОДЫ ПЕРЕДАЧИ ДАННЫХ В ИНФОРМАЦИОННЫХ СЕТЯХ" Краткие теоретические сведения Для конкретности рассмотрим методы передачи данных используемые в компьютерных сетях. В них для передачи данных между узлами необходимо последовательно передать все биты, составляющие сообщение. Для этого требуется осуществить логический перенос этих битов на сигнал, обладающий способностью распространения по физической среде передачи данных. Такой сигнал-переносчик информации называется несущим. В качестве несущего сигнала в информационных сетях обычно используют либо синусоидальный сигнал, либо последовательность прямоугольных импульсов. В первом случае производится так называемая аналоговая модуляция, во втором - дискретная модуляция, или, что - то же самое, цифровое кодирование. 1. Методы аналоговой модуляции Поскольку в качестве несущего сигнала используется синусоидальное колебание, которое характеризуется тремя параметрами: амплитудой, частотой и фазой, то для передачи информации необходимо осуществлять изменение одного их этих параметров или их комбинации. В соответствии с тем, изменением какого параметра кодируется информация, выделяют амплитудную, частотную и фазовую модуляции. На рис. 1,а показана последовательность битов информации, подлежащих передаче. 1. Амплитудная модуляция. В этом случае меняется только амплитуда несущей синусоиды. Значениям потенциала нуля и единицы соответствуют две различные амплитуды сигнала (рис. 1,б). 2. Частотная модуляция. Для передачи логических нулей и единиц используются синусоиды различных частот (рис. 1,в). 3.Фазовая модуляция. В данном случае при изменении модулирующего сигнала происходит скачкообразное изменение фазы несущей синусоиды. На рис. 1,г показан случай изменения фазы на 1800. Для выполнения модуляции на передающей стороне и демодуляции на приемной стороне между компьютером, в котором данные хранятся в цифровом виде, и аналоговой телефонной линией используется устройство называемое модемом. В низкоскоростных модемах может быть использована частотная модуляция, в высокоскоростных обычно применяют комбинированные методы модуляции, например, амплитудную в сочетании с фазовой. Совершенствование модемов предусматривает увеличение количества битов, приходящихся на 1 бод. Бод - это количество изменений информационного параметра несущего сигнала в секунду. Если параметр сигнала при изменении принимает одно из двух различимых значений, то каждое изменение параметра несущего сигнала соответствует одному биту. Если параметр может принимать более двух различимых значений, то любое его изменение соответствует большему количеству битов. В этом случае пропускная способность линии в битах в секунду будет выше числа бод. Например, для обеспечения 3 бит/бод используется комбинированная модуляция, при которой используется 4 значения фазового сдвига (00, 900, 1800, 2700) и два уровня амплитуды для каждого сдвига. Если модуляционная технология предусматривает 16 различных комбинаций значений амплитуды и фазовых сдвигов, то 2 тем самым будет обеспечена передача 4 бит/бод. Этот случай называется квадратурной амплитудной модуляцией. Он позволяет, например, передавать 9600 бит/с по линии с пропускной способностью 2400 бод. a) б) в) г) д) Рис.1 3 2. Цифровое кодирование цифровых данных Для цифрового кодирования данных в информационных сетях используются потенциальные коды (для представления логических нулей и единиц используются только значения потенциала сигнала) и импульсные коды (двоичные данные представляются либо импульсами определенной полярности, либо перепадом потенциала определенного направления. При выборе способа цифрового кодирования учитывают целый ряд факторов, среди которых обеспечение синхронизации между передатчиком и приемником, способность распознавать ошибки, обеспечение наименьшей ширины спектра результирующего сигнала при одной и той же битовой скорости, отсутствие в передаваемом сигнале постоянной составляющей, низкая стоимость реализации и т.п. Для того чтобы приемник считывал информацию с линии связи в строго определенные моменты времени необходимо обеспечить синхронизацию передатчика и приемника. Эта задача может быть решена несколькими методами: методом синхронной передачи, методом асинхронной передачи, методом передачи с автоподстройкой. Последний метод применяется в современных высокоскоростных системах передачи данных. Синхронизация в соответствии с этим методом достигается за счет использования самосинхронизирующихся кодов, в которых указанием для синхронизации передатчика с приемником служат резкие перепады сигнала, т.е. фронты импульсов. Чем чаще перепады сигнала, тем надежнее синхронизация, а, следовательно, достовернее идентификация принимаемых битов данных. Имеется целый ряд самосинхронизирующихся кодов: NRZ, AMI, NRZI, манчестерский и др. Рис.2 Каждый из этих кодов имеет достоинства и недостатки. Код NRZ В простейшем случае потенциального кодирования логическую единицу можно представлять высоким потенциалом, а логический нуль — низким. Подобный способ представления сигнала получил название «кодирование без возврата к нулю, или кодирование NRZ (Non Return to Zero)». Под термином «без возврата» в данном случае понимается то, что на протяжении всего тактового интервала не происходит изменения уровня сигнала. Метод NRZ прост в реализации, обладает хорошей распознаваемостью ошибок, но не обладает свойством самосинхронизации. Отсутствие самосинхронизации приводит к тому, что при появлении длинных последовательностей нулей или единиц приемник лишен возможности определять по входному сигналу те моменты времени, когда нужно в очередной раз считывать данные. Поэтому незначительное рассогласование тактовых частот приемника и передатчика может приводить к появлению ошибок, если приемник считывает данные не в тот 4 момент времени, когда это нужно. Особенно критично такое явление при высоких скоростях передачи, когда время одного импульса чрезвычайно мало (при скорости передачи 100 Мбит/с время одного импульса составляет 10 нс). Другим недостатком кода NRZ является наличие низкочастотной составляющей в спектре сигнала при появлении длинных последовательностей нулей или единиц. Поэтому код NRZ не используется в чистом виде для передачи данных. Код NRZI Другим типом кодирования является несколько видоизмененный NRZ-код, называемый NRZI (Non Return to Zero with one Inverted). Код NRZI является простейшей реализацией принципа кодирования сменой уровня сигнала или дифференциального кодирования. При таком кодировании при передаче нуля уровень сигнала не меняется, то есть потенциал сигнала остается таким же, как и в предыдущем такте. При передаче единицы потенциал инвертируется на противоположный. Сравнение кодов NRZ и NRZI показывает, что код NRZI обладает лучшей самосинхронизацией в том случае, если в кодируемой информации логических единиц больше, чем логических нулей. Таким образом, этот код позволяет «бороться» с длинными последовательностями единиц, но не обеспечивает должной самосинхронизации при появлении длинных последовательностей логических нулей. Манчестерский код В манчестерском коде для кодирования нулей и единиц используется перепад потенциала, то есть кодирование осуществляется фронтом импульса. Перепад потенциала происходит на середине тактового импульса, при этом единица кодируется перепадом от низкого потенциала к высокому, а нуль — наоборот. В начале каждого такта в случае появления нескольких нулей или единиц подряд может возникать служебный перепад потенциала. Из всех рассмотренных нами кодов манчестерский обладает лучшей самосинхронизацией, поскольку перепад сигнала происходит как минимум один раз за такт. Именно поэтому манчестерский код используется в сетях Ethernet со скоростью передачи 10 Мбит/с (10Ваsе 5, 10Ваsе 2, 10Bаsе-Т). Код AMI Биполярный код AMI (Alternate Mark Inversion) - кодирование с альтернативной инверсией. Это модификация. Имеются 3 уровня потенциала. Логическая "1" кодируется либо положительным, либо отрицательным потенциалом, причем потенциал каждой новой единицы противоположен потенциалу предыдущей. Достоинства кода: достаточно узкий спектр сигнала (уже, чем у кода NRZ), что обеспечивает большую пропускную способность линии связи, возможность распознавания ошибочных сигналов при нарушении строгого чередования полярности сигналов. Недостаток - необходимость увеличения мощности передатчика, так как необходимо обеспечить надежное распознавание не двух, а трех уровней сигнала. При использовании этого кода самосинхронизация нарушается только в случае длинных последовательностей нулей.. Для сравнительной оценки самосинхронизирующихся кодов используются следующие показатели: - качество синхронизации - надежность распознавания принимаемых битов - сложность реализующего код оборудования. Один из наиболее существенных недостатков потенциальных кодов - нарушение самосинхронизации при передаче длинной последовательности нулей. Рассмотрим некоторые из методов, позволяющих улучшить свойства потенциальных кодов. 5 3. Методы улучшения свойств потенциальных кодов 3.1. Метод "Избыточные коды" Рассмотрим его на примере использования логического кода 4B/5B (B-binary, т.е. двоичный), который применяется в технологиях FDDI и Fast Ethernet, в стандарте 100BaseTX В соответствии с этим методом исходная последовательность битов разбивается на порции из 4 битов, эти порции называются символами. Затем каждый сформированный символ заменяется на новый с большим количеством битов, в данном случае с 5 битами. Общее количество битовых комбинаций результирующих символов составляет 32, в то время как в случае исходных символов - только 16. Это позволяет отобрать в результирующем коде 16 таких комбинаций, которые не содержат длинных последовательностей нулей, а остальные считать запрещенными. Для выполнения перекодировки используются таблицы, в которых устанавливается соответствие исходных и результирующих кодов. Пример такой таблицы представлен ниже Исходный код 0000 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110 1111 Таблица 1 Результирующий код 11110 01001 10100 10101 01010 01011 01110 01111 10010 10011 10110 10111 11010 11011 11100 11101 Избыточное кодирование кроме улучшения свойства самосинхронизации исходного кода позволяет приемнику распознавать ошибки, так как появление запрещенной последовательности битов свидетельствует о возникновении ошибки. Имеются и другие примеры логических кодов, реализующих метод избыточного кодирования, также используемые в сетях Ethernet.. В коде 8B/6T , используемом в стандарте 100Base-4T (в настоящее время он уже практически не применяется), последовательность восьми битов исходной информации заменяется последовательностью из шести сигналов, каждый из которых может принимать три состояния. В восьмибитной последовательности имеется 256 различных состояний, а в последовательности шести трехуровневых сигналов таких состояний уже 729 (36=729), поэтому 473 состояния считаются запрещенными. В коде 8B/10T каждая восьмибитная последовательность заменяется на десятибитную. При этом в исходной последовательности содержится 256 различных комбинаций нулей и единиц, а в результирующей 1024. Таким образом, 768 комбинаций являются запрещенными. Код 8B/10T используется в стандарте 1000Base-Х (когда в качестве среды передачи данных используется оптоволокно). 6 3.2. Методы скремблирования Скремблирование (scramble — перемешивание) заключается в перемешивании исходной последовательности нулей и единиц с целью улучшения спектральных характеристик и самосинхронизирующих свойств результирующей последовательности битов. Осуществляется скремблирование путем побитовой операции исключающего ИЛИ исходной последовательности с псевдослучайной последовательностью. В результате получается «зашифрованный» поток, который восстанавливается на стороне приемника с помощью дескремблера. С аппаратной точки зрения, скремблер состоит из нескольких логических элементов «Исключающее ИЛИ» и регистров сдвига. Логический элемент "Исключающее ИЛИ" совершает над двумя булевыми операндами x и y, которые могут принимать значение 0 или 1, логическую операцию суммирования по модулю два. Другим составным элементом скремблера является регистр сдвига. Регистр сдвига состоит из нескольких последовательно связанных друг с другом элементарных запоминающих ячеек, выполненных на основе триггерных схем и передающих информационный сигнал с входа на выход по управляющему сигналу — тактирующему импульсу. Регистры сдвига могут реагировать как на положительный фронт тактирующего импульса (то есть при переходе управляющего сигнала из состояния 0 в состояние 1), так и на отрицательный фронт. Рассмотрим представленную на рис.3 простейшую запоминающую ячейку регистра сдвига, управляемую по положительному фронту тактирующего импульса С Рис. 3. В момент изменения тактирующего импульса из состояния 0 в состояние 1 на выход ячейки передается тот сигнал, который был на его входе в предыдущий момент времени, то есть когда управляющий сигнал С был равен 0. После этого состояние выхода не изменяется (ячейка заперта) вплоть до прихода следующего положительного фронта тактирующего импульса. Используя цепочку, состоящую из нескольких последовательно связанных запоминающих ячеек с одним и тем же управляющим сигналом, можно составить регистр сдвига (Рис.4), в котором информационные биты будут последовательно передаваться от одной ячейки к другой синхронно по положительному фронту тактирующего импульса. 7 Рис. 4. Принцип действия регистра сдвига На рис.5 приведен пример скремблера, на вход которого подается исходная последовательность подвергаемая скремблированию Рис.5 Рассматриваемый скремблер осуществляет следующую логическую операцию: Bi Ai Bi 3 Bi 4 , где Ai - двоичная цифра исходного кода, поступающая на i-м такте работы на вход скремблера, Bi - двоичная цифра результирующего кода, полученная на i-м такте работы, Bi-3 и Bi-4 — двоичные цифры результирующего кода, полученные на предыдущих тактах работы скремблера, соответственно на 3 и на 4 такта ранее текущего момента. После раскодирования полученной таким образом последовательности на стороне приемника используется дескремблер. Схема дескремблера выполняет логическую операцию следующего вида: Сi Bi Bi 3 Bi 4 , 8 что, как легко видеть дает в результате Ai . Рассмотренная четырехразрядная схема скремблера является одной из простейших. В технологии 1000Base-T используется значительно более сложный скремблер на 33 разряда. В сетях ISDN при передаче данных от сети к абоненту используется преобразование со сдвигами в 5 и 23 позиции, а при передаче данных от абонента в сеть - со сдвигами 18 и 23 позиции. Рассмотрим еще два метода скремблирования, основанных на искусственном искажении последовательности нулей запрещенными символами. Они предназначены для улучшения свойств биполярного кода AMI. Метод B8ZS. Название метода "Bipolar with 8-Zeros Substitution". Метод исправляет только последовательности, состоящие из 8 нулей, следующим образом. После первых трех нулей вместо последующих 5 нулей вставляются 5 цифр: V-1*-0-V-1*, гдеV- сигнал единицы, запрещенной для данного такта полярности, 1*- сигнал единицы корректной полярности, * обозначает, что в исходном коде в этом такте была не 1, а 0. На рис.6,б представлен результат скремблирования исходной последовательности, приведенной на рис.6,а. Рис. 6 Как видно из графика, на 8 тактах, в которых в исходном коде были нули, приемник наблюдает 2 искажения. Поскольку такое событие из-за наличия шума на линии или сбоя передачи маловероятно, то принятые данные рассматриваются как кодировка 8 нулей и соответственно заменяются приемником на 8 нулей. 9 Задание 1. Формирование исходного кода Сформировать исходную последовательность битов, подлежащую передаче по сети связи, последовательно записав: - шестиразрядное двоичное число, обозначающее две последние цифры номера группы, - пятиразрядное двоичное число, обозначающее Ваш порядковый номер в групповом журнале, - 9 нулей, - четырехразрядное двоичное число, обозначающее количество букв в Вашей фамилии, - четырехразрядное двоичное число, обозначающее количество букв в Вашем имени. 2. Применение методов аналоговой модуляции Для передачи сформированной исходной последовательности битов применить к несущему синусоидальному сигналу: - амплитудную модуляцию, - частотную модуляцию, - фазовую модуляцию. 3. Цифровое кодирование Закодировать исходную последовательность с использованием следующих цифровых кодов: - NRZ. - NRZI - биполярного кода AMI - манчестерского кода. Проанализировать полученные кодовые последовательности и показать необходимость их преобразования перед передачей по линии связи. 4. Применение методов улучшения свойств потенциальных кодов 4.1. Выполнить логическое кодирование исходной последовательности методом 4B/5B. Полученную в результате последовательность битов закодировать посредством кода NRZI. 4.2. Исследовать метод скремблирования по заданному логическому выражению. 4.2.1. Выполнить логическое кодирование исходной последовательности методом скремблирования в соответствии с одним из логических выражений: Bi Ai Bi 5 Bi 13 (1) Bi Ai Bi 8 Bi 13 (2) Формула (1) используется теми студентами, у кого порядковый номер в журнале - нечетное число, формула (2) используется теми, у кого порядковый номер в журнале - четное число. 4.2.2. Закодировать полученную в соответствии с п.4.2. последовательность битов с использованием кода NRZI (для студентов, у которых порядковый номер в журнале - нечетное число) либо AMI (используется теми, у кого порядковый номер в журнале - четное число). 4.2.3. Сравнить полученную в п. 4.2.2 кодовую последовательность с соответствующим кодом, сформированным в п.3. 10 4.2.4. Построить функциональную схему скремблера, реализующую использованный в п.4.2 алгоритм скремблирования. 4.2.5. Составить таблицу, показывающую состояния выходов всех логических элементов и всех триггеров схемы для 28 тактов работы скремблера. 4.2.6. Выполнив операцию дескремблирования, получить последовательность битов, которая должна совпасть с исходной. 4.2.7. Построить функциональную схему дескремблера, реализующую требуемый алгоритм. 4.3. Выполнить скремблирование исходной последовательности, закодированной посредством биполярного кода AMI, методом B8ZS. Содержание пояснительной записки Текст пояснительной записки должен быть разбит на разделы, а также включать введение, заключение и список используемой литературы. Во введении необходимо указать, какие методы используются для передачи данных в информационных сетях, каковы области их применения, отразить важность использования методов улучшения потенциальных кодов, используемых для передачи информации в цифровых сетях связи. В 1-ом разделе показать, на основании каких Ваших данных сформирован код и привести его (по пунктам и в целом). Во 2-ом разделе начертить графики для АМ, ЧМ и ФМ несущего сигнала. В 3-ем разделе начертить графики для всех указанных в задании цифровых кодов, а также проанализировать полученные коды, с точки зрения предъявляемых к ним требований. В п.4.1 отразить суть используемого метода, привести полученный код и проанализировать достигнутый результат. - В п.4.2: привести формулы с подставленными значениями операндов для 28 тактов работы скремблера, показать на графике и проанализировать результаты выполнения п.4.2.2 и п.4.2.3, начертить функциональную схему скремблера, привести таблицу, построенную в соответствии с п. 4.2.5, привести формулы с подставленными значениями операндов для 28 тактов работы дескремблера, начертить функциональную схему дескремблера. В п.4.3 и п.4.4 представить результаты в виде графиков. Примечание: рекомендуется на одном графике (на листе бумаги с миллиметровой сеткой) друг под другом представить исходную кодовую последовательность, а также коды, полученные в результаты выполнения п.4.2.2 и 4.3. В заключении сделать выводы о результативности использованных в п. 4 методов, с точки зрения решения поставленной в работе задачи. 11 Список использованной литературы 1. Конспект лекций и практических занятий по дисциплине "Информационые сети" доцента каф.53 О.И. Красильниковой. 2. Пятибратов А.П., Гудыно Л.П., Кириченко А.А. Вычислительные системы, сети и телекоммуникации: Учебник.- М.: Финансы и статистика, 1998.- 400с. 3. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы: Учебник. – СПб: Изд. «Питер», 2000.-672 с. 4. Пахомов С. Технология 1000Base-T на физическом уровне // КомпьютерПресс 2'2002. 5. Таненбаум Э. Компьютерные сети. - СПб.: Питер, 2002.-848 с.