7. Дворянкин А.М., Кульцова М.Б., ... онтологической базы знаний для интеллектуальной ...

реклама

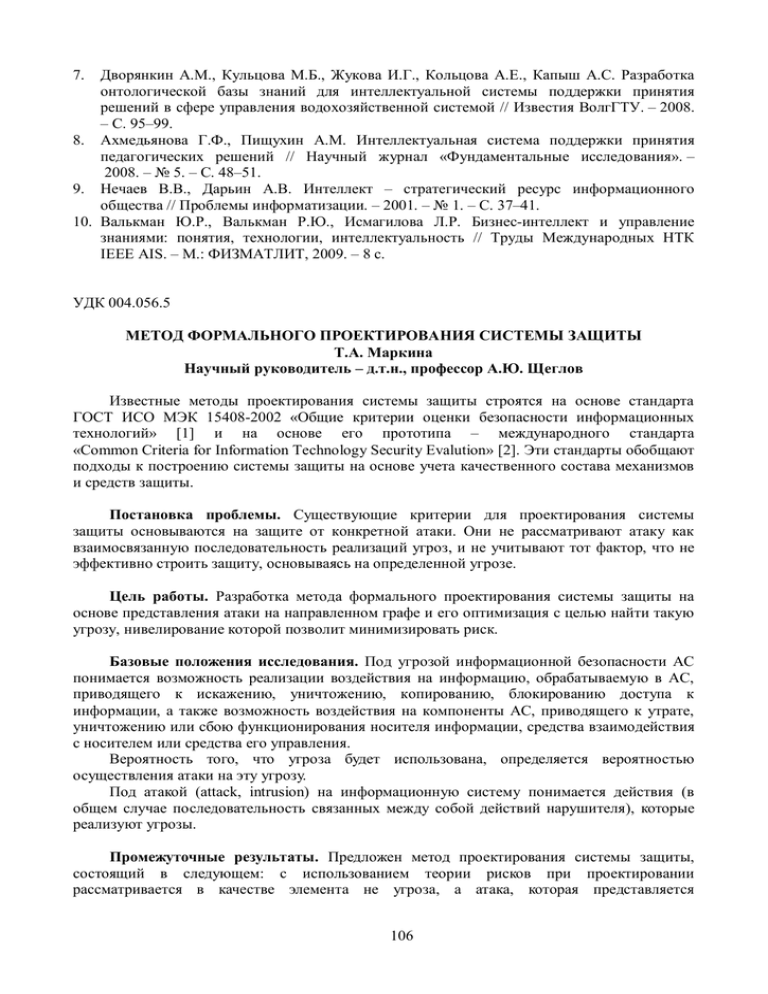

Дворянкин А.М., Кульцова М.Б., Жукова И.Г., Кольцова А.Е., Капыш А.С. Разработка онтологической базы знаний для интеллектуальной системы поддержки принятия решений в сфере управления водохозяйственной системой // Известия ВолгГТУ. – 2008. – С. 95–99. 8. Ахмедьянова Г.Ф., Пищухин А.М. Интеллектуальная система поддержки принятия педагогических решений // Научный журнал «Фундаментальные исследования». – 2008. – № 5. – С. 48–51. 9. Нечаев В.В., Дарьин А.В. Интеллект – стратегический ресурс информационного общества // Проблемы информатизации. – 2001. – № 1. – С. 37–41. 10. Валькман Ю.Р., Валькман Р.Ю., Исмагилова Л.Р. Бизнес-интеллект и управление знаниями: понятия, технологии, интеллектуальность // Труды Международных НТК IEEE AIS. – М.: ФИЗМАТЛИТ, 2009. – 8 с. 7. УДК 004.056.5 МЕТОД ФОРМАЛЬНОГО ПРОЕКТИРОВАНИЯ СИСТЕМЫ ЗАЩИТЫ Т.А. Маркина Научный руководитель – д.т.н., профессор А.Ю. Щеглов Известные методы проектирования системы защиты строятся на основе стандарта ГОСТ ИСО МЭК 15408-2002 «Общие критерии оценки безопасности информационных технологий» [1] и на основе его прототипа – международного стандарта «Common Criteria for Information Technology Security Evalution» [2]. Эти стандарты обобщают подходы к построению системы защиты на основе учета качественного состава механизмов и средств защиты. Постановка проблемы. Существующие критерии для проектирования системы защиты основываются на защите от конкретной атаки. Они не рассматривают атаку как взаимосвязанную последовательность реализаций угроз, и не учитывают тот фактор, что не эффективно строить защиту, основываясь на определенной угрозе. Цель работы. Разработка метода формального проектирования системы защиты на основе представления атаки на направленном графе и его оптимизация с целью найти такую угрозу, нивелирование которой позволит минимизировать риск. Базовые положения исследования. Под угрозой информационной безопасности АС понимается возможность реализации воздействия на информацию, обрабатываемую в АС, приводящего к искажению, уничтожению, копированию, блокированию доступа к информации, а также возможность воздействия на компоненты АС, приводящего к утрате, уничтожению или сбою функционирования носителя информации, средства взаимодействия с носителем или средства его управления. Вероятность того, что угроза будет использована, определяется вероятностью осуществления атаки на эту угрозу. Под атакой (attack, intrusion) на информационную систему понимается действия (в общем случае последовательность связанных между собой действий нарушителя), которые реализуют угрозы. Промежуточные результаты. Предложен метод проектирования системы защиты, состоящий в следующем: с использованием теории рисков при проектировании рассматривается в качестве элемента не угроза, а атака, которая представляется 106 последовательностью реализации угроз с заданной вероятностью. Метод предполагает оптимизацию направленного взвешенного графа (рисунок) с целью определения и нивелирования наиболее актуальных угроз, присутствие которых приводит к максимальному риску. S1 S2 Sk1 Si Si Sk2 Sn-1 Sn Skm S0 Рисунок. Представление атаки на направленном графе k R = å pS0 ®Sk * Ci , i =1 где S0 – исходное безопасное состояние; безопасное состояние (Safestate) – это предопределенное начальное состояние системы; Sk, где k от 1 до m – конечное событие, характеризуемое потерей от осуществления атаки (цели атак ИБ, в том числе нарушение конфиденциальности, целостности и доступности); Si, где i от 1 до n – вершины графа – состояние системы с условием реализации угрозы при осуществлении атаки, она осуществляется слева направо; дуги между вершинами – переход из одного состояния ИС в другое с определенной вероятностью наличия угроз – pi. Под длиной пути понимаем вероятность перехода из состояния S0 в состояние Sk. В качестве основного критерия оптимизации при проектировании системы защиты на данном взвешенном направленном графе используется путь, который имеет наибольшую вероятность перехода из состояния S0 в состояние Sk. Далее следует определить вершину, нивелирование которой по заданному критерию позволит исключить критичную совокупность ветвей. Исключение пути позволит минимизировать риск и уменьшить потери. Специфичность метода заключается в том, что граф может изменяться, основываясь на актуальных угрозах информационной безопасности. Количество промежуточных состояний и переходов между состояниями может увеличиваться и уменьшаться. Основные результаты. Разработан метод формального проектирования системы защиты. Определен основной критерий оптимизации, который позволяет минимизировать риск. 1. 2. Литература ГОСТ Р ИСО/МЭК 15408-2002. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. – Часть 1. Введение и общая модель. Часть 2. Функциональные требования безопасности. Часть 3. Требования доверия к безопасности. – Госстандарт России, Москва, 2002. Common Criteria for Information Technology Security Evaluation. Version 2.2. Revision 256. Part 1: Introduction and general model. – January 2004. 107