Защита

реклама

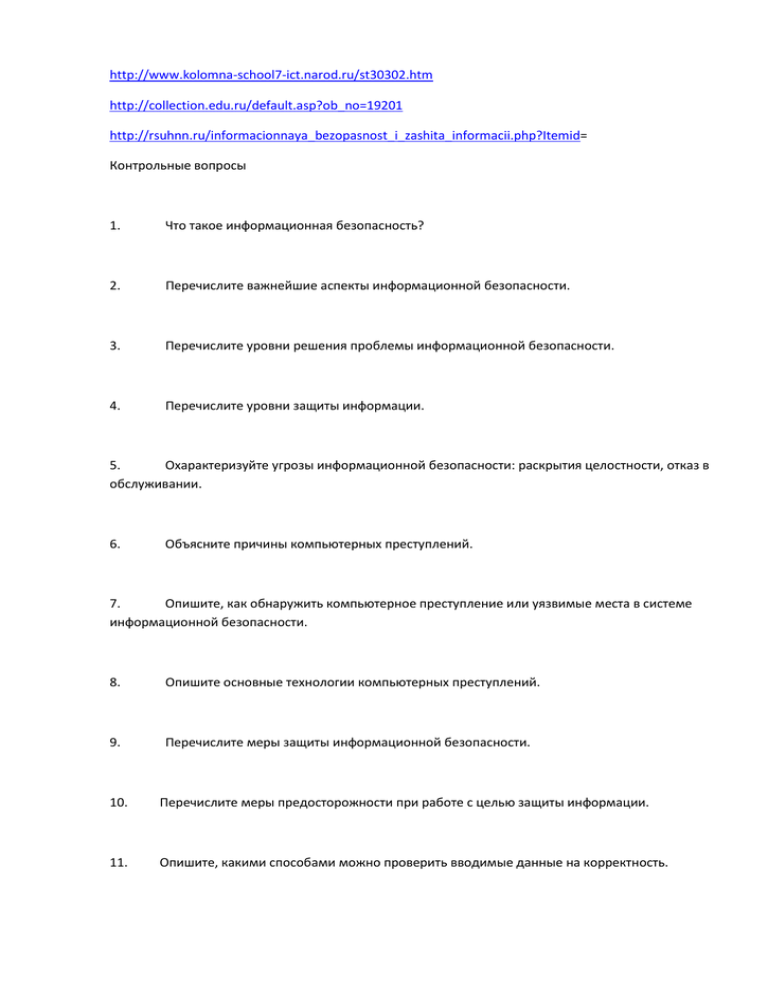

http://www.kolomna-school7-ict.narod.ru/st30302.htm http://collection.edu.ru/default.asp?ob_no=19201 http://rsuhnn.ru/informacionnaya_bezopasnost_i_zashita_informacii.php?Itemid= Контрольные вопросы 1. Что такое информационная безопасность? 2. Перечислите важнейшие аспекты информационной безопасности. 3. Перечислите уровни решения проблемы информационной безопасности. 4. Перечислите уровни защиты информации. 5. Охарактеризуйте угрозы информационной безопасности: раскрытия целостности, отказ в обслуживании. 6. Объясните причины компьютерных преступлений. 7. Опишите, как обнаружить компьютерное преступление или уязвимые места в системе информационной безопасности. 8. Опишите основные технологии компьютерных преступлений. 9. Перечислите меры защиты информационной безопасности. 10. Перечислите меры предосторожности при работе с целью защиты информации. 11. Опишите, какими способами можно проверить вводимые данные на корректность. 12. Опишите основные меры защиты носителей информации. 13. Почему подключение к глобальной компьютерной сети Интернет представляет собой угрозу для информационной безопасности? 14. Опишите, как использование электронной почты создает угрозу информационной безопасности. Какие меры обеспечивают безопасное использование e-mail? Задания 1. Докажите, что в современном обществе все большую актуальность приобретает знание нравственно-этических норм и правовых основ использования средств новых информационных технологий в повседневной практической деятельности. 2. Приведите примеры, иллюстрирующие рост борьбы с нарушениями нравственных и правовых норм в сфере информационной безопасности. 3. Проанализируйте состояние информационной безопасности в кабинете информатики вашего учебного заведения. Предложите дополнительные мероприятия по повышению уровня информационной безопасности. 4. Приведите примеры из жизни, из кино- и видеофильмов, иллюстрирующие использование уязвимых мест и нарушения мер защиты информационной безопасности для несанкционированного проникновения в охраняемые системы. 5. Проведите анализ использования магнитных носителей в компьютерном классе вашего учебного заведения с точки зрения обеспечения норм информационной безопасности, сформулируйте предложения по укреплению информационной безопасности кабинета. 6. Найдите в глобальной сети Интернет и изучите материалы по правовым аспектам информационной безопасности: · Доктрину информационной безопасности Российской Федерации. · Закон РФ от 23 сентября 1992 г. № 3523-1 «О правовой охране программ для электронных вычислительных машин и баз данных» (с послед, изм. и доп.). · Федеральный закон от 21 июля 1993 г. № 5485-1 «О государственной тайне» (с послед, изм. и доп.). · Федеральный закон от 20 февраля 1995 г. № 24-ФЗ «Об информации, информатизации и защите информации». · Федеральный закон от 4 июля 1996 г. № 85-ФЗ «Об участии в международном информационном обмене» (с послед, изм. и доп.). · Федеральный закон от 7 июля 2003 г. № 126-ФЗ «О связи» (с послед, изм. и доп.). · Федеральный закон от 29 июля 2004 г. № 98-ФЗ « О коммерческой тайне». 1 группа Утечка или кража личных данных. Суть: Ваша персональная информация может оказаться в чужих руках, что грозит печальными серьезного последствия. последствиями, вплоть до Факты: Если у вас есть кредитная карта и банковский счет, то весьма соблазнительно выглядит перспектива оплаты услуг Internet-магазинов в режиме on-line. Действительно, это ведь так удобно! Таким образом, в Европе за прошлый год счета «облегчились» на 533 млн $. Защита: 2 группа Вирусы. Суть: На ваш компьютер могут напасть вредоносные программы, уничтожающие данные или приводящие к неработоспособности всего компьютера. Факты: Вирусов стоит бояться и в оффлайновой жизни, но на просторах Internet распространение вирусов может выливаться в настоящие эпидемии. Коварные создатели вредоносных программ используют почтовые сообщения. Приходится быть осторожными с программами, которые вы скачиваете из Internet. Защита: 3 группа Спам. Суть: Ваш почтовый несанкционированными ящик начинает рекламными переполняться сообщениями, делая практически невозможной нормальную обработку электронной почты. Факты: Ленивые и неудачные торговцы, вместо того, чтобы заняться повышением уровня своих товаров и услуг, стремятся делать бизнес на некачественной рекламе. Защита: 4 группа Хакеры. Суть: В ваш компьютер могут проникнуть из Internet с целью кражи личной информации либо для использования вашего компьютера в качестве плацдарма для дальнейших атак. Факты: Всего лишь пару лет можно было успокоить домашних пользователей, что хакерам нужен доступ только на крупные, мощные машины – теперь времена изменились. Даже информация о подключении к Internet-провайдеру (телефон+логин+пароль) – лакомая добыча для хакера. Защита: 5 группа Нарушение авторского права. Суть: Украсть текст, программу, идею и т.д. в Сети очень просто. Факты: Стоит вам разместить на собственной страничке в Сети какой – либо плод своего творчества – будьте уверены (если это заслуживает внимания) – обязательно скопируют. Защита: 6 группа Денежное надувательство. Суть: В Сети полно ловушек для простаков – «пирамид» и «завлекалок». Факты: Сколько людей до сих пор попадаются на фальшивые предложения о работе, предложения о быстром обогащении. Защита: 7 группа Вероятность дезинформации. Суть: Как подтвердить адекватность информации в сети? Как убедиться, что те с кем вы ведете переписку по электронной почте – те, за кого себя выдают? Факты: За последнее время многие привыкли видеть в Сети непререкаемый оракул истины и черпать все сведения именно из него. А часто потом выясняется, что новости оказались «уткой», фотографии – ловкой подделкой c применением Photoshop. Защита: ТЕМЫ КОНТРОЛЬНЫХ РАБОТ Задание на контрольную работу 1.Составить логическую схему базы знаний по документу (список обязательных источников прилагается ниже) в соответствии с номером варианта. 2.Выбрать из текста документа несколько абзацев, непосредственно содержащих понятия «Информационная безопасность» и «Защита информации». 3.Зашифровать по одному предложению из выбранных абзацев различными методами: - методом простой замены, - по схеме Вижинера (ключ «Университет»), - методом перестановки с ключем и пропуском (ключ «Технологии»). 4. Закодировать с помощью кода Хаффмена одно предложение, предварительно написав его латинскими буквами. 5. Раскодировать по Хаффмену сообщение, выданное преподавателем. 6. С помощью программного пакета «PGP»: - зашифровать сообщение, - создать цифровую подпись, - зашифровать с цифровой подписью, - импортировать закрытый ключ у студента с другого компьютера, - расшифровать сообщение студента, передавшего закрытый ключ. 7. Для указанного в варианте контрольной работы раздела лекции: осветить и дополнить материалом из других источников (включая Интернет-источники). ВОПРОСЫ К ЭКЗАМЕНУ 1.Сущность и объекты информационной безопасности. 2. Виды и состав угроз информационной безопасности. 3. Задачи, принципы и методы обеспечения информационной безопасности. 4. Основные положения государственной политики обеспечения информационной безопасности и мероприятия по их реализации. 5. Сущность и понятие защиты информации. 6. Цели защиты информации. 7. Значение защиты информации. 8. Теоретические основы защиты информации. 9. Основные положения и структура концепции защиты информации. 10. Организационные основы защиты информации. 11.Криптографические модели защиты информации. 12. Криптология, криптография и криптоанализ. 13. Симметричные и ассимметричные криптосистемы. 14. Защита информации с использованием ЭВМ. Практические задания 1. Кодирование информации. 2. Шифрование подстановкой. 3. Шифрование перестановкой. 4. Частотный анализ текста. 5. Коды Вижинера. 6. Коды Хемминга. 7. Коды Хаффмена. 8. Пакет шифрования «PGP».