Разграничение доступа и парольная политика

реклама

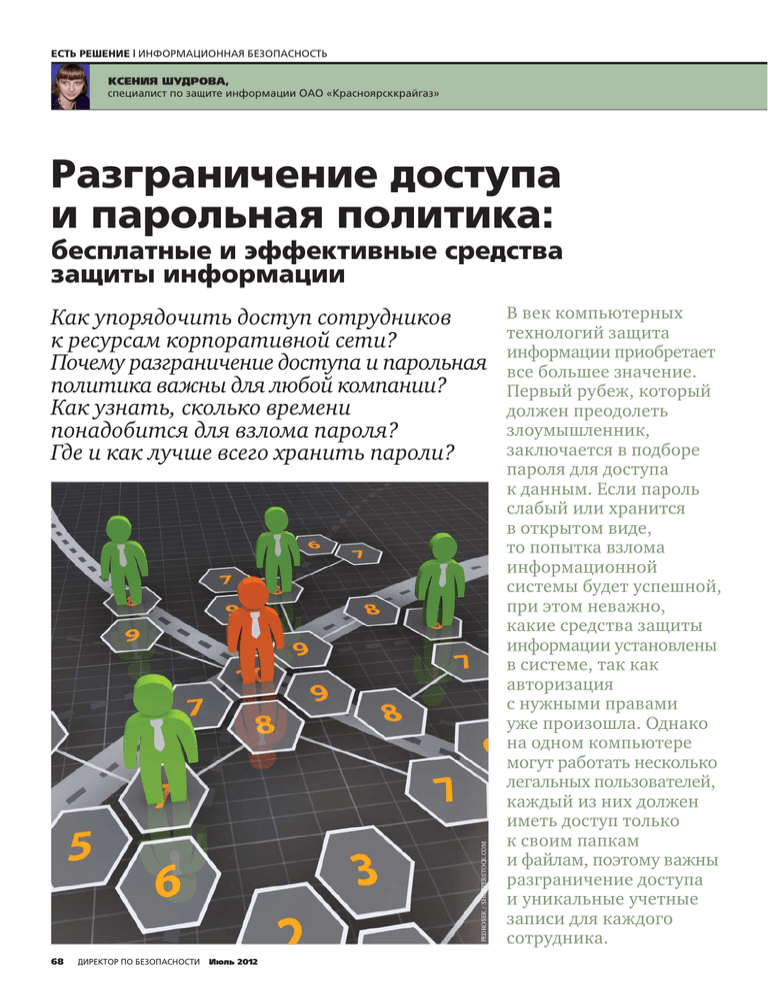

ЕСТЬ РЕШЕНИЕ | ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ КСЕНИЯ ШУДРОВА, специалист по защите информации ОАО «Красноярсккрайгаз» Разграничение доступа и парольная политика: бесплатные и эффективные средства защиты информации PEDROSEK / SHUTTERSTOCK.COM Как упорядочить доступ сотрудников к ресурсам корпоративной сети? Почему разграничение доступа и парольная политика важны для любой компании? Как узнать, сколько времени понадобится для взлома пароля? Где и как лучше всего хранить пароли? 68 ДИРЕКТОР ПО БЕЗОПАСНОСТИ Июль 2012 В век компьютерных технологий защита информации приобретает все большее значение. Первый рубеж, который должен преодолеть злоумышленник, заключается в подборе пароля для доступа к данным. Если пароль слабый или хранится в открытом виде, то попытка взлома информационной системы будет успешной, при этом неважно, какие средства защиты информации установлены в системе, так как авторизация с нужными правами уже произошла. Однако на одном компьютере могут работать несколько легальных пользователей, каждый из них должен иметь доступ только к своим папкам и файлам, поэтому важны разграничение доступа и уникальные учетные записи для каждого сотрудника. WWW.S-DIRECTOR.RU О парольной политике Парольная политика – это набор правил работы с паролями в организации. Правила включают в себя следующие важные условия: требования к сложности пароля; требования к длине пароля; требования к частоте смены пароля; критерии, по которым можно судить о недопустимости пароля; способ хранения и замены паролей. Существует несколько способов аутентификации пользователя в информационной системе. Это могут быть аппаратные ключи, биометрические данные и пароли. Каждый из этих методов обладает своими преимуществами и недостатками. Аутентификация по ключевому носителю предполагает дополнительные затраты не только на аппаратный ключ, но и на специализированное программное обеспечение. При этом нужно обязательно решать вопрос о хранении материальных носителей. Если пароль может храниться только в голове пользователя, то для ключа необходим сейф или защищенное хранилище. Аутентификация по биометрии – это очень перспективное направление, основным достоинством которого является сложность подмены данных. Такие системы могут анализировать сетчатку глаза, отпечатки пальцев, контуры лица. На сегодняшний день существует огромное количество параметров, по которым можно проверять подлинность пользователя. Однако, для того чтобы производить аутентификацию по биометрии, необходимо устанавливать очень сложную и дорогую систему. Парольная политика представляет собой средство защиты информации, которое доступно любой организации, так как реализуется бесплатно. Функция запроса пароля встроена не только в операционную систему, но и во многие программы, в том числе в офисные приложения, с которыми сотрудники работают ежедневно. Аппаратная аутентификация и проверка биометрических данных не исключают парольную защиту. Вход в операционную систему Парольная политика представляет собой средство защиты информации, которое доступно любой организации, так как реализуется бесплатно может выполняться с помощью электронного ключа, а доступ к данным чаще всего осуществляться по паролю. Для того чтобы определиться с мерами защиты паролей, необходимо понять, как может происходить взлом. Угрозы, связанные с паролями, можно условно разделить на следующие основные виды: угроза утери парольной информации; кража материального носителя, на котором записан пароль; подбор пароля злоумышленником. Для предотвращения утери и кражи пароля рекомендуется не хранить их на материальных носителях. С подбором пароля все сложнее, злоумышленники часто используют специальные программы подбора паролей. Такие приложения могут работать со словарями слов, часто используемых в качестве пароля, а также осуществлять полный перебор всех комбинаций символов. Подбирать пароли в состоянии не только процессор, но и видеокарта. Причем использование современных видеокарт дает значительный выигрыш в скорости1. Может показаться, что какой-то набор символов или слово достаточно трудно подобрать, и в словаре его нет. Однако доказано, что человек не может генерировать абсолютно случайные последовательности символов и вероятность того, что другой человек сможет придумать такую же последовательность, существует. Часто люди используют в качестве пароля те слова, которые связаны с какими-то эмоциями, потому что они легко запоминаются и не нужно ничего записывать. Очевидное достоинство такого подхода – пароль не хранится в бумажном виде и не может быть подсмотрен другими сотрудника- ми или посторонними лицами. Вместе с тем дата рождения – первое, что будет проверяться злоумышленником при попытке подбора пароля. Стандартный набор часто используемых паролей, как правило, включает девичью фамилию матери, кличку собаки, любимое блюдо, то, что связано с личной жизнью пользователя. Плохими вариантами пароля являются слова, которые можно найти в словаре какого-либо из языков, исключительно цифровые последовательности, даты, географические названия, названия брендов, имена героев фильмов, последовательности символов, которые расположены на соседних кнопках клавиатуры: всем известный qwerty или его русский вариант йцукен и множество подобных. То, что кажется легким для запоминания, также легко подбирается злоумышленником. Существуют различные методики создания паролей, простых в запоминании, но сложных для подбора. Среди них широко известна следующая методика: подбирается слово, некоторые из букв в этом слове пишутся прописными буквами, другие остаются строчными. В слово добавляются спецсимволы: «–», «;», «,» и цифры. Для программы такая последовательность выглядит как случайный набор цифр и символов, для пользователя это быстро запоминаемое ключевое слово. Также можно воспользоваться специальными программами в Интернете, которые генерируют случайные последовательности символов. Однако стоит ли доверять таким программам? Никто не может сказать, формируют ли они ключевую последовательность случайно или действуют по заданному злоумышленником алгоритму. Мы не Июль 2012 ДИРЕКТОР ПО БЕЗОПАСНОСТИ 69 ЕСТЬ РЕШЕНИЕ | ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ можем гарантировать, что база паролей из этой программы не будет получена злоумышленником и тогда любой из паролей станет ему известен. Лучше все-таки не брать готовые пароли из примеров. Один из методов создания сложного пароля, который часто приводится в Интернете как надежный, заключается в следующем: пользователь смотрит на русские буквы на клавиатуре, а набирает пароль латиницей. Например, слово «пароль» выглядит как «gfhjkm». Для усложнения берут длинную русскую, часто абсурдную по смыслу фразу и из каждого слова выбирают несколько букв. Для усложнения пароля необходимо стремиться, чтобы попадались слова с символами: б, ю, х, ъ, ж, э – так как для латиницы это спецсимволы. Существуют ресурсы онлайн-проверки сложности пароля, часто у нас популярны англоязычные2. В окошко нужно ввести свой пароль, появится информация о том, через какое время он будет подобран. Для латиницы это работает очень хорошо, причем при вводе таких паролей, как password и qwerty, появляется информация о том, что это пароли из десятки худших паролей. Однако для кириллицы все не так радужно – словарные слова она, естественно, не распознает и оценивает как последовательность символов определенной длины. Проверять имеет смысл только пароли на латинице. В российском законодательстве термин «пароль» встречается редко и обычно в контексте аналога собственноручной подписи: «коды, пароли и иные средства, подтверждающие, что документ исходит от уполномоченного на это лица». Подобное определение с небольшими поправками присутствует в следующих законах: Гражданский кодекс Российской Федерации (часть вторая). Федеральный закон «Об организованных торгах» от 21.11.2011 № 325-ФЗ. Федеральный закон «Об электронной подписи» от 06.04.2011 № 63-ФЗ. Федеральный закон «О противодействии легализации (отмыванию) до70 ДИРЕКТОР ПО БЕЗОПАСНОСТИ Июль 2012 ходов, полученных преступным путем, и финансированию терроризма» от 07.08.2001 № 115-ФЗ. Федеральный закон «О клиринге и клиринговой деятельности» от 07.02.2011 № 7-ФЗ. Пароль служит для подтверждения личности, а значит, его необходимо строго охранять. У каждой организации есть необходимость обезопасить свои информационные ресурсы от неизвестных третьих лиц, которые могут получить доступ к ценным сведениям и воспользоваться ими в своих целях. А эти цели могут быть совершенно противоположны целям предприятия. Скорее всего, нарушители попытаются использовать информацию компании в своих корыстных интересах. Нельзя сказать, их, пыталась получить доступ к базе, к которой у нее доступа нет. В дальнейшем можно будет отслеживать работу пользователя, особенно в случае определенных подозрений по поводу того, что он увольняется или сотрудничает с конкурентами. В такой ситуации необходимо обратить внимание на то, что же сотрудник делает в рабочее время. Вместе с тем, если Иванова зайдет в систему под чужой учетной записью, администратор увидит, что заходил, например, пользователь Petrov, значит, это Петров из отдела кадров работал с базой, а у него были на это полные права. Соответственно для предотвращения подобной ситуации пароли у сотрудников должны быть сложными и должны храниться в недоступном месте (или вообще не храниться на Существуют три основных модели разграничения доступа к информации: дискреционная, мандатная и ролевая что если установлены пароли на все, то информационная система полностью защищена и гарантирована от взломов и атак. Такого быть не может, но в какой-то мере парольная политика снижает вероятность вторжения. Если злоумышленник не сможет подобрать пароль для входа в систему, то дальнейшие его действия будут затруднены. Большой процент нарушителей на этом этапе отсеется. Защита информации от несанкционированного доступа третьих лиц – это не единственное достоинство парольной политики. С помощью нее можно персонифицировать ответственность каждого пользователя в сети за то, что он делает. Так, если Иванова заходит в систему под ником Ivanova, то системный администратор знает (благодаря электронному журналу), что она запрашивала определенные документы, корректировала материальных носителях), для того чтобы другие сотрудники не могли использовать эту информацию и под чужим именем работать в системе. Защищаться необходимо не только от третьих лиц, но и от внутренних угроз. Достоинствами парольной политики являются также повышение дисциплины, правильная организация работы. Недостаточно уведомить сотрудника о правилах работы с паролями, система должна быть настроена так, чтобы использование простого пароля было физически невозможно, а по истечении нескольких месяцев самостоятельно запускалась принудительная смена пароля. Необходимо учесть определенные риски: если все пароли будут храниться только в голове работника, то при его увольнении организация может потерять большое количество информации. Избежать этого можно, если хранить дубликаты PEDROSEK / SHUTTERSTOCK.COM WWW.S-DIRECTOR.RU паролей на материальных носителях в опечатанных конвертах в сейфе. Периодические проверки работы сотрудников с паролями и выполнения ими правил парольной политики приводят к пониманию того, что контроль в организации над действиями сотрудников ведется и руководство интересуется, чем же они занимаются в рабочее время. Когда работник зайдет в систему под своей учетной записью, он обязательно подумает о том, что ему делать, а чего лучше не делать. И совсем другое дело, когда все заходят под одной учетной записью. Возникает ощущение безнаказанности, и каждый считает, что он может делать все, что угодно, потому что нельзя доказать вину конкретного пользователя в случае нарушения. Каждый сотрудник обязан знать – то, что он делает на рабочем компьютере, должно соответствовать утвержденным правилам. Разрешено ли просматривать переписку персонала, даже если она служебная, – это спорный вопрос. Некоторые специалисты считают, что если сотрудник написал соответствующую расписку о том, что не возражает, чтобы в отношении него проводились проверки, то просмотр его почты абсолютно законный. Однако Конституция РФ однозначно трактует право каждо- го на тайну переписки. Кроме чтения корреспонденции, можно прибегнуть к другому методу контроля – отслеживать, какие запросы к базе данных делает сотрудник, какие сайты посещает. Это дает достаточно полную картину, и на основании таких сведений можно сделать определенные выводы. Таким образом, главное правило парольной политики – нельзя нескольким сотрудникам работать под одной учетной записью. Пароли пользователей знают только сами пользователи; ни администратор, ни руководитель не должны обладать такими сведениями. Специалисты отдела информационных технологий только определяют меры защиты паролей. Жестко должны быть определены частота смены пароля, правила его ввода. Недопустимо подсматривание, т. е. нельзя вводить пароль в присутствии других сотрудников и посетителей. В качестве профилактической меры мониторы располагают таким образом, чтобы, входя в помещение, посетитель не видел того, что изображено на экране. То же относится и к окнам – мониторы должны быть от них отвернуты. Полезно настроить механизм блокировки при введении более трех неверных вариантов пароля. Необходимо устраивать периодические проверки соблюдения парольной политики. Пользователь сам придумывает пароль и после первого входа в систему меняет стандартный в обязательном порядке. Пароль можно установить на документы, архивы, программы, операционную систему, BIOS, электронные ключи, любые папки и файлы. О разграничении доступа Так как в организации часто несколько человек работают за одним компьютером, каждый должен входить в систему под своим именем и получать доступ только к своим файлам. Федеральный закон «Об информации, информационных технологиях и о защите информации» (№ 149-ФЗ от 27.07.2006) в ст. 9 говорит об ограничении доступа к информации следующее: «1. Ограничение доступа к информации устанавливается федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. 2. Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами». Июль 2012 ДИРЕКТОР ПО БЕЗОПАСНОСТИ 71 ЕСТЬ РЕШЕНИЕ | ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Существуют три основных модели разграничения доступа к информации: дискреционная, мандатная и ролевая. Дискреционная модель представляет собой матрицу доступа, где каждому субъекту (строки) и объекту (столбцы) ставится в соответствие уровень доступа, обычно это: чтение, запись, исполнение. Мандатная модель основана на уровнях доступа. Объектам присваивается уровень доступа, а субъекты имеют соответствующий допуск. Лицо с допуском к совершенно секретным сведениям, например, не может иметь доступа к информации особой важности, но может иметь доступ к секретной информации. Существует два основных правила: не читать вверх и не писать вниз. Также пользователь не может сам себе повысить полномочия, для того чтобы зайти в систему под именем другого пользователя и прочитать документы, к которым ранее не имел доступа. Ролевая модель появилась позднее других, она включает в себя обе предыдущие в качестве предельных вариантов. Каждый субъект характеризуется ролью, которая определяет разрешенные функции по отношению к объектам доступа. Системы контроля доступа, основанные на присвоении каждому документу метки конфиденциальности, предназначены для защиты информации с ограниченным доступом. Такие системы работают с уровнями привилегий пользователя. Если у пользователя установлен уровень привилегий конфиденциально, то он может читать документы с таким грифом, в ином случае данное действие запрещено. Это правильный подход, когда четко известно, какие электронные документы являются конфиденциальными, а какие таковыми не являются. В этом случае можно грифовать электронные документы с коммерческой тайной. Стоит также заметить, что системы, основанные на метках конфиденциальности и уровнях доступа, очень часто достаточно требовательны к программному обеспечению на компьютере, а также замедляют в целом работу автоматизированного рабочего места. Их используют исключительно для жесткого контроля. Цели должны оправдывать средства, и эти документы должны быть действительно важными для организации. Во всех других PEDROSEK / SHUTTERSTOCK.COM СВЯЗКА «ЛОГИН – ПАРОЛЬ» ПОЗВОЛЯЕТ ОПРЕДЕЛЯТЬ ДЛЯ ПОЛЬЗОВАТЕЛЯ ПРАВИЛА РАБОТЫ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ПРЕДПРИЯТИЯ 72 ДИРЕКТОР ПО БЕЗОПАСНОСТИ Июль 2012 случаях можно обойтись встроенными средствами операционной системы. Операционная система позволяет назначать права доступа к каждому документу – на чтение, запись, дополнение. Ведется электронный журнал доступа к документам. Единственный минус – не все доверяют встроенным механизмам защиты. Однако существуют операционные системы, сертифицированные ФСТЭК, они представляют собой средства защиты информации (СЗИ). Иначе говоря, встроенным средствам можно в какой-то мере доверять. Они являются бюджетным решением в случае, когда есть желание установить сертифицированные средства, а средств на навесные дорогостоящие СЗИ нет. Закон предъявляет требования к обязательному ограничению доступа при обработке государственной тайны и сведений конфиденциального характера, в том числе коммерческой тайны, персональных данных, банковской тайны и т. д. Ограничение доступа – не право, а обязанность. Если в организации обрабатываются сведения, содержащие коммерческую тайну, персональные данные, то ограничивать доступ к ним необходимо. В случае с коммерческой тайной ограничение доступа является одним из обязательных условий установления режима коммерческой тайны. При отсутствии ограничений режим считается неустановленным. Когда все сотрудники могут работать с коммерческой тайной, а допущены к работе только два человека, т. е. чисто технически ограничений для работы остальных сотрудников нет, режим коммерческой тайны не считается установленным. А если не обеспечены меры защиты, то и нет возможности требовать возмещения ущерба. Необходимо давать каждому пользователю доступ только к определенным ресурсам. Задачи разграничения доступа продиктованы в первую очередь тем, что не каждый сотрудник должен обладать информацией в полном объеме обо всем, что происходит в организации. А если в работе излишняя осведомленность пользы не приносит, соответственно до- WWW.S-DIRECTOR.RU ступ к информации, с которой человек не должен работать, продиктован лишь такими мотивами, как любопытство или корыстный интерес, возможно, даже договоренность с конкурентами. Если принять за основу то, что все сотрудники не имеют врожденного любопытства и они кристально честные люди, в этом случае можно было бы выделить на сервере 20 папок, назвать их фамилиями работников, никаких паролей не вводить и попросить каждого работать только в своей папке. Но так как жизнь диктует другие правила и велика вероятность того, что человек, который понимает, что за его действиями контроля и ограничений нет, может работать как в своей папке, так и в чужой и обязательно посмотрит содер- Чаще всего ограничение доступа основано на том, что у обычного пользователя есть права доступа к локальной папке, к сетевой папке структурного подразделения и нет доступа к системным папкам. Для многих организаций это хороший вариант – нет дополнительной нагрузки из-за проверки каждого документа и установки, специальных меток и ограничения доступа. Вместе с тем минимальный контроль ведется. Есть такие пользователи, которым необходимы права администратора (помимо системного администратора, что естественно), к ним относятся программисты, тестировщики, специалисты по информационной безопасности, т. е. те люди, которые обладают изначальными Задачи разграничения доступа продиктованы в первую очередь тем, что не каждый сотрудник должен обладать информацией в полном объеме обо всем, что происходит в организации жимое папок соседей, а возможно, даже узнает ту информацию, которая для него не предназначена. В организациях часто большинству сотрудников дают права пользователя, а не администратора. Имея права администратора, пользователи могут начать устанавливать программное обеспечение, принесенное из дома и скачанное из сети. Они попытаются отключить защитные механизмы, службы, которые необходимы для корректной работы, случайно или из любопытства изменят настройки системы. В качестве примера можно привести практиканта, который что-то слышал на лекции о системном реестре, в котором надо пару строчек поправить и операционная система начнет работать быстрее. На самом деле система может перестать работать вообще. В этой ситуации разграничение доступа может быть очень полезным. знаниями в области информационных технологий и постоянно в своей работе проверяют программное обеспечение, подключают программно-аппаратные модули. Если у них не будет прав администратора, это значительно затруднит их работу и нагрузит дополнительно системного администратора, если он будет постоянно бегать по их поручениям. На время отпуска и болезни необходимо блокировать учетные записи сотрудников. Блокирование происходит на основании служебной записки от руководителя структурного подразделения работника либо от отдела кадров, разблокирование также происходит на основании служебной записки. В случае увольнения учетная запись удаляется. Можно также вести журналы внеплановой смены паролей с указанием причины (например, если пользователь забыл пароль или пароль был скомпрометирован). О взаимосвязи парольной политики и разграничении доступа Пароли позволяют ограничивать доступ к информационным ресурсам, а управление доступом – определять правила работы с документами. Связка «логин – пароль» позволяет определять для пользователя правила работы в информационной системе предприятия. Парольная политика призвана решать три основные задачи: Защита ценной информации от ознакомления с ней посторонних лиц. Учет доступа к сведениям конфиденциального характера: персональным данным, коммерческой тайне. Обеспечение личной ответственности работников за свои действия. Положительные моменты разграничения доступа к информации перекликаются с положительными моментами парольной политики: Выполнение норм законодательства, в том числе закона о коммерческой тайне, закона о персональных данных. Контроль и ограничение в работе пользователя. Каждый работает исключительно над своими задачами и не интересуется чужими документами. Четкое определение ответственных в случае нарушения режима доступа. Повышение уровня дисциплины – каждый работает только со своими папками и документами. Ответственное лицо за управление доступом и парольную защиту – это чаще всего руководитель отдела информационных технологий. Он должен организовывать процесс создания, изменения и блокирования учетных записей в сети, разрабатывать и внедрять правила парольной политики. Говоря о паролях, не нужно забывать и о разграничении доступа и наоборот; в статье оба эти понятия плотно переплетены. Это две части единого целого. Если проводить аналогии, то пароль – ключ к виртуальному сейфу, а разграничение доступа определяет содержимое ячейки. 1 http://www.thg.ru/graphic/hack_password_gpu/ hack_password_gpu-02.html 2 http://howsecureismypassword.net/ Июль 2012 ДИРЕКТОР ПО БЕЗОПАСНОСТИ 73