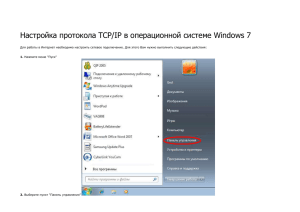

Internet Security 2015 - F

реклама