Использование команд nat, global, static, conduit и access

реклама

"Использование команд nat, global, static, conduit и access-list и

переназначене порта (перенаправление) на PIX"

Содержание

Введение

Предварительные условия

Требования

Используемые компоненты

Условные обозначения

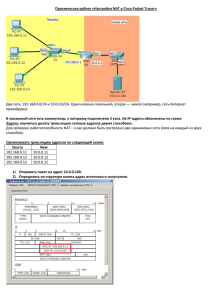

Схема сети

Начальная конфигурация

Разрешение исходящего доступа

Разрешение некоторым внутренним узлам доступа к внешним сетям

Позвольте остающийся доступ для внутренних узлов внешним сетям

Позвольте доступ для внутренних узлов DMZ без трансляции

Запрет доступа внутренних узлов во внешние сети

Разрешение доступа недоверенных узлов к узлам доверенной сети

Использование туннелей в PIX версии 4.4.5 и выше

Использование списков ACL в ПО PIX версии 5.0.1 и выше

Отключение NAT

Перенаправление (переадресация) портов с использованием команд Static

Схема сети — перенаправление портов

Частичная конфигурация PIX - перенаправление порта (передача)

Внешний NAT (преобразование сетевых адресов)

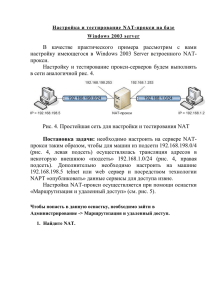

Схема сети - внешнее NAT-преобразование

Фрагмент конфигурации PIX - внешнее NAT-преобразование

Устранение неполадок

Сведения, необходимые при обращении в Центр технической поддержки

Дополнительные сведения

Введение

Для максимального повышения безопасности при реализации брандмауэра Cisco Secure PIX важно знать, как пакеты

передаются между интерфейсами с высоким уровнем безопасности и интерфейсами с низким уровнем безопасности, используя

команды nat, global, static и conduit или access-list и access-group в программном обеспечении PIX версий 5.0 и более поздних. В

данном документе объясняются различия между этими командами, а также способы настройки перенаправления порта в версии ПО

PIX 6.0 и функция преобразования сетевых адресов (NAT), добавленная в ПО PIX версии 6.2.

Дополнительную информацию об основных конфигурациях NAT и преобразовании адресов портов (PAT) для устройств безопасности

Cisco PIX серии 500 см. в Инструкции по PIX/ASA 7.x NAT и PAT.

Дополнительную информацию об основных конфигурациях NAT и PAT для брандмауэра Cisco Secure PIX см. в документе

Использование инструкций NAT и PAT для брандмауэра Cisco Secure PIX.

Предварительные условия

Требования

Для этого документа отсутствуют особые требования.

Используемые компоненты

Сведения, содержащиеся в этом документе, касаются следующих версий программного обеспечения.

Программное обеспечение межсетевого крана на Cisco Secure PIX версии 4.4.5 и более поздней

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все

устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить

потенциальное воздействие всех команд до их использования.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе Условные обозначения технических терминов Cisco.

Схема сети

Начальная конфигурация

Имена интерфейсов:

nameif ethernet0 outside security0

nameif ethernet1 inside security100

Разрешение исходящего доступа

Исходящий доступ – это подключения от интерфейса с высоким уровнем безопасности к интерфейсу с низким уровнем безопасности.

Это понятие включает в себя исходящие соединения, соединения, направленные в DMZ (демилитаризованную зону), а также

соединения, направленные от DMZ во внешнюю сеть. Также сюда относятся подключения из одной зоны DMZ к другой при условии,

что интерфейс источника подключения имеет более высокий уровень безопасности, чем интерфейс назначения. Это можно проверить,

просмотрев конфигурацию "nameif" на PIX.

Две стратегии, необходимые для разрешения исходящего доступа. Первая – метод преобразования. Это может быть статическое

преобразование с использованием команды static или динамическое преобразование с использованием команд nat или global.

Другое требование для исходящего доступа заключается в том, что при использовании списка контроля доступа (ACL), в нем должен

быть разрешен доступ узла-источника к узлу-приемнику с помощью определенного протокола и порта. По умолчанию нет ограничений

доступа на исходящие соединения через PIX. Это означает, что если для исходного интерфейса не настроен ACL, тогда, по умолчанию,

исходящие соединения разрешены при наличии настроенного способа преобразования.

В следующих разделах приведены примеры настройки способа преобразования и ограничения исходящего доступа с помощью ACL.

Разрешение некоторым внутренним узлам доступа к внешним сетям

Эта конфигурация предоставляет всем узлам в подсети 10.1.6.0/24 доступ к внешней сети. Для осуществления этого используются

команды nat и global.

1. Определите внутреннюю группу, которая будет участвовать в преобразовании NAT.

nat (inside) 1 10.1.6.0 255.255.255.0

2. Укажите пул адресов внешнего интерфейса, к которому преобразуются узлы, определенные в инструкции NAT.

global (outside) 1 175.1.1.3-175.1.1.64 netmask 255.255.255.0

Теперь узлы во внутренней сети могут иметь доступ к внешним сетям. Если внутренние узлы инициируют подключение к внешним

устройствам, они транслируются к адресу из глобального пула. Обратите внимание, что адреса назначаются из глобального пула по

принципу FIFO ("первым прибыл, первым обслужен"), начиная с самого младшего адреса в пуле. Например, если хост 10.1.6.25 первым

инициирует соединение наружу, он получает адрес 175.1.1.3. Следующий хост получает адрес 175.1.1.4 и т. д. Это преобразование не

является статическим и истекает по истечении периода бездействия, задаваемого командой timeout xlate hh:mm:ss.

Позвольте остающийся доступ для внутренних узлов внешним сетям

Проблема состоит в том, что имеется больше внутренних хостов, чем внешних адресов. Чтобы разрешить доступ всем узлам к внешней

сети, используется преобразование адреса порта (PAT). Если в глобальном выражении определен один адрес, выполняется

преобразование этого адреса. PIX позволяет преобразовывать один порт на интерфейс, и это преобразование поддерживает до 65535

активных объектов xlate на один глобальный адрес. Выполните следующие действия:

1. Определите внутреннюю группу, которая будет участвовать в преобразовании PAT. (Использование 0 0 позволяет выбрать все

внутренние узлы.).)

nat (inside) 1 10.1.6.0 255.255.255.0

2. Укажите глобальный адрес, который будет использоваться для РАТ.

global (outside) 1 175.1.1.65

При использовании РАТ необходимо помнить о следующем.

IP-адреса, назначаемые для РАТ, не могут принадлежать другому пулу глобальных адресов.

PAT не работает с приложениями H.323, серверами кэширования имен и туннельным протоколом «точка-точка» (PPTP). PAT

работает со службой имен доменов (DNS), FTP и пассивным FTP, HTTP, почтой, процедурой удаленного вызова (RPC), rshell,

Telnet, фильтрацией URL-адресов и экспортным трассировщиком.

Не используйте PAT при выполнении мультимедийных приложений через брандмауэр. Мультимедийные приложения могут

конфликтовать с сопоставлениями портов, обеспечиваемых PAT.

В программном обеспечении PIX версии 4.2(2) функция PAT не работает с IP-пакетами данных, поступающими в обратном

порядке. Эта проблема устранена в выпуске программного обеспечения 4.2(3).

IP-адреса в пуле глобальных адресов, заданных с помощью глобальной требуют, чтобы записи обратной DNS

гарантировали доступ ко всем внешним сетевым адресам через PIX. Чтобы создать обратные сопоставления DNS,

используйте запись указателя DNS (PTR) в файле сопоставления адреса и имени для каждого глобального адреса. Без записей

PTR интернет-подключение может быть низкоскоростным или периодически исчезать, а FTP-запросы не будут функционировать.

Например, если глобальный IP-адрес 175.1.1.3, а имя домена для брандмауэра PIX – pix.caguana.com, запись PTR будет иметь

следующий вид:

3.1.1.175.in-addr.arpa. IN PTR

pix3.caguana.com

4.1.1.175.in-addr.arpa. IN PTR

pix4.caguana.com & so on.

Позвольте доступ для внутренних узлов DMZ без трансляции

В то время как конфигурации ранее в этом документе используют nat и команды global, чтобы позволить хостам на внутренней сети

обращаться к хостам на интерфейсе DMZ путем перевода адресов источника внутренних хостов, иногда такая трансляция не требуется.

Когда узел одного интерфейса брандмауэра PIX инициирует подключение к узлу другого интерфейса, PIX должен иметь способ

сквозного преобразования IP-адреса этого узла. Даже если этот IP-адрес не требуется преобразовывать, преобразование должно

быть выполнено. Поэтому, чтобы разрешить узлам внутренней сети доступ к узлам зоны DMZ, необходимо настроить

преобразование, которое фактически ничего не преобразует.

Предположим, что узлам внутренней сети 10.1.6.0/24 требуется доступ к узлам сети DMZ 172.22.1.0/24:

1. Создайте статическое преобразование между всей внутренней сетью и зоной DMZ, которое фактически не преобразует

внутренние адреса.

static (inside,dmz) 10.1.6.0 10.1.6.0 netmask 255.255.255.0

2. Создайте статическое преобразование, чтобы разрешить одному внутреннему узлу доступ к DMZ без фактического

преобразования адреса этого узла.

static (inside,dmz) 10.1.6.100 10.1.6.100

Примечание: PIX автоматически добавляет маску подсети 255.255.255.255.

Запрет доступа внутренних узлов во внешние сети

Если для исходного узла определен допустимый способ преобразования, а для PIX интерфейса источника не определен ACL, тогда

исходящее подключение разрешено по умолчанию. Однако в некоторых случаях может потребоваться ограничить исходящий доступ в

зависимости от источника, назначения, протокола и/или порта. Это можно осуществить при настройке ACL командой access-list и

применении его к PIX интерфейсу источника подключения командой access-group. PIX ACL применяются только для входящего

направления. ACL доступны в PIX версии 5.0.1 или выше. В более ранних версиях программного обеспечения используются

инструкции "outbound" и "apply", описанные в справочнике по командам PIX.

Ниже приведен пример, когда исходящий доступ по протоколу передачи гипертекста (HTTP) разрешен для одной подсети, а всем

другим узлам внешний HTTP-доступ запрещен, в то время как другой IP-трафик разрешен для всех.

1. Определите ACL.

access-list acl_outbound permit tcp 10.1.6.0 255.255.255.0 any eq www

access-list acl_outbound deny tcp any any eq www

access-list acl_outbound permit ip any any

Примечание: ACL PIX отличаются от ACL на маршрутизаторах Cisco IOS, в которых PIX не использует маску подстановочного

знака как Cisco IOS. Он использует стандартную маску подсети в определении ACL. Как и в случае с маршрутизаторами Cisco

IOS, в конце PIX ACL присутствует скрытый параметр "deny all".

2. Примените ACL к внутреннему интерфейсу.

access-group acl_outbound in interface inside

Разрешение доступа недоверенных узлов к узлам доверенной сети

В большей части организаций необходимо предоставлять ненадежным узлам доступ к ресурсам в своих надежных сетях. Общим

примером является внутренний веб-сервер. По умолчанию PIX запрещает подключения внешних узлов к внутренним узлам. Чтобы

разрешить такое подключение, используйте команды static и conduit. В программном обеспечении PIX версии 5.0.1 и выше

доступны также команды access-list и access-group в дополнение к команде conduit.

Двухинтерфейсный PIX требует либо каналов, либо ACLs. Туннели связаны с направлением. К ним применяется концепция деления на

внутренний и внешний. В двухинтерфейсном PIX туннель обеспечивает передачу данных из внешней области во внутреннюю. В

отличие от каналов передачи данных, списки ACL применяются к интерфейсам с помощью команды access-group. Эта команда

связывает ACL с интерфейсом для проверки трафика, передаваемого в определенном направлении.

В отличие от команд nat и global, разрешающих выход для внутренних узлов, команда static создает двустороннее

преобразование, разрешающее выход для внутренних узлов и вход для внешних, если созданы соответствующие каналы или

добавлены списки ACL/группы (программное обеспечение PIX версии 5.0.1 или выше).

В предыдущих примерах конфигурации PAT внешний узел, который пытается подключиться к глобальному адресу, может

использоваться тысячами внутренних узлов. Команда static создает взаимно-однозначное сопоставление. Команда conduit или accesslist определяет допустимый тип соединения с внутренним узлом, и ее необходимо использовать, когда узел с более низким

уровнем безопасности подключается к узлу с более высоким уровнем безопасности. Команды conduit и access-list связаны и с

портом, и с протоколом. Они могут разрешать доступ как в очень широких, так и в очень узких рамках, в зависимости от целей

системного администратора.

Приведенная выше схема сети иллюстрирует использование этих команд для настройки PIX, чтобы разрешить любому ненадёжному

узлу подключаться к внутреннему веб-серверу и позволить этому ненадёжному узлу, 199.199.199.24, получить доступ к службе FTP на

этой же машине.

Использование туннелей в PIX версии 4.4.5 и выше

Выполните эти действия для программного обеспечения PIX версии 4.4.5 и выше, используя туннели.

1. Определите статическую трансляцию адресов внутреннего веб-сервера во внешние/глобальные адреса.

static (inside,outside) 175.1.1.254 10.200.1.254

2. Определите хосты, которые могут подключаться к веб-серверу или FTP-серверу, и соответствующие порты.

conduit permit tcp host 175.1.1.254 eq www any

conduit permit tcp host 175.1.1.254 eq ftp host 199.199.199.24

В программном обеспечении PIX версий 5.0.1 и выше ACL с группами доступа может быть использован вместо канала. Каналы

остались, но теперь пользователю необходимо решать, следует ли ему использовать каналы или списки управления доступом. Не

рекомендуется сочетать ACL и кабельные каналы в одной конфигурации. Если настроены и туннели и ACL, то списки контроля

доступа имеют более высокий приоритет, чем туннели.

Использование списков ACL в ПО PIX версии 5.0.1 и выше

Выполните эти действия для программного обеспечения PIX версии 5.0.1 и выше, используя списки ACL.

1. Определите статическую трансляцию адресов внутреннего веб-сервера во внешние/глобальные адреса.

static (inside, outside) 175.1.1.254 10.200.1.254

2. Определите хосты, которые могут подключаться к веб-серверу или FTP-серверу, и соответствующие порты.

access-list 101 permit tcp any host 175.1.1.254 eq www

access-list 101 permit tcp host 199.199.199.24 host 175.1.1.254 eq ftp

3. Примените ACL к выходному интерфейсу.

access-group 101 in interface outside

Примечание: Будьте осторожны при осуществлении этих команд. Выполнение команды conduit permit ip any any или access-list 101

permit ip any any приведет к тому, что любой узел ненадежной сети сможет получить доступ к любому узлу надежной сети,

используя IP, пока активно преобразование.

Отключение NAT

Если во внутренней сети есть публичный адрес и необходимо, чтобы внутренние узлы могли подключаться к внешней сети без

преобразования, можно отключить NAT. Кроме того, необходимо изменить команду static.

В соответствии с примером в данном документе, команда nat изменяется, как показано ниже:

nat (inside) 0 175.1.1.0 255.255.255.0

Если используются списки ACL в ПО PIX версии 5.0.1 и выше, следует применять следующие команды:

access-list 103 permit ip 175.1.1.0 255.255.255.0 any

nat (inside) 0 access-list 103

Эта команда блокирует NAT для сети 175.1.1.0. Команда static для веб-сервера изменяется, как показано ниже:

static (inside, outside) 175.1.1.254 175.1.1.254

Следующая команда определяет туннель для веб-сервера.

conduit permit tcp host 175.1.1.254 eq www any

Если используются списки ACL в ПО PIX версии 5.0.1 и выше, следует применять следующие команды:

access-list 102 permit tcp any host 175.1.1.254 eq www

access-group 102 in interface outside

Учитывайте разницу между NAT 0 (определяется сеть/маска) и ACL (используется сеть/маска, позволяющая инициацию

соединений только изнутри). Использование списков ACL разрешает входящему и исходящему трафику инициировать подключения.

Интерфейсы PIX должны находиться в разных подсетях, чтобы избежать проблем с доступностью.

Перенаправление (переадресация) портов с использованием команд Static

В PIX 6.0 была добавлена функция перенаправления портов, чтобы разрешить внешним пользователям подключаться к

конкретному IP-адресу/порту и заставить PIX перенаправить трафик соответствующему внутреннему серверу, и была

изменена команда static. Общий адрес может быть уникальным адресом, общим адресом исходящего РАТ или общим с внешним

интерфейсом.

Примечание: Эти команды находятся на двух линиях из-за ограничений длины.

static [(internal_if_name, external_if_name)]

{global_ip|interface}

local_ip [netmask mask] [max_conns [emb_limit

[norandomseq]]]

static [(internal_if_name, external_if_name)] {tcp|udp}

{global_ip|interface}

global_port local_ip local_port [netmask mask] [max_conns

[emb_limit [norandomseq]]]

Ниже приведены перенаправления портов для сети из примера:

Внешние пользователи направляют запросы Telnet на уникальный IP-адрес 172.18.124.99, а PIX перенаправляет их на 10.1.1.6.

Внешние пользователи направляют FTP-запросы на уникальный IP-адрес 172.18.124.99, затем PIX перенаправляет их на 10.1.1.3.

Внешние пользователи прямого подключения Telnet запрашивают PAT-адрес 172.18.124.208, который PIX перенаправляет на

10.1.1.4.

Внешние пользователи направляют на PIX запрос Telnet на внешний IP-адрес 172.18.124.216, который PIX перенаправляет на

10.1.1.5.

Внешние пользователи направляют запросы HTTP на IP-адрес 172.18.124.216, внешний по отношению к PIX, а PIX

перенаправляет эти запросы на 10.1.1.5.

Внешние пользователи направляют запросы HTTP-порта 8080 на PAT-адрес 172.18.124.208, которые PIX перенаправляет на

10.1.1.7, порт 80.

В этом примере также блокируется доступ некоторых внутренних пользователей к внешним ресурсам с помощью списка ACL 100. Это

действие является необязательным. Весь исходящий трафик разрешен при отсутствии ACL.

Схема сети — перенаправление портов

Частичная конфигурация PIX - перенаправление порта (передача)

Эта частичная конфигурация иллюстрирует использование перенаправления статического порта.

Частичная конфигурация PIX - перенаправление порта (передача)

fixup protocol ftp 21

!--- Use of an outbound ACL is optional.

access-list

access-list

access-list

access-list

100

100

100

100

permit tcp 10.1.1.0

deny tcp any any eq

permit tcp 10.0.0.0

permit udp 10.0.0.0

255.255.255.128 any eq www

www

255.0.0.0 any

255.0.0.0 host 172.18.124.100 eq domain

access-list

access-list

access-list

access-list

access-list

access-list

101

101

101

101

101

101

permit

permit

permit

permit

permit

permit

172.18.124.99 eq telnet

172.18.124.99 eq ftp

172.18.124.208 eq telnet

172.18.124.216 eq telnet

172.18.124.216 eq www

172.18.124.208 eq 8080

tcp

tcp

tcp

tcp

tcp

tcp

any

any

any

any

any

any

host

host

host

host

host

host

ip address outside 172.18.124.216 255.255.255.0

ip address inside 10.1.1.2 255.255.255.0

global (outside) 1 172.18.124.208

nat (inside) 1 0.0.0.0 0.0.0.0 0 0

static (inside,outside) tcp 172.18.124.99 telnet 10.1.1.6

telnet netmask 255.255.255.255 0 0

static (inside,outside) tcp 172.18.124.99 ftp 10.1.1.3

ftp netmask 255.255.255.255 0 0

static (inside,outside) tcp 172.18.124.208 telnet 10.1.1.4

telnet netmask 255.255.255.255 0 0

static (inside,outside) tcp interface telnet 10.1.1.5

telnet netmask 255.255.255.255 0 0

static (inside,outside) tcp interface www 10.1.1.5

www netmask 255.255.255.255 0 0

static (inside,outside) tcp 172.18.124.208 8080 10.1.1.7

www netmask 255.255.255.255 0 0

!--- Use of an outbound ACL is optional.

access-group 100 in interface inside

access-group 101 in interface outside

Внешний NAT (преобразование сетевых адресов)

Начиная с PIX версии 6.2, NAT и PAT можно применять к трафику, поступающему из внешнего, или менее безопасного, интерфейса,

во внутренний (более безопасный) интерфейс. Это иногда упоминается как "двунаправленный NAT".

Вне NAT/PAT подобно внутреннему NAT/PAT, но переадресация применена к адресам хостов, которые находятся на внешних (менее

безопасных) интерфейсах PIX. Чтобы настроить динамическое внешнее NAT, укажите адреса, которые необходимо преобразовывать на

менее безопасном интерфейсе, а также глобальный адрес или адреса на внутреннем (более безопасном) интерфейсе. Используйте

статическую команду для определения однозначного сопоставления для настройки статического внешнего NAT.

После того как внешний NAT сконфигурирован, когда пакет прибывает на внешний (менее защищённый) интерфейс PIX, PIX пытается

найти существующую xlate (запись адреса трансляции) в базе данных соединений. Если xlate не существует, ищется политика NAT в

текущей конфигурации. Если обнаружена политика NAT, то создается запись xlate и добавляется в базу данных. Затем PIX

переписывает исходный адрес на отображаемый или глобальный адрес и пересылает пакет на внутренний интерфейс. Как только xlate

установлен, адреса любых последующих пакетов могут быть быстро преобразованы с помощью записей в базе данных подключений.

Схема сети - внешнее NAT-преобразование

В этом примере:

Устройство 10.100.1.2 к NAT к 209.165.202.135, когда выходит

Устройство 209.165.202.129 к NAT к 10.100.1.3, когда входит

Другие устройства на 10.100.1.x сеть к NAT к адресам в этих 209.165.202.140-209.165.202.141 пулах, когда выходит

Подключение от устройства 209.165.202.129 к устройству 10.100.1.2 с устройством 209.165.202.129 наблюдения внутреннего

устройства как 209.165.202.135 и устройством 10.100.1.2 трафика наблюдения от 209.165.202.129 как прибывающий от 10.100.1.3

(из-за внешнего NAT)

Доступ ко всем 209.165.202.x устройства с помощью ACL или каналов разрешен.

Фрагмент конфигурации PIX - внешнее NAT-преобразование

Фрагмент конфигурации PIX - внешнее NAT-преобразование

ip address outside 209.165.202.130 255.255.255.224

ip address inside 10.100.1.1 255.255.255.0

global (outside) 5 209.165.202.140-209.165.202.141 netmask 255.255.255.224

nat (inside) 5 10.100.1.0 255.255.255.0 0 0

static (inside,outside) 209.165.202.135 10.100.1.2 netmask 255.255.255.255 0 0

static (outside,inside) 10.100.1.3 209.165.202.129 netmask 255.255.255.255 0 0

conduit permit ip 209.165.202.0 255.255.255.0 209.165.202.0 255.255.255.0

!--- Or in lieu of conduits, we leave the static statements but have the following.

access-list 101 permit ip 209.165.202.0 255.255.255.0 209.165.202.0 255.255.255.0

access-group 101 in interface outside

Устранение неполадок

В этом разделе описывается процесс устранения неполадок конфигурации.

Если используется передача ICMP-пакетов для проверки настроенного преобразования, то очень вероятен сбой передачи пакетов,

как будто преобразование не работает. По умолчанию PIX блокирует ICMP сообщения, передаваемые из менее безопасных

интерфейсов в более безопасные интерфейсы. Это происходит даже при наличии эхо-ответа на передачу пакетов,

инициированную из внутренней сети, для проверки связи. Поэтому используйте другой способ, например Telnet, для проверки

конфигурации.

После внесения изменений в правила преобразования на PIX обязательно выполните команду clear xlate. Это необходимо

для того, чтобы старые преобразования не влияли на вновь настроенные и не нарушали их работу.

После настройки или изменения статических преобразований между серверами внутренней сети или зоны DMZ и внешней сети,

возможно, необходимо очистить кэш протокола ARP межсетевого маршрутизатора или другого устройства следующего

перехода.

Сведения, необходимые при обращении в Центр технической поддержки

Если после выполнения перечисленных выше действий проблема

остается, соберите указанные ниже сведения и обратитесь за помощью в

Центр технической поддержки Cisco (TAC).

Описание проблемы и соответствующие сведения о топологии

Устранение неполадок перед открытием случая

Выходные данные команды show tech-support

Выходные данные команды show log после выполнения команды logging

buffered debugging или снимки консоли, демонстрирующие проблему

(при их наличии)

Присоедините собранные данные к запросу в простом текстовом формате (.txt),

не архивируя файл. Вы можете приложить информацию по вашей ситуации,

загрузив ее с помощью средства Case Query Tool (только для

зарегистрированных клиентов). Если средство Case Query недоступно,

необходимые данные можно отправить как вложение в электронное сообщение

по адресу attach@cisco.com, указав в теме сообщения номер обращения.

Дополнительные сведения

Запросы комментариев (RFC)

Технические примечания по поиску и устранению неисправностей

© 1992-2016 Cisco Systems, Inc. Все права защищены.

Дата генерации PDF файла: 5 апреля 2016

http://www.cisco.com/cisco/web/support/RU/106/1068/1068404_28.html