Последнее время сообщения об атаках на информацию, о хакерах и... взломах наполнили все средства массовой ...

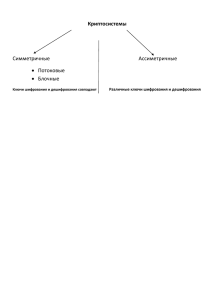

реклама

Последнее время сообщения об атаках на информацию, о хакерах и компьютерных взломах наполнили все средства массовой информации. Что же такое "атака на информацию"? Дать определение этому действию на самом деле очень сложно, поскольку информация, особенно в электронном виде, представлена сотнями различных видов. Информацией можно считать и отдельный файл, и базу данных, и одну запись в ней, и целиком программный комплекс. И все эти объекты могут подвергнуться и подвергаются атакам со стороны некоторой социальной группы лиц. При хранении, поддержании и предоставлении доступа к любому информационному объекту его владелец, либо уполномоченное им лицо, накладывает явно либо самоочевидно набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию. С массовым внедрением компьютеров во все сферы деятельности человека объем информации, хранимой в электронном виде вырос в тысячи раз. И теперь скопировать за полминуты и унести дискету с файлом, содержащим план выпуска продукции, намного проще, чем копировать или переписывать кипу бумаг. А с появлением компьютерных сетей даже отсутствие физического доступа к компьютеру перестало быть гарантией сохранности информации. План: Введение 1. Обзор наиболее распространенных методов "взлома" 1.1. Комплексный поиск возможных методов доступа 1.2. Терминалы защищенной информационной системы 1.3. Получение пароля на основе ошибок администратора и пользователей 1.4. Получение пароля на основе ошибок в реализации 1.5. Социальная психология и иные способы получения паролей 2. Криптография 2.1. Классификация криптоалгоритмов 2.2. Симметричные криптоалгоритмы 2.2.1. Скремблеры 2.2.2. Блочные шифры 2.2.2.1. Общие сведения о блочных шифрах 2.2.2.2. Сеть Фейштеля 2.2.2.3. Блочный шифр TEA 2.2.2.4. AES : cтандарт блочных шифров США c 2000 года 2.2.2.4.1. Общие сведения о конкурсе AES 2.2.2.4.2. Финалист AES – шифр MARS 2.2.2.4.3. Финалист AES – шифр RC6 2.2.2.4.4. Финалист AES – шифр Serpent 2.2.2.4.5. Финалист AES – шифр TwoFish 2.2.2.4.6.Победитель AES – шифр Rijndael 2.3. Симметричные криптосистемы 2.3.1. Функции криптосистем 2.3.2. Алгоритмы создания цепочек 2.3.3. Методы рандомизации сообщений 2.3.3.1. Обзор методик рандомизации сообщений 2.3.3.2. Генераторы случайных и псевдослучайных последовательностей 2.3.4. Архивация 2.3.4.1. Общие принципы архивации. Классификация методов 2.3.4.2. Алгоритм Хаффмана 2.3.4.3. Алгоритм Лемпеля-Зива 2.3.5. Хеширование паролей 2.3.6. Транспортное кодирование 2.3.7. Общая схема симметричной криптосистемы 2.4. Асимметричные криптоалгоритмы 2.4.1. Общие сведения об асимметричных криптоалгоритмах 2.4.2. Алгоритм RSA 2.4.3. Технологии цифровых подписей 2.4.4. Механизм распространения открытых ключей 2.4.5. Обмен ключами по алгоритму Диффи-Хеллмана 2.5. Общая схема асимметричной криптосистемы 3. Сетевая безопасность 3.1. Атакуемые сетевые компоненты 3.1.1. Сервера 3.1.2. Рабочие станции 3.1.3. Среда передачи информации 3.1.4. Узлы коммутации сетей 3.2. Уровни сетевых атак согласно модели OSI 4. ПО и информационная безопасность 4.1. Обзор современного ПО 4.1.1. Операционные системы 4.1.2. Прикладные программы 4.2. Ошибки, приводящие к возможности атак на информацию 4.3. Основные положения по разработке ПО 4.4. Безопасность при работе в сети Internet 5. Комплексная система безопасности 5.1. Классификация информационных объектов 5.1.1. Классификация по требуемой степени безотказности 5.1.2. Классификация по уровню конфиденциальности 5.1.3. Требования по работе с конфиденциальной информацией 5.2. Политика ролей 5.3. Создание политики информационной безопасности 5.4. Методы обеспечения безотказности