Совместный семинар ЕЭК ООН/Евростата по

реклама

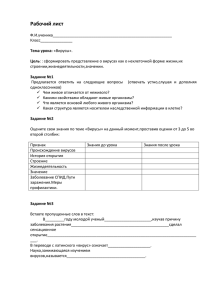

Distr. GENERAL CES/SEM.47/11 (Summary) 9 January 2002 RUSSIAN Original: ENGLISH СТАТИСТИЧЕСКАЯ КОМИССИЯ и ЕВРОПЕЙСКАЯ ЭКОНОМИЧЕСКАЯ КОМИССИЯ КОНФЕРЕНЦИЯ ЕВРОПЕЙСКИХ СТАТИСТИКОВ КОМИССИИ ЕВРОПЕЙСКИХ СООБЩЕСТВ ЕВРОСТАТ Совместный семинар ЕЭК ООН/Евростата по интегрированным статистическим информационным системам и связанным с ними вопросам (ИСИС-2002) (17-19 апреля 2002 года, Женева, Швейцария) Тема II: Надежные средства связи и конфиденциальность данных ПРАКТИКА БЕЗОПАСНЫХ ВЫЧИСЛЕНИЙ Специальный документ Подготовлен и представлен Эдуардо Гелбштейном1 Резюме 1. Безопасность информации становится более острой темой в результате широкого распространения компьютерных вирусов и такой практики, как незаконное использование информации о кредитных картах. Однако проблема защиты информации является такой же старой, как и сама письменность, т.е. насчитывает около 5 000 лет. 2. Настоящий документ состоит из двух частей. Часть I содержит обзор "игроков" и "правонарушений". Игроками являются многочисленные стороны, действующие в области информационной безопасности, которые, с одной стороны, представлены "взломщиками" начиная с зеленых хакеров (как правило, юных компьютерных 1 Независимый консультант по вопросам управления информационными системами и технологиями (ed.gelbstein@wanadoo.fr). GE.02-30065 (R) CES/SEM.47/11 page 2 энтузиастов, которые берут на вооружение инструменты, используемые более продвинутыми хакерами) и кончая промышленными шпионами, организованной преступностью и разведками "других" стран, а, с другой стороны, - "защитниками", т.е. специалистами в области безопасности, аудиторами и т.д. Под правонарушениями понимаются деяния, которые оказывают влияние на наличие, конфиденциальность и целостность информации в цифровой форме. Такие правонарушения включают в себя не только распространение вирусов, а также мошенничество и саботаж, хищение оригинальной информации и программного обеспечения, использование незаконных кодов, атаки, приводящие к отказам в обслуживании, и другие деяния, которые довольно подробно описываются в документе. 3. Часть 2 служит практическим руководством по практике безопасных вычислений. В то время как в корпоративной среде существуют (или должны существовать) политика, руководящие принципы, средства и технологии, признанные обеспечить адекватный уровень информационной безопасности, в настоящее время все большую силу набирает тенденция к использованию бытовых, мобильных и беспроводных вычислений, находящихся за корпоративным периметром безопасности. 4. Практика безопасных вычислений требует сочетания ряда компонентов. К ним относятся: • инструменты, например программное обеспечение для обнаружения вирусов и персональные брандмауэры; • систематическое использование процессов, например регулярное создание резервных копий и обновление определений вирусов; • руководство "здравым смыслом", например неразглашение, соответствующее обращение с подозрительной электронной почтой и осведомленность о возможных нарушениях. В этой части документа приводится достаточно подробное описание всех трех компонентов для того, чтобы читатель мог использовать их на практике. -----