Настройка Cisco VPN Client

реклама

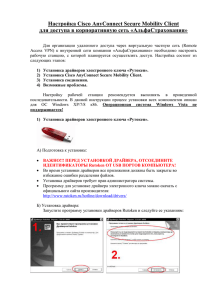

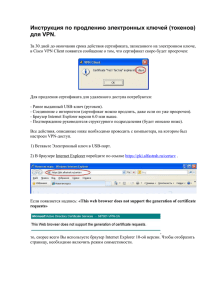

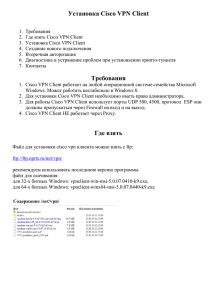

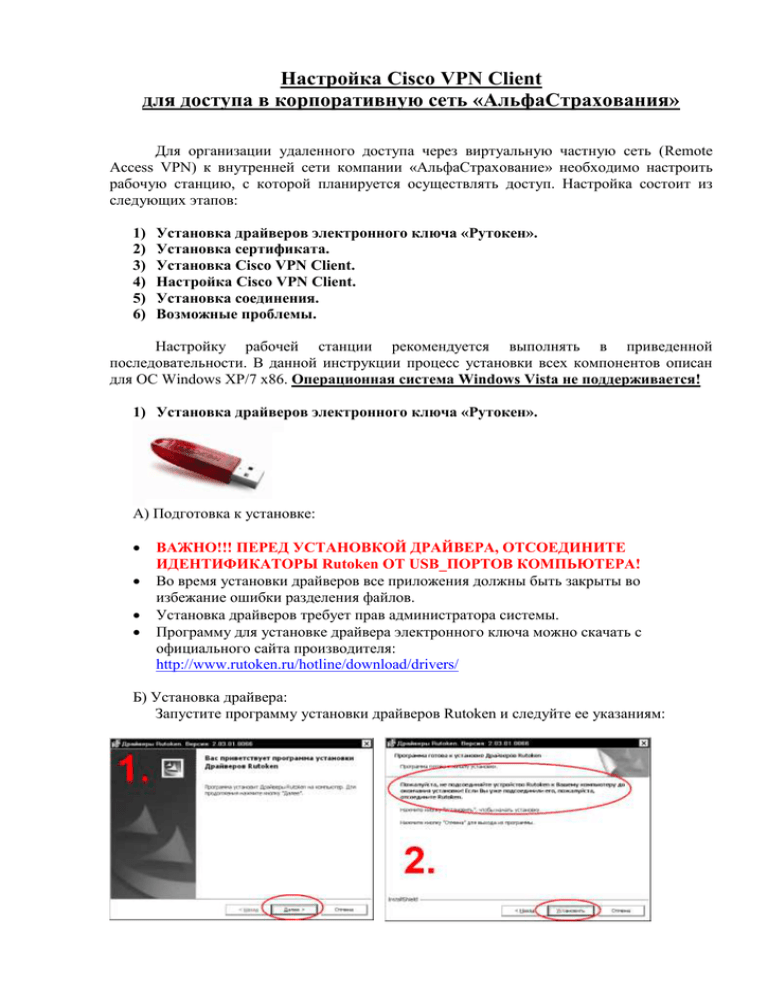

Настройка Cisco VPN Client для доступа в корпоративную сеть «АльфаСтрахования» Для организации удаленного доступа через виртуальную частную сеть (Remote Access VPN) к внутренней сети компании «АльфаСтрахование» необходимо настроить рабочую станцию, с которой планируется осуществлять доступ. Настройка состоит из следующих этапов: 1) 2) 3) 4) 5) 6) Установка драйверов электронного ключа «Рутокен». Установка сертификата. Установка Cisco VPN Client. Настройка Cisco VPN Client. Установка соединения. Возможные проблемы. Настройку рабочей станции рекомендуется выполнять в приведенной последовательности. В данной инструкции процесс установки всех компонентов описан для ОС Windows XP/7 x86. Операционная система Windows Vista не поддерживается! 1) Установка драйверов электронного ключа «Рутокен». А) Подготовка к установке: ВАЖНО!!! ПЕРЕД УСТАНОВКОЙ ДРАЙВЕРА, ОТСОЕДИНИТЕ ИДЕНТИФИКАТОРЫ Rutoken ОТ USB_ПОРТОВ КОМПЬЮТЕРА! Во время установки драйверов все приложения должны быть закрыты во избежание ошибки разделения файлов. Установка драйверов требует прав администратора системы. Программу для установке драйвера электронного ключа можно скачать с официального сайта производителя: http://www.rutoken.ru/hotline/download/drivers/ Б) Установка драйвера: Запустите программу установки драйверов Rutoken и следуйте ее указаниям: После установки драйверов потребуется перезагрузка компьютера*: * На ОС семейства Windows 7/Vista, перезагрузка может не потребоваться. После перезагрузки подсоедините идентификатор к USB порту. В системной области панели задач появятся сообщения следующего вида, свидетельствующие об успешной установке Rutoken: После подключения на идентификаторе загорается светодиод, это признак того, что Rutoken корректно распознан операционной системой и готов к работе. 2) Установка сертификата. Если установка драйверов на идентификатор «Рутокен» прошла успешно, следующим этапом необходимо установить сертификат, хранящийся на выданном ключе. А) Подготовка к установке: Вставьте идентификатор в USB порт компьютера. Б) Установка: Следующим шагом необходимо установить цепочку доверенных сертификатов. Для этого необходимо выполнить следующие действия: Нажмите Пуск -> Выполнить -> certmgr.msc -> ОК Откроется оснастка «Сертификаты». В левой колонке перейти в папку «Личные» -> «Сертификаты». В правой части консоли выбрать свой сертификат двойным щелчком левой кнопки мышки: В открывшемся окне сертификата убедитесь, что присутствует надпись «Есть закрытый ключ, соответствующий этому сертификату». После чего перейдите на вкладку «Путь сертификации»: Далее следует установить цепочку сертификатов удостоверяющих центров. Для этого необходимо сохранить два файла на рабочем столе по ссылкам http://pki.alfastrah.ru/pki/NPS01.vesta.ru_NPS01-VPN-CA.crt http://pki.alfastrah.ru/pki/HQ-Root-CA_Alfastrakhovanie%20PLC%20Root%20CA.crt На сохраненном файле NPS01.vesta.ru_NPS01-VPN-CA.cer необходимо нажать правой кнопкой мыши и выбрать пункт контекстного меню «Установить сертификат»: Запуститься «Мастер импорта сертификатов». Необходимо произвести следующие действия (для файла NPS01.vesta.ru_NPS01-VPN-CA.cer на шаге 4 должна быть выбрана папка Промежуточные центры сертификации): По завершении установки сертификата должно появиться следующее окошко: Аналогичную процедуру необходимо провести с файлом HQ-RootCA_Alfastrakhovanie PLC Root CA.cer: Запуститься «Мастер импорта сертификатов». Необходимо произвести следующие действия (для файла HQ-Root-CA_Alfastrakhovanie PLC Root CA.cer на шаге 4 должна быть выбрана папка Доверенные корневые центры сертификации): По окончании работы мастера должно появиться следующее предупреждающее сообщение, где необходимо нажать «Да»: На этом установка сертификатов завершена. Для проверки необходимо посмотреть вкладку «Путь сертификации» на пользовательском сертификате. Должны быть отображены удостоверяющие центры, выдавшие сертификат, а на вкладке «Общие» значок сертификата не должно быть желтой пиктограммы с восклицательным знаком (см. рис. ниже): 3) Установка Cisco VPN Client. А) Подготовка к установке: Необходимо загрузить дистрибутив Cisco VPN Client по адресу https://pki.alfastrah.ru/app/vpnclient-win-msi-5.0.07.0410-k9.exe https://pki.alfastrah.ru/app/vpnclient-winx64-msi-5.0.07.0440-k9.exe Б) Установка: Разархивировать скаченный архив и запустить файл vpnclient_setup.exe и следовать указаниям мастера установки: По окончании установки необходимо перезагрузить компьютер. На этом установка Cisco VPN Client на этом завершена. 4) Настройка Cisco VPN Client. Для настройки необходимо запустить Cisco VPN Client и нажать кнопку «NEW»: В появившемся окне поля необходимо заполнить следующим образом: Connection Entry: Alfastrah Description: alfa_network Host: vpn1.alfastrah.ru Выбрать пункт Certificate Authentication и в контекстном меню выбрать установленный ранее сертификат. По завершении нажать кнопку Save. На этом настройка Cisco VPN Client-а завершена. 5) Установка соединения. Для установки удаленного соединения с корпоративной сетью «АльфаСтрахование» необходимо вставить электронный ключ «Рутокен», выданный Управлением Информационной Безопасности и запустить Cisco VPN Client. Далее необходимо нажать на кнопку “Connect”: После этого должно появиться окошко ввода PIN-кода от электронного ключа, куда необходимо ввести PIN-код, выданный вместе с ключом и нажать кнопку «ОК»: После этого должно появиться окошко ввода учётной записи, где необходимо указать свой логин/пароль от корпоративной учётной записи (та же учётная запись, которая используется для входа в рабочую станцию): Примечание: если срок действия пароля истёк, после его ввода будет предложено его поменять. «New PIN» - новый пароль, «Confirm PIN» - подтверждение нового пароля: Если проверка пароля прошла успешно, то должны появиться приветственный баннер и жёлтый закрытый замочек в трее рядом с часами, свидетельствующий о том, что соединение успешно установлено: Соединение со своей рабочей станцией: Чтобы удаленно подключиться к своей рабочей станции, после того как установили соединение с корпоративной сетью (появился закрытый жёлтый замочек), необходимо сделать следующее: Пуск -> Выполнить -> mstsc -> ОК Запуститься клиент терминальных сессий Microsoft. В поле компьютер введите номер вашей рабочей станции (например 1-1234) и нажмите кнопку «Показать параметры»: Затем в поле «Пользователь» введите VESTADOM\ и Вашу учетную запись, которую Вы используете для входа на своей рабочей станции (например, IvanovAA). Нажмите «Подключить»: Если появится следующее предупреждение: ,то поставьте галочку напротив «Больше не выводить запрос о подключениях к этому компьютеру» (если таковой пункт присутствует) и нажмите «Да». Будет установлено соединение с рабочей станцией, где надо будет ввести логин/пароль от корпоративной учётной записи. Рабочая станция в момент подключения должна быть включена! 6) Возможные проблемы: Проверить, что туннель работает можно следующим образом: после того, как соединение установлено (появился жёлтый закрытый замочек), запустить командную строку (Пуск – Выполнить – cmd) и ввести команду: ping 172.16.1.34 Если в ответ появляются надписи «Ответ от 172.16.1.34: число байт=32 время=ХХмс TTL=ХХХ», соединение работает нормально. Если при этом вы не можете подключиться к своей рабочей станции, убедитесь что: - рабочая станция, к которой Вы подключаетесь, в настоящий момент включена. - вы пытаетесь получить доступ к тому ресурсу, на который запрашивали доступ. - на рабочей станции включен удаленный рабочий стол и у Вас есть соответствующие права. Если в ответ на команду ping 172.16.1.34 появляется надпись «Превышен интервал ожидания для запроса»: В такой ситуации необходимо выяснить у своего поставщика интернет-услуг (интернет-провайдера) доступность следующих протоколов, необходимых для работы сервиса удаленного доступа: - UDP 500 - UDP 4500 - ESP (IP 50) - AHP (IP 51) Чаще всего проблема возникает из-за политики провайдера, требующий покупки определенных услуг, после чего данные порты становиться доступны. Пример – АКАДО. У данного провайдера невозможно функционирование сервиса без реального IP-адреса клиента. Другой возможной причиной может являться настройка брандмауэра (firewall, межсетевой экран) на локальном ПК. Брандмауэр может являться частью ОС или входить в состав антивирусного ПО. При настройке необходимо обеспечить доступность протоколов, перечисленных выше при обращении к узлу vpn1.alfastrah.ru. Если Ваша проблема не попадает ни под одну из описанных: Перед обращением в службу технической поддержки необходимо собрать следующую информацию: - Точно опишите этап, на котором у Вас возникает проблема. Приложите скриншот ошибки, если такая появляется. - Если соединение установлено (появился закрытый замочек), приложите скриншоты команд (Пуск - выполнить - cmd): ipconfig /all route print ping 172.16.1.34 nslookup wsus При обращении в службу технической поддержки имейте в виду, что Департамент Информационных Технологий не несёт ответственности за настройку личного оборудования и за услуги связи, предоставляемые Вашим личным провайдером.