PPOE-qos-nat-vpn-ipsec

реклама

1) Что подразумевается под понятием «PPPoE»?

Протокол РРРоЕ (Point-to-Point Protocol over Ethernet) применяется для подключения

нескольких пользователей в одной Ethernet-подсети к удаленным пользователям другой

Ethernet-подсети через общий последовательный интерфейс путем установления сеанса связи

и инкапсуляции РРР-пакетов поверх Ethernet. Применяется как протокол туннелирования. Все

пользователи сети делят одно подключение, однако контроль доступа может быть выполнен

для каждого пользователя. Базовым протоколом РРРоЕ является протокол РРР.

2) Что подразумевается под понятием PPP?

Протокол РРР был разработан для поддержки последовательных каналов типа «точкаточка». Протокол РРР описывается в стандартах RFC 1332/1661/2153, он инкапсулирует

данные протокола сетевого уровня в данные канального уровня «точка-точка». Протокол РРР

обеспечивает установку соединений между маршрутизаторами и подсоединение хоста к сети

как по последовательным синхронным, так и по асинхронным каналам и , кроме того,

обеспечивает возможность использования нескольких протоколов сетевого уровня (например,

IP и IPX).

Протокол РРР использует три основных компонента.

• Протокол HDLC (High-Level Data Link Control) используется в качестве основы при

инкапсуляции дейтаграмм при передаче их по последовательным каналам типа "точка-точка".

• Протокол LCP (протокол управления каналом) используется для установки и

конфигурирования соединения, а так же для согласования и проверки кадров на канальном

уровне.

Семейство протоколов NCP (протоколы управления сетью) - для установки и

конфигурирования различных протоколов сетевого уровня. Протоколы NCP обеспечивают

возможность инкапсуляции различных протоколов сетевого уровня. Таким образом, протокол

РРР поддерживает, кроме протокола IP, другие протоколы, в частности протокол IPX (Novell).

3) Как производится установка сеанса связи в протоколе PPP?

Протокол РРР предоставляет средства для установки, конфигурирования, поддержки и

прекращения работы соединения "точка-точка", при этом последовательно выполняются

следующие этапы.

1. Создание канала и согласование конфигурации. Первичный узел протокола РРР

посылает LCP-фреймы для установки канала и согласования его параметров, таких как

максимальный размер принимаемого блока, сжатие некоторых полей РРР или протокол

аутентификации канала.

2. Проверка качества работы канала (необязательно). На этой стадии канал тестируется

с целью выяснения, обеспечивает ли он достаточное качество для работы протоколов

сетевого уровня.

Кроме того, после принятия решения о протоколе аутентификации можно проверить

подлинность клиента или рабочей станции. РРР поддерживает два протокола

аутентификации: РАР (вышел из употребления) и CHAP, оба описаны в спецификациях

RFC 1334/1994.

3. Конфигурирование протокола сетевого уровня. Первичный узел протокола РРР

рассылает NCP-фреймы, чтобы выбрать и настроить один или несколько протоколов

сетевого уровня, таких как IP, Novell IPX. После настройки каждого из протоколов

сетевого уровня датаграммы этого протокола можно передавать через канал.

4. Инкапсуляция и передача инкапсулированных дейтаграмм по последовательному

каналу "точка-точка» по протоколу HDLC.

5. Окончание работы канала. Конфигурация канала связи сохраняется до тех пор, пока

LCP- или NCP-фреймы не закроют канал, или до какого-либо внешнего события

(например, истечения времени таймера простоя или вмешательства юзера).

4) Что такое PAP и CHAP?

Протокол РАР является слабым протоколом аутентификации, использует

двухстороннее квитирование установление связи и передает логины и пароли открытым

текстом.. Кроме того, отсутствует защита от повторного воспроизведения или повторных

атак. Однако попытки подключения, их частота и время регистрируются удаленным хостом.

Предпочтительный протокол CHAP используется для зашифрованной периодической

проверки подлинности удаленного узла с использованием метода трехэтапного квитирования

(вызов – ответ - принять/отвергнуть). Такая проверка может быть повторена в любой момент

времени, что делает его менее уязвимым перед попыткой хакеров проникнуть в сеть.

Протокол CHAP обеспечивает защиту от атак повторного воспроизведения путем

использования уникального и непредсказуемого значения сообщения вызова, которое, как

правило, рассчитывается с помощью односторонней функции кэширования (обычно Message

Digest 5, MD5). Частота и время отправки сообщений вызова определяется маршрутизатором

или сервером аутентификации.

5) Что подразумевается под понятием «QoS»?

QoS – способность сети обеспечить необходимый сервис заданному трафику в

определенных технологических рамках.

6) Что подразумевается под понятием DiffServ?

Differentiated Service (DiffServ, RFC 2474/2475) – модель дифференцированного

обслуживания. Определяет обеспечение QoS на основе четко определенных компонентов,

комбинируемых с целью предоставления требуемых услуг. Архитектура DiffServ

предполагает наличие классификаторов и формирователей трафика на границе сети, а также

поддержку функции распределения ресурсов в ядре сети в целях обеспечения требуемой

политики пошагового обслуживания (Per-Hop Behavior - PHB). DiffServ разделяет трафик на

классы, вводя несколько уровней QoS, и состоит из следующих функциональных блоков:

граничные формирователи трафика (классификация пакетов, маркировка,управление

интенсивностью) и модули реализации PHB политики (распределение ресурсов, политика

отбрасывания пакетов).

DiffServ можно кратко охарактеризовать как приоритезацию трафика (Prioritization).

Механизмы DiffServ усовершенствуют протокол IP с целью преодолеть недостатки

IntServ/RSVP и обеспечить масштабируемое избирательное обслуживание в Internet без

необходимости запоминать состояние каждого потока и поддерживать сигнализацию. В

отличие от RSVP, в случае DiffServ отправитель и получатель не обмениваются информацией

о требованиях к качеству обслуживания, что исключает временные затраты на прокладку

пути, присущие RSVP.

Механизмы DiffServ ограничиваются только установлением соответствия между услугами

и различными уровнями «чувствительности» к задержкам и потерям, то есть не имеют дела с

точными значениями или гарантиями. Они не рассчитаны на обеспечение того или иного

уровня обслуживания. Вместо этого они стараются обеспечить относительное упорядочивание

агрегированных потоков, так что с одним из них «обращаться лучше», чем с другим, в

зависимости от определенных правил обслуживания.

Масштабируемость архитектуры DiffServ достигается за счет объединения

классификационных признаков трафика, при этом информация о типе трафика передается в

заголовке IP-датаграммы. При этом сложные операции классификации, маркировки,

определения правил обслуживания и формирования трафика выполняются только на границах

сети или же на хостах.

7) Каковы базовые функции QoS?

Базовые функции QoS заключаются в обеспечении необходимых параметров сервиса и

определяются по отношению к трафику как:

1. Packet Classification - классификация;

2. Packet Marking - разметка;

3. Congestion Management - управление перегрузками;

4. Queuing - распределение по очередям;

5. Scheduling - механизмы (алгоритмы) обработки очередей;

6. Предотвращение перегрузок;

7. Регулирование.

Функционально классификация и разметка чаще всего обеспечиваются на входных

портах оборудования, а управление и предотвращение перегрузок – на выходных.

8) Процедуры QoS?

Процедуры QoS для транзитного пакета разбиваются на несколько задач:

— исследовать пакет и выработать метку QoS на основе

ACL;

— сравнить скорость входящего потока с

допустимой скоростью, установленной политикой, и решить, попадает пакет под действие

политики или нет;

(mark) - на основе результата анализа на соответствие политике и настроек

принять решение о пропускании пакета, его отметке или отбрасывании;

- на

основе метки QoS решить, в какую входящую (ingress) очередь поместить пакет, и обслужить

очереди согласно установленным весам;

- на

основе метки QoS решить, в какую выходящую (egress) очередь поместить пакет, и обслужить

очереди согласно установленным весам.

Для классификации используются стандартные и расширенные ACL. Если в ACL пакет

совпадает с permit-ACE, то выполняется действие, связанное с этим ACL. Если пакет

совпадает с deny-ACE, то анализ этого ACL прекращается и начинается анализ следующего

ACL. Если среди всех заданных ACL не обнаружилось permit-ACE, то процедуры QoS для

этого пакета не выполняются. При наличии нескольких ACL их просмотр прекращается после

первой найденной permit-ACE. К ACL присоединяется политика, которая объединяет

выделенные ACL пакеты в группу (например, устанавливает значение поля DSCP) или

ограничивает скорость потока группы (rate- limit). После этого политика соединяется с портом

и становится действующей. Классификация также может выполняться на основе классовых

карт (class map). Анализ на соответствие политике подразумевает создание объектаограничителя (policer), который определяет доступную для класса полосу пропускания.

Объект-ограничитель, анализируя пакет за пакетом, принимает решения, попадает пакет под

политику или нет и какие действия необходимо с ним выполнить в случае превышения

допустимой полосы — пропустить пакет без изменений, отбросить его или пропустить,

изменив значение DSCP.

На физических портах можно создать следующие типы объектов-ограничителей:

- ограничения по полосе пропускания применяются к каждому классу

отдельно;

- ограничения по полосе пропускания накладываются на суммарный поток

классов.

На виртуальных интерфейсах возможно создание только индивидуальных объектовограничителей.

9) Что подразумевается под понятием «NAT»?

Трансляция сетевых адресов – технология преобразования адресов и/или портов источника

и/или получателя IP-пакета. Эти преобразования отслеживаются в соответствующих

таблицах, что позволяет при получении ответного пакета выполнить обратную трансляцию

адреса/порта. Технология NAT имеет два важных достоинства:

1.

При NAT-адресации внутренние хосты могут совместно использовать один или несколько

зарегистрированных внешних IP-адресов. При этом требуется относительно немного внешних

адресов для поддержки большого числа внутренних хостов, что экономит IP-адреса.

NAT позволяет маскировать (скрыть) внутреннюю структуру локальной сети. За счёт

выполнения трансляции адресов запросы компьютеров локальной сети к внешним хостам

выглядят так, будто выполняются с одного и того же компьютера. Также можно с помощью

трансляции адреса совместно с портом осуществлять сокрытие серверной инфраструктуры.

Важно отметить, что некоторые протоколы не поддерживают трансляцию адресов

(например, PPTP), либо использование трансляции накладывает ограничения на

использование некоторых служб. Для обхода таких проблем NAT-маршрутизатор должен

иметь возможность разбирать пакеты, вносить изменения и собирать их снова.

10) Что подразумевается под понятием PAT?

Адресация NAT может быть сконфигурирована для представления только одного

внешнего адреса для всей внутренней сети с помощью однозначного преобразования номеров

портов (много адресов – один адрес с назначенным портом). Эта функция адресации NAT

называется PAT (Port Address Translation). Такой способ эффективно скрывает внутреннюю

структуру сети от внешней сети и повышает уровень безопасности.

Использование адресации NAT позволяет выполнить трансляцию ряда внутренних

адресов, в то время как PAT может транслировать лишь один или несколько внешних адресов.

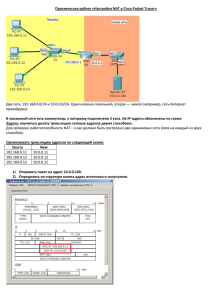

Как показано на рисунке 2, хосты 10.0.0.2 и 10.0.0.3 посылают пакеты во внешнюю сеть,

используя один IP-адрес 179.9.8.80 и разные порты Поскольку номер порта записывается

двумя байтами, общее количество внутренних адресов, которые могут быть транслированы в

один внешний адрес, при использовании PAT теоретически может достигать 65 536 для

каждого IР-адреса. PAT пытается сохранить первоначальный порт источника. Если порт

источника уже присвоен, то адресация PAT пытается найти первый доступный номер порта в

соответствующей группе портов 0-511, 512-1023 или 1024-65535. Если в соответствующей

группе нет доступных портов и конфигурируется более одного IP-адреса, то PAT переходит к

следующему IP-адресу и пытается вновь найти первоначальный порт источника. Это процесс

продолжается до тех пор, пока PAT не исчерпает доступные порты и внешние IP-адреса.

11) Перегрузка NAT?

Одной из наиболее мощных функций NAT является способность использовать PAT. Это

иногда называется NAT-адресацией "много-в-один" или перегрузкой адреса. При

использовании перегрузки (overloading) сотни узлов с частными адресами могут получать

доступ к внешней сети (Internet), используя лишь один глобальный адрес. NATмаршрутизатор отслеживает различные сеансы связи, устанавливая соответствие TCP и UDP

номеров портов в таблице трансляции.

Для того, чтобы сконфигурировать перегрузку внутренних глобальных адресов, следует

выполнить действия, описанные ниже.

1. Определить стандартный список доступа, разрешающий те адреса, которые должны

транслирроваться.

2. Сконфигурировать динамический NAT на основе адресов источников, указать список

доступа, определенный на предыдущем этапе.

Router (config)#ip nat inside source list номер-списка-дост interface интерфейс overload

3. Задать набор глобальных адресов, которые будут использоваться для перезагрузки.

Router (config)#ip nat pool имя ip-адрес {netmask маска | prefix-length длина-префикса}

4. Задать трансляцию с перезагрузкой.

Router (config)#ip nat inside source list номер-списка-дост pool имя overload

5.Указать внутренний интерфейс

Router (config)#interface type number

Router (config-if)#ip nat inside

6. Указать внешний интерфейс

Router (config)#interface tуре number

Router(config-if)#ip nat outside

1) Что подразумевается под понятием «VPN»?

Виртуальная частная сеть (virtual private network, VPN) — это расширение частной сети,

включающей соединения через общедоступные сети, обычно Интернет. VPN позволяет

передавать данные между двумя компьютерами по общедоступным сетям, эмулируя свойства

частного канала связи типа «точка-точка». Для эмуляции канала связи «точка-точка» данные

инкапсулируются в пакет с заголовком, который содержит информацию о маршрутах,

необходимую для пересылки этого пакета в конечную точку по общедоступным сетям. Кроме

того, передаваемые данные зашифровываются (можно зашифровать). Канал связи, при

использовании которого частные данные инкапсулируются и зашифровываются, называется

VPN-соединением. VPN-соединения также позволяют организациям создавать

маршрутизируемые подключения к территориально удаленным офисам и другим

организациям по общедоступным сетям типа Интернета, в то же время, обеспечивая защиту

коммуникационных связей. Маршрутизируемое VPN-соединение (routed VPN connection)

через Интернет на логическом уровне обрабатывается как выделенный WAN-канал. Обладая

свойствами как удаленных, так и маршрутизируемых соединений, VPN-соединения

позволяют организации заменить междугородные выделенные или коммутируемые линии

удаленного доступа на локальные выделенные линии или удаленный доступ по

коммутируемой линии к местному провайдеру Интернет-услуг (Internet service provider, ISP).

2) Что подразумевается под понятием IpSec?

IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации

и обеспечения защиты при транспортировке IP-пакетов; в его состав сейчас входят почти 20

предложений по стандартам и 18 RFC.

Спецификация IP Security (известная сегодня как IPsec) разрабатывается Рабочей группой IP

Security Protocol IETF. Первоначально IPsec включал в себя 3 алгоритмо-независимые базовые

спецификации, опубликованные в качестве RFC-документов "Архитектура безопасности IP",

"Аутентифицирующий заголовок (AH)", "Инкапсуляция зашифрованных данных (ESP)"

(RFC1825, 1826 и 1827). Необходимо заметить, что в ноябре 1998 года Рабочая группа IP

Security Protocol предложила новые версии этих спецификаций, имеющие в настоящее время

статус предварительных стандартов, это RFC2401 — RFC2412. Отметим, что RFC1825-27 на

протяжении уже нескольких лет считаются устаревшими и реально не используются. Кроме

этого, существуют несколько алгоритмо-зависимых спецификаций, использующих протоколы

MD5, SHA, DES.

Рис. 1 – Архитектура IPSec.

Рабочая группа IP Security Protocol разрабатывает также и протоколы управления ключевой

информацией. В задачу этой группы входит разработка Internet Key Management Protocol

(IKMP), протокола управления ключами прикладного уровня, не зависящего от используемых

протоколов обеспечения безопасности. В настоящее время рассматриваются концепции

управления ключами с использованием спецификации Internet Security Association and Key

Management Protocol (ISAKMP) и протокола Oakley Key Determination Protocol. Спецификация

ISAKMP описывает механизмы согласования атрибутов используемых протоколов, в то время

как протокол Oakley позволяет устанавливать сессионные ключи на компьютеры сети

Интернет. Ранее рассматривались также возможности использования механизмов управления

ключами протокола SKIP, однако сейчас такие возможности реально практически нигде не

используются. Создаваемые стандарты управления ключевой информацией, возможно, будут

поддерживать Центры распределения ключей, аналогичные используемым в системе Kerberos.

Протоколами ключевого управления для IPSec на основе Kerberos сейчас занимается

относительно новая рабочая группа KINK (Kerberized Internet Negotiation of Keys).

Гарантии целостности и конфиденциальности данных в спецификации IPsec обеспечиваются

за счет использования механизмов аутентификации и шифрования соответственно.

Последние, в свою очередь, основаны на предварительном согласовании сторонами

информационного обмена т.н. "контекста безопасности" – применяемых криптографических

алгоритмов, алгоритмов управления ключевой информацией и их параметров. Спецификация

IPsec предусматривает возможность поддержки сторонами информационного обмена

различных протоколов и параметров аутентификации и шифрования пакетов данных, а также

различных схем распределения ключей. При этом результатом согласования контекста

безопасности является установление индекса параметров безопасности (SPI),

представляющего собой указатель на определенный элемент внутренней структуры стороны

информационного обмена, описывающей возможные наборы параметров безопасности.

По сути, IPSec, который станет составной частью IPv6, работает на третьем уровне, т. е. на

сетевом уровне. В результате передаваемые IP-пакеты будут защищены прозрачным для

сетевых приложений и инфраструктуры образом. В отличие от SSL (Secure Socket Layer),

который работает на четвертом (т. е. транспортном) уровне и теснее связан с более высокими

уровнями модели OSI, IPSec призван обеспечить низкоуровневую защиту.

3) Как возможно использовать IpSec совместно с NAT?

Этот трафик не обрабатывается NAT, потому что номер UDP-порта в нем зашифрован и его

значение защищено криптографической контрольной суммой. Трафик L2TP поверх IPSec не

транслируется даже с помощью NAT-редактора по причинам, изложенным ниже.

а)Нельзя различить потоки данных IPSec-протокола ESP

ESP-заголовок содержит поле индекса параметров безопасности (security parameters index,

SPI). SPI используется — в сочетании с IP-адресом назначения в незашифрованных IPзаголовке и заголовке одного из IPSec-протоколов (ESP или АН) — для идентификации IPSecсопоставления безопасности (SA).

В исходящем от NAT трафике IP-адрес назначения не изменяется, а во входящем в NAT

трафике этот адрес должен быть преобразован в частный. Как и в случае нескольких РРТРклиентов в частной сети за NAT, IP-адрес назначения в нескольких входящих потоках данных

IPSec-протокола ESP тоже одинаков. Чтобы отличить один поток от другого, исходные IPадрес назначения и SPI следовало бы транслировать в частные IP-адрес назначения и SPI.

Однако из-за того, что в концевой части ESP Authentication содержится криптографическая

контрольная сумма, удостоверяющая подлинность ESP-заголовка и полезных данных,

изменять SPI нельзя - иначе эта контрольная сумма будет модифицирована.

б) Нельзя модифицировать контрольные суммы TCP и UDP

В пакетах «L2TP поверх IPSec» каждый UDP- и TCP-заголовок содержит контрольную сумму,

включающую IP-адреса источника и назначения, взятые из незашифрованного IP-заголовка.

Это означает, что Вы не можете изменить адреса в незашифрованном IP-заголовке, не

изменив контрольные суммы в TCP- и UDP-заголовках. А обновлять эти контрольные суммы

нельзя, потому что они входят в зашифрованную часть полезных данных ESP.

4) Что такое ISAKMP?

Протокол ISAKMP (Internet Message Access Protocol, version 4rev1) определяет процедуры и

форматы пакетов для организации, согласования, обновления и удаления ассоциаций

безопасности SA (Security Associations). SA содержат все сведения, требуемые для

выполнения различных типов сервиса обеспечения безопасности сети (услуги IP-уровня типа

аутентификации заголовков и инкапсуляции содержимого, услуги транспортного и

прикладного уровней, самообеспечение безопасности трафика согласования параметров).

ISAKMP определяет содержимое (payload) обмена при генерации ключей и данных

аутентификации. Эти форматы обеспечивают надежный способ обмена ключами и

сведениями аутентификации независимо от метода генерации ключей, алгоритма шифрования

и механизма аутентификации.

Формат заголовков ISAKMP показан на рисунке.

8

12

16

24

32

Тип

обмена

Флаги

Initiator cookie (8 байтов)

Responder cookie (8 байтов)

След.

элемент

MjVer

MnVer

Идентификатор сообщения

Размер

Структура ISAKMP