Экспертное заключение о соответствии предлагаемых потенциальными поставщиками товаров требованиям технической спецификации

реклама

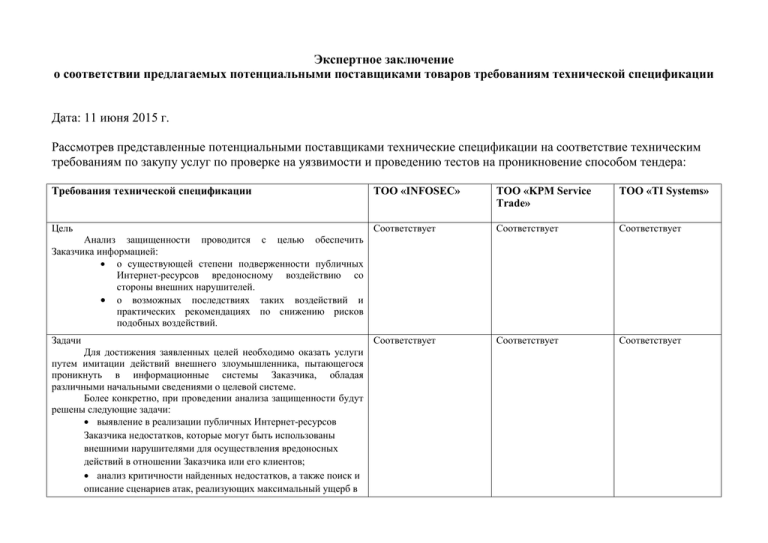

Экспертное заключение о соответствии предлагаемых потенциальными поставщиками товаров требованиям технической спецификации Дата: 11 июня 2015 г. Рассмотрев представленные потенциальными поставщиками технические спецификации на соответствие техническим требованиям по закупу услуг по проверке на уязвимости и проведению тестов на проникновение способом тендера: Требования технической спецификации ТОО «INFOSEC» ТОО «KPM Service Trade» ТОО «TI Systems» Цель Соответствует Соответствует Соответствует Соответствует Соответствует Соответствует Анализ защищенности проводится с целью обеспечить Заказчика информацией: о существующей степени подверженности публичных Интернет-ресурсов вредоносному воздействию со стороны внешних нарушителей. о возможных последствиях таких воздействий и практических рекомендациях по снижению рисков подобных воздействий. Задачи Для достижения заявленных целей необходимо оказать услуги путем имитации действий внешнего злоумышленника, пытающегося проникнуть в информационные системы Заказчика, обладая различными начальными сведениями о целевой системе. Более конкретно, при проведении анализа защищенности будут решены следующие задачи: выявление в реализации публичных Интернет-ресурсов Заказчика недостатков, которые могут быть использованы внешними нарушителями для осуществления вредоносных действий в отношении Заказчика или его клиентов; анализ критичности найденных недостатков, а также поиск и описание сценариев атак, реализующих максимальный ущерб в отношении Заказчика и/или его клиентов; формирование конкретных практических рекомендаций по устранению найденных недостатков; формирование общеметодических рекомендаций по модификации существующих процессов разработки и/или аутсорсинга разработки веб-приложений, направленных на минимизацию количества аналогичных недостатков в дальнейшем. Модель нарушителя Соответствует В ходе оказания услуг, необходимо рассмотреть следующие модели нарушителя: для веб-сайтов/сервисов: o легитимный пользователь системы – контрагент с доступом из сети Интернет; o субъект, без логических прав в системе, но с доступом по протоколу IP к сайтам из сети Интернет. Из множества мотиваций нарушителя приоритетными в ходе оказания услуг должны являться: получение прямой финансовой выгоды; получение преимущества одного Контрагента перед другими; действия, направленные на отказ работы системы; нанесение ущерба имиджу, как Заказчика, так и Правительства РК в сети Интернет. Требования к методике Соответствует В процессе анализа необходимо установить наличие или отсутствие в объекте анализа уязвимостей классов, перечисленных в Приложении А к настоящей технической спецификации. Методика анализа должна основываться, но не ограничиваться, на методике OWASP Testing Guide v3. Для обнаружения уязвимостей, связанных с некорректной обработкой входных данных (указаны в пункте «Цели»), должны применяться не только методы, основанные на регистрации ошибок (англ. error-based), но так же методы, основанные на регистрации временных задержек (англ. time-based), и методы, основанные на анализе контента при отправке логических тавтологий и противоречий (англ. blind content-based). Для обнаружения уязвимостей авторизации должна применяться расширенная методика анализа отличий интерфейсов. При поиске уязвимостей, позволяющих проводить атаки на клиентов Соответствует Соответствует Соответствует Соответствует (включая, но не ограничиваясь XSS), необходимо учитывать возможности современных технологий (HTML5, SVG, текущие Javascript API, поддерживаемые браузерами, и угрозы, с ними связанные), а также особенности браузеров, с ними связанные. Ограничения на применяемые методы Соответствует Не запрещается использовать методы социальной инженерии. Запрещается проводить атаки на учетные записи легитимных клиентов Веб-ресурсов. Запрещается проводить атаки на учетные записи администраторов и прочих сотрудников поддержки Веб-ресурсов. Тесты, которые могут нарушить доступность Веб-ресурсов или логику их функционирования, должны быть согласованы отдельно в устанавливаемом Заказчиком порядке. Недопустимо выполнение тестирования на проникновение автоматизированными инструментами вследствие высоких рисков негативных последствий из-за некорректной работы автоматизированных средств. Отчетность Соответствует Отчет должен содержать следующую аналитическую информацию: краткую характеристику полученных результатов; обзор используемой методики исследования; описание найденных недостатков; по каждому недостатку должна предоставляться следующая информация: o характеристика недостатка, ссылки на мировые рейтинги и таксономии (OWASP Top 10, CWE, WASC); o методические рекомендации по устранения недостатков данного класса; o детали найденного недостатка (в т.ч., как воспроизвести его наличие); o анализ критичности недостатка; o конкретные рекомендации по исправления данного недостатка; описание сценариев максимальных атак; максимальная атака - атака, использующая, возможно, несколько уязвимостей и наносящая Заказчику максимальный ущерб; общеметодические выводы и рекомендации, основанные на Соответствует Соответствует Соответствует Соответствует обобщении полученных данных. Таким образом, у Заказчика должны появятся все необходимые данные и рекомендации для принятия экономически-обоснованных и взвешенных управленческих решений как в области ИТ-менеджмента, так и в области ИБ-менеджмента. Объекты анализа и сроки Соответствует Область оказания услуг В область оказания услуг входят веб-сайты/сервисы, перечисленные в таблице 3. Таблица 3. Область оказания услуг. № URL адрес сайта/ адрес Описание физического размещения 1. egov.kz Портал электронного правительства Республики Казахстан 2. elicense.kz Электронное лицензирование Республики Казахстан Сроки оказания услуг Тестирование должно проводиться не менее 2-х раз до 31 декабря 2015 года в соответствии с Планом оказания услуг, разработанным потенциальным Поставщиком и согласованным с Заказчиком в срок не более 10 дней после заключения договора. Порядок контроля и приемки услуг Соответствует По каждому тестированию, в срок не более 20 дней по его завершении в соответствии с Планом оказания услуг, потенциальным Поставщиком должны быть предоставлены отчеты в соответствии с требованиями раздела 8 настоящей технической спецификации. В отчетах по тестированию 2 должно быть приведено сравнение с тестированием 1. Вместе с отчетами по каждому тестированию потенциальным Поставщиком предоставляются акты оказанных услуг по тестированиям. Общие требования Соответствует Материалы должны представляться Заказчику на бумажном носителе и в электронном виде на диске CD-ROM в двух экземплярах. Документация в электронном виде должна предоставляться Заказчику в формате: текстовые документы - Microsoft Word или PDF; Соответствует Соответствует Соответствует Соответствует Соответствует Соответствует схемы, рисунки и другие графические материалы - Microsoft Visio или PDF. Документация должна быть выполнена на русском языке. Все копии материалов должны быть уничтожены потенциальным Поставщиком на всех носителях без возможности восстановления в течение 3-х дней с момента сдачи услуг. Соответствует Требования к потенциальному поставщику Потенциальный Поставщик должен удовлетворять требованиям, приведенным в таблице 4. Таблица 4. Требования к потенциальному Поставщику. Требование Подтверждение (Контроль качества) Опыт анализа систем различных классов: Потенциальный исполнитель должен предоставить не менее двух обезличенных отчетов по каждому классу. Корпоративных порталов Продуктов для построения сайтов Порталов, использующие он- лайн платежные системы (например интернетмагазины) - Подход к тестированию (методика). Потенциальный Поставщик должен приложить к технической спецификации документированное описание подхода к тестированию вебприложений. Потенциальный Поставщик должен указать факты, доказывающие практическое Соответствует При подтверждении наличия опыта проведения тестов на проникновения, исследований по наличию уязвимостей и сходных проектах по аудиту безопасности: копии договора и бухгалтерских документов не предоставлены по требованиям Заказчиков. Но предоставлен список организаций (с контактами), которым данные услуги были оказаны. применение подхода в завершенных проектах потенциального Поставщика. Состав команды на проект с указанием роли в проекте (разделение «труда» участников). В Предложении указывается состав команды с указанием роли каждого участника. Наличие публикаций в печатных изданий с авторством\либо соавторством участников проектной команды по тематике информационной безопасности и анализа уязвимостей информационных систем. Потенциальный Поставщик должен предоставить сведения о наличии не менее десяти публикаций (библиографическая информация о публикации) у членов заявленной проектной команды. Наличие изданий в Республике Казахстан, либо в странах СНГ. Наличие изданий за пределами СНГ. Опыт победы (первое, второе, третье место) у представителей проектной команды в конкурсах по компьютерной безопасности. Потенциальный Поставщик должен предоставить ссылку на авторитетные Интернет-ресурсы, содержащие информацию о конкурсе. Опыт участия и побед (первое, второе, третье место) у представителей проектной команды в международных соревнованиях класса CTF. Потенциальный Поставщик должен предоставить ссылку на авторитетные Интернет-ресурсы, содержащие информацию о соревновании и победителях. Опыт участия в ведущих Потенциальный Поставщик международных практических конференциях по ИБ: PositiveHackDays, ZeroNights, Confidence, DefCon, Blackhat, HITB (HackintheBox) и т.п. должен предоставить не менее двух ссылок на страницы мероприятий, на которых указаны темы докладов членов заявленной проектной команды. Наличие штата инженеров в г. Астана. Потенциальный Поставщик должен иметь собственный штат инженеров, расположенный в г. Астана. В составе своей тендерной заявки потенциальный поставщик должен подтвердить наличие штата гарантийным письмом. Наличие опыта проведения тестов на проникновения, исследований по наличию уязвимостей и сходных проектах по аудиту безопасности Потенциальный Поставщик должен предоставить копию договора и бухгалтерских документов (накладных или счетов- фактур) по подтверждающих опыт Требования по обеспечению конфиденциальности оказания услуг Соответствует Согласно действующему законодательству Республики Казахстан и нормативным документам, принятым у Заказчика, должны приниматься следующие меры по обеспечению конфиденциальности оказания услуг: информация, полученная потенциальным Поставщиком в процессе оказания услуг, не может быть передана третьим лицам без согласия Заказчика; потенциальный Поставщик должен обеспечивать безопасность передаваемой ему информации Заказчика между потенциальным Поставщиком и Заказчиком должно быть заключено Соглашение о конфиденциальности/неразглашении. Приложение А. Перечень уязвимостей, наличие либо отсутствие Соответствует которых должно быть установлено при Анализе 1. Уязвимости веб-приложений. 1.1. Некорректная обработка входных данных, которая позволяет проводить следующие виды атак: 1.1.1. внедрение операторов языка SQL (англ. SQL injection), в том числе межмодульное (англ. Second order); 1.1.2. включение локальных и удаленных файлов (англ. LFI/RFI); 1.1.3. внедрение кода на языке, интерпретируемом на стороне клиента (англ. XSS), в том числе межмодульное (англ. Stored) и клиентское (англ. DOM-based); 1.1.4. внедрение команд, интерпретируемых средой выполнения (англ. Eval injection); 1.1.5. внедрение команд, интерпретируемых ОС сервера (англ. OS command injection); 1.1.6. внедрение SMTP-команд; 1.1.7. внедрение директив SSI; 1.1.8. внедрение конструкций языка запросов LDAP; 1.1.9. внедрение конструкций языка запросов XPath/XQuery; 1.1.10. внедрение разметки на языке XML; 1.1.11. внедрение заголовков (Header Injection), в том числе позволяющие разделить HTTP-ответ; Соответствует Соответствует Соответствует Соответствует 1.1.12. подключение внешних XML-сущностей (англ. XML External Entity); 1.1.13. прочие атаки, целью которых является выполнение кода на стороне сервера. 1.2. Небезопасная реализация загрузки пользовательских файлов на сервер (англ. Unrestricted Upload of File with Dangerous Type). 1.3. Отсутствие проверки или некорректная проверка привилегий пользователя при доступе к закрытым функциям или ресурсам (англ. Insufficient authorization). 1.4. Ошибки в протоколе проверки подлинности пользователей (англ. Insufficient authentication). 1.5. Уязвимости в процедуре восстановления доступа при утери учетных данных (англ. Insufficient password recovery). 1.6. Уязвимости в организации безопасного соединения (англ. Insufficient Transport Layer Protection). 1.7. Уязвимости, связанные с некорректным управлением сеансами (англ. Insufficient Session Expiration). 1.8. Возможность несанкционированного выполнения запросов от имени пользователей (англ. CSRF). 1.9. Возможность вызвать отказ в обслуживании (англ. Denial of Service) без применения методов валовой посылки запросов. 1.10. Некорректная обработка исключительных ситуаций, приводящая к утечке информации о приложении (англ. Information Leakage). 1.11. Прочие ошибки, позволяющие изменить логику работы Объекта Анализа. Выводы Рассмотрев предоставленные к ознакомлению предложения потенциальных поставщиков услуг, сделаны следующие выводы: 1. Предложение ТОО «INFOSEC» соответствует требованиям тендерной документации. 2. Предложение ТОО «KPM Service Trade» соответствует требованиям тендерной документации. 3. Предложение ТОО «TI Systems» соответствует требованиям тендерной документации. Руководитель экспертной комиссии Начальник отдела организации ИБ Департамента информационной безопасности Исенгуженов А.С. Эксперт Ведущий специалист отдела организации ИБ Департамента информационной безопасности Ануарбеков А.А.