мифические угрозы облачной ит-инфраструктуры

реклама

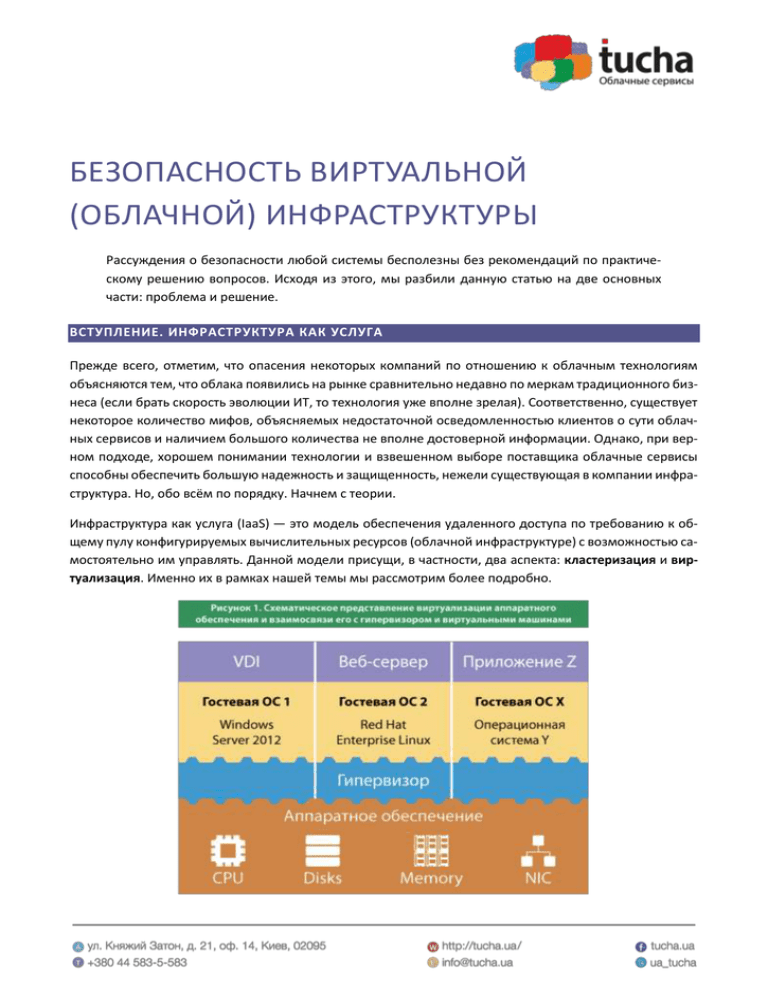

БЕЗОПАСНОСТЬ ВИРТУАЛЬНОЙ (ОБЛАЧНОЙ) ИНФРАСТРУКТУРЫ Рассуждения о безопасности любой системы бесполезны без рекомендаций по практическому решению вопросов. Исходя из этого, мы разбили данную статью на две основных части: проблема и решение. ВСТУПЛЕНИЕ. ИНФРАСТРУКТУРА КАК УСЛУГА Прежде всего, отметим, что опасения некоторых компаний по отношению к облачным технологиям объясняются тем, что облака появились на рынке сравнительно недавно по меркам традиционного бизнеса (если брать скорость эволюции ИТ, то технология уже вполне зрелая). Соответственно, существует некоторое количество мифов, объясняемых недостаточной осведомленностью клиентов о сути облачных сервисов и наличием большого количества не вполне достоверной информации. Однако, при верном подходе, хорошем понимании технологии и взвешенном выборе поставщика облачные сервисы способны обеспечить большую надежность и защищенность, нежели существующая в компании инфраструктура. Но, обо всём по порядку. Начнем с теории. Инфраструктура как услуга (IaaS) — это модель обеспечения удаленного доступа по требованию к общему пулу конфигурируемых вычислительных ресурсов (облачной инфраструктуре) с возможностью самостоятельно им управлять. Данной модели присущи, в частности, два аспекта: кластеризация и виртуализация. Именно их в рамках нашей темы мы рассмотрим более подробно. Кластеризация серверов — это объединение N серверов в единый аппаратный комплекс, работающий для выполнения общих приложений и представляющийся конечным пользователям единым целым. Благодаря использованию кластеризации любой клиент облачного провайдера может оперативно получить и также в кратчайшие сроки отказаться от вычислительных ресурсов без значительных усилий и затрат с его стороны. При этом изменение объема потребляемых ресурсов никоим образом не влияет на работу всего облака в целом. Использование кластеров обеспечивает не только практически безграничную масштабируемость для каждого пользователя, но и повышает отказоустойчивость его виртуальной инфраструктуры. Так как выход из строя одного сервера или даже нескольких не приведет к перебоям в работе ИТ-систем клиентов. Нагрузка автоматически будет перераспределена между остальными серверами кластера. Вторым аспектом является виртуализация аппаратной платформы, которая предполагает совместное использование аппаратной платформы множеством различных операционных систем. Схематически виртуализация аппаратного обеспечения продемонстрирована на рис. 1. Именно благодаря виртуализации становится возможным совместное использование инфраструктуры провайдера множеством клиентов. Использование перечисленных подходов поднимает ряд вопросов безопасности, часть из которых являются больше психологическими, чем реальными, а часть действительно требует аккуратной проработки. Начнем с мифов. МИФИЧЕСКИЕ УГРОЗЫ ОБЛАЧНОЙ ИТ-ИНФРАСТРУКТУРЫ Одно из наиболее популярных заблуждений состоит в том, что ИТ-безопасность внутри компании обеспечена более надежно, чем в облаке. Однако профессиональные провайдеры, управляющие публичными облаками, уделяют больше внимания безопасности, производительности и контролю, нежели зачастую существенно ограниченные в возможностях ИТ-отделы компаний. Поэтому, пользуясь облачными сервисами серьезного провайдера, клиент, как правило, получает более высокий уровень защиты и стабильности работы для своих систем, чем в своей локальной инфраструктуре (за значительно меньшие деньги). Перечислим основные причины этого: безопасность виртуальной среды клиента – это один из базовых элементов, на которых держится бизнес облачного провайдера; ответственность провайдера перед компанией-клиентом регулируется соглашением об уровне услуг (SLA); облачный провайдер вкладывает значительные ресурсы в развитие систем защиты и сохранности данных. Сюда можно включить как программные продукты и аппаратные средства, так и оперативный контроль ИТ-специалистов над функционированием облака. В рамках обеспечения защиты данных клиента в облаке специалисты провайдера выполняют такие функции: обеспечение бесперебойности работы оборудования; обеспечение безопасности физической инфраструктуры; управление хост-системой. Поставщик услуг отвечает за безопасность основных компонентов облака: сети, накопители, серверы и виртуализация. Предотвращение внутренних и внешних угроз внутри облачной инфраструктуры клиента — это обязанность непосредственно ИТ-специалистов компании. Их функции состоят в следующем: управление и обслуживание систем контроля доступа; управление политиками и правами доступа пользователей, включая парольную защиту; стандартное управление обновлениями ОС и приложений; ведение и анализ регистрационных журналов; мониторинг активности пользователей. Другое популярное заблуждение состоит в том, что данные облаков якобы похитить проще, чем изнутри компании. Однако, мировой опыт показывает, что внутренние риски безопасности стали преобладать над внешними. Повышенным источником угроз для ИТ-систем компании сейчас являются вовсе не хакеры или вредоносное ПО, а собственные сотрудники компании. Утечки могут вызываться как непреднамеренными, ошибочными действиями, так и целенаправленным вредительством со стороны персонала. Например, продажа информации конкурентам, изъятие конфиденциальной информации или саботирование административных политик безопасности. Данная тенденция подтверждается многочисленными исследованиями по всему миру. Согласно результатам исследования «CSI Computer Crime and Security Survey 2010/2011», проводимого ежегодно в США: с DoSатаками столкнулись только 17% респондентов, а с вредоносными действиями персонала — 25%. Опрос, проведенный в феврале 2013 года на RSA Conference, показал, что сегодня 63% специалистов в области безопасности считают сотрудников наиболее опасной угрозой для компаний. Promisec, разработчик решений в области информационной безопасности, выделил внутренние риски информационной безопасности как один из главных трендов рынка высоких технологий в 2013 году. Эти данные выглядят вполне логичными и понятными, исходя из двух соображений. Во-первых, сейчас многие компании активно применяют программные и аппаратные решения, которые уже давно позволяют свести к минимуму внешние угрозы. Во-вторых, рост популярности BYOD-движения привел к тому, что организация столкнулась с появлением новых уязвимостей. Простейший пример: любое устройство сотрудника может хранить в себе какую-то коммерческую информацию, которую он использовал для работы, но никто не может отследить её жизненный путь и количество её копий. Никто не может гарантировать то, что эти данные не пропадут или не будут получены третьими лицами, например, при краже устройства. Тот же опрос, проведенный на RSA Conference, показал, что 67,5% респондентов отметили собственные устройства сотрудников в качестве повышающих риск для систем безопасности. Тенденция смещения акцента с внешних угроз на внутренние характерна как для классической модели, так и для IaaS-модели. Здесь стоит отметить, что облачный провайдер обеспечивает достаточный уровень защиты посредством применения различных аппаратных и программных средств. Облако может частично помочь в минимизации рисков, связанных с BYOD, благодаря превращению их в тонкие клиенты, но если сотрудники компании-клиента используют недостаточно защищенные пароли или предоставляют доступ третьим лицам — здесь уже остается только ликвидировать последствия. РИСКИ ОБЛАЧНОЙ СРЕДЫ И СОВЕТЫ ПО ИХ НЕЙТРАЛИЗАЦИИ Облако имеет уникальные особенности, которые отличают его от классической клиент-серверной архитектуры и привычного хостинга. При размещении ИТ-систем в облачной инфраструктуре клиент теряет контроль над частью инфраструктуры за счет того, что отказывается от владения физическим оборудованием в пользу поставщика IaaS. К провайдеру переходят рутинные обязанности по управлению компонентами инфраструктуры, включая администрирование сетей, серверов и систем хранения данных. Теперь именно он всецело отвечает за стабильность и защищенность работы аппаратного обеспечения. Клиент при этом избавляется от необходимости следить и настраивать оборудование, апгрейдить и чинить его. Те ресурсы, которые нужны ему для работы, уже не ограничиваются физическими возможностями существующего оборудования, что заметно повышает эффективность работы пользователей и компании в целом. Подобное разделение обязанностей и ответственности в IaaS-модели, с одной стороны, весьма выгодно компаниям, а с другой стороны — требует учитывать при переходе в облако нюансы, присущие только виртуальной инфраструктуре (рис. 2). Нарушения со стороны других пользователей облака. Физический контроль оборудования переходит к поставщику услуг, и множество клиентов совместно используют физические ресурсы облака. Если один пользователь совершает незаконные действия и часть оборудования будет изъята, то его «соседи» по облаку могут быть также заблокированы и потерять свою информацию. Совет. Кластерное решение провайдера должно позволять перебрасывать мощности клиента на резервное оборудование в случае недоступности (по какой-либо причине) основного. Интернет-каналы и их защищенность. Взаимодействие с облаком происходит посредством интернетканалов, которые без надлежащей защиты также могут нести в себе потенциальную угрозу безопасности компании. При желании злоумышленники могут перехватить веб-сессию или украсть пароли для доступа к системам управления облаком. Также высок риск того, что поставщик не использует достаточно надежные системы аутентификации и управление политиками прав доступа, что также негативно влияет на уровень безопасности. Совет. Используйте защищенные соединения на всём маршруте между рабочим компьютером и дата-центром провайдера. Ограниченные ресурсы. Как уже отмечалось, инфраструктура как услуга — это предоставление клиенту неограниченного количества ресурсов с возможностью гибко управлять ими. Однако при значительных нагрузках часть пользователей может ощущать падение производительности или недоступность сервисов. Зачастую, такая ситуация обусловлена ошибками в механизмах распределения ресурсов, их неправильным планированием или малыми инвестициями в оборудование. Для компании клиента это означает прямые финансовые потери из-за простоя и недоступности сервисов. Совет. Уточните у провайдера потолок ресурсов и скорость их выделения. А еще лучше — не работайте с темными лошадками, а выбирайте провайдеров-лидеров рынка, определенно располагающими заявленными ресурсами. Экономические последствия DoS-атаки. Последняя угроза, которая характерна только для облаков, — это экономический эффект от DoS-атаки. Она является обратной стороной преимущества облачных вычислений — плати только за фактическое потребление. При реализации данной атаки колоссально возрастает объем исходящего интернет-трафика из-за увеличения количества запросов к серверу клиента. В итоге клиент будет обязан его полностью оплатить. Совет. Не забывайте о сезонных колебаниях трафика и озаботьтесь защитой от DoS-атак. И, разумеется, рекомендуем выбирать тарифные планы без оплаты за трафик. Большинство прочих рисков в области ИТ-безопасности аналогичны тем, что присущи и локальной инфраструктуре. Например, к ним можно отнести традиционные уязвимости сетевых протоколов, ОС и отдельных компонентов. Для их предотвращения используют привычные средства защиты. Высокий уровень безопасности в облачной среде — это результат продуманной политики информационной безопасности в сочетании с правильно выбранным провайдером. Только в этом случае компания получит все выгоды облачной ИТ-инфраструктуры и сохранит максимальный уровень сохранности и конфиденциальности своих данных. КАК ВЫБРАТЬ ПРАВИЛЬНОГО ОБЛАЧНОГО ПОСТАВЩИКА Процесс миграции ИТ-систем компании в облако сопряжен с рядом задач: аудит текущей ИТ-инфраструктуры, определение очередности переноса ИТ-систем в облако и, безусловно, выбор облачного провайдера. На сегодняшний день не существует единого стандарта, который позволяет наиболее полно оценить качество услуг облачного провайдера. На основании рекомендаций «Европейского агентства по сетевой и информационной безопасности» и Cloud Security Alliance, можно выделить ряд ключевых вопросов, которые необходимо задать поставщику услуг (рис. 3). Обеспечение сохранности данных. Каким образом провайдер гарантирует сохранность информации компании клиента? Это задача, которую решают и провайдер, и клиент. Со стороны провайдера — это гарантии, закрепленные в SLA, организационные и технические меры, направленные на минимизацию данного риска, а со стороны пользователя — использование шифрования как одного из наиболее важных и действенных инструментов защиты данных. Клиент может использовать его на разных уровнях — виртуальные жесткие диски, каналы связи или шифрование на компьютере, который используется для подключения к облаку. Защита на пути между компанией-клиентом и облачным провайдером. Как провайдер обеспечивает сохранность и целостность данных при их передаче? Облачные вычисления подразумевают обмен большими объемами информации по внешним каналам. Использование незащищенных интернет-соединений представляет потенциальную угрозу безопасности, так как злоумышленники могут получить доступ к данным на этапе передачи их между компанией-клиентом и облаком. Данная проблема может быть решена посредством создания VPN-соединения по протоколу IPSEC, PPTP или L2TP. Эти технологии являются общепризнанным стандартом и гарантируют высокий уровень надежности. Поставщик должен использовать именно их, а не изобретать собственные. Контроль доступа к облаку. Как происходит процесс аутентификации и авторизации пользователя? Самым распространенным и привычным способом аутентификации является парольная защита. Но лучше всего использовать более мощные и надежные средства: сертификаты, токены или двухэтапную аутентификацию. Также желательно наличие функции автоматического сброса данных аутентификации пользователя, если он бездействует определенное время. Повысить уровень безопасности может разделение пользователей по ролям, согласно которым каждый будет получать соответствующие ему права на доступ к ресурсам облака. Изоляция данных и приложений пользователей. Каким образом данные и приложения одного клиента отделены от данных и приложений других клиентов? Ранее мы уже подробно рассмотрели важный аспект IaaS-модели — виртуализацию, которая делает возможным вычисления со множественной арендой. Общее использование ресурсов пользователями требует от провайдера обеспечения механизма разделения и изоляции данных клиентов друг от друга. Наиболее надежный и безопасный вариант предполагает использование каждым клиентом индивидуальных машин, виртуальных сетей, а изоляция операционных систем должна осуществляться посредством гипервизора. Виртуальные сети должны быть построены с применением зарекомендовавших себя технологий, таких как VLAN, которые будут изолировать сети клиента от сервисных сетей самого облака и частных сетей других пользователей. Реакция на происшествия. Какие действия предпринимает провайдер при наступлении какого-либо критического события? Управление инцидентами и своевременное реагирование на них является составной частью управления непрерывностью работы облака. Цель данного процесса заключается в минимизации вероятности наступления и уменьшении негативного влияния от внештатных ситуаций на клиентов провайдера. Для успешной работы с ними поставщик услуг должен обладать стандартизированным процессом обнаружения, идентификации, анализа и реагирования на инциденты. При этом специалисты компании, управляющей облаком, должны периодически проводить тестирование его работоспособности. Кроме того, полезно будет получить ответы на следующие дополнительные вопросы. Происходит ли документирование инцидентов? Существует ли система отчетности о случившихся инцидентах (например, число зарегистрированных событий, среднее время ответа и решения и т.д.)? Проводятся ли тестирования на различные уязвимости? Проводятся ли стресс-тесты? Насколько вовлечен клиент в решение проблемы? Какие этапы проходит инцидент? Юридическое регулирование. Как регулируются взаимоотношения между компанией-клиентом и провайдером облачных технологий? Все правовые вопросы взаимодействия между клиентом и поставщиком регулируются договором и соглашением о качестве предоставления услуг. Потенциальному пользователю следует обратить внимание на права и обязанности в области безопасности и детально ознакомиться с частью договора, которая регламентирует ответственность сторон. Ряд дополнительных вопросов, которые необходимо задать сервис-провайдеру. Существуют ли штрафные санкции за нарушение условий договора со стороны облачного провайдера? Какие данные о клиенте собираются, передаются и хранятся поставщиком услуг? Где физически хранятся данные? Что происходит с данными после расторжения договора с поставщиком услуг? Кстати, ответы на часть из этих вопросов, как правило, можно найти на сайте провайдера. Ответы на другие требуют обращения к потенциальному провайдеру, и это тоже является своего рода проверкой (на скорость реакции, на отношение к клиенту и т.п.). Наконец, рекомендуется воспользоваться услугой тестового доступа, чтобы проверить соответствие физических возможностей провайдера заявленным, а уже после этого принимать окончательное решение. РЕЗЮМЕ В предлагаемой статье мы коснулись основных факторов безопасности виртуальной инфраструктуры применимо к облачной модели IaaS. Надеемся, наши рекомендации о том, как выбрать правильного и надежного провайдера облачной инфраструктуры, будут приняты на вооружение. Ведь облачные технологии — это шаг в будущее, а самый безболезненный, простой и четкий шаг можно сделать только при наличии серьезного партнера. КАК БЕЗОПАСНО ПЕРЕЙТИ В ОБЛАКО Больше узнать об облаке, получить ответы на вопросы и техническую помощь, а также убедиться в надёжности и безопасности самых современных решений легко — просто свяжитесь с нами, мы, как всегда, на связи: позвоните (+380 44 583-5-583), напишите (info@tucha.ua) или воспользуйтесь другими возможностями для связи на нашем сайте (http://tucha.ua/).